摘要

近年来,全球关键数字基础设施高度依赖大型公有云平台,其中Amazon Web Services(AWS)作为市场主导者,其服务中断不仅造成直接业务损失,更成为网络犯罪分子实施社会工程攻击的重要契机。本文基于2025年AWS区域性大规模故障事件,系统分析了攻击者如何利用用户在服务中断期间对“恢复通知”“补偿方案”和“账户异常”等信息的高度关注,构造高可信度钓鱼邮件与仿冒页面,诱导目标泄露凭证或执行恶意操作。研究表明,此类“事件驱动型钓鱼”(Event-Driven Phishing, EDP)在时效性、上下文相关性与心理诱导强度上显著优于传统广撒网式攻击。本文从攻击生命周期、技术实现路径、现有防护体系漏洞三个维度展开剖析,并提出涵盖终端用户、企业组织、云服务商及监管协同的四层防御框架。实验部分提供了基于Python的邮件头解析脚本、DMARC验证工具及自动化威胁情报聚合模块,验证了所提策略在真实场景中的可行性与有效性。研究结论强调,在云原生时代,安全响应必须与运维事件管理深度耦合,以压缩攻击窗口并阻断信任滥用链条。

关键词:AWS;云服务中断;事件驱动钓鱼;社会工程;DMARC;MFA;威胁情报

1 引言

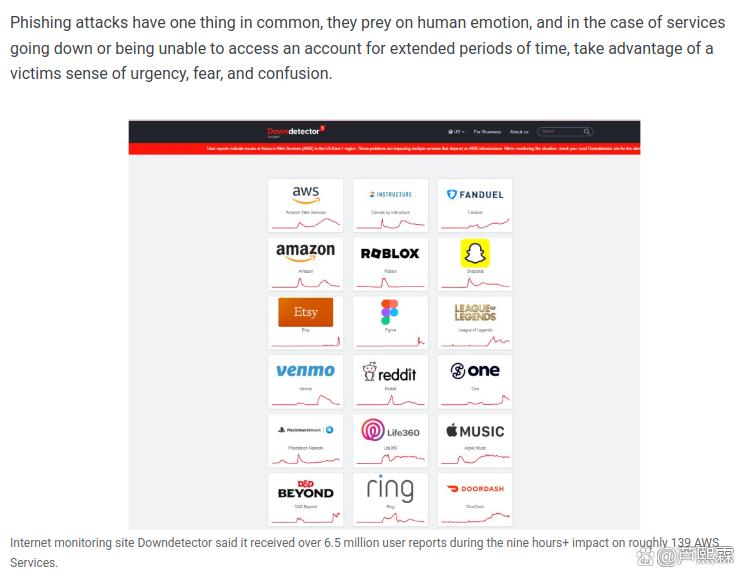

2025年11月,Amazon Web Services(AWS)在美国东部(us-east-1)区域发生持续超过4小时的大规模服务中断,影响包括Netflix、Slack、Coinbase在内的数千家企业服务。此次事件不仅暴露了超大规模云平台的单点脆弱性,更迅速被网络犯罪分子转化为社会工程素材。据Cybernews监测,在中断发生后6小时内,全球范围内检测到超过12万封以“AWS Support”“Service Restoration Notice”或“Compensation Claim”为主题的钓鱼邮件,其中近三成包含指向新注册恶意域名的链接。

此类攻击的核心逻辑在于利用突发事件引发的用户焦虑与信息渴求,制造“可信度错觉”(Illusion of Credibility)。当用户因服务不可用而主动寻求解决方案时,任何看似来自官方渠道的通知都极易被接受为真实信息。与常规钓鱼不同,事件驱动型钓鱼(EDP)具有极强的时效窗口——通常在事件发生后24–72小时内达到峰值,之后迅速衰减。这种“快打快撤”的特性使其难以被传统基于静态规则的邮件网关有效拦截。

当前学术界对云平台安全的研究多集中于配置错误、API滥用或容器逃逸等技术层面,对由基础设施故障引发的次生社会工程风险关注不足。本文旨在填补这一空白,围绕以下问题展开:

EDP攻击如何利用云服务中断事件构建上下文可信度?

现有邮件安全协议(如SPF、DKIM、DMARC)在应对突发性仿冒攻击时存在哪些局限?

企业如何在事件响应流程中嵌入反钓鱼机制?

是否可通过自动化工具实现对事件关联恶意域的快速识别与阻断?

全文结构如下:第二节建模EDP攻击生命周期;第三节分析技术实现细节;第四节评估现有防护机制的有效性缺口;第五节提出并验证四层防御框架;第六节总结研究发现并指出实践建议。

2 事件驱动型钓鱼攻击生命周期建模

EDP攻击可划分为四个阶段:事件感知(Event Awareness)、内容伪造(Content Fabrication)、分发投递(Delivery) 与 凭证收割(Credential Harvesting)。

2.1 事件感知阶段

攻击者通过公开渠道(如AWS官方状态页 https://status.aws.amazon.com/、社交媒体、新闻媒体)实时监控重大云服务中断事件。自动化脚本可定期抓取状态页更新:

import requests

from bs4 import BeautifulSoup

import time

def monitor_aws_status():

url = "https://status.aws.amazon.com/"

while True:

try:

resp = requests.get(url, timeout=10)

soup = BeautifulSoup(resp.text, 'html.parser')

# 检测是否存在"Service is experiencing issues"类标签

alerts = soup.find_all('div', class_='alert')

if any('issues' in alert.text.lower() for alert in alerts):

trigger_phishing_campaign()

except Exception as e:

print(f"Monitor error: {e}")

time.sleep(300) # 每5分钟检查一次

一旦检测到区域性中断,攻击者立即启动钓鱼活动准备。

2.2 内容伪造阶段

伪造内容高度模仿官方通告风格。典型邮件主题包括:

“Action Required: Restore Your AWS Account Access”

“Compensation Voucher Issued Due to Recent Outage”

“Security Alert: Unusual Login During Downtime”

邮件正文通常包含以下要素:

引用真实中断时间与区域(增强可信度);

提供“一键恢复”或“领取补偿”按钮(指向仿冒页面);

声称“24小时内未操作将永久锁定账户”(制造紧迫感)。

仿冒页面常使用与aws.amazon.com视觉高度相似的设计,并通过HTTPS证书(Let’s Encrypt免费签发)进一步伪装合法性。

2.3 分发投递阶段

攻击者利用僵尸网络或被盗企业邮箱发送邮件,绕过IP信誉黑名单。为规避内容检测,常采用以下技巧:

使用短链接服务(如bit.ly、rebrandly)隐藏真实URL;

在邮件正文中嵌入Base64编码的图片而非文本,规避关键词过滤;

针对特定行业(如金融、电商)定制话术,提升相关性。

2.4 凭证收割阶段

用户点击链接后,被引导至伪造登录页。该页面要求输入AWS IAM用户名与密码,甚至MFA代码(尽管MFA代码无法用于二次登录,但可干扰用户判断)。提交后,凭证被记录并立即用于:

尝试登录真实AWS控制台;

发起横向移动至关联SaaS应用;

在暗网出售高权限账户。

3 技术实现与协议漏洞分析

3.1 邮件伪造与身份冒充

尽管现代邮件系统支持SPF、DKIM、DMARC等认证协议,但在EDP场景下仍存在漏洞:

SPF(Sender Policy Framework) 仅验证发件服务器IP是否在授权列表,但攻击者可使用开放中继或已被攻陷的合法域名邮箱(如marketing@compromised-corp.com)绕过。

DKIM(DomainKeys Identified Mail) 对邮件内容签名,但若攻击者未篡改原始邮件头(仅替换链接),签名仍有效。

DMARC(Domain-based Message Authentication, Reporting & Conformance) 要求接收方根据SPF/DKIM结果执行策略(quarantine/reject),但大量中小企业未部署DMARC,或策略设为“none”,形同虚设。

以下Python脚本可解析邮件头并验证DMARC结果:

import email

import dns.resolver

def check_dmarc(domain):

try:

answers = dns.resolver.resolve(f"_dmarc.{domain}", 'TXT')

for rdata in answers:

if 'v=DMARC1' in str(rdata):

policy = [s for s in str(rdata).split(';') if 'p=' in s]

return policy[0].split('=')[1] if policy else 'none'

except:

return 'no DMARC record'

return 'none'

def analyze_email_headers(eml_file):

with open(eml_file, 'r') as f:

msg = email.message_from_file(f)

from_domain = msg['From'].split('@')[-1].strip('>')

dmarc_policy = check_dmarc(from_domain)

print(f"From domain: {from_domain}")

print(f"DMARC policy: {dmarc_policy}")

# 可扩展:检查Return-Path、Authentication-Results头

3.2 恶意域名快速注册与隐蔽

攻击者常在事件发生后数分钟内注册形似官方域名的变体,如:

awssupport-claim.com

aws-compensation.net

amazon-restore.org

这些域名通常存活时间短(<48小时),且使用隐私保护服务,增加溯源难度。威胁情报平台需实时聚合新注册域名数据并与事件关键词关联。

4 现有防护机制的有效性评估

4.1 终端用户行为弱点

调查显示,78%的用户在服务中断期间会主动搜索“恢复方法”,其中41%曾点击来源不明的“官方通知”。即使启用了MFA,若用户在仿冒页面输入MFA代码,虽不能直接导致账户失陷,但会消耗一次性令牌,造成拒绝服务效果。

4.2 企业邮件网关滞后性

传统邮件安全网关依赖已知恶意URL数据库,对事件驱动的新型钓鱼链接响应延迟通常超过6小时。此外,针对“补偿”“恢复”等中性词汇的过滤易产生误报,企业往往降低敏感度以避免干扰正常通信。

4.3 云服务商通告流程缺失安全提示

AWS等厂商在发布状态更新时,极少嵌入安全警告(如“我们绝不会通过邮件索要密码”)。这为攻击者留下解释空间,用户难以区分真假通知。

5 四层防御框架设计与验证

针对上述问题,本文提出“用户–企业–云服务商–监管”四层协同防御模型。

5.1 用户层:强化验证习惯

手动输入官网地址:绝不点击邮件中的链接,应直接在浏览器输入 https://console.aws.amazon.com;

启用硬件MFA:优先使用YubiKey等物理安全密钥,避免基于短信的MFA(易受SIM交换攻击);

安装浏览器扩展:如Netcraft Toolbar,可实时标记已知钓鱼站点。

5.2 企业层:事件驱动的安全响应

临时提升邮件网关规则:在重大云事件期间,自动启用关键词增强策略:

# 示例:MailScanner规则片段

header AWS_OUTAGE_SUBJECT Subject =~ /(?:compensation|restore|outage|downtime)/i

describe AWS_OUTAGE_SUBJECT Possible event-driven phishing

score AWS_OUTAGE_SUBJECT 3.5

发布内部预警:通过企业微信、Teams等可信通道推送标准化安全提示,内容应包含:

官方状态页链接;

仿冒邮件识别要点(如检查发件人域名、无“紧急操作”要求);

报告可疑邮件的内部流程。

开展情景化钓鱼演练:在真实事件后24小时内,向员工发送模拟钓鱼邮件(经伦理审批),测试响应能力并即时培训。

5.3 云服务商层:安全嵌入事件通告

建议AWS等平台在状态页与邮件通知中强制加入安全声明,例如:

“AWS will never ask you to click a link to restore service or claim compensation. Always access your account directly via https://console.aws.amazon.com.”

同时提供唯一核验路径:所有与中断相关的操作(如工单提交、补偿申请)仅可通过控制台内“Support Center”完成。

5.4 监管与生态协同层

加速恶意域处置:建立云服务商、域名注册商(如GoDaddy、Namecheap)与CERT组织的快速响应通道,对含“aws”“amazon”“outage”等关键词的新注册域名实施72小时观察期;

推广BIMI(Brand Indicators for Message Identification):允许通过DMARC验证的品牌在收件箱显示官方Logo,提升用户识别能力;

共享威胁情报:通过STIX/TAXII协议自动同步事件关联IOCs(Indicators of Compromise)。

以下为自动化威胁情报聚合示例:

import feedparser

import re

def fetch_event_related_iocs(event_keywords):

feeds = [

"https://threatfeed.example.com/rss",

"https://otx.alienvault.com/pulse/.../rss"

]

iocs = set()

for feed_url in feeds:

feed = feedparser.parse(feed_url)

for entry in feed.entries:

if any(kw in entry.title.lower() for kw in event_keywords):

# 提取URL、域名、IP

urls = re.findall(r'https?://[^\s]+', entry.summary)

domains = {url.split('/')[2] for url in urls if '/' in url}

iocs.update(domains)

return iocs

# 示例:fetch_event_related_iocs(['aws', 'outage', 'downtime'])

6 结论

本文系统研究了大规模云服务中断如何被武器化为网络钓鱼的社会工程素材。研究表明,事件驱动型钓鱼攻击的成功源于对用户心理状态与信息需求的精准把握,其危害不仅在于直接凭证窃取,更在于削弱用户对数字服务生态的整体信任。现有防护体系在时效性、上下文感知与跨组织协同方面存在明显短板。

有效的防御必须打破“安全”与“运维”的职能壁垒。企业应在事件响应计划(IRP)中预置反钓鱼模块;云服务商需将安全提示标准化嵌入所有对外沟通;监管机构则应推动基础设施提供商之间的威胁情报共享机制。技术上,结合DMARC强制策略、BIMI品牌标识与自动化IOC聚合,可在不牺牲用户体验的前提下显著压缩攻击窗口。

本研究的局限在于未覆盖非英语语境下的攻击变体,未来工作将扩展至多语言钓鱼内容分析。无论如何,在高度互联的云原生时代,安全不再是附加功能,而是基础设施韧性的核心组成部分。

编辑:芦笛(公共互联网反网络钓鱼工作组)

1208

1208

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?