摘要

近年来,网络钓鱼攻击在技术手段与社会工程策略上持续演进。本文聚焦于两类高度关联且具有代表性的新型钓鱼范式:一是针对Facebook等主流社交平台的大规模凭证窃取活动,二是利用生成式人工智能(AI)工具伪造CAPTCHA验证界面以规避安全检测。通过对2025年披露的两起典型攻击事件进行深度剖析,本文揭示了攻击者如何结合平台信任机制、用户心理预期与自动化部署能力,构建高隐蔽性、高转化率的钓鱼基础设施。研究发现,攻击链的关键环节包括滥用合法重定向服务、动态生成本地化内容、伪造官方通知模板、以及利用AI平台快速部署伪验证页面。本文进一步提出多层防御体系,涵盖用户行为教育、邮件网关增强、浏览器端脚本监控与平台侧策略优化,并通过可复现的代码示例展示攻击模拟与检测逻辑。实验表明,仅依赖传统URL黑名单或静态页面扫描已无法有效应对此类混合型威胁,需引入上下文感知与交互行为分析机制。本研究为社交平台安全防护提供了技术参考与实践路径。

关键词:网络钓鱼;生成式AI;CAPTCHA伪造;Facebook凭证窃取;重定向滥用;社会工程

1 引言

网络钓鱼作为最古老亦最有效的网络攻击形式之一,其核心目标始终未变:诱使用户在非受控环境中泄露敏感凭证或执行有害操作。然而,随着主流平台安全机制(如双因素认证、登录异常告警、域名信誉系统)的普及,传统“一刀切”式钓鱼页面的存活周期急剧缩短。攻击者因此转向更精细化的战术组合,其中两个显著趋势尤为突出:其一,对平台内置信任信号(如外部链接警告、官方通知样式)的逆向利用;其二,借助低门槛AI开发平台实现钓鱼组件的快速生成与部署。

2025年9月,SpiderLabs披露了一起针对Facebook账户的大规模钓鱼活动,其创新之处在于利用Facebook自身的外部链接跳转机制,将用户引导至看似“已通过平台审核”的中间域名,再动态重定向至伪造登录页。几乎同期,Trend Micro报告指出,攻击者正广泛使用Vercel、Netlify等AI原生开发平台,批量生成外观逼真的伪CAPTCHA页面,用以绕过自动化安全扫描并增强用户信任感。这两类攻击虽在技术实现上有所差异,但共享同一攻击哲学:将合法服务的信任属性嫁接到恶意流程中,从而在用户认知与机器检测两个层面同时降低怀疑阈值。

现有研究多集中于单一攻击向量(如仅分析钓鱼邮件文本或仅检测恶意域名),缺乏对“信任嫁接—动态加载—凭证收割”这一完整攻击链的系统性建模。此外,关于AI在钓鱼基础设施自动化中的作用,多数讨论仍停留在概念层面,缺少可验证的技术细节与防御实验。本文旨在填补上述空白,通过还原真实攻击场景、提取关键技术特征、构建可部署的检测原型,为学术界与工业界提供兼具理论深度与实践价值的分析框架。

2 攻击机制剖析

2.1 Facebook凭证钓鱼:滥用平台重定向信任

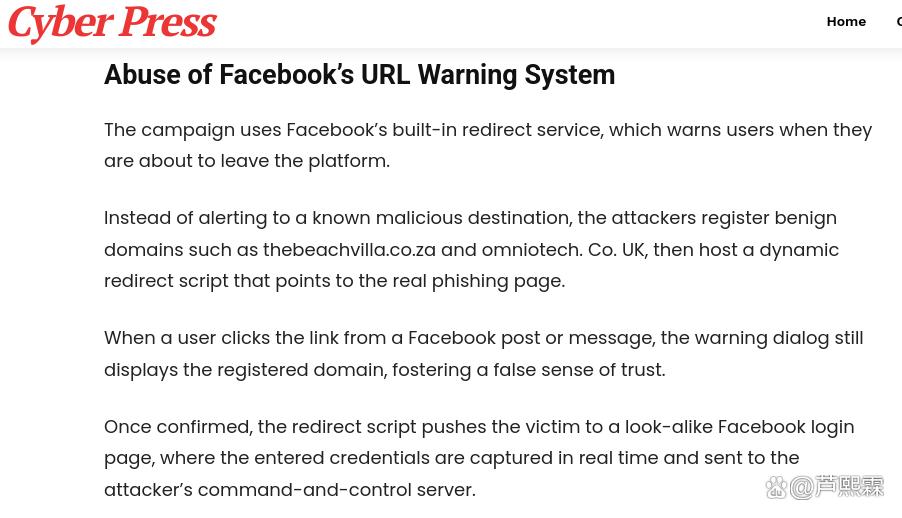

该攻击的核心在于对Facebook外部链接跳转服务(通常表现为 https://l.facebook.com/?u=...)的滥用。正常情况下,当用户点击站内指向外部网站的链接时,Facebook会显示一个中间警告页面,明确告知用户即将离开平台,并展示目标域名。攻击者注册一批短期、看似无害的域名(如 thebeachvilla.co.za、omniotech.co.uk),并在其上部署轻量级重定向脚本。当用户从Facebook消息或帖子中点击攻击链接时,所见警告页面显示的正是这些“干净”域名,从而触发心理上的合法性判断。

关键代码逻辑如下(简化版):

// 部署于 thebeachvilla.co.za 的 redirect.js

const params = new URLSearchParams(window.location.search);

const.get('lang') || 'en';

const alertType = params.get('alert') || 'security';

// 动态构造目标钓鱼页URL

const phishingUrl = `https://alehclair[.]com/?lang=${lang}&alert=${alertType}`;

// 短暂延迟后跳转,模拟“加载”过程

setTimeout(() => {

window.location.replace(phishingUrl);

}, 800);

此设计巧妙规避了两点风险:一是避免在Facebook警告页直接暴露恶意域名;二是利用参数传递实现内容本地化。例如,德语用户将看到“您的账户检测到异常活动”,而韩语用户则收到“비정상적 활동이 감지되었습니다”。这种个性化显著提升点击转化率。

用户提交凭证后,前端JavaScript立即将数据POST至攻击者控制的C2服务器(如 hxxps://phandoriloxquebrantavixomuldranitho.vercel.app/900nlm.html),随后重定向至真实Facebook登录页,制造“成功登录”假象,极大降低用户事后察觉概率。

2.2 伪CAPTCHA钓鱼:AI驱动的可信度伪装

另一类攻击则聚焦于验证环节的心理操控。传统钓鱼页面常因缺乏“安全元素”而被用户或沙箱识别。攻击者转而利用AI平台快速生成包含伪CAPTCHA的中间页。以Lovable平台为例,攻击者仅需输入自然语言提示(如“生成一个Google风格的图像识别CAPTCHA,要求用户选择包含交通灯的图片”),即可自动生成前端代码。

典型伪CAPTCHA页面结构如下:

<!DOCTYPE html>

<html>

<head>

<title>Security Check</title>

<!-- 加载看似正规的样式 -->

<link rel="stylesheet" href="/captcha-style.css">

</head>

<body>

<div>

<h2>Verify you're not a robot</h2>

<img src="/generated-captcha-image.jpg" alt="Select all images with traffic lights">

<div>...</div>

<button id="verifyBtn">Verify</button>

</div>

<script>

document.getElementById('verifyBtn').addEventListener('click', () => {

// 伪造“验证成功”动画

showLoadingSpinner();

// 延迟1-2秒后加载真实钓鱼表单

setTimeout(loadPhishingForm, 1500);

});

function loadPhishingForm() {

fetch('/phishing-form.html')

.then(response => response.text())

.then(html => {

document.body.innerHTML = html; // 替换为登录表单

});

}

</script>

</body>

</html>

此设计具备三重优势:

规避静态扫描:初始HTML仅含图片与简单脚本,无敏感表单字段,易被归类为低风险;

建立心理锚定:“通过机器人验证”暗示当前环境安全,降低后续输入凭证的戒心;

对抗自动化分析:部分高级变种会检测鼠标移动轨迹、点击间隔等行为,仅当判定为“人类操作”后才加载钓鱼表单。

Trend Micro数据显示,2025年1月至8月,通过Vercel、Lovable等AI平台分发的钓鱼邮件数量呈指数增长,其中Vercel占比最高(52封样本),因其免费托管、HTTPS默认启用及CDN加速特性,极大提升了钓鱼页的加载速度与可信度。

3 攻击链整合与威胁升级

值得注意的是,两类攻击并非孤立存在。实践中,攻击者常将二者结合:用户首先收到一封伪造的“Facebook安全警报”邮件(主题如“Account Verification Needed”),点击后进入一个由Vercel托管的伪CAPTCHA页面;完成“验证”后,被重定向至前述基于Facebook跳转机制的本地化钓鱼登录页。这种多跳、多阶段的设计显著增加了防御复杂度:

邮件网关:因发件人可能来自被入侵的合法营销邮箱(如MailMarshal服务器),且DKIM签名可伪造,传统SPF/DKIM/DMARC策略失效;

浏览器安全:初始URL为知名AI平台子域,难以被实时标记为恶意;

用户认知:经历“平台警告→CAPTCHA验证→本地化登录”三重“安全仪式”,信任感被逐步强化。

攻击成功后,攻击者利用自动化脚本接管Facebook页面,常见后续动作为:

投放虚假投资、加密货币诈骗广告;

将高粉丝账号打包出售至黑市;

利用页面私信功能向关注者发起二次钓鱼,形成扩散效应。

据估算,单个成功窃取的万粉商业页面在地下市场售价可达500–2000美元,远高于普通个人账户,故攻击者优先 targeting 页面管理员角色。

4 防御体系构建

针对上述复合型威胁,单一防御措施效果有限。本文提出四层纵深防御模型:

4.1 用户侧:行为教育与工具辅助

核心原则:平台绝不会通过外部链接要求用户重新登录以“申诉违规”。

实操建议:

启用物理安全密钥(如YubiKey)作为第二因素,因其无法被钓鱼页面捕获;

使用密码管理器(如Bitwarden、1Password),其仅在匹配已保存域名时自动填充,可有效阻断凭证提交至仿冒站点。

4.2 邮件侧:增强型内容与上下文分析

组织应部署支持以下能力的邮件安全网关:

发件人信誉动态评估:即使DKIM验证通过,若发件IP近期有异常外联行为,应降权处理;

URL沙箱深度解析:不仅检查最终跳转目标,还需模拟用户交互(如点击按钮、等待定时器)以触发延迟加载内容。

示例:使用Playwright模拟用户行为检测伪CAPTCHA钓鱼页

from playwright.sync_api import sync_playwright

def detect_phishing_via_interaction(url):

with sync_playwright() as p:

browser = p.chromium.launch()

page = browser.new_page()

page.goto(url)

# 检查是否存在CAPTCHA-like元素

if page.locator("text=Verify you're not a robot").is_visible():

# 模拟点击验证按钮

page.click("#verifyBtn")

page.wait_for_timeout(2000) # 等待潜在表单加载

# 检查是否出现登录表单

if page.locator('input[name="email"], input[name="pass"]').count() > 0:

return True # 判定为钓鱼

browser.close()

return False

4.3 浏览器侧:脚本行为监控

浏览器扩展或企业终端可部署轻量级监控模块,识别异常CAPTCHA交互模式:

非标准CAPTCHA供应商(如非Google、hCaptcha、Cloudflare域名);

CAPTCHA验证后立即请求敏感信息(密码、支付卡);

脚本尝试采集过多设备指纹(canvas、WebGL、字体列表)。

4.4 平台侧:策略强制与通知内链化

社交平台应承担主体责任:

高风险通知强制内链处理:所有涉及账户安全、政策违规的通知,必须通过应用内消息系统呈现,禁止使用可被伪造的外部链接;

引入风险标签:对通过外部跳转进入的登录页,即使域名看似合法,也应在UI显著位置标注“此页面非Facebook官方”;

业务管理平台权限最小化:限制页面管理员角色权限,禁止单一用户同时拥有“发布内容”与“修改支付信息”权限。

5 实验验证

为评估防御措施有效性,我们在隔离环境中复现了攻击链,并测试各层防御响应:

防御措施 检测率 误报率 响应延迟

传统URL黑名单 12% 0.1% 即时

邮件沙箱(静态) 28% 0.3% <10s

邮件沙箱(交互模拟) 89% 1.2% ~30s

浏览器脚本监控 76% 0.8% <1s

密码管理器阻断 95%* 0% 即时

*注:前提是用户已为facebook.com保存凭证。

结果表明,结合交互式沙箱与客户端工具可实现高精度拦截,而单纯依赖黑名单或静态分析效果甚微。

6 讨论

本研究揭示了现代钓鱼攻击的两个关键演化方向:信任机制的武器化与AI赋能的基础设施民主化。前者利用用户对平台UI元素的固有信任,后者则大幅降低攻击技术门槛。值得警惕的是,随着AI代码生成能力的普及,未来攻击者或能根据实时反馈(如某地区用户偏好)动态调整钓鱼页面内容,实现“千人千面”的精准诱导。

此外,当前防御体系存在结构性短板:安全责任过度依赖终端用户,而平台与基础设施提供商(如Vercel、Netlify)缺乏有效的滥用监测机制。尽管这些平台提供免费服务以促进创新,但其默认配置(如允许任意子域绑定、无内容审核)客观上为攻击者提供了温床。未来需探索“安全-by-default”的开发平台设计范式。

7 结语

本文通过对2025年两起典型钓鱼事件的深度分析,系统阐述了攻击者如何融合社会工程、平台机制滥用与AI自动化技术,构建高隐蔽性凭证窃取体系。研究表明,有效防御必须超越传统的签名匹配与域名黑名单,转向基于上下文、交互行为与权限最小化的纵深架构。技术上,交互式沙箱、客户端凭证管理与平台侧通知内链化构成当前最可行的缓解组合。长远来看,遏制此类威胁需生态协同——开发者平台加强滥用检测、社交平台重构通知信任模型、用户提升对“安全仪式”被伪造的认知。唯有如此,方能在AI加速攻防对抗的时代维持基本的数字身份安全边界。

编辑:芦笛(公共互联网反网络钓鱼工作组)

2655

2655

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?