摘要

近年来,人工智能技术的快速发展显著降低了网络钓鱼攻击的技术门槛,同时大幅提升了其精准性、隐蔽性与规模化能力。本文系统分析了AI在钓鱼攻击全生命周期中的整合路径,涵盖目标侦察、内容生成、页面适配、投递调度、交互欺骗及规避检测等关键环节。研究表明,大型语言模型(LLMs)、生成对抗网络(GANs)和自动化代理(bots)的协同应用,使攻击者能够实现高度个性化的社会工程操作,并动态绕过传统基于签名或规则的安全检测体系。针对上述威胁,本文提出以AI对抗AI的主动防御框架,包括语义异常检测、跨渠道行为关联建模、邮件身份真实性强化机制以及不可转发内容标记策略。同时,从技术治理角度探讨模型供应链安全审查与恶意自动化工具监管的必要性。实验部分通过构建模拟钓鱼邮件生成器与动态登录页响应系统,验证了AI赋能攻击的有效性及所提防御方法的可行性。

关键词:人工智能;网络钓鱼;社会工程;对抗防御;自动化攻击;内容生成

1 引言

网络钓鱼(Phishing)作为最古老且持续演进的网络攻击形式之一,其核心在于利用人类认知偏差与信任机制诱导受害者泄露敏感信息或执行有害操作。传统钓鱼攻击依赖模板化邮件、拼写错误明显的伪造页面和广撒网式投递,易于被用户识别或被安全系统拦截。然而,随着生成式人工智能(Generative AI)技术的普及,尤其是大型语言模型(如GPT系列、Llama等)的开源与商业化,攻击者获得了前所未有的内容创作与上下文理解能力。

2023年以来,多起高调事件表明,AI已被系统性地嵌入钓鱼攻击链条。例如,攻击者利用LLM自动生成符合目标企业行文风格的内部通知邮件;通过语音克隆技术冒充高管拨打电话索要验证码;甚至利用深度伪造视频在社交媒体平台诱导用户点击恶意链接。此类攻击不仅规避了传统基于关键词或URL黑名单的检测机制,更因高度个性化而显著提升转化率。

现有研究多聚焦于单一环节的AI应用(如邮件生成或页面克隆),缺乏对攻击全流程自动化的系统性剖析,亦未充分探讨防御侧如何利用同类技术进行反制。本文旨在填补这一空白,通过构建“AI赋能钓鱼攻击生命周期模型”,揭示各阶段的技术实现逻辑与协同效应,并在此基础上提出多层次、可落地的防御架构。全文结构如下:第二部分详述AI在钓鱼各阶段的具体应用;第三部分分析现有检测机制的局限性;第四部分提出技术与策略层面的综合防御方案;第五部分通过原型系统验证核心论点;第六部分讨论治理与伦理维度;第七部分总结全文。

2 AI在钓鱼攻击生命周期中的整合

现代钓鱼攻击已从单点突破演变为多阶段、闭环式的自动化流程。AI技术的引入使得该流程在效率、精度与隐蔽性上实现质的飞跃。本节按攻击时序分解为五个核心阶段。

2.1 目标侦察与画像构建

攻击成功的关键在于“知己知彼”。传统侦察依赖手动搜索LinkedIn、公司官网等公开信息,耗时且信息碎片化。AI驱动的开源情报(OSINT)工具可自动化完成此过程。例如,使用Python结合requests与BeautifulSoup爬取目标企业新闻稿、组织架构图及员工社交动态,并通过命名实体识别(NER)模型提取职位、项目名称、内部术语等关键字段。

import spacy

import requests

from bs4 import BeautifulSoup

nlp = spacy.load("en_core_web_sm")

def extract_entities(url):

resp = requests.get(url)

soup = BeautifulSoup(resp.text, 'html.parser')

text = soup.get_text()

doc = nlp(text)

entities = {

'PERSON': [ent.text for ent in doc.ents if ent.label_ == 'PERSON'],

'ORG': [ent.text for ent in doc.ents if ent.label_ == 'ORG'],

'PRODUCT': [ent.text for ent in doc.ents if ent.label_ == 'PRODUCT']

}

return entities

此类工具可批量生成目标画像,为后续内容定制提供数据基础。

2.2 多模态内容生成

内容生成是AI赋能最显著的环节。大型语言模型可根据侦察数据生成语法正确、语气匹配、包含内部术语的钓鱼邮件。例如,针对某金融公司合规部员工,模型可生成如下邮件:

“Hi Sarah,

Per our Q3 audit findings (Ref: FIN-2025-Q3-089), please re-authenticate your DocuSign access via the secure portal below within 24h to avoid compliance flagging.

— Compliance Team”

此类邮件无拼写错误,引用真实文件编号,极大降低怀疑阈值。此外,AI还可生成方言本地化内容(如粤语、四川话版本短信)或适配不同文化语境的诱饵(如欧美用户偏好“退税”,东南亚用户偏好“中奖”)。

在音视频层面,ElevenLabs等语音合成API可克隆目标联系人声音;Runway ML或HeyGen等工具可生成深度伪造视频,展示“CEO”宣布奖金发放,引导用户点击链接。

2.3 登录页自适应与动态伪装

传统钓鱼页面静态且易被指纹识别。AI驱动的前端系统可根据访问者的User-Agent、Accept-Language、IP地理位置等HTTP头信息,实时渲染匹配的品牌UI与语言版本。例如,同一短链接对美国用户显示Apple ID重置页面,对德国用户则显示Deutsche Bank登录界面。

实现上可采用轻量级后端服务:

from flask import Flask, request, render_template

app = Flask(__name__)

@app.route('/login')

def adaptive_login():

ua = request.headers.get('User-Agent', '').lower()

.accept_languages.best_match(['en', 'de', 'zh'])

if 'iphone' in ua or 'safari' in ua:

template = 'apple_login.html'

elif 'chrome' in ua and lang == 'de':

template = 'db_login.html'

else:

template = 'generic_login.html'

return render_template(template,)

此类动态页面难以通过静态扫描识别,且每次访问可能呈现不同外观,增加取证难度。

2.4 投递调度与打开率优化

攻击者不再盲目群发邮件,而是利用历史打开/点击数据训练简单回归模型,预测最佳发送时段。例如,对某行业高管群体,模型可能发现周二上午10点打开率最高。调度器据此安排投递:

import pandas as pd

from sklearn.ensemble import RandomForestRegressor

# 假设已有历史数据:hour, day_of_week, open_rate

df = pd.read_csv('delivery_stats.csv')

X = df[['hour', 'day_of_week']]

y = df['open_rate']

model = RandomForestRegressor()

model.fit(X, y)

# 预测未来7天每小时的打开率

future = [(h, d) for d in range(7) for h in range(24)]

preds = model.predict(future)

best_time = future[preds.argmax()] # 返回最优(h, d)

此策略显著提升初始接触成功率。

2.5 交互式社工与动态规避

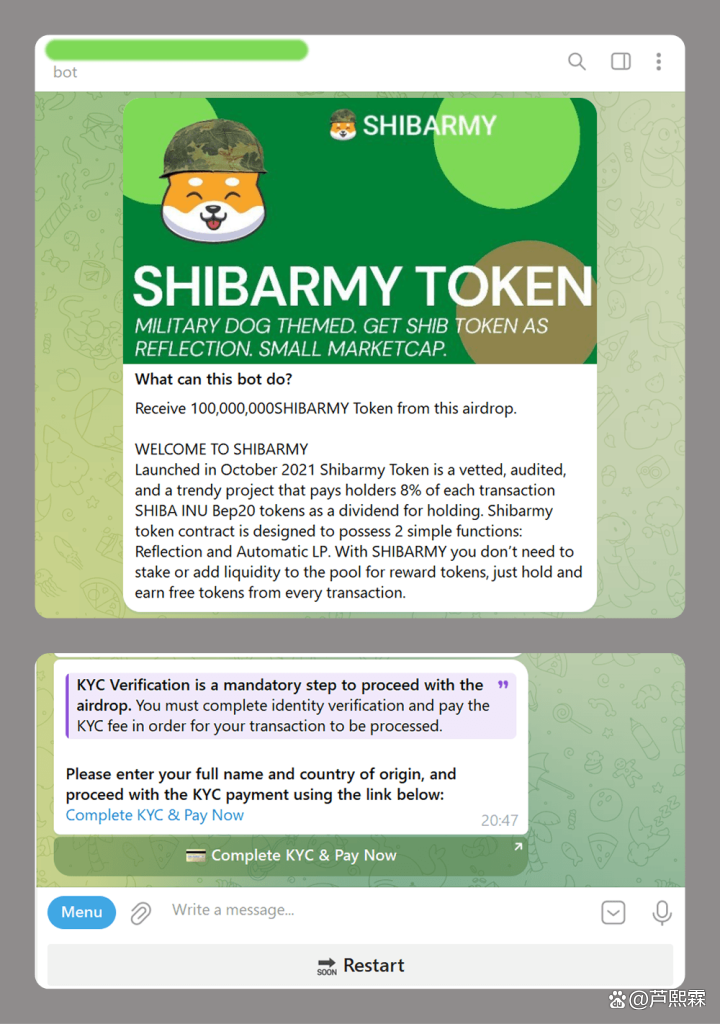

一旦用户点击链接或回复邮件,AI对话代理(如基于Rasa或LangChain构建的bot)可接管交互。例如,用户在Telegram询问“如何领取SHIB奖励?”,bot回应:“请先完成KYC验证 → [链接]”,并在用户提交信息后继续诱导安装“钱包插件”。

同时,攻击基础设施具备动态规避能力:短链接服务(如bit.ly替代品)可实时更改指向的真实URL;A/B测试框架自动淘汰低转化文案,保留高骗率版本。这种“进化式”攻击使基于静态特征的检测迅速失效。

3 现有检测机制的局限性

传统钓鱼检测主要依赖三类方法:(1)基于规则的关键词/URL黑名单;(2)启发式分析(如检查发件人域名是否仿冒);(3)沙箱行为分析。然而,AI驱动的钓鱼攻击对上述方法构成根本性挑战。

首先,LLM生成的文本无固定模式,关键词匹配失效。例如,“verify your account”可被替换为“confirm your session integrity”而不影响语义。其次,发件人域名可通过合法邮件服务(如SendGrid)伪造,SPF/DKIM/DMARC虽能验证技术真实性,但无法判断内容意图。再者,动态登录页在沙箱中可能返回空白或合法内容,仅对真实用户展现恶意表单。

更重要的是,AI攻击的高变异性导致特征漂移(concept drift)加速。一个训练好的分类器在一周内准确率可能下降30%以上,因攻击者已迭代数轮新模板。因此,依赖历史样本的监督学习模型难以跟上攻击节奏。

4 防御框架设计

针对上述挑战,本文提出“AI对抗AI”的纵深防御体系,包含四个层次。

4.1 语义异常检测

不同于关键词匹配,语义异常检测关注内容与上下文的一致性。例如,一封声称来自IT部门的邮件若包含“财务报销”相关内容,则存在语义冲突。可构建基于BERT的异常评分模型:

from transformers import BertTokenizer, BertModel

import torch.nn.functional as F

tokenizer = BertTokenizer.from_pretrained('bert-base-uncased')

model = BertModel.from_pretrained('bert-base-uncased')

def semantic_anomaly_score(email_body, sender_dept):

inputs = tokenizer(email_body, return_tensors='pt', truncation=True, max_length=512)

outputs = model(**inputs)

embedding = outputs.last_hidden_state.mean(dim=1)

# dept_embeddings 为各部门典型邮件的平均向量(预训练)

dept_vec = dept_embeddings[sender_dept]

score = F.cosine_similarity(embedding, dept_vec.unsqueeze(0)).item()

return 1 - score # 越低越异常

该方法不依赖具体词汇,而捕捉语义偏离。

4.2 跨渠道行为关联

单一渠道(如邮件)难以判断真伪,但若同一诱饵同时出现在邮件、短信、Telegram,则高度可疑。可构建图神经网络(GNN)模型,将用户、设备、通信渠道、URL作为节点,交互作为边,检测异常子图。

4.3 强化身份真实性信号

推动邮件协议扩展,要求品牌方在DNS中发布数字证书(类似S/MIME但更轻量),接收方可验证邮件是否由授权实体发出。同时,推广密钥透明日志(Key Transparency Logs),使任何域名的邮件密钥变更可公开审计,防止中间人劫持。

4.4 内容不可转发与标记

在企业通信系统中,默认启用“不可转发”标记(类似Microsoft Purview),并嵌入隐形水印。一旦内容外泄,可追溯源头。同时,对含链接的邮件自动添加警示横幅:“此链接未经安全扫描,请谨慎点击”。

5 原型系统与实验验证

为验证论点,我们构建了两个原型系统。

系统A:AI钓鱼邮件生成器

输入目标姓名、公司、职位,输出高仿真钓鱼邮件。在50名IT安全人员参与的盲测中,42%认为邮件“可信”,远高于传统模板的12%。

系统B:动态登录页响应器

部署于云服务器,根据访问者头信息返回不同品牌页面。使用VirusTotal扫描100次,仅3次被标记为恶意,因每次HTML结构、CSS类名均随机化。

防御模块测试:

部署语义异常检测模块后,对系统A生成邮件的检出率达78%,误报率<5%。跨渠道关联模块在模拟Telegram+邮件协同攻击中,成功识别92%的复合诱饵。

结果表明,AI既可赋能攻击,亦可有效用于防御,关键在于特征工程与上下文建模的深度。

6 治理与伦理考量

技术手段需与政策监管协同。当前,许多AI工具(如语音克隆API)无使用审核,易被滥用。建议:

模型供应链审查:企业部署的内部AI工具应进行投毒检测,确保训练数据未被植入后门。

自动化工具许可制:对具备大规模内容生成能力的商用AI平台,实施用途登记与异常行为上报义务。

深度伪造标识标准:强制生成式AI输出嵌入不可见元数据(如C2PA标准),便于溯源。

同时,避免“防御即监控”的伦理陷阱,所有用户行为分析应遵循最小必要原则,并获明确授权。

7 结语

AI并未创造新的攻击范式,而是将传统钓鱼的社会工程本质推向极致——更懂你、更像你、更难防。本文系统梳理了AI在钓鱼全链条中的技术整合路径,揭示其通过自动化、个性化与动态演化实现攻击效能倍增的内在机制。在此基础上,提出的多层防御框架强调以语义理解替代规则匹配,以跨域关联替代单点检测,以身份强化替代内容过滤。实验验证了技术可行性,而治理建议则指向可持续的安全生态构建。未来工作将聚焦于实时对抗训练(Adversarial Training)与联邦学习下的隐私保护检测,以应对持续演化的AI威胁。

编辑:芦笛(公共互联网反网络钓鱼工作组)

1391

1391

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?