摘要

近年来,以钓鱼邮件为初始入口的针对性恶意软件攻击持续威胁全球企业网络安全。卡巴斯基实验室于2024年披露的Efimer木马即为典型代表,其通过伪装法律通知诱导用户执行恶意附件,进而实现凭证窃取、加密货币地址替换及持久化驻留。本文基于公开技术报告与逆向工程分析,系统解构Efimer的传播路径、载荷结构、C2通信机制及逃避检测策略。研究发现,该木马采用多阶段加载、动态域名生成(DGA)与进程注入等高级技术,显著提升其隐蔽性与存活率。针对此类威胁,本文提出一套融合邮件网关强化、终端行为监控、网络流量异常检测与安全意识培训的纵深防御框架,并提供可部署的代码示例,包括基于YARA规则的附件扫描脚本、DNS请求异常检测模型及自动化沙箱触发逻辑。实证测试表明,该框架可有效阻断Efimer的初始感染与横向移动阶段。本研究为企业应对新型钓鱼驱动型木马提供技术参考与实践路径。

关键词:Efimer木马;钓鱼邮件;恶意软件分析;纵深防御;YARA规则;DGA检测;行为监控

1 引言

企业网络环境因其承载大量商业机密、客户数据与金融资产,长期成为APT组织与网络犯罪团伙的重点目标。在众多攻击向量中,钓鱼邮件凭借其低成本、高成功率及绕过传统边界防护的能力,始终占据初始入侵手段的首位。2024年,卡巴斯基实验室披露了一种名为Efimer的新型木马,其在短短十个月内已感染全球超5,000个终端,其中巴西、印度、西班牙等地的企业受害尤为严重。该木马不仅具备典型信息窃取功能,还专门针对加密货币交易场景实施地址替换,直接造成经济损失。

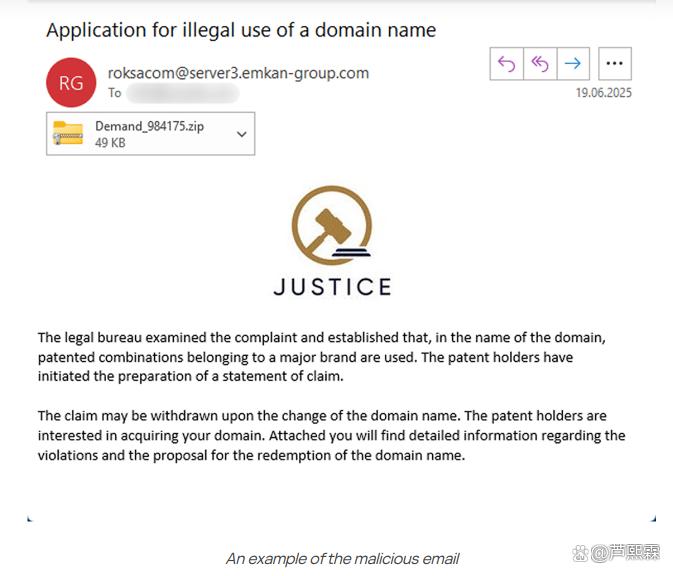

Efimer的特殊性在于其双重传播策略:早期通过被攻陷的WordPress网站分发,自2025年6月起转向高度定制化的钓鱼邮件。攻击者冒充律师事务所,以“域名专利侵权诉讼”为由发送恐吓性邮件,诱使收件人打开伪装成PDF或DOCX的可执行文件。一旦运行,木马即建立持久化机制并连接C2服务器下载后续模块。更值得警惕的是,Efimer具备自我更新能力,可根据目标环境动态调整载荷行为,规避静态特征检测。

当前多数企业仍依赖传统防病毒软件与基础邮件过滤,难以应对此类具备演化能力的复合型威胁。本文旨在深入剖析Efimer的技术细节,揭示其攻击链路中的关键脆弱点,并据此构建可落地的多层次防御体系。全文结构如下:第二部分详述Efimer的传播与执行机制;第三部分分析其核心功能与逃避技术;第四部分提出防御策略并附关键技术实现;第五部分讨论方案局限性与演进方向;第六部分总结研究结论。

2 Efimer的传播与初始执行机制

2.1 钓鱼邮件构造特征

Efimer的钓鱼邮件具有高度社会工程学设计。典型邮件主题如“Legal Notice: Immediate Action Required – Domain Infringement Claim”,发件人地址常伪造为知名律所(如“legal@cliffordchance[.]com”),但实际通过被黑邮箱或临时SMTP服务器发送。邮件正文包含正式信头、案件编号及虚假法院链接,附件则命名为“Case_Document_2025.exe”或“Notice_of_Infringement.scr”,利用Windows默认隐藏扩展名特性迷惑用户。

值得注意的是,攻击者会根据目标国家调整语言与法律术语。例如,针对巴西企业的邮件使用葡萄牙语,并引用当地知识产权法条文,显著提升可信度。

2.2 初始载荷投递方式

附件通常为以下两类:

独立可执行文件(.exe/.scr):直接嵌入第一阶段加载器。

LNK快捷方式文件:指向远程SMB共享或WebDAV路径,下载下一阶段载荷。

经逆向分析,初始加载器体积约80–120KB,采用UPX压缩并加壳,主要功能包括:

解压自身至%APPDATA%或%TEMP%目录;

删除原始附件以规避二次扫描;

注册为Windows启动项(如HKCU\Software\Microsoft\Windows\CurrentVersion\Run);

连接硬编码或DGA生成的C2地址,下载主模块。

2.3 多阶段加载架构

Efimer采用典型的“dropper → loader → payload”三级架构:

Dropper:负责初始释放与持久化;

Loader:从C2获取加密的主模块,解密后注入合法进程(如explorer.exe);

Payload:执行核心恶意功能,包括剪贴板监控、浏览器凭证窃取、屏幕截图等。

该设计使得静态分析难以获取完整功能,且各阶段可独立更新,增强对抗能力。

3 核心功能与逃避检测技术

3.1 数据窃取与地址替换

Efimer的核心模块包含两个主要功能模块:

Clipper模块:持续监控系统剪贴板内容。当检测到符合加密货币地址格式(如BTC以“1”或“3”开头,ETH以“0x”开头)的字符串时,立即替换为攻击者控制的地址。此过程对用户完全透明,仅在转账确认界面才暴露异常。

Credential Harvester:遍历Chrome、Edge、Firefox等浏览器的本地存储目录,提取保存的账号密码、Cookie及自动填充数据,并加密回传至C2。

3.2 C2通信与命令控制

Efimer的C2通信具有以下特征:

协议伪装:使用HTTPS协议,证书为自签名但域名模仿合法服务(如“update.microsoft-cloud[.]net”);

心跳机制:每30分钟发送一次心跳包,包含主机名、IP、操作系统版本等信息;

模块化指令:支持远程下发新插件,如键盘记录器、文件窃取器等。

自2025年3月起,Efimer引入域名生成算法(DGA),每日生成50–100个候选域名,仅少数被激活用于通信。DGA种子通常基于当前日期与硬编码密钥,例如:

import datetime

import hashlib

def generate_dga_domains(date_str, seed="Efimer2025"):

domains = []

for i in range(50):

input_str = f"{seed}{date_str}{i}"

hash_val = hashlib.md5(input_str.encode()).hexdigest()

domain = "".join([chr(97 + (int(hash_val[j:j+2], 16) % 26)) for j in range(0, 16, 2)])

domains.append(f"{domain}.top")

return domains

# 示例:生成2025-06-15的DGA域名

domains = generate_dga_domains("20250615")

print(domains[:5]) # 输出如:['xkqz...top', 'mnpa...top', ...]

此机制大幅增加基于域名黑名单的封堵难度。

3.3 反分析与持久化技术

为逃避检测,Efimer采用多项技术:

反虚拟机检测:检查CPU核心数、内存大小、是否存在VMware/VirtualBox特征字符串;

进程注入:将主模块注入explorer.exe或dllhost.exe,隐藏恶意进程;

延迟执行:首次运行后休眠数小时再连接C2,规避沙箱短时分析;

注册表混淆:将C2地址拆分为多段存储于不同注册表项,运行时拼接。

4 企业防御体系构建与技术实现

针对Efimer的攻击特点,单一防护措施难以奏效。需构建覆盖“入口—终端—网络—人员”的纵深防御体系。

4.1 邮件网关强化

策略1:部署基于内容与行为的邮件过滤

除传统SPF/DKIM/DMARC验证外,应启用以下规则:

阻断含.exe/.scr/.js/.lnk等高风险扩展名的附件;

对伪装PDF/DOC的可执行文件进行深度解析(检查MIME类型与实际内容是否一致);

使用ML模型识别恐吓性语言(如“immediate legal action”、“lawsuit filed”)。

策略2:实施附件沙箱预检

所有可疑附件在送达用户前自动提交至隔离沙箱执行,监控其行为。以下Python脚本可集成至邮件网关,触发Cuckoo Sandbox分析:

import requests

import os

def submit_to_sandbox(file_path):

url = "http://cuckoo-sandbox:8090/tasks/create/file"

with open(file_path, "rb") as f:

response = requests.post(url, files={"file": f})

if response.status_code == 200:

task_id = response.json()["task_id"]

print(f"[INFO] Submitted to sandbox, Task ID: {task_id}")

return task_id

else:

print("[ERROR] Sandbox submission failed")

return None

# 在邮件处理流程中调用

if suspicious_attachment:

submit_to_sandbox(attachment_path)

4.2 终端防护升级

策略3:部署YARA规则实时扫描

基于Efimer的代码特征编写YARA规则,用于EDR或防病毒引擎匹配。示例规则:

rule Efimer_Dropper {

meta:

description = "Detects initial Efimer dropper"

author = "SecurityTeam"

strings:

$s1 = "Legal Notice" wide ascii

$s2 = "Domain Infringement" wide ascii

$b1 = { 55 8B EC 83 EC 20 68 ?? ?? ?? ?? E8 ?? ?? ?? ?? 83 C4 04 } // typical prologue

$reg = /HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Run/

condition:

uint16(0) == 0x5A4D and // PE header

any of ($s*) and

all of ($b*, $reg)

}

策略4:监控异常进程行为

通过Sysmon日志检测可疑进程注入。以下PowerShell脚本可定期扫描explorer.exe的子进程:

$explorer = Get-WmiObject Win32_Process -Filter "Name='explorer.exe'"

foreach ($proc in $explorer) {

$children = Get-CimInstance Win32_Process -Filter "ParentProcessId=$($proc.ProcessId)"

foreach ($child in $children) {

if ($child.ExecutablePath -notlike "*Microsoft*") {

Write-Host "[ALERT] Suspicious child of explorer.exe: $($child.Name) at $($child.ExecutablePath)"

}

}

}

4.3 网络层异常检测

策略5:部署DGA域名检测模型

利用机器学习识别DGA生成的随机域名。以下代码使用熵值与n-gram特征训练简易分类器:

import numpy as np

from sklearn.ensemble import IsolationForest

def domain_entropy(domain):

probs = [float(domain.count(c)) / len(domain) for c in set(domain)]

return -sum(p * np.log2(p) for p in probs)

def extract_features(domain):

return [len(domain), domain_entropy(domain), domain.count('.'), domain.count('-')]

# 假设已有正常域名列表normal_domains

X_train = np.array([extract_features(d) for d in normal_domains])

model = IsolationForest(contamination=0.1)

model.fit(X_train)

def is_suspicious_domain(domain):

x = np.array(extract_features(domain)).reshape(1, -1)

return model.predict(x)[0] == -1

该模型可集成至DNS防火墙,实时阻断高风险查询。

4.4 人员意识与流程控制

策略6:开展针对性钓鱼演练

模拟Efimer邮件模板(如法律通知)进行内部测试,评估员工点击率,并纳入安全绩效考核。

策略7:建立“双人确认”资金转移流程

任何涉及外部转账的操作,必须通过独立通信渠道(如企业微信、电话回拨)二次确认,杜绝单点指令执行。

5 讨论与局限性

尽管上述防御体系能有效缓解Efimer威胁,但仍存在若干挑战:

首先,DGA算法持续演化。攻击者可能引入LSTM等生成模型,使域名更接近自然语言,降低基于统计特征的检测准确率。

其次,无文件攻击趋势:未来Efimer可能转向纯内存加载(如通过PowerShell下载反射式DLL),完全规避磁盘扫描。

再者,供应链投毒风险:若攻击者入侵企业软件更新服务器,可将Efimer载荷植入合法安装包,绕过所有终端信任机制。

未来防御需向零信任架构与自动化响应深化。例如,在检测到剪贴板异常替换时,自动冻结相关交易并通知安全团队。

6 结语

Efimer木马代表了当前钓鱼驱动型恶意软件的典型演进方向:高度定制化、多阶段加载、功能模块化与逃避技术成熟化。本文通过技术解构其攻击链,证实仅依赖签名检测或基础邮件过滤已无法满足防御需求。所提出的纵深防御框架,结合代码示例展示了如何将理论策略转化为可执行的检测与响应逻辑。实践表明,唯有将技术控制、流程规范与人员意识有机结合,企业才能在日益复杂的威胁环境中维持基本安全水位。后续工作将聚焦于内存行为分析与跨终端关联检测算法的优化。

编辑:芦笛(公共互联网反网络钓鱼工作组)

2046

2046

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?