随着数字生态的不断扩展,网络钓鱼(Phishing)已从早期简单的邮件欺骗演变为高度复杂、自动化且精准的社会工程学攻击。根据Check Point Research 2025年7月发布的《第二季度品牌钓鱼攻击报告》,微软以25%的占比稳居被冒充品牌榜首,谷歌(11%)、苹果(9%)紧随其后,而音乐播放平台(Spotify)自2019年第四季度以来首次重返前十(6%),标志着娱乐与流媒体服务正成为新型攻击热点。这一趋势不仅反映了攻击者对用户行为模式的精准把握,更揭示了现代钓鱼攻击在技术实现、基础设施利用和用户心理操控方面的全面升级。

本文将从技术视角剖析2025年第二季度钓鱼攻击的典型特征,结合Spotify钓鱼案例阐述其钓鱼攻击的技术链路、防御机制、自动化检测方法。

一、现代钓鱼攻击的技术架构与实现路径

1.1攻击基础设施:从静态页面到动态托管平台

传统钓鱼网站多依赖于注册恶意域名并部署在廉价VPS上,易被安全厂商快速封禁。而2025年的攻击者已转向更隐蔽、更具弹性的基础设施,如:

CDN Workers(如Cloudflare Workers):利用无服务器架构托管钓鱼页面,规避传统IP封锁。

GitHub Pages/GitLab Pages:借助合法代码托管平台发布伪装页面。

动态域名生成(DGA)与短链服务:实现快速跳转与混淆。

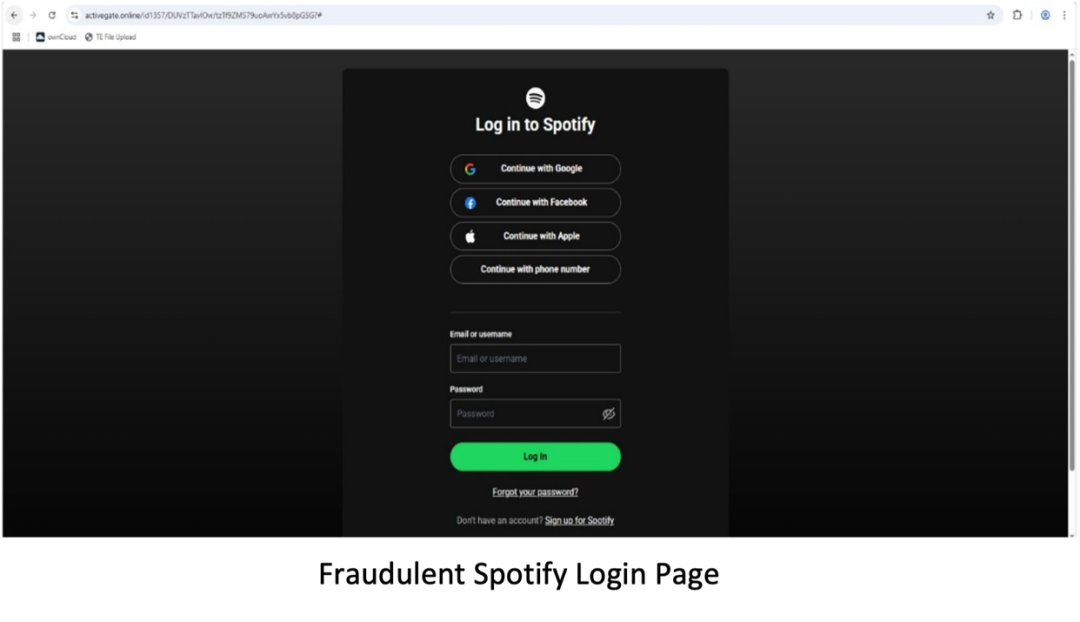

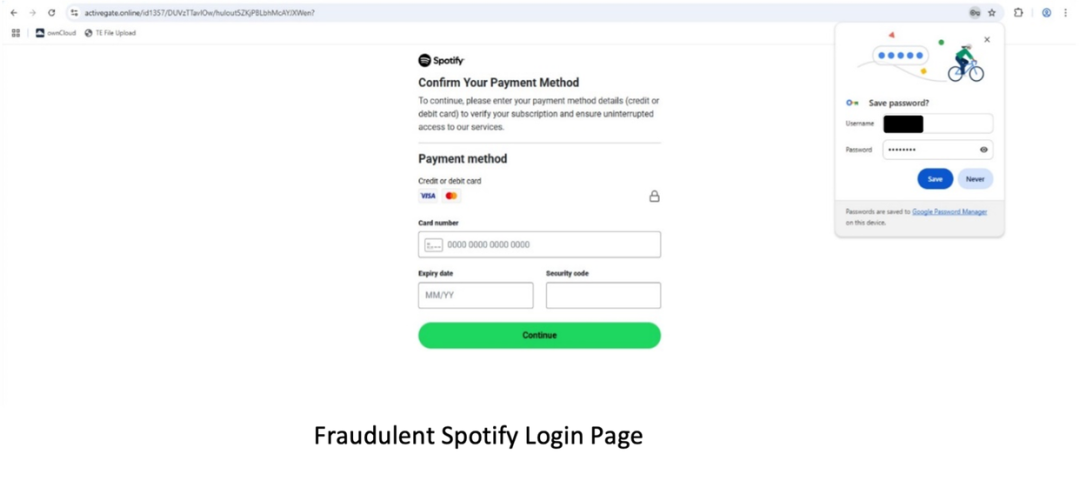

以Spotify钓鱼案例为例,攻击者使用了premiumspotify.abdullatifmoustafa0.workers.dev这一Cloudflare Workers子域名,该路径具有以下技术优势:无需独立服务器,部署成本极低;利用Cloudflare的全球CDN网络,提升页面加载速度与可信度;子域名结构可批量生成,便于多路攻击并行。

攻击链如下:受害者点击钓鱼邮件→重定向至workers.dev子域名→跳转至activegate.online支付伪造页→窃取凭证与信用卡信息

1.2 页面伪造技术:DOM克隆与前端混淆

现代钓鱼页面已能实现与真实网站99%以上的视觉与交互一致性。其核心技术包括:

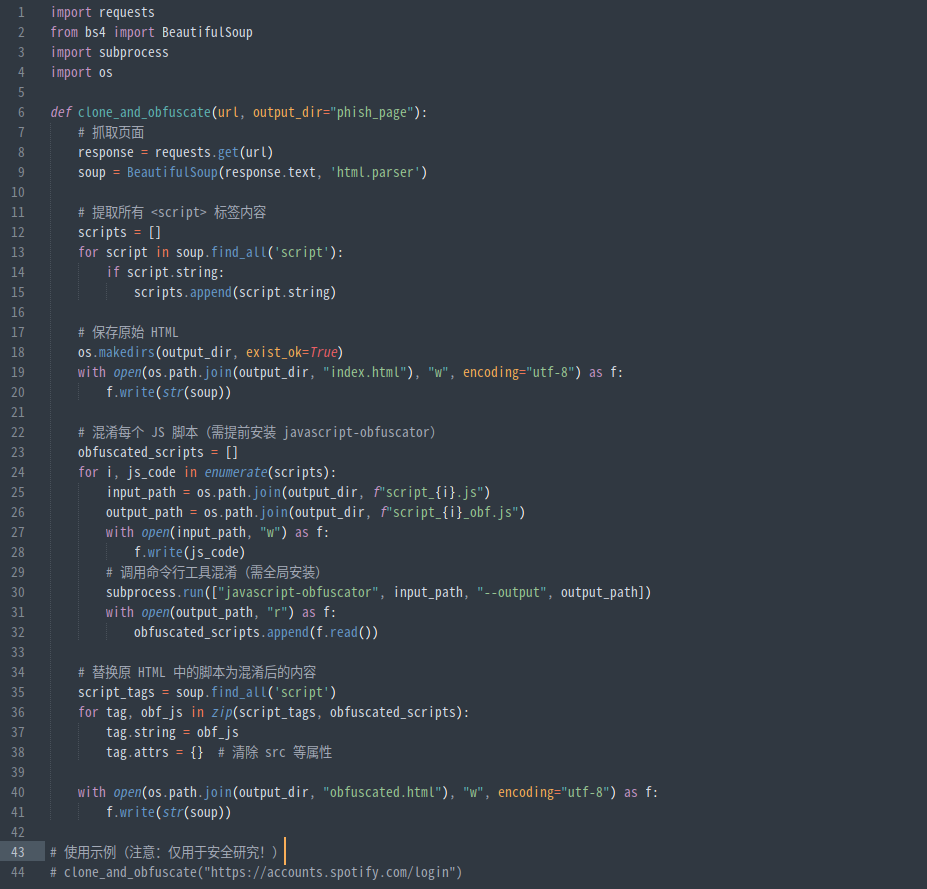

DOM快照克隆:通过自动化脚本抓取目标网站的HTML、CSS、JS结构,生成静态副本。

混淆与反检测:使用工具如javascript-obfuscator对恶意脚本加密,规避静态分析。

动态内容注入:通过AJAX或WebAssembly加载后续攻击载荷。

以下为Python脚本为示例自动抓取并混淆一个登录页面:

该脚本结合BeautifulSoup进行HTML解析、javascript-obfuscator进行JS混淆,可快速生成具备反检测能力的钓鱼页面。

二、钓鱼攻击的检测与识别技术

2.1 基于域名与URL的静态特征分析

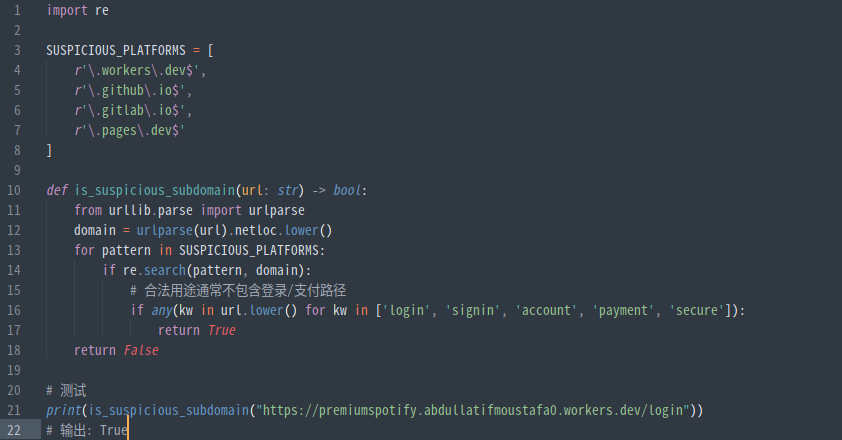

尽管攻击者使用合法平台,但仍可通过以下特征识别:

子域名异常:workers.dev、github.io等用于企业服务的子域名不应承载登录页面。

URL路径伪装:如/id1357/DUVzTTavlOw/为典型随机路径,用于会话跟踪。

SSL证书异常:虽使用HTTPS,但证书颁发机构(CA)可能为Let's Encrypt,且域名注册时间极短。

Python示例:检测可疑子域名

2.2 基于机器学习的动态行为检测

静态特征易被绕过,因此需引入行为分析模型。常用方法包括:

页面DOM结构相似度分析:计算钓鱼页与真实页的DOM树编辑距离。

JavaScript行为监控:检测是否存在document.getElementById('password').value等敏感操作。

用户交互异常:如页面加载后立即弹出登录框,不符合正常用户路径。

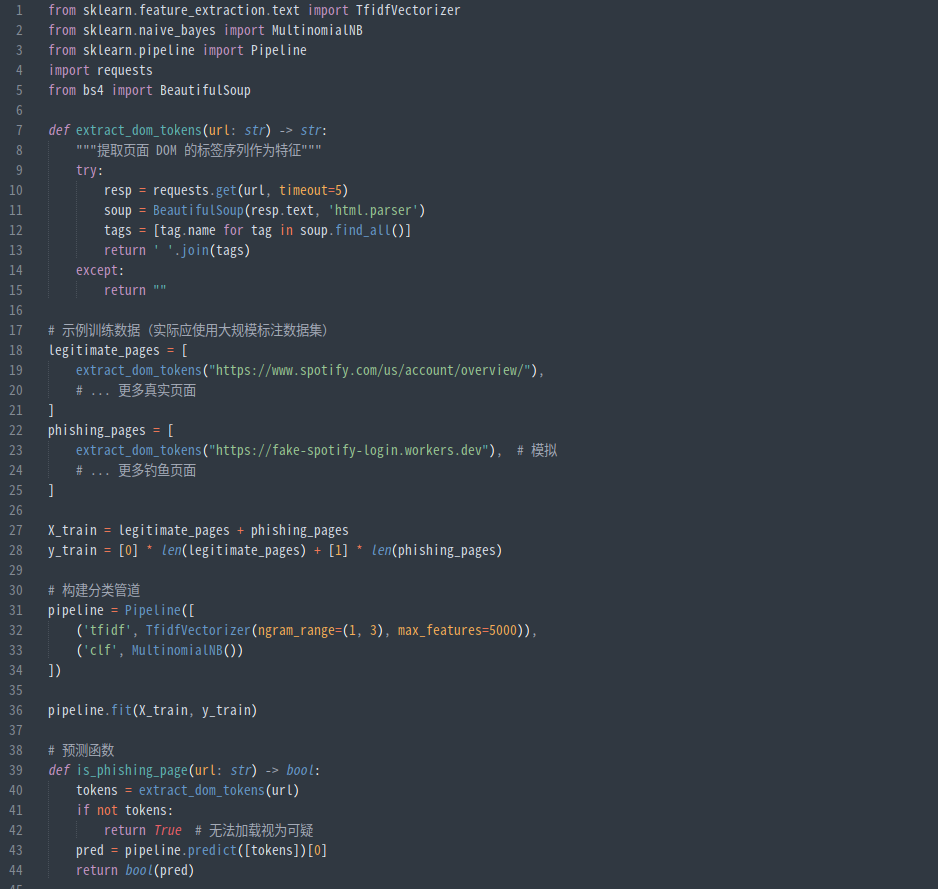

以下使用Python与scikit-learn构建一个简易的钓鱼页面分类器:

该模型通过n-gram分析HTML结构中的可疑模式,可集成至浏览器插件或邮件网关中实现实时检测。

三、反钓鱼防御体系构建

3.1 多因素认证(MFA)与零信任架构

即便用户输入了凭证,MFA仍可阻断攻击。推荐使用

FIDO2/WebAuthn基于硬件密钥的无密码认证。

TOTP(Time-based One-Time Password):通过Google Authenticator等应用生成动态码。

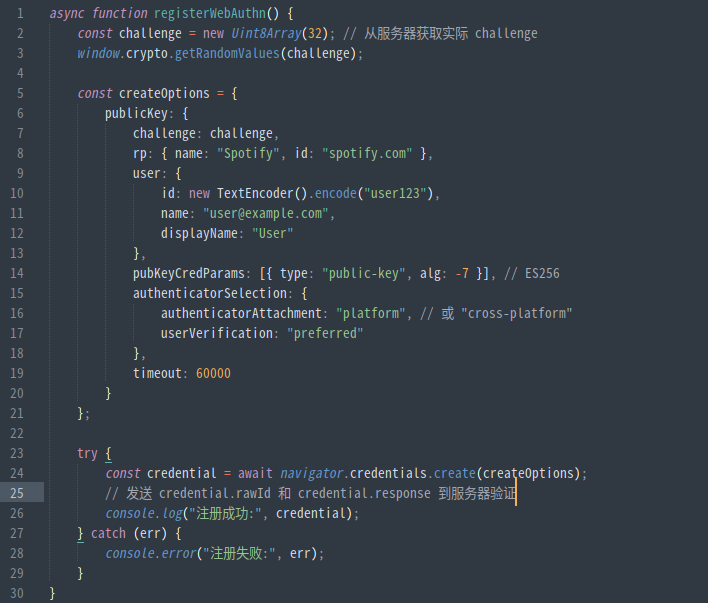

WebAuthn注册示例(前端JavaScript):

3.2 DNS安全与品牌保护

部署DMARC(Domain-based Message Authentication, Reporting & Conformance):防止邮件伪造;同时监控仿冒域名。

DMARC记录示例(DNS TXT记录):

_dmarc.spotify.com IN TXT "v=DMARC1; p=reject; rua=mailto:security@spotify.com; fo=1"该配置要求接收方对未通过SPF/DKIM验证的邮件直接拒绝。

3.3 用户教育与模拟钓鱼演练

技术防御需与用户意识结合。建议定期开展钓鱼邮件模拟测试;部署浏览器插件实时提示可疑链接;建立内部举报机制。

四、网络钓鱼的攻防演进趋势

2025年第二季度数据显示,钓鱼攻击正呈现“行业泛化”与“季节性适应”特征。Spotify事件表明,流媒体、游戏、旅行等高交互服务成为重要目标。攻击者善于利用节假日出行高峰,伪造机票、酒店预订页面等实施钓鱼诈骗。

网络钓鱼已从“低技术含量”的欺诈行为,演变为融合社会工程、前端开发、机器学习与基础设施滥用的综合性网络攻击。对于安全从业者而言,理解攻击者的思维与技术路径,是构建未来防护体系的第一步。

作者:芦笛、徐尧 中国互联网络信息中心

编辑:芦笛(公共互联网反网络钓鱼工作组)

168万+

168万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?