一、研究背景

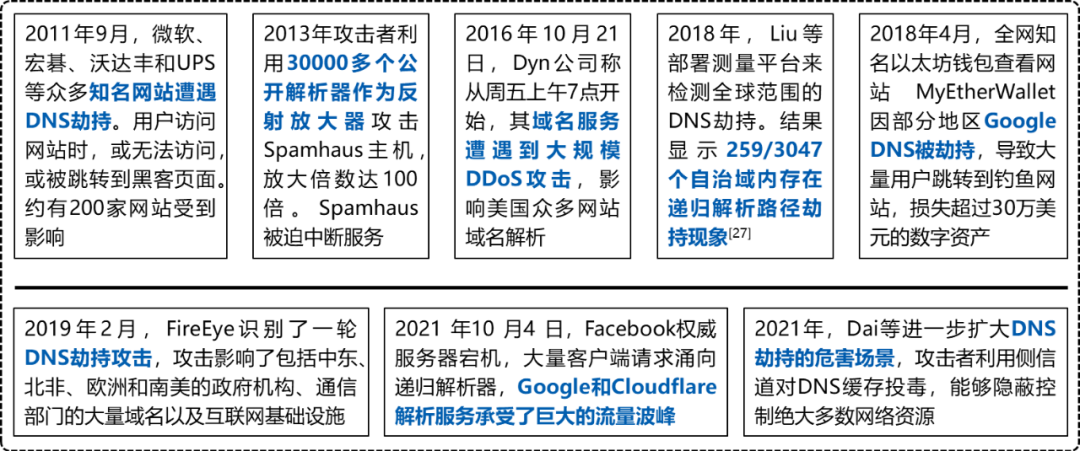

域名系统(DNS)作为互联网核心基础设施,其解析服务直接决定网络性能与安全。传统DNS基于UDP 53端口明文传输,存在协议安全缺失(无认证加密、易遭欺骗攻击)、解析依赖风险(关键节点故障影响范围广,如2016年Mirai 僵尸网络攻击DYN致美国东海岸断网6小时,损失近百亿美元)、根结构中心化(ICANN管控顶级域,存在权力滥用风险)三大核心缺陷。

随着DNS加密技术(DoT、DoH、DoQ)普及,恶意活动(恶意软件、僵尸网络、钓鱼等)借助加密通道隐蔽通信,进一步加剧安全风险——DoH 流量与 HTTPS混杂导致监管盲区,境外加密DNS服务可绕过国内ISP递归服务器,2024 年国际 DoH服务商超百家,跨境恶意流量激增。在此背景下,保护性DNS(PDNS)概念应运而生,其由政府管控,融合高解析质量与DNS层安全防护,为政府部门、关键基础设施提供稳定安全的解析服务。2017年英国NCSC首次提出国家级PDNS计划,美、英、澳、欧盟等相继推进建设,构建PDNS基础设施已成为国际共识。

为应对我国DNS安全挑战,亟需从PDNS基础体系、威胁情报收集、风险智能检测、国家级实践等维度,系统研究主动防御域名系统关键技术,为构建自主可控的PDNS体系提供支撑。

二、研究重点

围绕主动防御域名系统构建与落地,本研究从以下四个核心层面展开关键技术攻关,形成全链条技术体系:

1.PDNS基础体系构建:厘清传统DNS缺陷与加密DNS影响,明确PDNS发展背景、功能特点及核心组件,奠定技术体系基础。

2.域名安全威胁情报收集:针对DGA域名、Look-Like域名、钓鱼网站等典型威胁,研发精准检测技术,构建威胁情报数据源。

3.域名安全风险智能检测:突破大规模DNS异常检测、可疑域名高效分析、恶意域名攻击溯源等智能技术,提升风险识别与响应效率。

4.国家级PDNS实践与发展:调研国际国家级PDNS建设现状,分析其经验与模式,结合我国国情探讨PDNS应用前景与实施挑战。

三、PDNS基础体系构建关键问题

(一)传统DNS的核心安全缺陷

传统DNS解析流程为“本地缓存→本地DNS服务器→根服务器→顶级域名服务器→权威服务器”,其安全短板主要体现在三方面:

1.协议安全缺失:无认证加密机制,传输内容可被监听,易遭受DNS欺骗、缓存投毒攻击,用户隐私泄露风险高。

2.解析依赖风险:关键节点(如根服务器、权威服务器)故障会引发连锁反应,典型案例包括2021年Facebook权威服务器宕机致全球递归器流量激增、2024年俄罗斯因 DNSSEC密钥更新失败导致全国性断网。

3.根结构中心化:ICANN管控全球顶级域,威瑞信运维根区数据,存在管理者删除资源记录使特定域名“消失”风险,威胁域名解析自主性。

(二)加密DNS的技术特点与安全影响

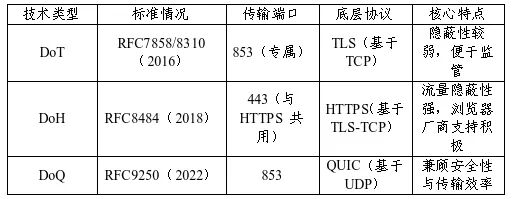

为解决传统DNS隐私问题,IETF制定了DoT、DoH、DoQ三大加密标准,核心是在客户端与递归服务器间建立加密连接,三者技术差异如下表所示:

截至2024年10月,美国加密DNS数量达59710个,居全球首位;我国境内仅9210个(排第6),数量不足美国的1/6。同时,加密DNS对国家安全构成三大挑战:一是境外服务商(如谷歌、微软)提供的加密 DNS 服务可绕过国内运营商管理;二是跨境DNS请求量持续增长,增加网络边界管控压力;三是APT组织利用DoH隐蔽通信(如通过 DNSExfiltrator 工具),现有明文DNS监管手段失效。

(三)PDNS 的功能特点与核心组件

PDNS区别于公共DN解析器(如谷歌 8.8.8.8)的核心在于“国家控制”与“安全优先”,其功能与组件设计围绕“高解析质量”与“安全防护”两大目标展开:

1.核心功能

高解析质量:满足低时延、100% SLA服务等级,具备 DDoS防护与冗余设计,可抵御反射放大等攻击;

安全防护:通过“DNS请求→检测分析→响应策略执行” 流程,监测DNS流量、过滤恶意内容,引入机器学习/深度学习提升检测精度,拦截钓鱼、C2通信等恶意行为。

2.核心组件

解析节点集群:基于Anycast技术分布式部署,支持 DNSSEC、DoH/DoT,可快速响应漏洞威胁;

DNS过滤策略:整合开源与商用威胁情报,检查域名/IP合法性,通过“重定向至安全站点”或“返回NXDomain”阻断恶意连接;

DNS流量分析:主动发现潜在威胁以更新情报库,分析网络态势定位威胁位置,形成“检测—响应—优化”的安全闭环。

四、域名安全威胁情报收集关键技术

威胁情报是PDNS安全防护的核心支撑,本研究针对六大典型域名安全威胁,研发专项检测技术,实现威胁的精准识别:

(一)域名生成算法(DGA)检测

DGA 是恶意软件动态生成域名以连接C2服务器的技术,可规避静态黑名单。核心检测方法包括:

机器学习模型:采用“两级分类+预测”架构——第一级用决策树/神经网络区分DGA与正常域名,第二级用 DBSCAN聚类相似DGA域名;同时通过Bigram/Word2Vec 提取域名字符特征,结合 LSTM 模型提升大规模数据集检测效率;

域名长度分布分析:通过统计客户端查询域名的二级字符串长度异常,识别未被标记的DGA域名,某企业网络实践中曾通过该方法发现 21个DGA域名,含9个新样本。

(二)Look-Like 域名检测

Look-Like 域名通过字符替换(如“google.com”伪装为 “g00gle.com”)仿冒合法域名,多用于钓鱼与欺诈。核心检测手段:

OSINT工具收集:利用 dnstwist、OpenSquat 等工具,采集WHOIS信息、IP地址、网站内容等公开数据,某研究通过该方法检测出1598个仿冒域名;

图像化对比与机器学习:将域名转换为图像,计算MSE(均方误差)、PSNR(峰值信噪比)、SSIM(结构相似性)等相似度指数,结合分类器将检测准确率从 95.07% 提升至 97.04%。

(三)钓鱼网站检测

钓鱼网站通过伪装合法站点窃取敏感信息,检测技术聚焦“URL特征”与“网站技术特征” 双维度:

基于URL 特征:提取地址特征(如异常子域名)、HTML/JS 特征(如恶意脚本),用极限学习机(ELM)实时分类,输入特征取(1,0,-1),输出区分合法站点(-1)与钓鱼站点(1);

基于网站技术特征:构建PILWD数据集(含13.4万样本),融合URL、HTML特征与网络技术特征(如登录表单设计、SSL证书有效性),采用LightGBM算法实现97.95%的检测准确率。

(四)其他威胁检测技术

虚假信息检测:融合“源可信度、文本内容、传播速度、用户可信度”四模态特征,用(UMD)²自监督技术检测,在LUND-COVID数据集(41.9万篇新闻)上表现优于传统基线;同时研发MDFEND多领域模型,通过“领域门”机制适配不同领域数据分布,在Weibo21数据集上检测效果最优。

网络木马检测:针对木马“伪装渗透—隐蔽控制—数据窃取”攻击链,通过监测系统调用行为、进程异常通信,识别木马与C2服务器的交互流量,结合恶意代码特征库提升检测精准度。

APT 攻击检测:APT攻击具有 “长期隐蔽、针对性强” 特点,通过追踪 “初始渗透(钓鱼邮件)—权限提升—横向移动—数据外传”全流程,分析异常DNS查询(如非工作时间高频请求)、可疑域名注册信息,定位APT攻击痕迹。

僵尸网络检测:基于DNS流量分析僵尸网络“感染设备—集群控制—协同攻击”的行为模式,通过识别“僵尸机”向C2服务器的周期性DNS查询、异常UDP请求,结合设备指纹库(如IoT设备型号),精准定位受感染节点。

五、域名安全风险智能检测关键技术

为应对大规模、复杂化的域名安全风险,本研究构建“异常检测—可疑分析—攻击溯源”三级智能检测体系,提升风险识别与响应效率:

(一)大规模DNS异常检测技术

针对海量DNS流量中的隐性异常,研发基于图注意力网络(GAT)与图嵌入的检测方法:

技术原理:将DNS流量数据转化为图结构(节点为域名/IP,边为解析关系),通过GAT捕捉节点间的依赖关系,利用图嵌入技术将高维节点映射到低维空间,通过分析“正常图结构”与“异常图结构”差异,识别DNS劫持、缓存投毒等异常行为;

应用价值:支撑常态化全球网站扫描,为不良域名识别提供基础数据,可实时处理每秒百万级的DNS查询请求,异常检测延迟控制在100ms以内。

(二)可疑域名高效分析技术

聚焦可疑域名的快速分类与识别,研发两类核心技术:

基于机器学习的恶意域名识别:提取“黑名单匹配、DNS 数据、网站特征、词汇特征”四类多维特征,采用逻辑回归算法构建分类模型,通过公式p(x) = 1/(1+e−WX)(W为权重系数向量,X为特征向量)计算域名恶意概率,在标注数据集上识别准确率达96.2%。

基于混合神经网络的生成域名检测:针对DGA生成域名的随机性,融合卷积神经网络(CNN)与长短期记忆网络(LSTM),CNN提取域名字符局部特征,LSTM捕捉字符序列依赖关系,在大规模 DGA 域名样本库(含10万+样本)上检测率超 98%。

(三)恶意域名攻击溯源检测技术

为实现“发现攻击—定位源头—阻断威胁”闭环,研发两类溯源技术:

基于多维融合的DNS攻击检测:通过“数据特征提取 —单维检测模型构建—多维融合”三步流程,整合“域名特征、DNS 请求特征、解析特征”,采用堆叠集成学习构建全局异常检测模型(WD-DNS),可同时识别DNS劫持、DDoS、缓存投毒等多种攻击,检测准确率较单维模型提升 15%-20%。

基于深度神经网络的域名泛洪攻击检测:针对DNS泛洪攻击(消耗服务器CPU/内存资源),研发混合深度神经网络模型,通过分析UDP/TCP请求频率、源IP分布、请求域名随机性,识别“僵尸机”发起的协同攻击,在模拟攻击场景中检测率达99.3%,误报率低于0.5%。

六、国家级PDNS建设现状与实践

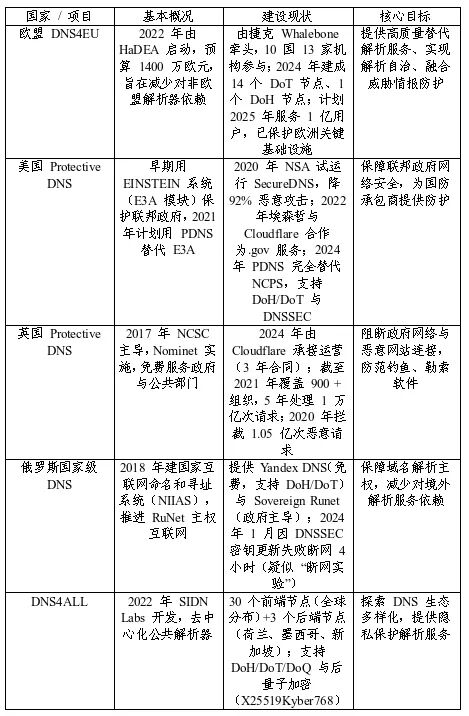

国际社会已普遍开展国家级PDNS建设,其经验为我国PDNS发展提供重要参考,主要国家/地区建设情况如下:

七、结论与发展前景

(一)研究结论

本研究系统构建了主动防御域名系统关键技术体系,核心成果包括:

厘清PDNS基础体系,明确传统DNS缺陷、加密DNS影响及PDNS功能组件设计,为体系落地提供理论支撑;

研发六大域名安全威胁情报收集技术,构建精准的威胁识别能力,为PDNS提供高质量情报输入;

突破三级域名安全风险智能检测技术,实现“异常识别 —可疑分析—攻击溯源” 的全流程智能化,提升风险响应效率;

梳理国际国家级PDNS实践经验,为我国PDNS建设提供可借鉴的模式与路径。

(二)PDNS 应用前景与意义

1.应用场景

关键领域:政府机关、国防军工、医疗卫生等关键基础设施,可强制部署以保障核心网络安全;

企业场景:中小微企业通过PDNS低成本提升防护能力,降低恶意攻击损失;

民用场景:为住宅用户提供敏感内容过滤、家长控制,辅助家庭网络管理。

2.核心意义

过滤安全威胁:覆盖攻击全生命周期,拦截钓鱼、C2通信、DGA等恶意行为;

破除解析垄断:减少对谷歌(16% 市场份额)、Cloudflare(2.5%市场份额)等美国服务商依赖,保障解析自主性;

落地前沿技术:原生支持DNSSEC、DoH/DoT/DoQ,推动DNS安全新标准的快速应用。

(三)我国PDNS实施挑战

技术覆盖:需支撑超10亿用户的低时延服务,应对VPN/加密DNS绕过问题,具备抗超大流量DDoS攻击能力;

成本投入:服务器分布式部署、威胁情报实时更新、技术持续研发需长期资金支持;

隐私平衡:需明确DNS日志管理规则,平衡安全防护与用户隐私保护;

规则透明:需制定清晰的恶意域名屏蔽规则,避免过度限制互联网访问,保障网络中立性。

作者简介:

陈闻宇,中国互联网络信息中心高级工程师,主要研究方向为网络安全、区块链技术、数据治理。

王志洋,中国互联网络信息中心高级工程师,主要研究方向为网络安全、机器学习、大数据。

编辑:芦笛(中国互联网络信息中心创新业务所)

1194

1194

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?