设计一种快速图像加密方案使用分形函数和3D Henon映射

Ramakrishnan Anandkumar ∗, Ramanujam Kalpana

计算机科学与工程系&工程学院 ,Pondicherry工程学院 ,Puducherry 605014,印度

摘要

基于混沌的加密方案对初始约束、遍历性和不可预测性特征的敏感性在过去十年中获得了极大的关注。本文提出了一种利用分形函数和三维Henon映射的快速混沌图像加密方案(FCIES‐Fr‐HP),以提高图像传输中的安全程度。该方案通过结合分形函数的优势与Henon映射的必要特性,生成高效的密钥流,从而为可靠的密码系统提供支持。在所提出的FCIES‐Fr‐HP方案中,基于分形函数的图像加密增强了防止密码系统遭受暴力破解攻击的能力。这种分形函数的改进通过将密钥空间扩展到数百比特的最大量级来实现。此外,所采用的三维Henon映射的轨迹映射特性改善了其遍历性特征,并在加密过程中增强了更高的不可预测性。该FCIES‐Fr‐HP方案还融合了复合异或和混沌环形像素置乱过程(CCPSP)的优势,以最大程度地提升加密过程的质量。通过对所提出 FCIES‐Fr‐HP方案进行差分分析、统计分析和密钥空间分析,实验结果验证了其在网络传输中对图像保护具有较高的安全级别。

© 2019 Elsevier Ltd.保留所有权利。

1. 引言

在密码学中,数据需要被转换为一种无法识别的模式,以确保在网络传输过程中防止未授权访问、修改、非法获取和更改[1]。混沌密码学被认为是满足图像加密过程基本要求的重要方法[2]。近年来,大量研究通过引入混沌密码学所具有的潜在敏感性、随机性和遍历性特征,提出了诸多构建高度安全且复杂的密码系统的方案[3,4]。此外,混沌的随机性及其应用为设计高安全性密码系统开辟了新的视角[5]。具体而言,混沌映射被认为在实现单个像素之间的扩散与混淆方面至关重要,从而有效且高效地推动加密过程的进行[6]。混沌映射还由邻域图像像素之间存在的相关性程度所决定,以提高加密过程的效率[7]。混沌映射可分为两类:一维映射和高维映射。一维映射包括帐篷映射、正弦映射和Logistic映射。高维映射包括Hénon映射、猫映射和阿诺德映射[23–26]。由于其简化结构,一维混沌映射的初始值和混沌轨道无需耗费过多努力即可确定[8]。然而,尽管高维混沌映射具有固有复杂结构,它们仍能确保更优的性能[9]。在设计潜在安全密码系统的过程中,通常考虑结合多个一维混沌映射以提升性能。另一方面,高维混沌映射也被认为具有同等重要性,即使在传输过程中在网络中极易受到攻击者攻击[10]。因此,为了适用于快速基于混沌的图像加密的实时应用环境,采用集成且定义明确的混沌映射的安全加密方法被视为必要条件。

在所提出的FCIES‐Fr‐HP方案中,利用分形函数和混沌映射中的初始条件特性,引入了敏感性和随机性。该FCIES‐Fr‐HP方案通过在线无限可用资源生成分形图像。生成的分形函数的收敛点被用作三维Henon映射的输入,以生成安全密钥序列。所提出的FCIES‐Fr‐HP方案使用基于三维Henon映射的安全密钥序列进行置乱。随后,该FCIES‐Fr‐HP方案通过利用复合异或和混沌环形像素置乱过程(CCPSP)的优势,继承了扩散过程,从而最大程度地提高了加密过程的质量。整个FCIES‐Fr‐HP方案的过程基于三个不同的密钥迭代三次,并采用反馈机制以增强整个密码系统的安全性。通过对密钥敏感性、香农熵、相关系数、直方图分布以及差分攻击度量的分析,验证了所提出FCIES‐Fr‐HP方案的优越性。

所提出的FCIES‐Fr‐HP方案的主要贡献如下。

(i) 它被设计为一种通用混沌框架,用于展示复杂和混沌行为,从而引入高随机性,增强其施加的安全程度。

(ii) 它被开发为一种潜在方案,可将各种类型的图像加密为不可靠密文图像,以实现与先进图像加密算法相当的更高安全程度。

(iii) 它还在加密过程中利用分形和三维Henon混沌映射的优点生成种子,以引入难以识别的混沌序列,从而提升优异的性能。

本文其余部分结构如下:第2节综述了近年来利用分形和混沌映射优势提出的图像加密方法的最新研究成果及其优缺点;第3节详细描述了实现所提出的FCIES‐Fr‐HP方案的具体步骤,并说明其优势和适用性;第4节展示了对所提出的FCIES‐Fr‐HP方案进行研究时的实验细节和所得结果,并与用于分析的基准图像加密方法进行了对比;最后一节对全文进行总结。

2. 相关工作

在本节中,将讨论近年来该领域内最新的基于单变量和多维混沌映射的图像加密方案,并分析其优缺点。

最初,提出了一种基于二维逻辑映射的图像加密方案,利用其吸引子和盆地结构特性[11]。该基于二维逻辑映射的图像加密过程通过在图像传输过程中采用置换替代策略,实现了安全密码系统中的混淆与扩散特性。该基于二维逻辑映射的图像加密方案被证明能够以随机方式智能地加密图像,从而可从人类感知和统计角度进行分析。通过对基于 USC‐SIPI的测试图像进行实验分析,验证了该基于二维逻辑映射的图像加密方案具有较强的鲁棒性和有效性。随后,提出了一种基于分数阶混沌系统的图像加密方案,用于生成有效的密钥流序列,以构建鲁棒的安全密码系统[12]。研究表明,该分数阶混沌系统能够有效抵御差分攻击,具备高度的抗性。该分数阶混沌系统被证实能够在传输过程中实现最大程度的混淆与扩散,从而确保最高级别的安全性。集成非均匀离散余弦基于变换与最近邻耦合映射格(INUDCT‐NNCMP)的图像加密系统被提出,用于有效的图像加密过程[13]。该INUDCT‐NNCMP‐based图像加密系统利用了Devaney理论的优点,以实现时空交叉混沌系统的功能。该INUDCT‐NNCMP‐based图像加密系统结合了霍夫曼编码的优点,用于压缩与图像相关的数据,从而施加双重加密层。在该 INUDCT‐NNCMP‐based图像加密系统中,图像敏感性被确定为与二维逻辑映射‐based图像加密过程相当的最大值。对该 INUDCT‐NNCMP‐based图像加密系统的实验研究表明,其能够提供更高的安全性、速度和压缩效果。

此外,提出了一种基于增强型一维逻辑混沌映射(EOD‐LCM)的图像加密系统,以提高针对图像像素地址的混淆程度[14]。该基于 EOD‐LCM的图像加密方法能够将输入图像分解为24个位平面,从而生成一个包含三个主要绿色、蓝色和红色元素的位矩阵。该基于 EOD‐LCM的图像加密方法采用全局扩散方法,以实现对包含绿色、蓝色和红色元素的结果位矩阵进行置换。提出了一种基于动态算法和参数影响逻辑混沌映射(DA‐PILCM)的图像加密方案,以解决在使用传统逻辑映射时可能出现的问题[15]。该DA‐PILCM方法主要用于增强对在图像传输过程中常见的空间构造攻击的最大抗性。该DA‐PILCM方法已被证明在计算复杂度、密钥空间分析、熵值分析和直方图分析测试中具有最大优势。随后,提出了一种基于参数依赖Baker混沌映射(PDBCM)的图像加密方法,以防止相位强制空间复原攻击的影响[16]。该PDBCM方法结合了混沌替换和置乱的优点,以确保最大程度的混淆与扩散,从而实现更高的安全程度。通过对该PDBCM方法进行密钥空间分析和熵值分析表明,其安全性评估结果与所采用图像的类型无关。

此外,提出了一种基于组合块模与改进型逻辑映射(CBM‐ILM)的图像加密系统,用于生成混沌密钥流序列,以在空间区域[17]内对图像像素位置进行置乱。在该CBM‐ILM方案中,通过两轮改进的逻辑映射实现图像像素值之间的扩散,从而确保像素位置的有效置乱。该CBM‐ILM方案的信息熵值被确定为7.99,三维邻域相关因子范围从−1到+1。通过密钥空间和密钥敏感性测试验证,该CBM‐ILM方案被证实比PDBCM方法更具优势。该CBM‐ILM方案被确认对灰度值和统计分析攻击具有高度抵抗能力。提出了一种基于随机置乱与混沌高斯迭代映射(RS‐CGIM)的图像加密方法,以实现最大程度的混淆和扩散,从而确保最高级别的安全性[18]。该基于RS‐CGIM的图像加密方法被证明在降低图像传输过程中灰度值和统计分析攻击强度方面,与CBM‐ILM方案具有同等效力。在实施该RS‐CGIM方法时所需的迭代次数相比其他对比的RS‐CGIM和CBM‐ILM图像加密方案减少了两倍。

此外,提出了一种新的面向混沌的图像密码,该密码采用逻辑映射和Lu系统生成替换密钥流机制,以实现有效的图像数据混合与置乱[19]。在这种基于逻辑映射和Lu系统的图像加密方法(LM‐Lu IEA)中,引入了像素交换方法对图像的子像素进行置乱,从而确保安全过程在离散分析中的问题得以解决。在该LM‐Lu IEA方法中,每轮实现过程中逻辑映射的状态都被视为受到扰动,以增强对选择明文攻击的抗性。在实现该 LM‐Lu IEA方法时所需的迭代次数被证明比RS‐CGIM和CBM‐ILM图像加密方案减少了三倍。最后,提出了基于分形和二维混沌映射的快速混沌图像加密方案(FCIES‐Fr‐2DCM),利用其随机性和敏感性特征来确保安全性鲁棒性[20]。该FCIES‐Fr‐2DCM方法被证实能够有效利用二维正弦帐篷复合映射高效生成密钥流,使得在图像加密过程中混淆和扩散过程达到最大程度。该FCIES‐Fr‐2DCM方法还有助于降低灰度值以及图像传输过程中可能发生的统计分析攻击的影响。

3. 基于分形和3D Henon映射的快速混沌图像加密方案(FCIES‐Fr‐HP)

所提出的基于FCIES‐Fr‐HP的图像加密方法包含五个阶段:(i)基于主要分形函数的初始值生成,(ii)基于三维Henon映射的密钥流生成,(iii)基于混沌环像素置乱过程的明文图像置乱机制,(iv)基于复杂异或操作的图像扩散过程,以及(v)用于实现扩散以恢复原始图像的解密过程。

3.1. 阶段 1:基于主导分形函数的初始值生成

在此阶段,分形指的是在不同尺度的观测下保持一致的自相似无限复模式。具体而言,朱利亚和曼德布洛特是基于形式为 $P_b(x) = x^n + b$(其中 $b \in D$ 且 $2 \leq n \leq \infty$)的相似函数所构建的时变分形函数的潜在类别。然而,朱利亚集和曼德布洛特集之间的主要区别在于其起始点集合在复D平面上的选择。在朱利亚集中,点的集合始终从复D平面的非零点开始;相比之下,在曼德里尔集中,点的集合则从复D平面上的点 $z = 0$ 开始[21]。在本文提出的基于FCIES‐Fr‐HP的图像加密方法中,提出了一种主要曼德布洛特集(SM集合),其形式为 $P_b(x) = x^n + b$,该集合被认为是所有满足在复平面中具有显著有界轨道的点 $b \in D$ 且包含 $z = 0$ 的集合。

$$

S_M = { b \in D : { P_k^b(0) : k = 0, 1, \ldots, n } }

\quad (1)

$$

上述SM集合被认为在上轨道中有界。此外,由公式(1)生成的序列类别对应于称为 $S_0(f_0, s, t)$[22]的迭代Mann序列。在此背景下,$f_0, s, t$ 指的是初始值、特定序列和时间。设‘Y’为非空的有限实数集,且 $f: Y \to Y$,若 $f_0$ 属于函数Y,则序列 $f_n$ 由以下方式生成

$$

f_n = \alpha_n g(f_{n-1}) + (1 - \alpha_n) f_{n-1}

\quad (2)

$$

随着对应序列的高亮显示突出呈现

$$

f_1 = \alpha_1 g(f_0) + (1 - \alpha_1) f_0

\quad (3)

$$

$$

f_2 = \alpha_2 g(f_1) + (1 - \alpha_2) f_1

\quad (4)

$$

具体而言,本文利用基于迭代Mann序列的正弦变换分形函数的优点,通过改变α的密钥值(即分形函数的自适应系数),确定所提出的 FCIES‐Fr‐HP方案密钥序列的初始值。

3.2. 阶段 2:基于3D Henon映射的密钥流生成

在所提出的FCIES‐Fr‐HP方案中,采用了一种重要的混沌映射——三维Henon映射,用于生成密钥流,以集中实现对明文输入图像的加密过程。该所采用的三维Henon映射被视为主要混沌映射,表现出框架的特性,其中变量被限定为随时间单调递增而演化。本FCIES‐Fr‐HP方案中使用的三维Henon映射是二维Henon映射的增强版本,其函数能够描述一个点在其几何形状上进行研究时如何被确定为依赖于时间的过程。该三维Henon映射预计可生成潜在混沌序列,以提升对MxM大小原始维度中已打乱像素的加密选择能力。该所采用的三维Henon映射是一个重要的三维自治系统,具有如文中所述的二次型特性。

$$

x_{k+1} = y_k \ast z_k + (1 - m) \ast z_k^2

\quad (5)

$$

$$

y_{k+1} = x_k + z_k + (1 - p) \ast y_k^2

\quad (6)

$$

$$

z_{k+1} = q \ast x_k \ast y_k

\quad (7)

$$

分别。所使用的三维Henon映射被确定具有可逆性,且包含简单的几何增强。该集成的三维Henon映射据估计可降低计算过程中的出错可能性,因为它使用整数值作为其系数。在本提出的方案中,方程(5)、(6)和(7)用于生成对应于每个分析平面的三个混沌序列。控制参数如 $m = 1.7$、$p = 1.0$ 和 $q = 0.4$ 被用于生成混沌序列。诸如X和Y的向量相乘,以将其重构为行和列矩阵的组合。然后,将相乘后的矩阵X和Y进一步与Z的矩阵转置相乘,以通过应用下述方程创建一个基于二进制格式的矩阵‘B’,

$$

B(x) =

\begin{cases}

0 & 0 < D(i,j) \leq 0.5 \

1 & D(i,j) > 0.5

\end{cases}

\quad (8)

$$

在此上下文中,D 表示由所采用的混沌映射生成的个体序列。

3.3. 阶段 3:基于混沌环像素置乱过程的明文图像置乱机制

在所提出的FCIES‐Fr‐HP方案中,该基于CCPSP的明文图像置乱机制负责置乱输入图像中像素的位置。该基于CCPSP的明文图像置乱机制在最小化因图像中可能存在高冗余率而引入的像素间相关性程度方面起着关键作用。该基于CCPSP的明文图像置乱机制利用了先前基于三维 Henon映射的密钥流生成过程的优势,以有效置乱像素的位置从明文输入图像中提取的像素。该阶段结合了混沌魔术变换过程的优点以及所集成的基于CCPSP的明文图像置乱机制,根据‘k’因子重复该过程,以增强所提出机制的潜力。

若“I”为输入的明文图像,E_CS为由相同尺寸的基于三维 Henon映射的密钥流生成的混沌密钥序列,且图像尺寸AxB,则经过置乱过程后可得到结果矩阵E_SM。此外,基于CCPSP的明文图像置乱机制的实施显著改变了每个输入明文图像中各个像素的位置。该基于 CCPSP的明文图像置乱机制还适当地保证了置乱过程的循环性和随机性特征。

基于混沌环像素置乱过程的明文图像置乱机制所涉及的步骤如下:

A明文输入图像 I大小为 AxB ,以E_CS作为具有相同大小的混沌密钥序列的混沌密钥序列打乱的明文图像(SPI)

步骤1:将混沌密钥序列矩阵按列优先顺序排列,生成索引矩阵(IM)

步骤2:赋值 $k = 2$

步骤3:对于 $i = 1$ 到 $A$ 执行以下操作

步骤4:基于位置以循环顺序使用索引矩阵(IM)对像素位置进行置乱处理

步骤5:结束循环

步骤6:重复执行步骤3至步骤6,直到满足条件 $k < A$

3.4. 阶段 4:基于复杂 XOR操作的图像扩散过程

在此阶段,一种 XOR运算变体被引入所提出的 FCIES‐Fr‐HP方案中,以提高根据明文输入图像确定加密图像的安全性。在所提出的FCIES‐Fr‐HP方案中,利用基于图像像素索引的奇偶模式进行复杂异或操作。换句话说,如果密文图像的像素位置为偶数,则该像素值的确定依赖于奇数像素位置中存在的像素信息。这种基于奇偶位置的像素值转换方式有助于增加计算的复杂性,从而使解密密文图像的可能性变得极低。

3.5. 阶段 5:所提出的FCIES-Fr-HP方案中的解密过程

在该解密阶段,通过迭代次数并以高度关联的方式逆向执行操作,实现加密的逆操作。首先进行复合异或操作以实现扩散,从而获得原始图像。然后使用混沌密钥序列,通过三次迭代,以逆向方式执行图像置乱过程。

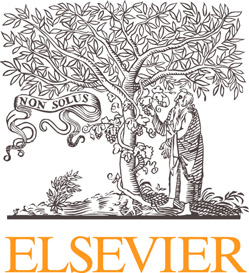

本节展示了所提出的FCIES‐Fr‐HP方案的算法及其流程图,如图1所示,以便清晰地理解其基本实现步骤。

FCIES‐Fr‐HP方案的算法

大小为AxB的明文图像及其对应的分形函数

Step 1: 基于控制参数值分别设为0.4、0.7和0.9,通过三次应用 superior 分形函数,为每个像素位置确定三组不同的初始值。

步骤 2:利用基于公式5–7的三维Henon映射生成三个混沌密钥序列,对应—

分别对应控制参数值为0.4、0.7和0.9的情况。

步骤3:对分形函数进行三次迭代操作。

步骤4:使用步骤2中生成的混沌密钥序列,基于偶数或奇数位置,并结合基于CCPSP的图像置乱机制,对密文图像的像素位置进行置乱。

步骤5:采用复杂异或过程,利用生成的混沌密钥序列对置乱后的图像进行扩散。

步骤6:通过最大扩散解密密文图像,以获得原始图像。

4. 实验结果与分析

在所提出的基于FCIES‐Fr‐HP的图像加密方法中,通过多步骤实现混淆与扩散来促进加密和解密过程。因此,通过在配备4GB内存、1.60吉赫兹、英特尔硬盘的计算机上安装MATLAB软件进行多样化测试,以评估所提出FCIES‐Fr‐HP图像加密方法的效率和有效性。

4.1. 使用加密和直方图进行研究

在本次实验研究中对所提出的基于 FCIES‐Fr‐HP的 图像加密方法进行了基于加密密钥的分析。此研究利用加密密钥对所提出的基于FCIES‐Fr‐HP的图像加密方法进行了分析,主要是因为加密密钥是决定所实现密码系统安全程度的不可或缺的关键因素。

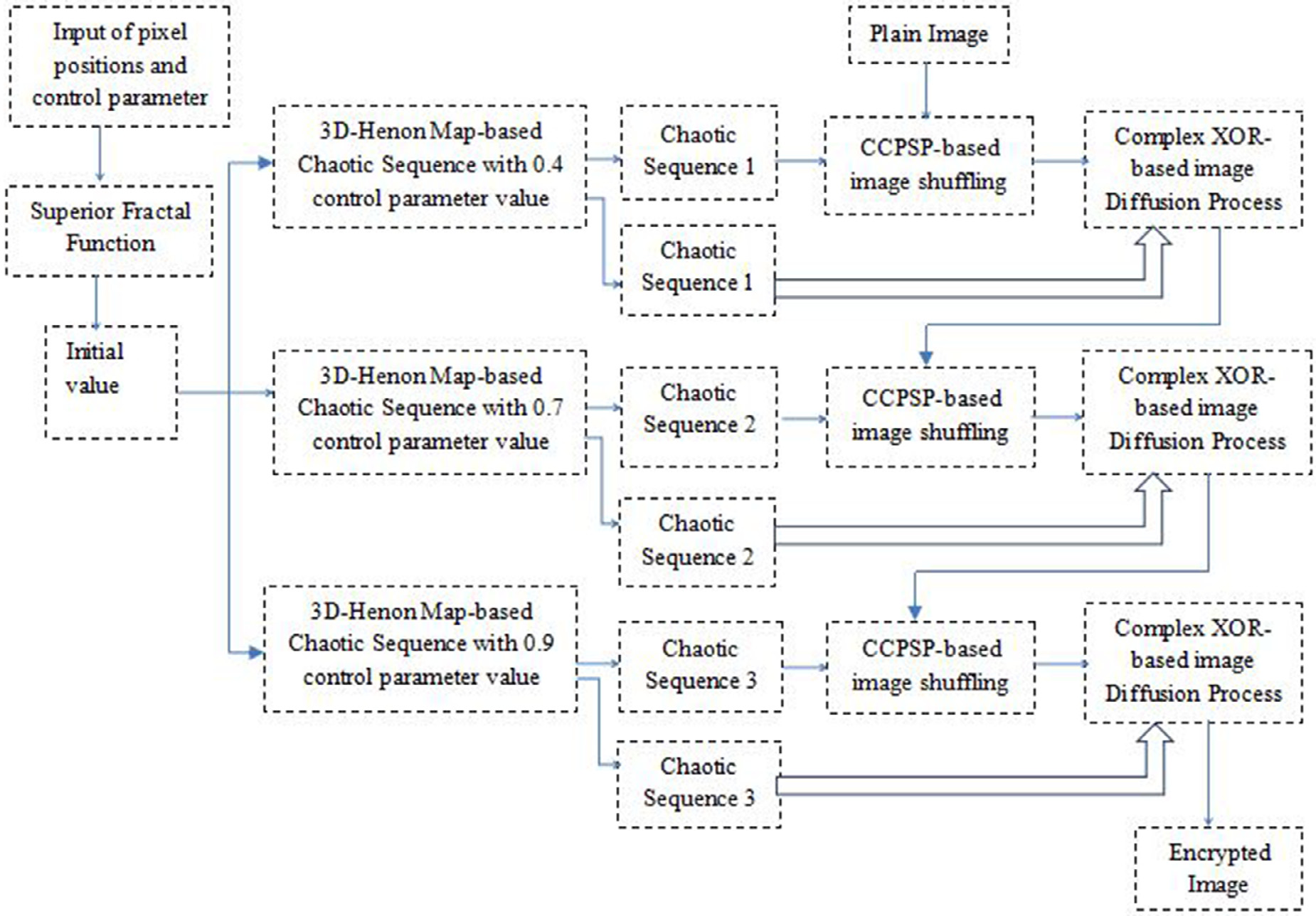

4.2. 密钥空间分析

通过将密文图像与其对应的直方图进行比较,图2展示了所提出的 FCIES‐Fr‐HP方案的影响。如图2(d)所示的输入图像的直方图似乎具有某种特定模式,突显了与图像结构相关的信息。通常情况下,当密文图像的像素值均匀且随机分布时,其直方图表现出输出值的良好随机化特性。然而,如图2(e)中突出显示的密文图像直方图呈现出像素值的均匀分布,这使得黑客难以获取有效信息。此外,如图2(f)所示,明文图像与解密图像的绝对矩阵之间的偏差估计结果也进一步证明了所提出的 FCIES‐Fr‐HP方案在加密和解密过程中的有效性。

此外,混沌启发式密码系统通常具有多样化的密钥空间大小,以抵御暴力破解攻击的影响。而且,密钥空间大小为$2^{100}$被认为足以抵抗暴力破解攻击的影响[22]。在所提出的FCIES‐Fr‐HP方案中,安全密钥通过基于三维Henon映射的混沌映射生成,并结合由改进的分形函数得出的初始值。该FCIES‐Fr‐HP方案使用0.4、0.7和0.9作为控制因子,以生成三个主要混沌密钥序列。

此外,所提出的 FCIES‐Fr‐HP方案采用 $2^{340}$的密钥空间大小,这对于抵抗暴力破解攻击的影响非常有利。

4.3. 加密/解密时间分析与研究

所提出的FCIES‐Fr‐HP方案在尺寸为256 × 256的多样化彩色图像上实现。该FCIES‐Fr‐HP方案的实现采用包含4GB内存、64位 Windows 10操作系统和Intel® Atom™ x7‐z8700 CPU @1.60吉赫兹的系统配置。本方案中使用的改进型分形密钥需要多次迭代以确定解的固定点。该固定点基于收敛性在改进型分形函数中的结合进行估计,并作为输入用于基于三维Henon映射的混沌映射,以有效生成密钥序列。此外,在所提出的FCIES‐Fr‐HP方案中,图像置乱和扩散阶段的过程需进行连续三轮迭代,以在集成加密过程中结合明文图像生成密文图像,并用于解密过程。

另外,对尺寸为256 × 256的彩色图像进行加密和解密过程所使用的精确时间为6.3–6.7秒,相比之下,FCIES‐Fr‐2DCM和LM‐Lu IEA方法分别使用了6.5–7.0秒和7.3–7.9秒。

4.4. 基于随机测试的调查

本基于随机测试的调查旨在通过使用香农熵来确定所提出的 FCIES‐Fr‐HP方案的优越性。香农熵被视为一种统计度量,用于计算信息源的随机性和不可预测性程度[20]。换句话说,256级灰度的密文图像的熵值需小于8,以体现由测试输入图像生成的密文图像的可预测特性。表1展示了在实现所提出的FCIES‐Fr‐HP方案期间,对各种密文图像估计的熵值。

结果显示在表1中,通过所提出的FCIES‐Fr‐HP方案对不同密文图像计算得到的熵值非常接近标准熵值。

表1 所提FCIES‐Fr‐HP的实际熵与加密熵研究。

| 测试图像名称 | 实际熵 | 加密熵 |

|---|---|---|

| Lena | 7.5621 | 7.9982 |

| 蒙娜丽莎 | 7.0342 | 7.9976 |

| 狒狒 | 7.4565 | 7.9972 |

| 曼德里尔 | 7.2342 | 7.9970 |

| Tree | 7.3458 | 7.9968 |

4.5. UACI和 NPCR测试-based调查

然后,通过UACI(统一平均变化强度)和NPCR(像素变化率)评估指标测试所提出的基于FCIES‐Fr‐HP的图像加密方法的优势,以研究其在抵抗差分攻击方面的潜力,从而增强明文图像敏感性[20]。在这两项测试中,UACI测试用于计算密文图像与明文图像之间的平均变化,预期值约为33%。

表2 使用UACI和NPCR对所提出的FCIES‐Fr‐HP方法进行调查。

| 测试图像名称 | UACI(%) | NPCR(%) |

|---|---|---|

| Lena | 33.1634 | 99.6124 |

| 蒙娜丽莎 | 33.2146 | 99.6461 |

| 狒狒 | 33.1243 | 99.5192 |

| 曼德里尔 | 33.8128 | 99.2465 |

| Tree | 33.5195 | 99.4258 |

NPCR测试用于检验初始的极小变化是否在各个密文图像之间引发显著的偏差,以进行分析(表 2)。所提出的FCIES‐Fr‐HP方法通过UACI和NPCR分析的结果确认了 NPCR值和UACI分别接近100%和33%。

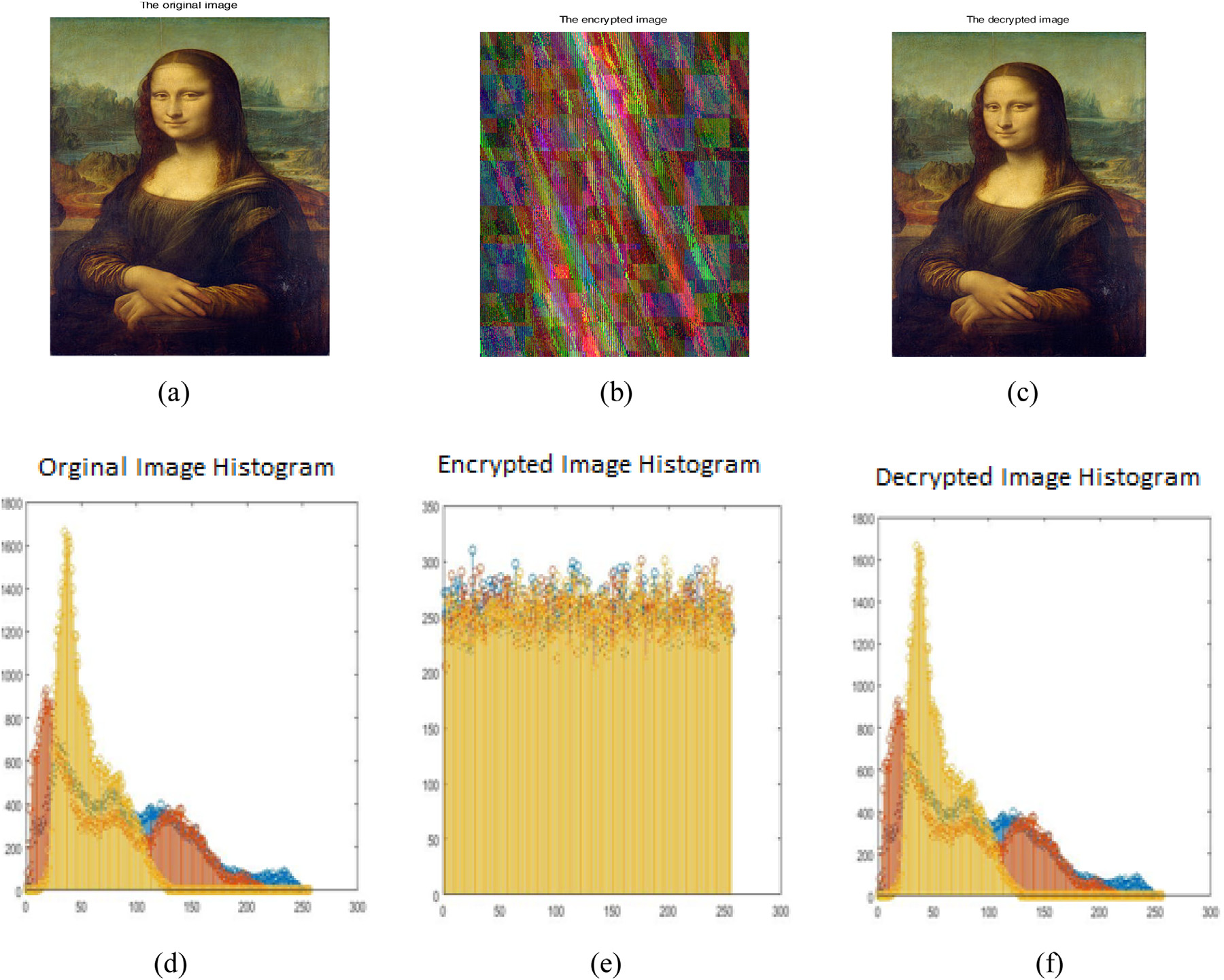

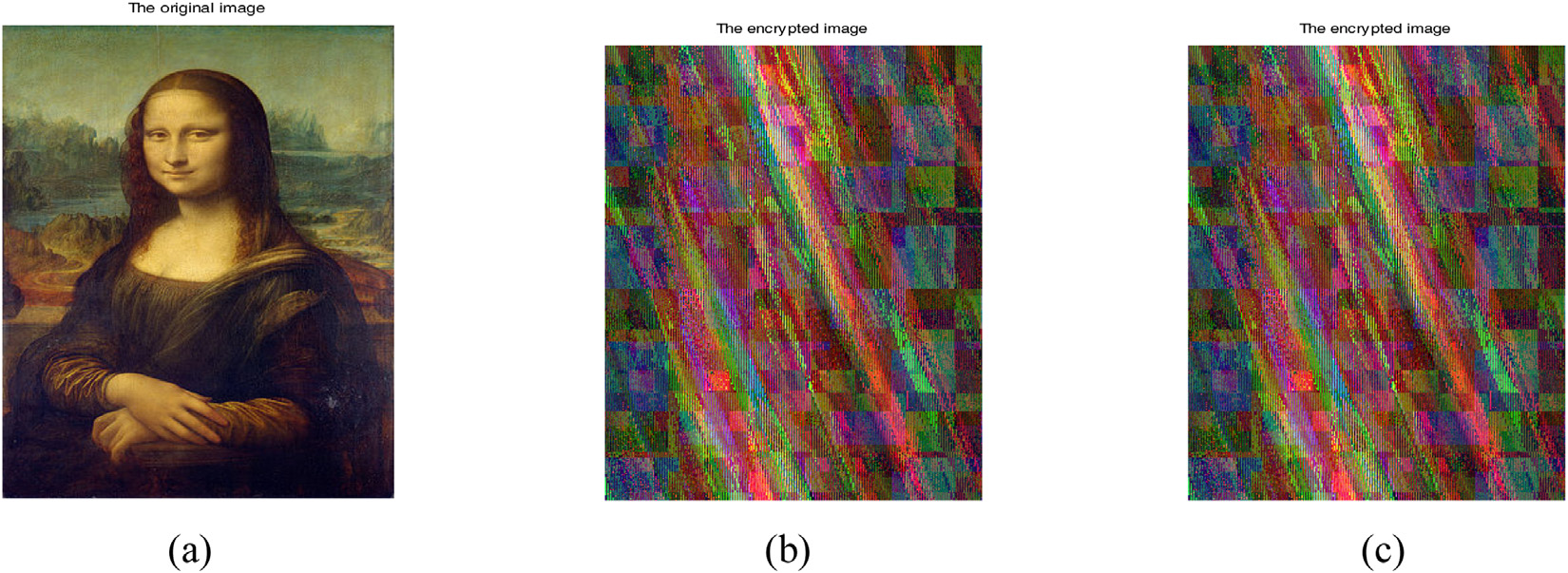

4.6. 密钥敏感性分析

在此研究中,探讨了安全密钥的敏感性,因为它们在决定所实现的 FCIES‐Fr‐HP方法的安全程度方面起着不可或缺的作用。此外,一个强大的图像加密方法必须具备对赋值中的微小修改具有高度敏感性,并拥有足够大的关键密钥空间的密钥。这种密钥敏感性对所提出的 FCIES‐Fr‐HP方法的加密和解密阶段具有重要影响。因此,安全密钥的微小修改应生成与原始密文图像完全不同的新密文图像。同样,安全密钥的微小修改也应生成与预期解密图像完全不同的解密图像。图3和图 4展示了在所使用的安全密钥引入轻微偏差后得到的加密和解密图像。

当密钥值更新为0.0001后得到的解密图像与预期的解密图像完全不同。进一步地,即使将密钥值修改为0.000001,通过所提出的 FCIES‐Fr‐HP方法获得的解密图像依然呈现出明显差异且无法识别。因此,所提出的FCIES‐Fr‐HP方法在加密和解密过程中均表现出重要的密钥敏感性。

此外,还可以通过UACI和NPCR的值来研究密钥敏感性。表3展示了所提出的FCIES‐Fr‐HP方法在密钥敏感性测试中,使用分别修改了 0.0001、0.000001和0.00000001密钥值时得到的UACI和NPCR值。

所提出的FCIES‐Fr‐HP方法在密钥敏感性测试中,使用0.0001、0.000001和0.00000001的修改密钥值进行UACI和NPCR分析,密文图像之间的偏差极小,分别为 $10^{-5}$、$10^{-7}$和 $10^{-9}$。因此,所提出的 FCIES‐Fr‐HP方法具有很强的安全性,任何攻击者在尝试解密图像时都将彻底失败。

原始明文图像,(b) 密文图像 将初始值从0.0改为0.0001后,c) 将初始值从0.0001改为0.000001后的密文图像。)

原始明文图像,(b) 密文图像 将初始值从0.0改为0.0001后,c) 将初始值从0.0001改为0.000001后的密文图像。)

解密图像,(b) 将初始值从0.0改为0.0001后的解密图像,(c) 将初始值从0.0001改为0.000001后的解密图像。)

解密图像,(b) 将初始值从0.0改为0.0001后的解密图像,(c) 将初始值从0.0001改为0.000001后的解密图像。)

表3 所提出的FCIES‐Fr‐HP方法使用UACI和NPCR进行密钥敏感性分析。

使用0.0001的修改密钥值进行密钥敏感性分析

| 测试图像名称 | UACI(%) | NPCR(%) |

|---|---|---|

| Lena | 33.1634 | 99.6124 |

| 蒙娜丽莎 | 33.2146 | 99.6461 |

| 狒狒 | 33.1243 | 99.5192 |

| 曼德里尔 | 33.8128 | 99.2465 |

| Tree | 33.5195 | 99.4258 |

密钥敏感性研究,修改的密钥值为 0.000001

| 测试图像名称 | UACI(%) | NPCR(%) |

|---|---|---|

| Lena | 33.2121 | 99.1216 |

| 蒙娜丽莎 | 33.7863 | 99.5632 |

| 狒狒 | 33.7213 | 99.7321 |

| 曼德里尔 | 33.6231 | 99.3214 |

| Tree | 33.672 | 99.4217 |

密钥敏感性分析,修改后的密钥值为0.00000001

| 测试图像名称 | UACI(%) | NPCR(%) |

|---|---|---|

| Lena | 33.4521 | 99.5187 |

| 蒙娜丽莎 | 33.3215 | 99.7234 |

| 狒狒 | 33.5423 | 99.6172 |

| 曼德里尔 | 33.9321 | 99.3214 |

| Tree | 33.6732 | 99.5231 |

4.7. 相邻像素相关性分析

表4列出了明文图像及其对应的加密密文图像中相邻像素之间的水平、垂直和对角相关系数。明文图像像素的水平、垂直和对角相关系数必须接近1。而加密密文图像中相邻像素之间的水平、垂直和对角相关系数则需趋近于0。

结果如表4所示,明文图像和加密密文图像中相邻像素之间的水平、垂直和对角相关系数分别非常接近 1 和 0,符合预期。

表4 使用水平、垂直和对角像素相关性分析所提出的FCIES‐Fr‐HP方法。

| 测试图像名称 | 明文图像 | 密文图像 | ||||

|---|---|---|---|---|---|---|

| 水平 | 垂直 | 对角 | 水平 | 垂直 | 对角 | |

| Lena | 0.9621 | 0.9743 | 0.9658 | -0.0021 | 0.0048 | -0.0052 |

| 蒙娜丽莎 | 0.9921 | 0.9913 | 0.9814 | 0.0031 | 0.0036 | -0.0044 |

| 狒狒 | 0.9712 | 0.9643 | 0.9245 | -0.0078 | 0.0013 | -0.0046 |

| 曼德里尔 | 0.9312 | 0.9182 | 0.9113 | 0.0049 | 0.0011 | 0.0007 |

| Tree | 0.9429 | 0.9418 | 0.0430 | 0.0021 | 0.0032 | -0.0058 |

4.8. 基于速度的调查

所提出的FCIES‐Fr‐HP方案的速度与基准方法FCIES‐Fr‐2DCM、LM‐Lu IEA、ILASG‐LCS和JT‐MCM进行了比较。在实验中,所提出的FCIES‐Fr‐HP方案的速度为6.35秒,而其他方法FCIES‐Fr‐2DCM、LM‐Lu IEA、ILASG‐LCS和JT‐MCM分别为8.25秒、7.0秒、6.92秒和6.73秒。结果表明,与基准方法FCIES‐Fr‐2DCM、LM‐Lu IEA、ILASG‐LCS和JT‐MCM相比,FCIES‐Fr‐HP方案分别快了1.90秒、0.65秒、0.57秒和0.36秒。

4.9. 抗噪声攻击分析的抗噪声攻击

噪声攻击分析是验证所提出密码系统鲁棒性的有效方法,因为在实际传输信道中,噪声对明文图像的影响可能性较高。因此,针对剪切噪声攻击、椒盐噪声攻击、高斯噪声攻击和明文攻击四种噪声类型进行测试所得的结果分别列于表5–8中。

表5–8中给出的结果证实了所提出的FCIES‐Fr‐HP方案能够抵抗噪声攻击,因为PSNR、MSE、UACI和NPCR的数值表明,即使噪声强度达到0.1,解密后的图像在存在某些噪声干扰的情况下仍然可以被识别。

强度为 0.01 的密文图像,(b) 强度为 0.05 的密文图像,(c) 强度为 0.1; (d, e, f) 是相应的解密图像。)

强度为 0.01 的密文图像,(b) 强度为 0.05 的密文图像,(c) 强度为 0.1; (d, e, f) 是相应的解密图像。)

表5 所提出的FCIES‐Fr‐HP对剪切噪声攻击的抗性。

| 强度 | PSNR | MSE | UACI(%) | NPCR(%) |

|---|---|---|---|---|

| 0.01 | 28.72 | 88.91 | 31.52 | 99.63 |

| 0.05 | 28.63 | 89.72 | 32.12 | 99.60 |

| 0.1 | 28.56 | 91.32 | 32.56 | 99.59 |

表6 所提出的FCIES‐Fr‐HP对椒盐噪声攻击的抗性。

| 强度 | PSNR | MSE | UACI(%) | NPCR(%) |

|---|---|---|---|---|

| 0.01 | 29.12 | 88.84 | 31.45 | 99.61 |

| 0.05 | 29.08 | 89.82 | 32.15 | 99.52 |

| 0.1 | 29.03 | 91.21 | 32.65 | 99.48 |

表7 所提出的FCIES‐Fr‐HP对高斯噪声攻击的抗性。

| 强度 | PSNR | MSE | UACI(%) | NPCR(%) |

|---|---|---|---|---|

| 0.01 | 29.18 | 88.72 | 31.56 | 99.64 |

| 0.05 | 29.02 | 89.91 | 31.46 | 99.54 |

| 0.1 | 29.01 | 91.32 | 31.34 | 99.46 |

表8 所提FCIES‐Fr‐HP对明文攻击的抗性。

| 强度 | PSNR | MSE | UACI(%) | NPCR(%) |

|---|---|---|---|---|

| 0.01 | 29.35 | 88.81 | 32.12 | 99.72 |

| 0.05 | 29.25 | 90.32 | 32.08 | 99.67 |

| 0.1 | 29.18 | 92.3 | 32.03 | 99.63 |

4.10. 使用不规则偏差和最大偏差进行研究

4.10.1. 不规则偏差

一种优秀的加密算法的潜力取决于其对输入像素值进行随机化的均匀程度。像素值的这种均匀随机化消除了某些像素可能与其初始值产生较小偏差的情况。当加密算法以随机方式处理像素值时,统计分布被认为是均匀的。不规则偏差是用于量化直方图偏差中统计分布与均匀分布接近程度的指标。在此背景下,当不规则偏差非常接近于均匀分布时,该加密算法被认为是优良的(图6)。首先,计算输入明文图像与其直方图($H_M$)之间绝对偏差的值。

$$

H_M = \frac{1}{256} \sum_{i=0}^{255} ah(i)

\quad (10)

$$

然后,基于 $H_M$ 计算不规则偏差 $I_d$

$$

I_d = \sum_{i=0}^{255} |ah(i) - H_M|

\quad (11)

$$

4.10.2. 最大偏差

最大偏差是用于通过估计明文图像与密文图像之间存在的偏差来评估加密质量的定量度量。当密文图像与明文图像之间的偏差较大时,该加密算法被认为更优。密文图像与原始明文图像之间像素的高程度偏差和不规则性对于实现良好的加密质量至关重要(表9)。首先,对直方图进行考虑明文和加密图像,并确定偏差。此时,若计算每种强度“i”下两个直方图之间的绝对偏差($ad(i)$),则基于此计算最大偏差($M_D$)。

$$

M_D = \frac{(ad_0 + ad_{255})}{2} + \sum_{i=0}^{255} ad(i)

\quad (12)

$$

表9 所提出FCIES‐Fr‐HP‐最大偏差的分析。

| 测试图像名称 | 最大偏差 |

|---|---|

| Lena | 38,064 |

| 蒙娜丽莎 | 61,772 |

| 狒狒 | 36,621 |

| 曼德里尔 | 45,328 |

| Tree | 56,431 |

原始明文图像,(b) 明文图像的直方图,(c) 加密图像 和 (d) 使用不规则偏差的密文图像直方图。)

原始明文图像,(b) 明文图像的直方图,(c) 加密图像 和 (d) 使用不规则偏差的密文图像直方图。)

4.11. 基于能量分析和对比度测试的探究

能量分析用于测量采用所提出的FCIES‐Fr‐HP方案后加密图像所具有的能量。该能量分析有助于估算由灰度级协方差矩阵得出的平方元素之和。同样,对比度测试有助于确定加密图像中所具有的不确定性程度,从而表征图像纹理。该对比度测试有助于估算单个像素与其在整个图像中邻域像素之间的强度差异。较高的数值在对比度测试有助于突出密文图像中的随机性程度,从而提高安全级别。

表10 所提FCIES‐Fr‐HP能量分析研究。

| 测试图像名称 | 明文图像中的能量度量 | 密文图像中的能量度量 |

|---|---|---|

| Lena | 0.2926 | 0.0214 |

| 蒙娜丽莎 | 0.2983 | 0.0212 |

| 狒狒 | 0.3241 | 0.0203 |

| 曼德里尔 | 0.3142 | 0.0224 |

| Tree | 0.3512 | 0.0218 |

表11 所提FCIES‐Fr‐HP对比度分析研究。

| 测试图像名称 | 明文图像中的对比度测量 | 密文图像中的对比度测量 |

|---|---|---|

| Lena | 0.2542 | 7.2146 |

| 蒙娜丽莎 | 0.2671 | 7.3124 |

| 狒狒 | 0.2892 | 7.2314 |

| 曼德里尔 | 0.2563 | 7.3218 |

| Tree | 0.2418 | 7.4214 |

4.12. NIST测试套件-based研究

最后,使用美国国家标准与技术研究院(NIST)开发的测试对所提方案的潜力进行研究,因为这是量化通过3D混沌Henon映射生成的密钥流序列中随机性水平的最佳且最具权威性的统计测试。该基于NIST的测试套件包含16项测试,在执行每项测试时,针对一组密钥流序列生成一系列p值。一个密钥流

表12 使用NIST测试套件对所提出的FCIES‐Fr‐HP进行的检验。

| 用于测试的项目 | 提出的FCIES‐Fr‐HP | LM‐Lu IEA [19] | FCIES‐Fr‐2DCM [20] | 逆左几乎半群 洛伦兹混沌系统 (ILASG‐LCS)[23] | 约瑟夫遍历和 混合混沌映射 (JT‐MCM)[27] |

|---|---|---|---|---|---|

| 序列 | 99.78% | 99.26% | 99.54% | 99.21% | 99.35% |

| 通用 | 98.50% | 98.23% | 98.50% | 98.12% | 98.19% |

| 线性复杂度 | 99.50% | 99.12% | 99.50% | 99.25% | 99.21% |

| Rank | 99.50% | 98.50% | 99.00% | 98.25% | 98.14% |

| Runs | 99.75% | 98.50% | 99.50% | 98.12% | 98.03% |

| 重叠模板 | 99.36 | 97.00% | 99.00 | 96.54% | 96.52% |

| 近似熵 | 99.20% | 98.50% | 99.00% | 97.54% | 97.21% |

| 频谱DFT | 99.00% | 98.00% | 99.00% | 97.24% | 96.23% |

| 前向累积和 | 100% | 98.50% | 100% | 96.72% | 96.65% |

| 后向累积和 | 100% | 99.21% | 99.75% | 99.12% | 99.04% |

| 随机游走变体 | 99.40% | 99.00% | 99.20% | 98.21% | 98.125 |

| 非重叠模板 | 99.50% | 98.50% | 99.25% | 96.72% | 96.10% |

| 块频率 | 99.00% | 98.00% | 98.50% | 97.65% | 95.42% |

| 频率 | 100% | 97.50% | 100% | 95.62% | 95.13% |

| 连续多个1 | 99.50% | 97.50% | 98.50% | 95.21% | 94.32% |

| 随机游走 | 99.21% | 97.21% | 98.73% | 96.13% | 94.32% |

当p值大于或等于α时,序列被认为满足统计测试,其中α的范围分别为0.001和0.01。在本实验中,考虑了近200个密钥流序列,每个密钥流序列的长度为k = 200比特,直到其等同于512 × 512大小,并生成用于24位RGB彩色图像的置换密钥。使用最低显著值α= 0.01,所采用的 NIST测试套件的接受值确定在0.97213和1.0之间。表12展示了所提出的 FCIES‐Fr‐HP方案以及作为基准的FCIES‐Fr‐2DCM、LM‐Lu IEA、ILASG‐LCS和JT‐MCM方案在NIST测试套件下的测试结果。

表12中的结果表明,所提出的FCIES‐Fr‐HP方案在NIST测试套件下的评估值高于或等于作为基准的FCIES‐Fr‐2DCM、LM‐Lu IEA、ILASG‐LCS和JT‐MCM方法。

此外,表13–15展示了所提出的FCIES‐Fr‐HP与现有的TD‐ERCS[28], VMES‐ILM[29] 和CBESIE[30] 在灰度图像、二值图像和彩色图像上使用对比度、不规则偏差和均匀直方图偏差测试进行比较的结果。

上述结果也表明了所提出的 FCIES‐Fr‐HP在对比度、不规则偏差和均匀直方图偏差测试中[27]相较于现有的 TD‐ERCS, VMES‐ILM和 CBESIE具有更优的性能。

表13 使用灰度图像对所提出的FCIES‐Fr‐HP与TD‐ERCS、VMES‐ILM和CBESIE进行的调查。

| 测试方法 | 所提出的FCIES‐Fr‐HP | TD‐ERCS | VMES‐ILM | CBESIE |

|---|---|---|---|---|

| 对比度 | 10.8241 | 10.1874 | 10.2112 | 10.1942 |

| 不规则偏差 | 32,412 | 33,541 | 34,121 | 33,144 |

| 均匀直方图偏差 | 0.0512 | 0.0532 | 0.0544 | 0.0552 |

表14 使用二值图像对所提出的FCIES‐Fr‐HP与TD‐ERCS、VMES‐ILM和CBESIE进行的分析。

| 测试方法 | 所提出的FCIES‐Fr‐HP | TD‐ERCS | VMES‐ILM | CBESIE |

|---|---|---|---|---|

| 对比度 | 10.1244 | 10.0166 | 10.0012 | 10.0008 |

| 不规则偏差 | 32,146 | 32,561 | 33,124 | 33,244 |

| 均匀直方图偏差 | 0.0617 | 0.0624 | 0.0635 | 0.0642 |

表15 使用彩色图像对所提出的FCIES‐Fr‐HP与TD‐ERCS、VMES‐ILM和CBESIE进行研究。

| 测试方法 | 提出的 FCIES‐Fr‐HP | TD‐ERCS | VMES‐ILM | CBESIE |

|---|---|---|---|---|

| 对比度 | 10.1342 | 10.1145 | 10.11630 | 10.1172 |

| 不规则偏差 | 32,140 | 32,820 | 32,940 | 32,980 |

| 均匀直方图偏差 | 0.0533 | 0.0548 | 0.0556 | 0.0568 |

5. 结论

所提出的基于FCIES‐Fr‐HP的图像加密方法旨在展示分形函数与三维Henon映射相结合在确保图像传输过程中构建强安全密码系统方面的重要性。该FCIES‐Fr‐HP方案中采用的优良分形函数仅需最少的迭代次数即可生成初始值。随后,利用该分形函数产生的初始条件,结合三维 Henon映射的优点,生成用于加密的混沌序列密钥流。该 FCIES‐Fr‐HP方案能够生成复杂的加密和解密密钥,并通过混沌映射和分形函数的使用继承了更强的密钥敏感性特征。此外,该 FCIES‐Fr‐HP方案还包含了必要的混淆与扩散步骤,以实现更高的安全程度。实验对所提出的FCIES‐Fr‐HP进行的实验验证表明,在密钥敏感性、香农熵、相关系数、直方图分布和差分攻击度量方面,其性能优于对比的 FCIES‐Fr‐2DCM和CLM‐KST方法,测试中使用了彩色图像。实验结果还突出了FCIES‐Fr‐HP在通过网络传输过程中保护数字图像安全性的高适用性和有效性。

1647

1647

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?