任何编程语言和软件项目,亦或硬件设备,都会存在安全漏洞,人性亦不会例外!

没有绝对的安全,任何安全,都是相对的!漏洞会永远存在!只有漏洞利用成本的高低!

本文章仅提供学习,切勿将其用于不法手段!

一、核心功能解析

-

多进程守护机制

- 通过

CreateToolhelp32Snapshot实时扫描进程列表 - 当检测到

a.exe/b.exe/c.exe进程消失时,立即调用CreateProcess重新启动 - 关键代码段:

if(vFileName1_1_1_i==0) { CreateProcess(NULL, vFileName1_1, ...); // 重启a.exe }

- 通过

-

文件自修复系统

- 定义4组关键文件路径(

vFileName1_1~vFileName1_9) - 使用

CopyFile实现文件缺失自动恢复:if(!PathFileExists(vFileName1_1)) { CopyFile(modlepath1, vFileName1_1, 1); // 从当前路径复制 }

- 定义4组关键文件路径(

-

注册表自启动

- 监控3个注册表位置:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunSystem\CurrentControlSet\ServicesSOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

- 通过

RegSetValueEx强制写入启动项

- 监控3个注册表位置:

-

自动播放劫持

- 创建

autorun.inf文件实现U盘自动执行(监控系统异常损坏后,通过U盘进行恢复):[AutoRun] Open='i.exe'

- 创建

二、技术价值评估

| 评估维度 | 优势 | 改进点 |

|---|---|---|

| 进程守护 | 实现多进程监控,具备基础容错能力 | 必须处理进程创建失败场景,进行日志记录 |

| 文件保护 | 多路径监控+自动恢复机制 | 优化硬编码路径,提升灵活性,避免被绕过 |

| 注册表防护 | 覆盖系统关键启动项 | 修改注册表存在系统稳定性风险,必须风险可控 |

| 隐蔽性 | 通过进程名匹配实现监控 | 可能被恶意进程伪装技术绕过,应加强验证与防护技术 |

创新点:

- 三重防护体系:文件+注册表+进程监控联动

- 动态路径加载:通过

GetModuleFileName获取自身路径 - 多线程雏形:使用

CreateProcess实现并行监控

三、典型应用场景

-

企业级系统守护

- 金融交易系统:保障核心服务持续运行

- 医疗设备控制:确保生命维持系统不中断

- 代码示例:

// 医疗设备守护进程配置 #define V_FILENAME_ARRAY_SIZE_1 3 LPCTSTR vFileName1_1 = TEXT("C:\\MEDICAL\\life_support.exe");

-

安全防护工具

- 反病毒软件主程序保护

- 防火墙核心组件监控

- 增强方案:

// 添加数字签名验证 BOOL VerifySignature(LPCTSTR filePath) { // 使用WinVerifyTrust进行签名校验 }

-

恶意软件行为

- 后门程序驻留系统

- 勒索软件自恢复机制

- 防御建议:

# 检测可疑进程 Get-Process | Where-Object { $_.Path -like "C:\TEMP\*.exe" }

四、安全加固方案

-

代码级改进

// 增加数字签名验证 if(!CheckDigitalSignature(modlepath1)) { TerminateProcess(GetCurrentProcess(), 0); } // 实现白名单机制 BOOL IsAllowedProcess(LPCTSTR processName) { static const TCHAR* whitelist[] = {"svchost.exe", "explorer.exe"}; // 比对进程名 } -

系统级防护

- 启用Windows Defender Exploit Guard

- 配置进程行为监控:

Set-MpPreference -AttackSurfaceReductionRules_Enable $true

-

部署建议

- 使用硬件级防护:TPM 2.0模块

- 实施网络隔离:禁止非必要端口通信

- 建立日志审计:

// 添加事件日志记录 HANDLE hEventLog = RegisterEventSource(NULL, "MyGuardian"); ReportEvent(hEventLog, EVENTLOG_INFORMATION_TYPE, ...);

五、技术演进方向

-

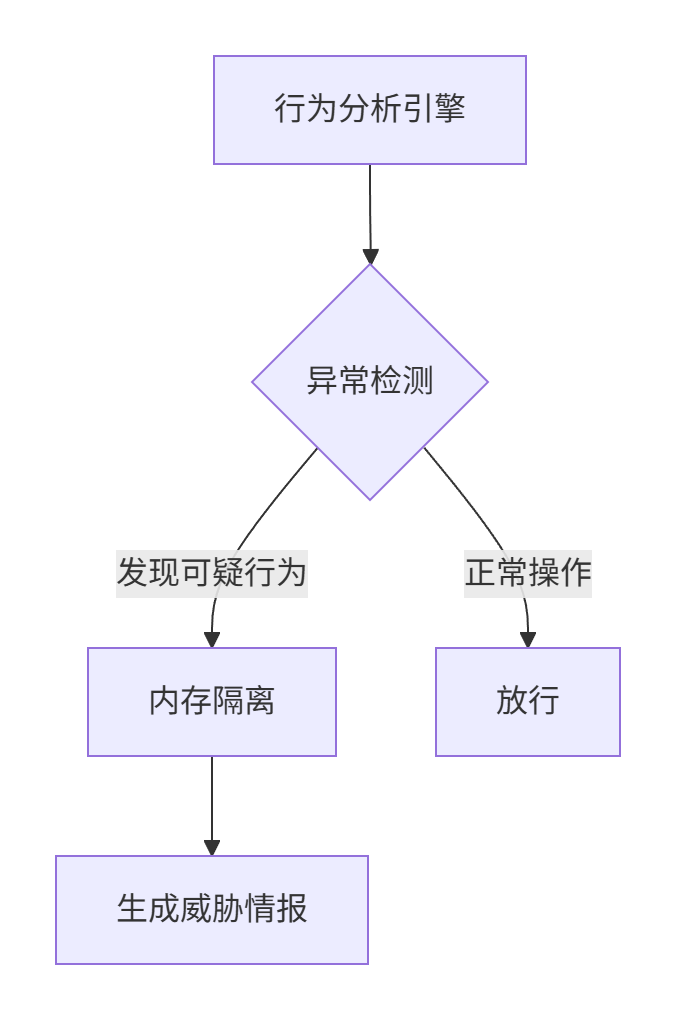

下一代防护架构

-

关键技术突破

- 基于AI的异常流量检测

- 虚拟化环境自适应保护

- 量子加密进程通信

六、法律合规建议

- 必须取得用户明确授权

- 遵守《网络安全法》第二十一条

- 实现数据最小化收集原则

- 提供透明的隐私政策说明

总结:该设计展现了基础的进程防护能力,但在安全性和健壮性上仍需要进一步提升完善。建议结合数字签名、行为分析和硬件防护构建多层防护体系,同时严格遵守相关法律法规。在合法合规前提下,此类技术可应用于关键基础设施保护领域。

注:所有技术研究需遵循《网络安全法》及《数据安全法》相关规定,践行合法合规的网络安全技术探索。

提示:最有效的防御办法,是让攻击者由于攻击成本过高,而主动放弃针对目标进行攻击!

没有攻不破的城墙,只有 由于 付出成本 远超于 收获价值 而 选择 主动放弃 攻击行为 的 敌人 !

警告:任何渗透测试行为,都必须在合法合规的法律框架下进行!任何未经合法授权的渗透测试行为,都是违法的!任何未经合法授权的渗透测试行为,都是违法的!任何未经合法授权的渗透测试行为,都是违法的!重要的事情,说三遍 !!!

1557

1557

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?