Apache文件解析漏洞

1、漏洞原理

Apache的解析漏洞依赖于一个特性: Apache默认一个文件可以有多个以点分割的后缀,当最右边的后缀无法识别(不在mime.types文件内),则继续向左识别,直到识别到合法后缀才进行解析。

2、漏洞危害

可绕过上传文件功能的后缀名检测,进而上传webshell,控制服务器。

3、检测条件

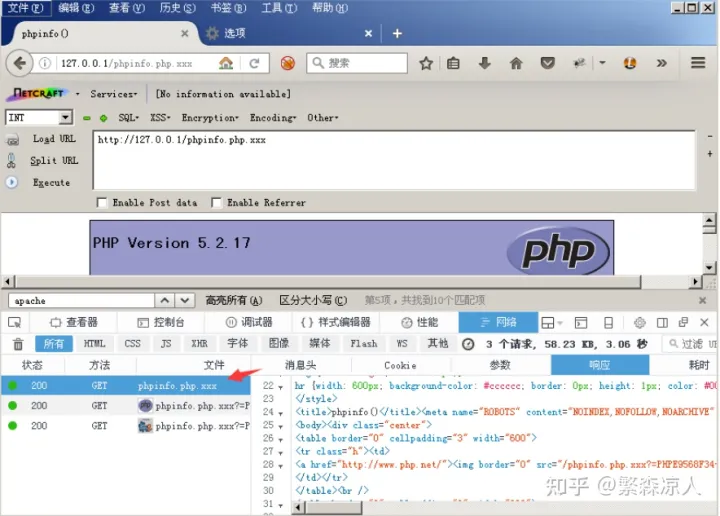

上传一个后缀为xxx的php文件,http://aaas.php.xxx,判断是否能解析成php脚本。

4、检测方法

以php站点为例,上传一个后缀为xxx的php文件,访问该文件时后缀为.http://php.xxx,那么默认就会将该文件当成PHP代码进行解析。

5、修复建议

- 升级最新版本

- 限制上传文件的文件名后缀,随机化文件名

481

481

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?