渗透思路:

nmap扫描 ---- 查看网页源代码 ---- gobuster扫描网站目录 ---- 命令行中base64解码 ---- ssh登录 ---- cyberchef解码二进制ascii码 ---- linpeas.sh检查提权可能性 ---- 内核漏洞提权

环境信息:

靶机:192.168.101.88

攻击机:192.168.101.34

具体步骤:

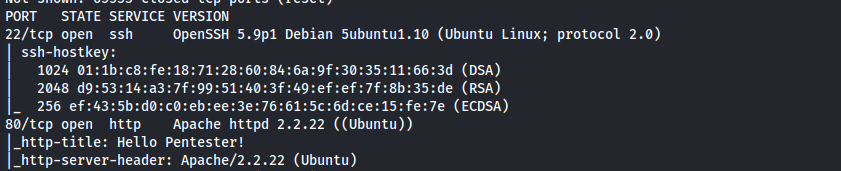

1、nmap扫描

sudo nmap -sV -sC -p- 192.168.101.88扫描到TCP 22(ssh)和80(http)端口

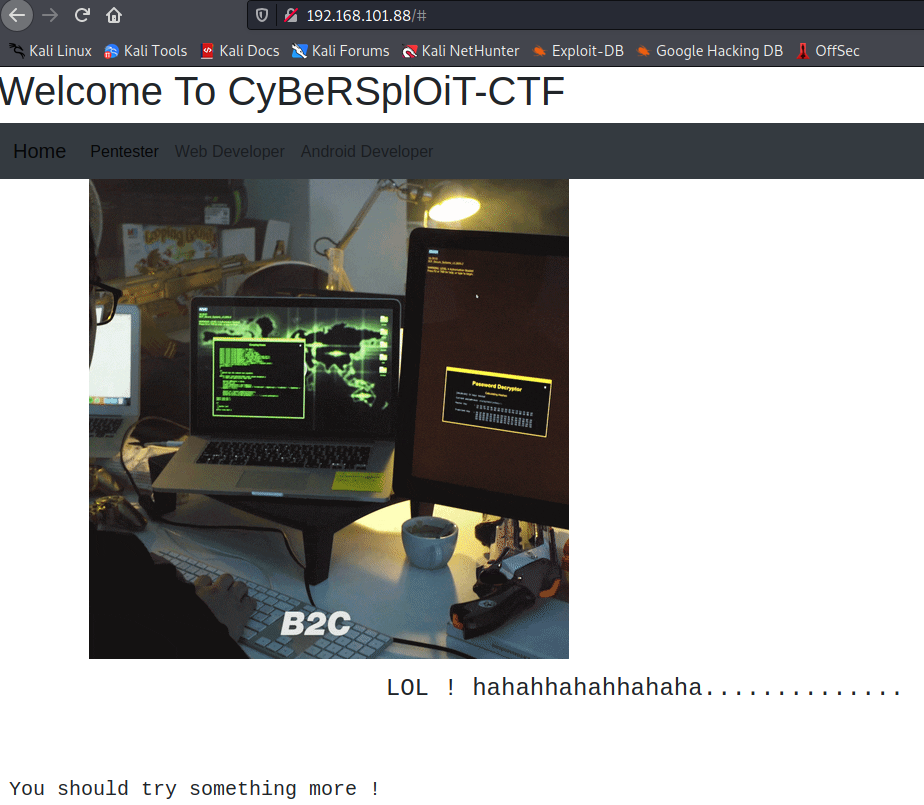

2、查看网页源代码发现用户名

浏览器访问80端口,发现一个网页

查看网页源代码,发现用户名itsskv

username:itsskv

本文详细记录了一次渗透攻击过程,包括nmap扫描、目录猜解、密码获取、SSH登录、ASCII解码,最终利用内核漏洞实现提权。通过一步步操作,展示了黑客如何利用技术手段进行系统入侵。

本文详细记录了一次渗透攻击过程,包括nmap扫描、目录猜解、密码获取、SSH登录、ASCII解码,最终利用内核漏洞实现提权。通过一步步操作,展示了黑客如何利用技术手段进行系统入侵。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

9965

9965

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?