主要知识:

nmap扫描、匿名访问ftp、nc访问疑似后门端口、dirb扫描网站目录、利用RCE查看/etc/passwd、strings查看图片字符串内容、cp文件获得文件属主权限、crunch生成密码字典、hydra爆破、sudo提权

环境信息:

靶机:192.168.101.70

攻击机:192.168.101.34

具体步骤:

这个靶机和其他靶机不太一样,一共有9个flag,130 points,下面就开始找flag啦~

1、nmap扫描得到10points

sudo nmap -sV -sC -p- 192.168.101.70扫描到21、22、80、9090、13337、22222、60000端口

仔细看nmap扫描结果会发现扫描结果中已经有一个flag在13337端口~拿到10 points(剩余120 points)

FLAG:{TheyFoundMyBackDoorMorty}-10Points

2、匿名访问ftp得到10points

另外,在nmap扫描结果中还注意到21端口ftp服务可以匿名访问,并且有一个叫flag.txt的文件

直接用浏览器访问ftp://192.168.101.70/

查看FLAG.txt发现第二个flag~又得到10 points(还剩110 points)

FLAG{Whoa this is unexpected} - 10 Points

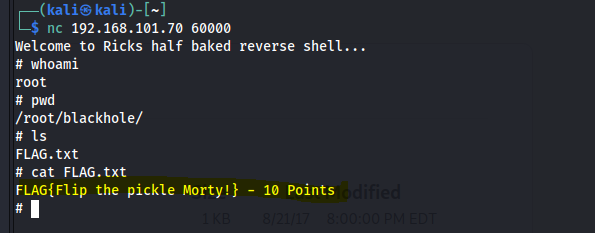

3、访问端口60000得到10points

从nmap扫描结果中还能看出端口60000大概是个shell,用nc进行连接

nc 192.168.101.70 60000发现很多命令不能用,但对于找到flag来说足够了。

在当前目录下执行ls命令,发现有个FLAG.txt文件,用cat命令查看得到第三个flag~又得到10 points(剩余100 points)

FLAG{Flip the pickle Morty!} - 10 Points

4、dirb扫描80端口网站目录得到10points

dirb http://192.168.101.70主要扫描到

本文详细记录了一次网络安全渗透测试的过程,包括使用nmap扫描、FTP匿名访问、nc连接、dirb扫描、RCE利用、文件传输、zip解密、密码猜测与爆破、权限提升等步骤,最终成功获取靶机上的多个flag,并揭示了系统用户、密码和权限等关键信息。

本文详细记录了一次网络安全渗透测试的过程,包括使用nmap扫描、FTP匿名访问、nc连接、dirb扫描、RCE利用、文件传输、zip解密、密码猜测与爆破、权限提升等步骤,最终成功获取靶机上的多个flag,并揭示了系统用户、密码和权限等关键信息。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3836

3836

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?