目录

按照我的理解,暴力破解的成功概率,一方面取决于被攻击系统是否有防暴力破解机制,防暴力破解机制是否高效,另一方面取决于攻击者的字典以及计算机性能。

本文主要目的是分析防暴力破解机制是否有效,以及如何绕过某些防暴力破解机制,因此,出于节省时间的目的,会使用包含正确答案的比较小的用户名密码字典,仅作示范。

LOW

通关思路

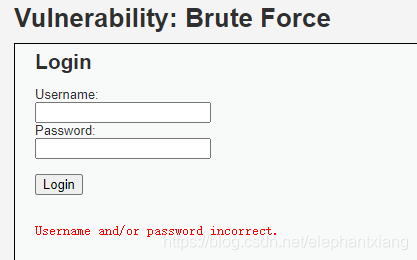

1、首先观察页面,发现只要输入的用户名或者密码有一个错误,就回显“Username and/or password incorrect.”,并且尝试了6次用admin用户登录,6次都输错密码,也没有提示用户被锁定不准继续尝试登录。感觉这关并没有防暴力破解机制。

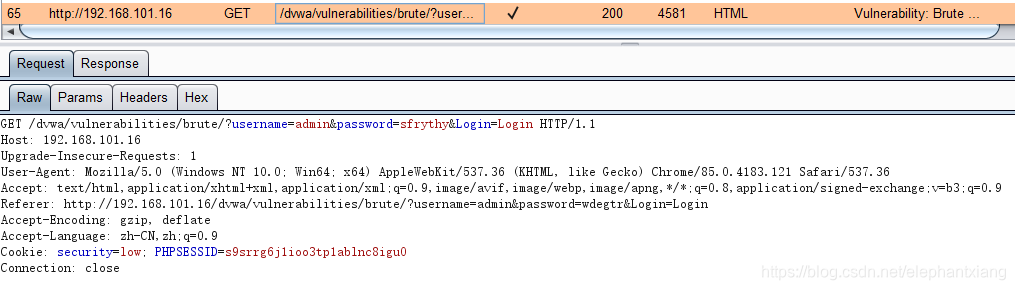

2、尝试登录的过程中,用burpsuite抓包,抓到下面这个报文,send to intruder

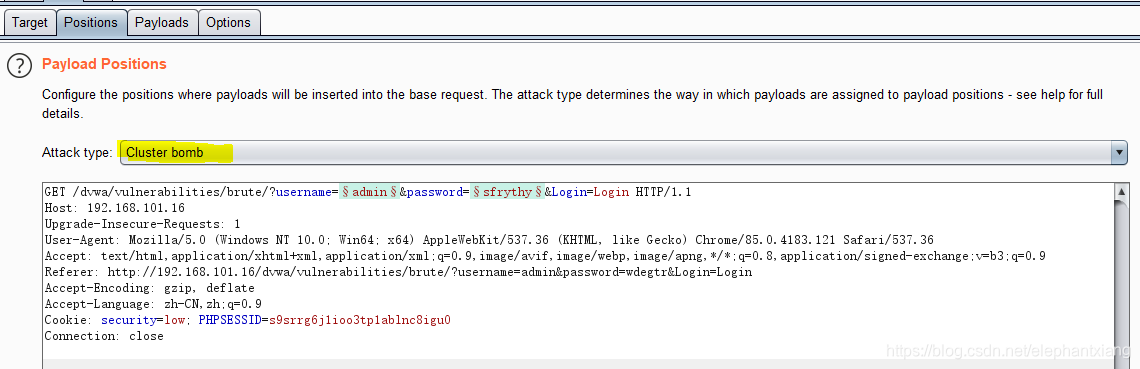

3、intruder中,把username和password的值设置为爆破点,attack type选cluster bomb(这种type下用户名和密码payload会进行组合,payload总数=用户名payload数量✖密码payload数量)

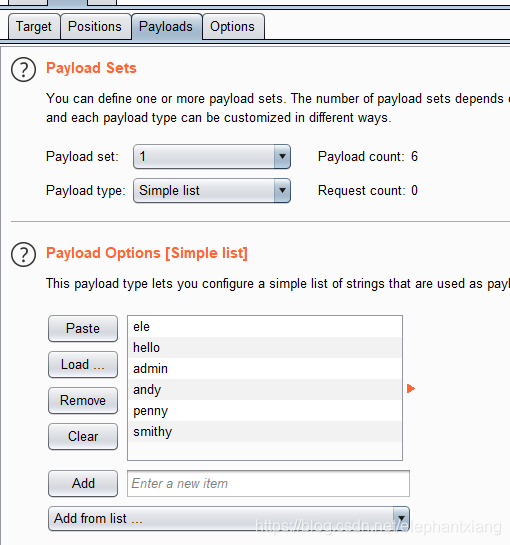

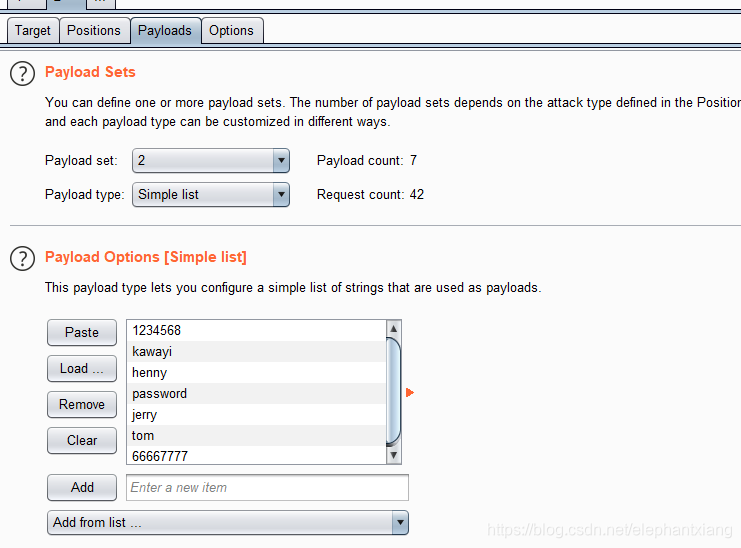

第1个payload选simple list,点load按钮,把user.txt的内容加载进来(user.txt的内容是每行一个用户名)

第2个payload选simple list,点load按钮,把password.txt的内容加载进来(password.txt的内容是每行一个密码)

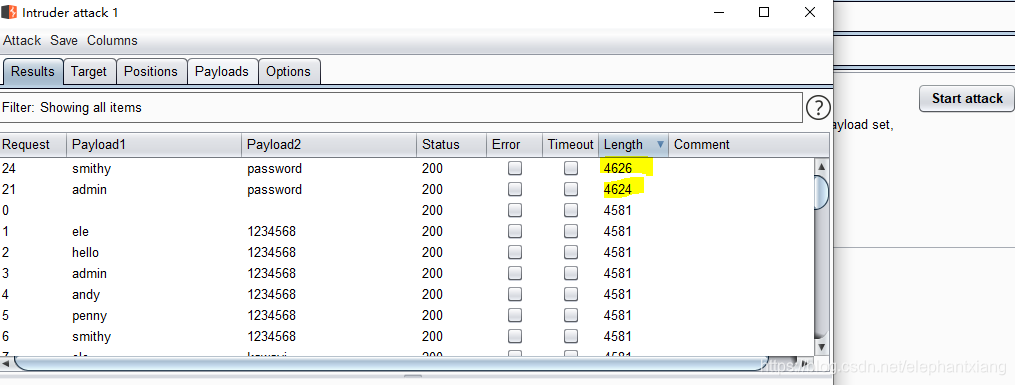

4、点start attack开始暴力破解。得到的结果以length进行排序,如下图所示,length和其他不同的两组payload就是用户名和密码(用户smithy密码password,用户admin密码password)

代码分析

这关代码没什么可分析的,和猜想的一样完全没有防暴力破解机制(当然,也不防sql注入)

MEDIUM

通关思路

1、首先还是观察页面。medium和low大致是一样的,只要输入的用户名或者密码有一个错误,就回显“Username and/or password incorrect.”,并且尝试了6次用admin用户登录,6次都输错密码,也没有提示用户被锁定不准继续尝试登录。

唯一不同的是,medium关卡输错用户名密码之后,会延迟一段时间再返回登录失败的结果。也许服务器端做了登录失败情况下的sleep操作,企图通过延时降低暴力破解的效率。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2492

2492