XSS攻击都搞不明白,你还想怎样防御你的网站 ?

XSS(Cross-Site Scripting,跨站脚本攻击)是一种常见的Web安全漏洞,它允许攻击者将恶意脚本注入到网站的页面中,从而执行一些不被用户授权的操作。

攻击者通过XSS攻击可以窃取用户的敏感信息(如 cookies、会话 ID)、操控页面内容,或者进行钓鱼攻击。

XSS的原理

XSS攻击的基本原理是在网页中插入恶意的JavaScript代码,当用户访问该网页时,恶意脚本会在用户浏览器中执行。XSS有三种主要类型:

存储型XSS(Stored XSS):

-

恶意脚本存储在服务器端的数据库中,当用户访问某个页面时,脚本被回显并在浏览器端执行。

-

例如:攻击者在评论区提交含有恶意JavaScript代码的评论,其他用户查看时执行恶意脚本。

反射型XSS(Reflected XSS):

-

恶意脚本被附加到URL或请求参数中,服务器立即将它反射回浏览器并执行。

-

例如:攻击者发送一个带有恶意脚本的链接给用户,用户点击后脚本会在浏览器执行。

DOM-based XSS:

- 攻击者通过操控页面的DOM,利用客户端的JavaScript来注入恶意脚本。该脚本不需要经过服务器端,而是完全通过浏览器端执行。

》》Jetbrains Ai Assistant插件助手《《

XSS攻击的危害

窃取用户信息:例如通过盗取 cookie,攻击者可以伪装成用户发起进一步的攻击。**

**

**

**

会话劫持:通过盗取 session ID,攻击者可以冒充用户。**

**

**

**

篡改网页内容:通过更改网页的 DOM,攻击者可以修改网页内容,进行虚

假信息展示或钓鱼。**

**

**

**

执行恶意操作:攻击者可以让用户的浏览器执行未授权的操作,如发送恶意请求等。

XSS的防御方法

输出编码(Output Encoding):

对用户输入的任何内容进行编码,特别是对HTML标签中的字符进行转义。这样即使用户输入了恶意的JavaScript代码,它也会作为纯文本呈现,而不会被执行。

输入验证:

对用户输入进行严格的验证和过滤,确保不接受任何潜在的恶意输入。

使用HTTP头部安全策略:

通过设置 Content-Security-Policy (CSP),指定哪些资源可以加载,限制外部脚本的执行。

避免直接插入不受信任的用户输入到HTML中:

使用合适的API(如textContent而非innerHTML)来操作DOM。

使用框架的安全功能:

很多现代框架(如React、Vue)都有自动进行XSS防护的机制。

PHP中的XSS防御

在PHP中,我们可以使用以下方法来防止XSS攻击:

1. 对输出进行HTML转义(htmlspecialchars)

htmlspecialchars()

函数可以将特殊的HTML字符转换成HTML实体。比如 < 转为 <,> 转为 >," 转为 ",& 转为 &,从而防止脚本执行。

代码示例

<?php

// 假设有一个用户输入的字符串

$user_input = '<script>alert("XSS Attack!");</script>';

// 使用 htmlspecialchars 对输出进行转义

$safe_input = htmlspecialchars($user_input, ENT_QUOTES, 'UTF-8');

// 输出安全内容

echo $safe_input; // 输出: <script>alert("XSS Attack!");</script>

?>

2. 对URL和HTML属性的输入进行编码

如果用户的输入被用在URL或HTML属性中,必须确保这些输入是被正确编码的,以避免攻击。

<?php

// 用户输入的URL参数

$user_url = 'https://example.com/?search=<script>alert("XSS")</script>';

// 对URL进行编码

$safe_url = htmlspecialchars($user_url, ENT_QUOTES, 'UTF-8');

// 输出安全的URL

echo '<a href="' . $safe_url . '">点击这里</a>';

?>

3. 使用Content-Security-Policy(CSP)头部

CSP是一种Web安全机制,可以通过HTTP头部来限制浏览器加载资源的方式,防止执行未经授权的JavaScript代码。

<?php

header("Content-Security-Policy: default-src 'self'; script-src 'self'; object-src 'none';");

?>

4. 避免直接操作HTML DOM

尽量避免直接使用innerHTML等方法来插入用户输入的内容,而是使用如textContent这样的安全方法。

// 不安全方式

element.innerHTML = user_input; // 可能会执行用户输入的恶意脚本

// 安全方式

element.textContent = user_input; // 不会执行用户输入的脚本

完整防御代码示例

<?php

// 防止XSS攻击的完整示例

// 获取用户输入

$user_input = $_GET['user_input']; // 假设来自URL的查询参数

// 1. 使用 htmlspecialchars 进行转义

$safe_input = htmlspecialchars($user_input, ENT_QUOTES, 'UTF-8');

// 2. 防止XSS注入URL参数

$safe_url = htmlspecialchars('https://example.com/?search=' . $user_input, ENT_QUOTES, 'UTF-8');

// 3. 防止在HTML标签中注入恶意脚本

echo '<div>User Input: ' . $safe_input . '</div>';

// 4. 输出安全的链接

echo '<a href="' . $safe_url . '">点击查看搜索结果</a>';

// 5. 使用Content-Security-Policy头部增加安全性

header("Content-Security-Policy: default-src 'self'; script-src 'self'; object-src 'none';");

?>

总结

XSS攻击是Web应用程序中常见且危险的攻击方式,它可以窃取用户数据、篡改网页内容或进行钓鱼攻击。

防御XSS攻击的关键在于对用户输入进行严格的过滤、验证和编码,确保恶意脚本不能在浏览器中执行。

在PHP中,htmlspecialchars()是防止XSS攻击的常见方法。同时,通过合理的HTTP头部设置和正确的DOM操作方法,可以进一步提高应用的安全性。

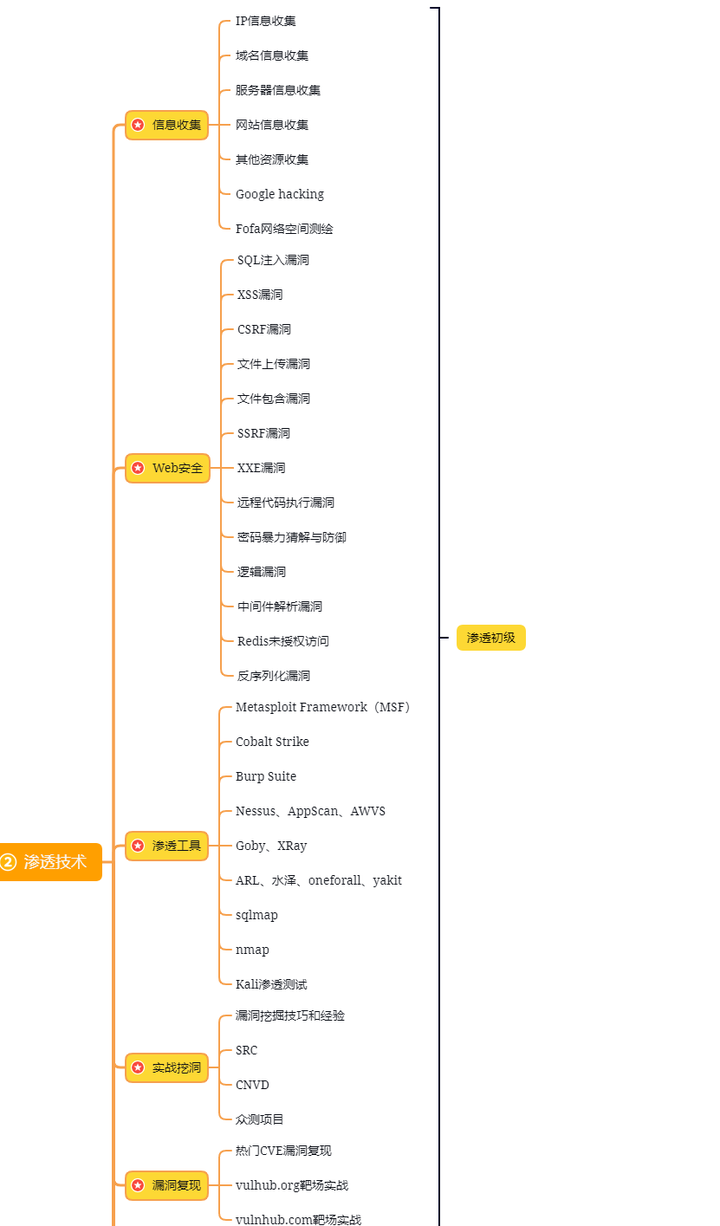

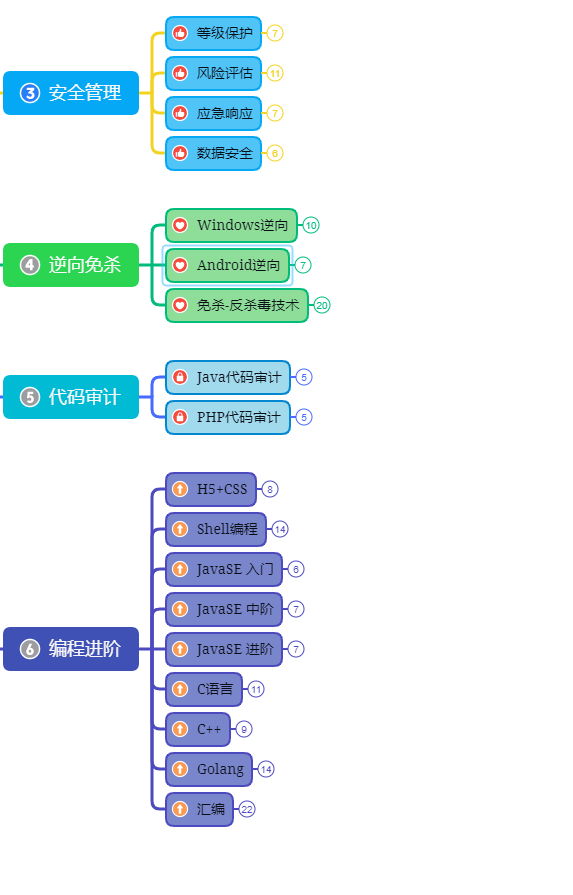

网络安全工程师(白帽子)企业级学习路线

第一阶段:安全基础(入门)

第二阶段:Web渗透(初级网安工程师)

第三阶段:进阶部分(中级网络安全工程师)

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

学习资源分享

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?