1.过滤特殊符号

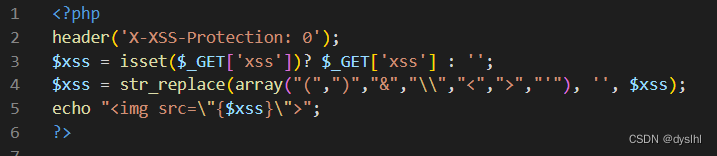

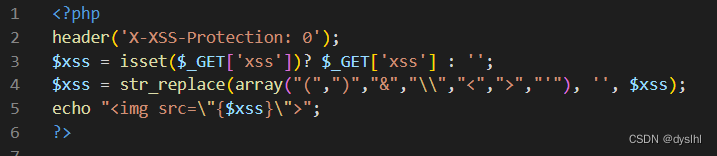

观察源码,可以看出源码中通过get传参到变量xss,并将其中的括号等一些特殊符号替换为空

所以之后需要考虑该规则的绕过

在注入点需要考虑的是双引号的闭合

用οnerrοr=alert(1)在前面的src出错时进行弹窗 在hackbar进行如下构造

![]()

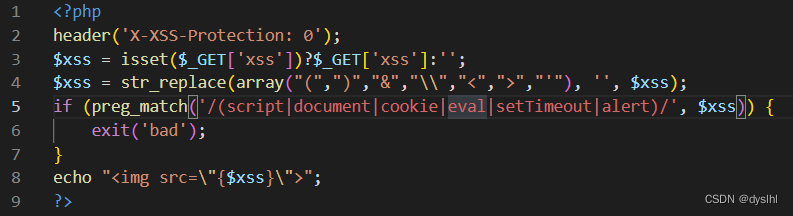

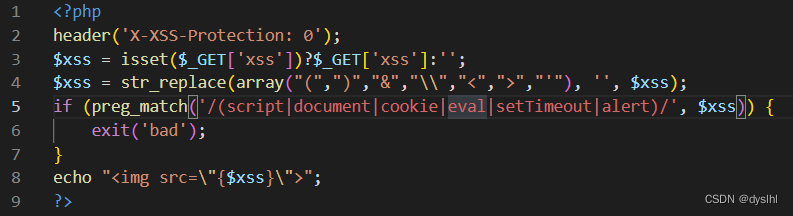

2.过滤特殊符号和关键字

由于过滤了关键字,而关键字绕过的方式有很多

这里利用替换以及拼接的方式进行绕过,拼接时也要注意双引号的闭合,将alert替换为confirm或者prompt

构造如下

本文详细分析了源码中如何通过get参数过滤特殊符号以防止XSS攻击,并讨论了双引号闭合的重要性。同时,介绍了在关键字过滤的情况下,如何利用替换和拼接方法进行绕过,给出了具体的payload构造示例。文章着重于Web安全中的XSS防御与攻击技巧。

本文详细分析了源码中如何通过get参数过滤特殊符号以防止XSS攻击,并讨论了双引号闭合的重要性。同时,介绍了在关键字过滤的情况下,如何利用替换和拼接方法进行绕过,给出了具体的payload构造示例。文章着重于Web安全中的XSS防御与攻击技巧。

观察源码,可以看出源码中通过get传参到变量xss,并将其中的括号等一些特殊符号替换为空

所以之后需要考虑该规则的绕过

在注入点需要考虑的是双引号的闭合

用οnerrοr=alert(1)在前面的src出错时进行弹窗 在hackbar进行如下构造

![]()

由于过滤了关键字,而关键字绕过的方式有很多

这里利用替换以及拼接的方式进行绕过,拼接时也要注意双引号的闭合,将alert替换为confirm或者prompt

构造如下

10

10

1016

1016

276

276

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?