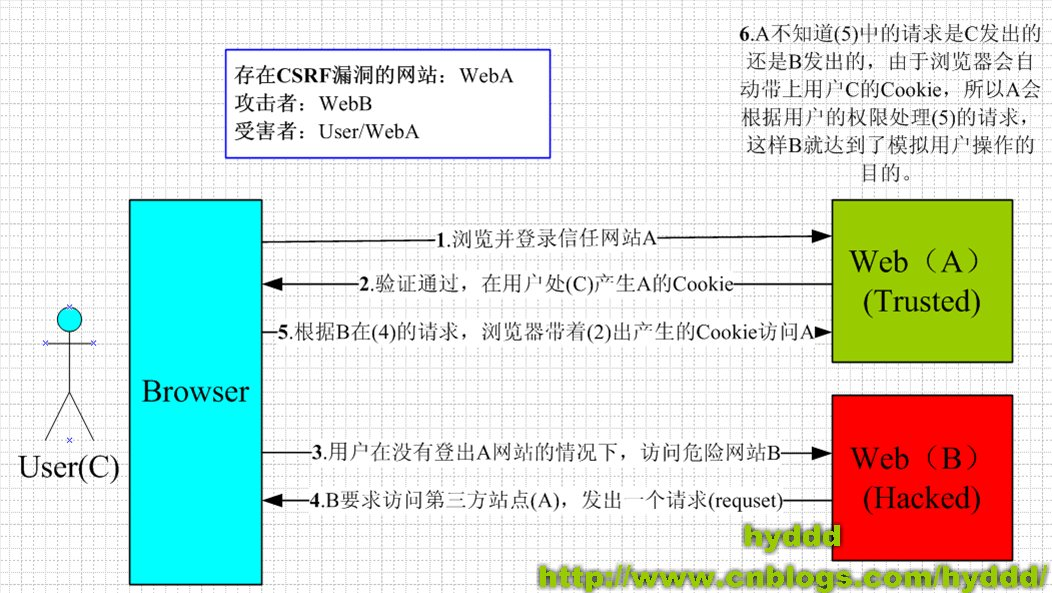

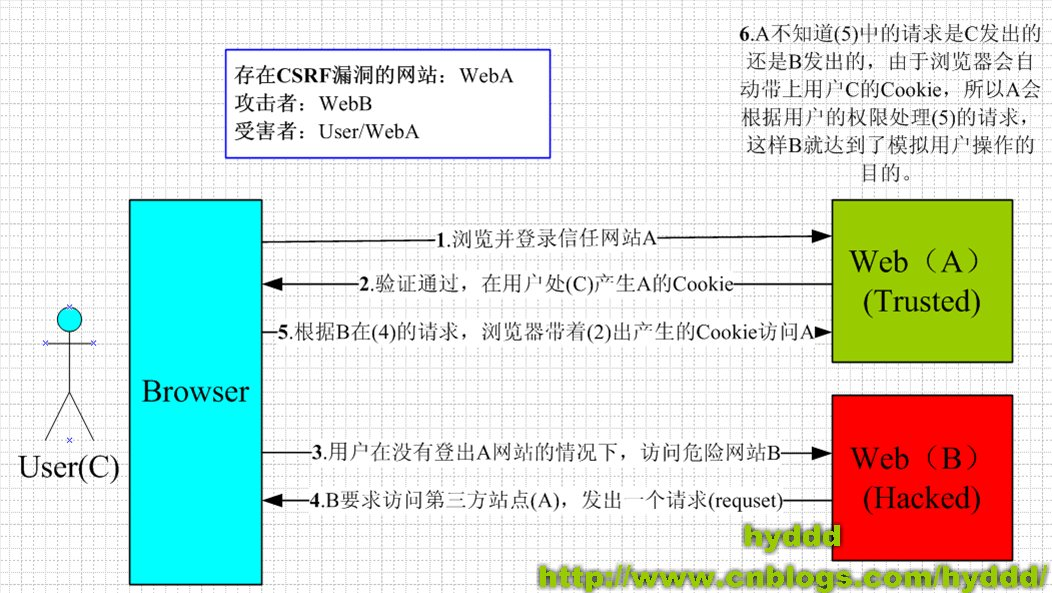

上图是一个完整的CSRF攻击过程解释图

重点是第三句话

用户在没有登出的情况下,被攻击者获得了SESSIONID信息,伪造真用户登录

二、CSRF防御

- 通过 referer、token 或者 验证码 来检测用户提交。

- 尽量不要在页面的链接中暴露用户隐私信息。

- 对于用户修改删除等操作最好都使用post 操作 。

- 避免全站通用的cookie,严格设置cookie的域。

本文详细解析了CSRF攻击的过程,重点阐述了攻击者如何利用未登出用户的SESSIONID进行伪造登录。同时,提供了有效的防御策略,包括利用referer、token和验证码检测,避免在链接中暴露用户隐私,使用POST操作进行敏感操作,严格设置cookie的域。

本文详细解析了CSRF攻击的过程,重点阐述了攻击者如何利用未登出用户的SESSIONID进行伪造登录。同时,提供了有效的防御策略,包括利用referer、token和验证码检测,避免在链接中暴露用户隐私,使用POST操作进行敏感操作,严格设置cookie的域。

上图是一个完整的CSRF攻击过程解释图

重点是第三句话

用户在没有登出的情况下,被攻击者获得了SESSIONID信息,伪造真用户登录

二、CSRF防御

转载于:https://www.cnblogs.com/YKingcc/p/9990434.html

821

821

334

334

229

229

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?