今天无意中从网上看到了如何利用ewebdittor漏洞来攻击网站,我这次其实不是利用什么漏洞就是利用了,ewebeditor默认的管理员账号和密码没有修改

一般ewebditor管理界面地址是../eWebEditor/admin_login.asp,默认权限是admin admin888,

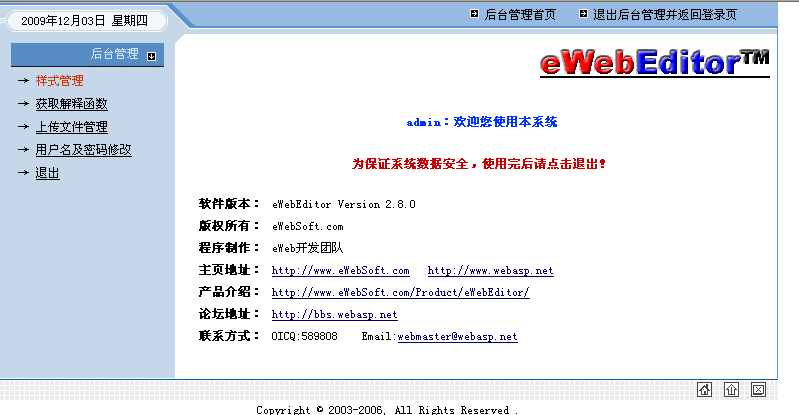

登陆成功后

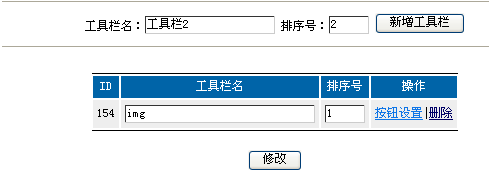

选择样式管理,这个时候需要新建一个样式,然后设置,把默认扩展名增加asp|asa,因为默认的样式是修改不了信息的.

![]()

保存后,别忘记了设置工具栏

在按钮设置中,选择插入其他文件 就可以了.最后在预览中把 “大马”一传搞定,刚才在修改样式信息里有上传路径,到时候直接访问 "大马.asp"就可以了~~~

以上信息仅供学习交流之用,切勿乱操作。否则后果自负~

本文介绍了一种通过利用eWebEditor默认管理员账号和密码未更改的安全漏洞进行网站攻击的方法。具体步骤包括:登录管理界面,修改样式扩展名允许ASP上传,设置工具栏并利用预览功能上传恶意代码。

本文介绍了一种通过利用eWebEditor默认管理员账号和密码未更改的安全漏洞进行网站攻击的方法。具体步骤包括:登录管理界面,修改样式扩展名允许ASP上传,设置工具栏并利用预览功能上传恶意代码。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?