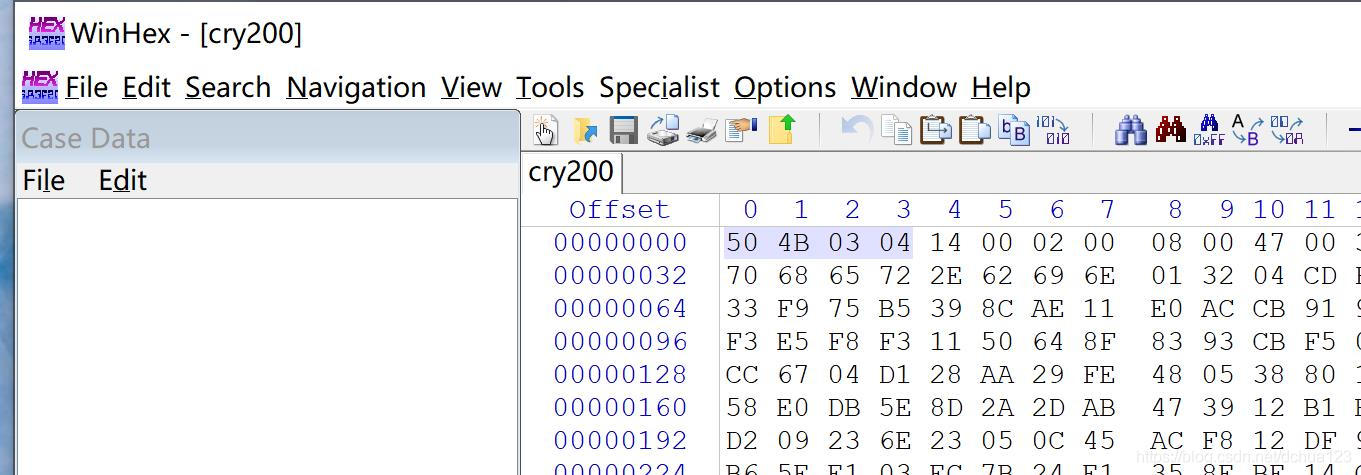

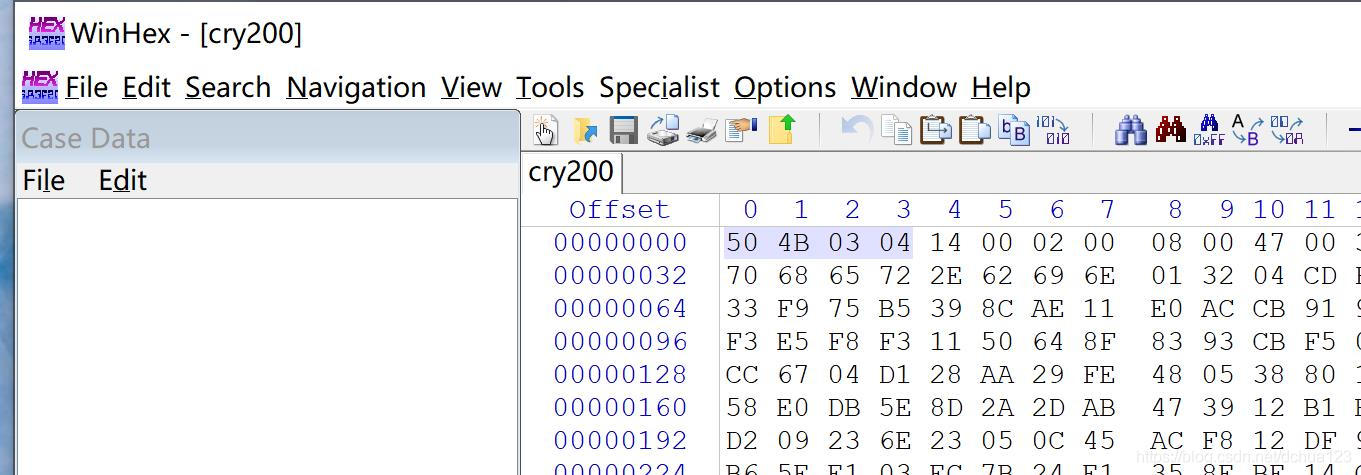

1、下载得一个压缩文件,解压后得cry200,用二进制文件查看器发现,是504B0304开头,这不还是压缩文件嘛!

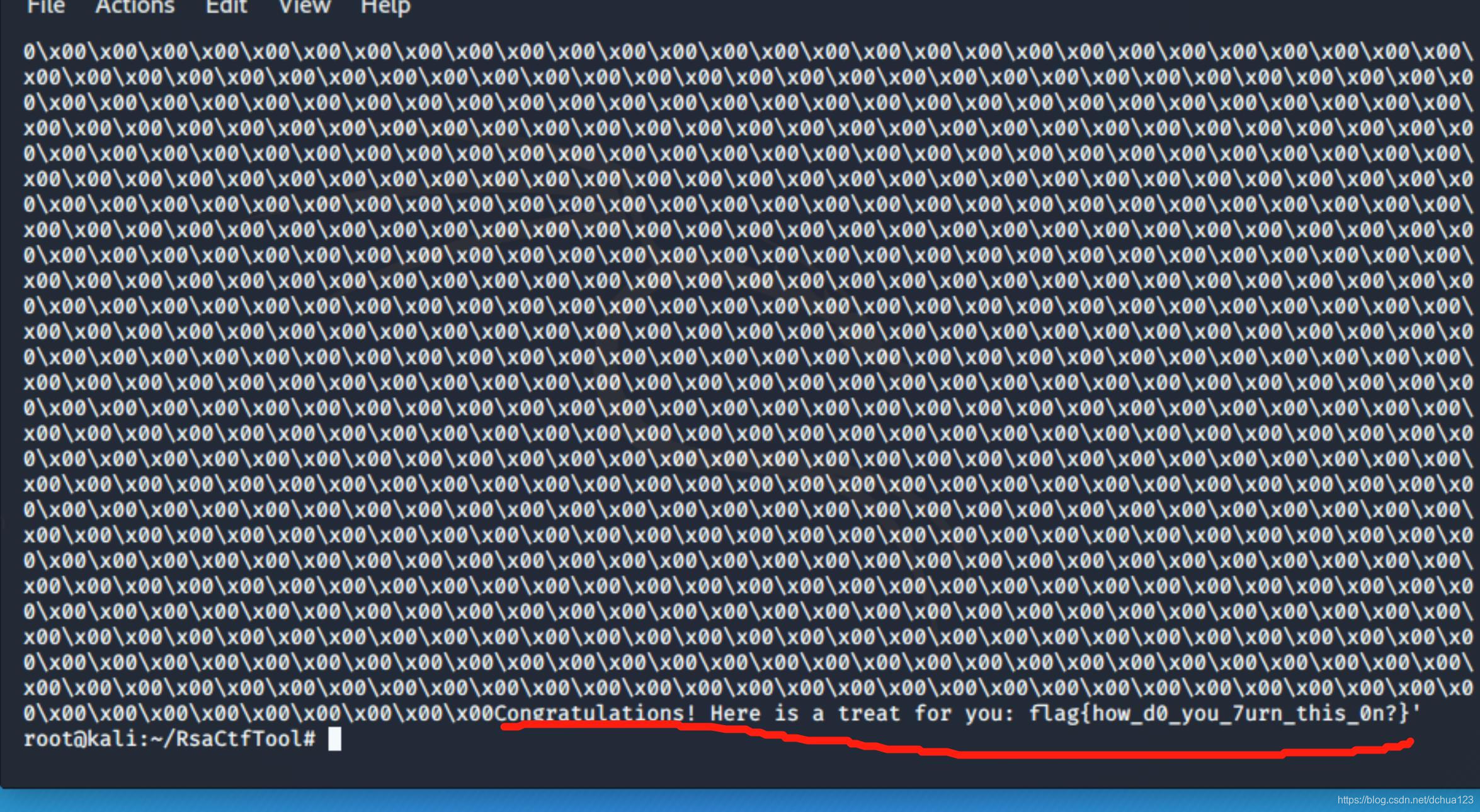

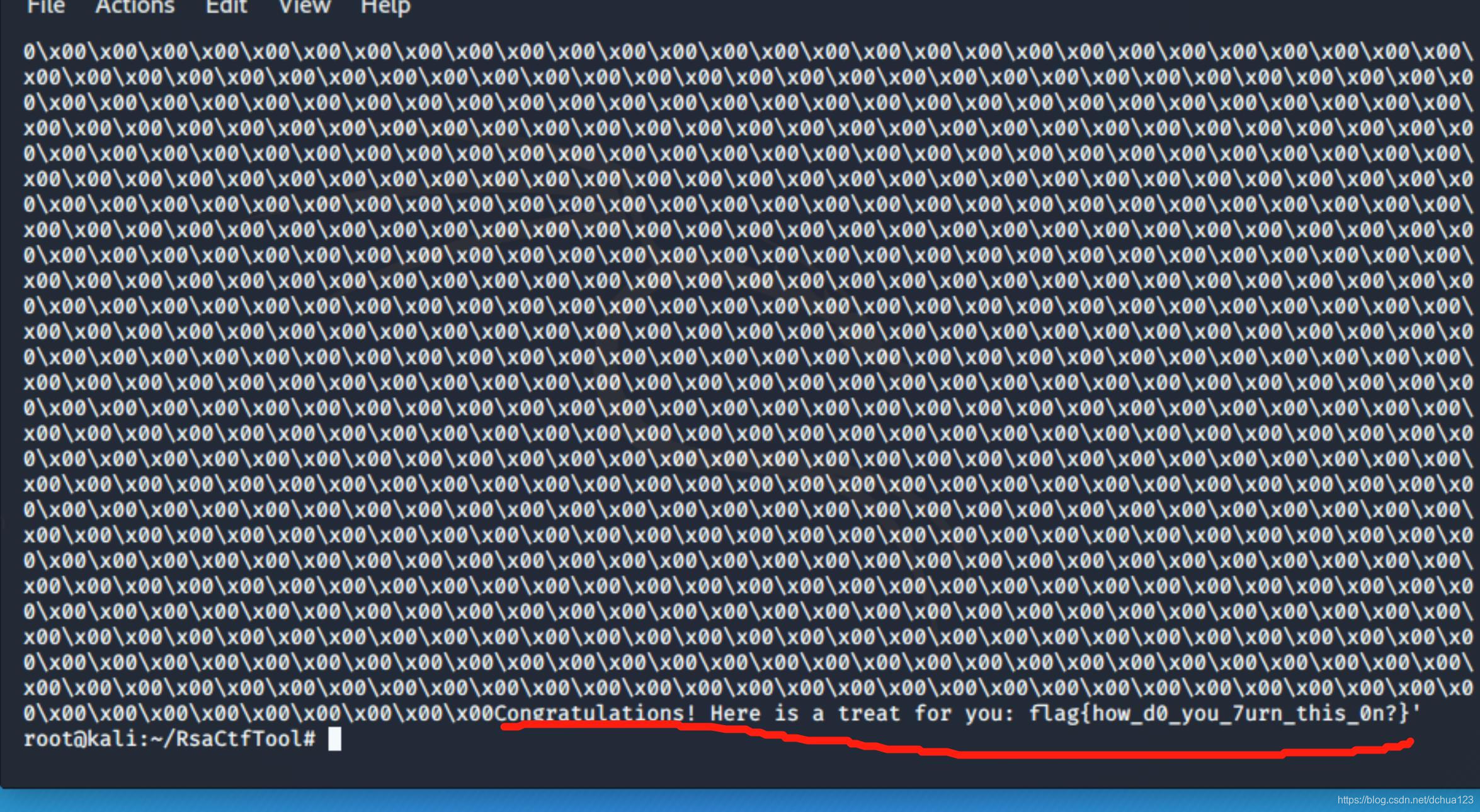

2、改成cry200.zip,解压得两个文件:cipher.bin和key.pem,丢kali里运行即可:

python3 RsaCtfTool.py --publickey ~/Desktop/key.pem --uncipherfile ~/Desktop/cipher.bin

得:

flag就是:

flag{how_d0_you_7urn_this_0n?}

本文介绍了解压一个特殊格式的cry200压缩文件的过程,通过更改文件扩展名并使用Python的RsaCtfTool库,成功解密得到cipher.bin和key.pem两个文件,最终揭示了隐藏的flag。

本文介绍了解压一个特殊格式的cry200压缩文件的过程,通过更改文件扩展名并使用Python的RsaCtfTool库,成功解密得到cipher.bin和key.pem两个文件,最终揭示了隐藏的flag。

1、下载得一个压缩文件,解压后得cry200,用二进制文件查看器发现,是504B0304开头,这不还是压缩文件嘛!

2、改成cry200.zip,解压得两个文件:cipher.bin和key.pem,丢kali里运行即可:

python3 RsaCtfTool.py --publickey ~/Desktop/key.pem --uncipherfile ~/Desktop/cipher.bin

得:

flag就是:

flag{how_d0_you_7urn_this_0n?}

4609

4609

413

413

3413

3413

719

719

1125

1125

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?