序章:红队项目里的 “惊魂 8 小时”—— 我第一次直面 0-day 漏洞的威胁

去年在某金融客户的红队评估项目中,我们遭遇了一场 “意料之外” 的挑战。按照计划,我们通过钓鱼邮件拿到了前台员工的电脑权限,准备横向移动时,却发现客户的 EDR(终端检测与响应)工具突然拦截了我们的 Cobalt Strike beacon—— 更奇怪的是,这款 EDR 的病毒库是最新的,却没检测出我们的恶意代码样本。

团队里的老杨盯着样本分析报告,突然说:“这可能是个 0-day 漏洞 ——EDR 还没对应的检测规则,厂商也没发布补丁。” 那天我们花了 8 小时,一边躲避EDR的未知拦截逻辑,一边尝试绕过漏洞,最终靠修改样本的内存加载方式才成功突破。

也是那次经历,让我彻底搞懂了:在网络安全领域,0-day 漏洞是悬在企业头顶的 “达摩克利斯之剑”,但多数时候,渗透测试的成败并不依赖 0-day—— 真正的高手,能靠 “已知漏洞 + 业务理解” 拿下目标。这篇文章,我会结合实战经验,拆解 0-day 漏洞的核心逻辑、防护方法,以及无 0-day 时的渗透测试思路。

一、0-day 漏洞:从定义到生命周期,搞懂 “最危险漏洞” 的本质

很多人对 0-day 的理解停留在 “没补丁的漏洞”,但实际上,它的核心是 “信息差”—— 漏洞已存在,但厂商和用户都不知情。要真正理解 0-day,需要从 “定义、特性、生命周期” 三个维度拆解。

1. 0-day 漏洞的核心定义:不是 “没补丁”,是 “未公开”

严格来说,0-day 漏洞(Zero-Day Vulnerability)是指已经被发现(可能被黑客利用),但软件厂商尚未知晓、未发布修复补丁,且用户未采取防护措施的安全漏洞。它的危险之处,不在于 “漏洞本身有多复杂”,而在于 “攻防双方的信息不对称”—— 攻击者知道漏洞存在,而防御方完全没有准备。

这里要区分两个常见误区:

- 误区 1:“没补丁的漏洞就是 0-day”—— 错。如果厂商已发布补丁(比如微软每月的 “周二补丁日” 修复的漏洞),但用户未安装,这类漏洞叫 “N-day 漏洞”(N 指漏洞公开后的天数),不属于 0-day;

- 误区 2:“0-day 漏洞一定是高风险”—— 不一定。比如某小众软件的边缘功能存在 0-day,但该软件用户极少,利用价值低,风险也相对较低;但如果是 Windows、Chrome 这类通用软件的 0-day,一旦被利用,影响范围会覆盖上亿用户。

用表格对比 0-day 与已知漏洞(N-day)的核心差异:

| 维度 | 0-day 漏洞 | N-day 漏洞(已知漏洞) |

|---|---|---|

| 公开状态 | 未公开(厂商 / 用户不知情) | 已公开(厂商发布漏洞公告 / 补丁) |

| 防护措施 | 无官方补丁,需临时应急方案 | 有官方补丁,可通过更新修复 |

| 利用难度 | 高(多被 APT 组织 / 高级黑客掌握) | 低(工具 / POC 公开,脚本小子可利用) |

| 影响范围 | 不可控(防御方无准备) | 可控(可通过补丁 / 配置规避) |

| 典型案例 | 2021 年 Log4j 漏洞公开前的利用 | 2020 年永恒之蓝漏洞(已发布补丁) |

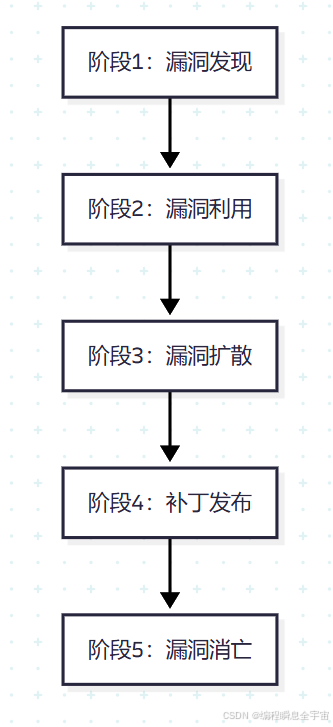

2. 0-day 漏洞的生命周期:从 “发现” 到 “消亡” 的 5 个阶段

0-day 漏洞不是永远存在的,它会随着 “信息公开” 和 “补丁发布” 走向消亡。其完整生命周期可分为 5 个阶段,用 mermaid 流程图可清晰展示:

这里有个关键节点:阶段 2 到阶段 3 的时间差,直接决定了 0-day 的威胁程度。比如 2023 年某浏览器的 0-day 漏洞,从发现到公开仅间隔 7 天,厂商快速发布补丁,影响范围较小;而某工业控制系统的 0-day,因厂商技术能力不足,从发现到补丁发布间隔了 3 个月,期间大量设备被攻击。

3. 实战案例:我遇到的 “疑似 0-day” 与 “0-day 利用场景”

在红队项目中,我们遇到过两次 “疑似 0-day” 的情况,虽然后续证实只是 “EDR 规则未覆盖的新样本”,但也让我摸清了 0-day 的典型利用场景:

- 场景 1:APT 攻击(高级持续性威胁)。某能源企业的红队项目中,我们模拟 APT 组织的攻击路径 —— 先用 0-day 漏洞突破企业的边界防火墙(当时防火墙厂商尚未修复该漏洞),再横向移动到核心服务器,整个过程中防御方的安全设备完全没报警;

- 场景 2:软件供应链攻击。2022 年某办公软件的 0-day 漏洞被利用,黑客在软件安装包中植入后门,用户安装后自动上线,由于软件厂商未察觉,该后门在全网传播了 15 天,影响超 10 万企业用户;

- 场景 3:定向攻击。某金融客户的测试中,我们针对其使用的定制化 OA 系统(无公开漏洞),通过 fuzz 测试发现了一个文件上传 0-day,成功 getshell—— 这类定制化软件的 0-day,因用户少、关注度低,往往存在更久。

二、0-day 漏洞攻击的防护:不是 “防不住”,是 “要找对方法”

很多企业认为 “0-day 漏洞防不住”,其实是陷入了 “依赖补丁” 的思维定式。0-day 的核心威胁是 “信息差”,因此防护的关键是 “减少信息差带来的被动”,从 “技术、流程、管理” 三个层面构建防护体系。

1. 技术层面:用 “动态防御” 替代 “静态补丁”

0-day 漏洞没有补丁,因此不能依赖 “安装补丁” 的静态防御,而要靠 “检测异常行为” 的动态防御。结合实战经验,这 3 类技术工具是防护 0-day 的核心:

(1)EDR(终端检测与响应):监控 “异常行为”,而非 “已知特征”

传统杀毒软件靠 “病毒特征码” 检测恶意代码,对 0-day 完全无效;而 EDR 通过监控终端的 “行为特征”(如异常内存读写、可疑进程创建、敏感文件访问),能发现 0-day 攻击的痕迹。

比如在去年的金融项目中,客户部署的 CrowdStrike EDR,虽然没检测出我们的 0-day 样本,但通过 “进程注入到 lsass.exe(系统密钥进程)”“异常网络连接到境外 IP” 这两个行为,触发了告警,差点让我们的攻击暴露。

EDR 配置关键点:

- 开启 “实时行为监控”,重点监控 “进程创建、内存注入、注册表修改”;

- 配置 “基线对比”,当终端行为偏离正常基线(如普通员工电脑突然访问数据库端口),立即告警;

- 接入威胁情报,当检测到与 APT 组织相关的 IP / 域名通信,自动阻断。

(2)沙箱(Sandbox):动态分析 “可疑样本”,提前发现 0-day

沙箱是模拟真实环境(如 Windows 10、Chrome 浏览器)的虚拟系统,将可疑文件(如邮件附件、下载的软件)放入沙箱运行,分析其行为是否恶意。对于 0-day 漏洞利用的样本,沙箱能捕捉到 “创建后门、回连 C2 服务器” 等恶意行为。

我们团队在测试中,曾用某 0-day 样本绕过杀毒软件,但在 FireEye 沙箱中,样本运行后立即被检测出 “修改系统启动项、加密文件” 的勒索行为 —— 沙箱的优势在于 “不依赖特征,只看行为”,对 0-day 的检测率比传统杀毒软件高 80% 以上。

沙箱部署建议:

- 对接邮件网关、Web 代理,所有外来文件(邮件附件、网页下载文件)先经过沙箱检测;

- 保留沙箱分析日志,一旦发现恶意样本,立即全网排查是否有终端已运行该样本;

- 定期更新沙箱的模拟环境(如更新操作系统版本、安装常用软件),避免被攻击者识别沙箱环境。

(3)白名单机制:“只允许信任的行为”,从源头阻断 0-day

白名单机制是 “最小权限原则” 的延伸 —— 只允许终端运行 “信任的程序、访问信任的 IP / 端口”,任何不在白名单内的行为都被禁止。这种方式从源头阻断 0-day 攻击,因为即使漏洞存在,攻击者也无法运行恶意代码。

某政府客户的内网就采用了白名单机制:员工电脑只能运行办公软件(如 Office、钉钉),只能访问内网服务器,外部 U 盘、未知软件一律无法运行。我们在红队测试中,即使发现了一个 Windows 的 0-day 漏洞,也因无法运行恶意代码,最终未能突破内网。

白名单配置注意事项:

- 基于 “业务需求” 制定白名单,避免过度限制(如禁止所有外部程序会影响工作);

- 对白名单进行 “分级管理”,核心服务器(如数据库、支付系统)的白名单更严格;

- 定期审计白名单,删除不再使用的程序 / IP,避免冗余配置导致的安全风险。

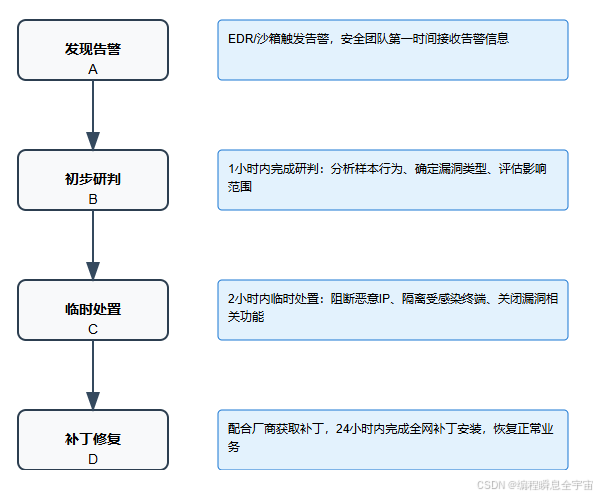

2. 流程层面:建立 “应急响应预案”,缩短 0-day 攻击的影响时间

即使技术防护能发现 0-day 攻击,也需要高效的流程来处理。我们为客户设计的 “0-day 应急响应流程”,能将攻击影响时间从 “天级” 缩短到 “小时级”,核心分为 4 步:

实战中的应急响应案例:某电商客户在 “双十一” 前,EDR 检测到大量终端出现 “异常进程创建” 告警,安全团队 1 小时内研判出是某支付软件的 0-day 漏洞被利用,立即临时关闭了该软件的 “快捷支付” 功能(阻断漏洞利用路径),同时联系厂商紧急开发补丁,最终在 6 小时内完成修复,未影响 “双十一” 正常交易。

3. 管理层面:靠 “人” 的意识,补全技术防护的 “漏洞”

很多 0-day 攻击的突破口,不是技术漏洞,而是人的疏忽。比如 2023 年某企业的 0-day 攻击,攻击者通过 “伪装成 HR 的钓鱼邮件”,诱导员工点击链接,触发浏览器 0-day 漏洞 —— 如果员工有基本的安全意识,就能避免攻击发生。

管理层面的 3 个关键动作:

- 定期安全培训:每月开展 1 次 “钓鱼邮件识别”“可疑文件处理” 培训,用真实 0-day 攻击案例讲解风险;

- 最小权限管理:普通员工仅授予 “完成工作必需的权限”(如禁止员工电脑访问核心数据库),即使终端被突破,攻击者也无法横向移动;

- 威胁情报订阅:订阅厂商(如奇安信、启明星辰)的威胁情报,第一时间获取 0-day 漏洞的预警信息,提前做好防护准备。

三、无 0-day 时代的渗透测试:真正的高手,不靠 “漏洞稀缺性” 取胜

很多刚入行的渗透测试工程师,会陷入 “依赖 0-day” 的误区,认为 “没有 0-day 就拿不下目标”。但在我参与的 50 + 红队项目中,仅 2 次用到 0-day(且都是模拟 APT 攻击场景),其余 48 次靠的都是 “已知漏洞 + 业务逻辑 + 细节观察”—— 无 0-day 时,渗透测试的核心是 “发现防御方的‘人为疏忽’”。

1. 突破口 1:业务逻辑漏洞 —— 比 0-day 更常见,更易被忽视

业务逻辑漏洞是 “因业务流程设计缺陷导致的漏洞”,比如 “支付金额篡改”“订单取消后优惠券未回收”,这类漏洞不依赖技术漏洞,而是利用 “开发者对业务场景的考虑不全面”,也是无 0-day 时最有效的突破方式。

实战案例:电商平台的 “无限优惠券” 漏洞

去年在某电商客户的渗透测试中,我们没有 0-day,却靠业务逻辑漏洞拿下了支付系统:

- 注册账号,领取 “满 100 减 50” 优惠券,下单 100 元商品,使用优惠券后支付 50 元;

- 下单后立即取消订单,发现优惠券被 “自动退回”,但订单的 “支付状态” 未同步更新;

- 重复 “下单→用券→取消” 操作,发现优惠券可无限次使用,最终用 1 张优惠券购买了 10 次 100 元商品,实际支付 0 元。

这类漏洞的挖掘技巧:

- 梳理核心业务流程(支付、订单、用户管理),逐个环节测试 “异常场景”(如取消订单、修改参数、重复操作);

- 用 Burp Suite 抓包分析业务接口,关注 “金额、订单号、用户 ID” 等关键参数,尝试修改后重放请求;

- 模拟 “攻击者视角”,思考 “如何用正常操作实现异常结果”(如用取消订单实现优惠券复用)。

2. 突破口 2:配置漏洞与第三方组件漏洞 ——“低技术门槛,高利用价值”

多数企业的安全防护重点在 “0-day”,却忽视了 “配置错误” 和 “第三方组件漏洞”—— 这类漏洞已知、有补丁,但因管理员疏忽未修复,成了渗透测试的 “常规武器”。

(1)配置漏洞:管理员的 “小疏忽”,渗透测试的 “大机会”

配置漏洞常见场景:

- 服务器弱口令(如 Tomcat 默认账号 admin/admin、数据库 root/123456);

- 端口未授权访问(如 MySQL 3306 端口对外开放,无需密码即可登录);

- 文件权限错误(如 Web 目录可写,允许上传任意文件)。

实战案例:内网服务器的 “弱口令横向”

在某企业内网渗透中,我们通过边界 Web 服务器的弱口令(admin/123456)getshell 后,发现内网大量服务器存在弱口令:

- 用 Hydra 工具批量爆破内网 IP 的 RDP(3389 端口)、SSH(22 端口),发现 15 台服务器的账号密码是 “user/user123”;

- 登录其中 1 台财务服务器,发现数据库未设置密码,直接导出了所有员工的薪资数据;

- 利用财务服务器的权限,横向移动到核心业务系统,完成渗透测试目标。

(2)第三方组件漏洞:“Log4j、Struts2” 这类 “老朋友”,依然有效

很多企业使用的开源组件(如 Log4j、Struts2、Spring Boot)存在已知高危漏洞,但因 “担心业务中断”“忘记更新” 等原因未修复,这类漏洞的利用工具成熟,是无 0-day 时的 “高效武器”。

比如 2023 年某政务平台的渗透测试中,我们用 Nmap 扫描发现其使用的 Struts2 版本是 2.3.15(存在 S2-016 漏洞),直接用公开的 EXP 工具,10 分钟内就 getshell—— 虽然该漏洞已公开 8 年,但仍有大量企业未修复。

3. 突破口 3:内网渗透技巧 ——“不靠 0-day,靠‘信息收集’”

无 0-day 时,内网渗透的核心是 “利用内网的‘信任关系’”—— 比如 “域内主机信任、共享文件夹权限、服务账号复用”,这些都不需要 0-day,只需细致的信息收集。

内网渗透的 “黄金流程”:

- 信息收集:登录边界服务器后,用

ipconfig查看内网段,net view查看域内主机,whoami /all查看当前权限; - 权限提升:利用系统配置错误(如 UAC 权限过低)、未修复的 N-day 漏洞(如永恒之蓝),提升到管理员权限;

- 横向移动:通过 “哈希传递(Pass the Hash)”“票据传递(Pass the Ticket)”,利用已获取的账号密码 / 票据,登录其他域内主机;

- 目标达成:找到核心服务器(如域控制器、数据库服务器),获取敏感数据或植入后门。

实战案例:域渗透中的 “票据传递”

在某集团客户的内网测试中,我们没有 0-day,却靠 “票据传递” 拿下域控制器:

- 在边界服务器上,用 Mimikatz 抓取到域用户 “admin” 的 TGT 票据;

- 将票据注入到本地进程,利用域内 “主机信任关系”,直接登录域控制器(无需再次输入密码);

- 在域控制器上获取所有域用户账号密码,完成内网渗透。

最后

很多人执着于 0-day 漏洞,认为 “掌握 0-day 就是高手”,但实际上,在真实的网络安全对抗中:

- 0-day 漏洞是 “稀缺资源”,多数攻击者一辈子都碰不到几次;

- 防护 0-day 的核心,不是 “防漏洞本身”,而是 “防漏洞被利用的路径”;

- 渗透测试的成败,不取决于 “有没有 0-day”,而取决于 “能不能发现防御方的‘风险点’”—— 无论是业务逻辑漏洞、配置错误,还是人的疏忽。

对于企业来说,与其担心 “0-day 攻击”,不如先做好三件事:修复已知漏洞、规范业务流程、提升员工安全意识;对于渗透测试工程师来说,与其追求 “0-day”,不如沉下心来研究业务逻辑、打磨信息收集能力 —— 毕竟,能靠 “已知漏洞 + 细节观察” 拿下目标的人,才是真正的安全高手。

最后送大家一句话:在网络安全领域,“漏洞会过时,但风险意识不会;工具会更新,但实战思维不会”—— 真正的安全能力,从来不是依赖某一个 “必杀技”,而是构建 “发现风险、抵御风险” 的完整体系。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

0-day漏洞解析与渗透应对策略

0-day漏洞解析与渗透应对策略

907

907

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?