在安全应急响应中心(SRC)漏洞挖掘中,信息收集是贯穿全程的核心基础,漏洞挖掘则是价值转化的关键环节。高效的信息收集能为漏洞挖掘提供精准靶标,避免盲目测试;而有针对性的漏洞挖掘思路,能最大化利用收集到的信息,提升中高危漏洞的命中概率。本文将系统拆解 SRC 场景下信息收集的核心维度与漏洞挖掘的实操逻辑,结合行业主流工具与实战技巧,为漏洞挖掘从业者提供可落地的参考方案。

一、SRC 信息收集:全维度资产梳理,筑牢挖掘基础

信息收集的核心目标是 “摸清目标资产全貌”,从域名、服务器到业务功能,从公开信息到隐藏配置,形成完整的资产图谱。完整的信息收集能避免 “漏测关键资产”“误测非授权范围” 等问题,同时为漏洞挖掘提供明确的测试方向。

1. 核心资产收集:从主域到边缘资产无死角

SRC 漏洞挖掘的首要前提是明确 “测试边界”,即厂商允许测试的资产范围(通常包含主域名、子域名、关联 IP 段、公开业务系统等)。核心资产收集需覆盖 4 个关键维度:

(1)子域名挖掘:突破主域限制,拓展测试范围

主域名往往防御严密,而子域名因管理分散,更易存在安全漏洞。常用方法与工具如下:

- 枚举类工具:OneForAll、Layer 子域名挖掘机、Sublist3r,通过字典枚举、DNS 解析记录查询等方式获取子域名,适合挖掘常规子域名;

- 证书透明度查询:crt.sh、CertSpotter,利用 SSL 证书颁发记录获取关联子域名,可发现未公开的边缘子域名(如测试环境、内部管理系统);

- 搜索引擎语法:Fofa、ZoomEye、Shodan,通过语法筛选目标资产,例如 Fofa 语法

domain="target.com" && status_code="200"可筛选目标域名下存活的 Web 服务; - 实战技巧:将挖掘到的子域名去重后,结合 Ping 测试与 HTTP 状态码检测,筛选出存活资产,优先测试 “管理后台”“用户中心”“支付接口” 等核心业务子域名。

(2)IP 段与服务器探测:定位物理与虚拟资产

部分厂商会公开服务器 IP 段或云服务器实例信息,通过 IP 段探测可发现未绑定域名的隐藏服务:

- IP 段关联:通过主域名 DNS 解析获取服务器 IP,结合 Whois 查询(站长工具、IP138)获取所属 IP 段,进一步扫描该 IP 段内的存活主机;

- 端口扫描工具:Nmap、Masscan、Goby,扫描常见端口(80、443、8080、3306、22、3389 等),重点关注开放 Web 服务(80/443/8080)、数据库服务(3306/1433)、远程登录服务(22/3389)的 IP;

- 服务版本识别:Nmap

-sV参数可探测端口对应的服务版本(如 Nginx 1.18.0、Apache 2.4.49),结合 CVE 库快速定位存在已知漏洞的服务(如 Apache Log4j2 漏洞、Nginx 解析漏洞)。

(3)关联资产挖掘:拓展测试边界

除直接关联的域名与 IP,目标厂商的关联资产也可能纳入 SRC 测试范围(需确认厂商规则):

- 子公司 / 关联企业资产:通过企查查、天眼查查询目标厂商的子公司,挖掘子公司域名、业务系统;

- 第三方集成服务:检测目标业务是否集成第三方组件(如支付接口、登录插件、统计工具),部分第三方组件可能存在漏洞并影响目标系统;

- 历史资产残留:通过 Wayback Machine(互联网档案馆)查询目标域名的历史页面,发现已下线但未删除的敏感功能(如测试接口、旧版后台)。

2. 敏感信息收集:挖掘隐藏的 “攻击入口”

敏感信息泄露往往是漏洞挖掘的 “捷径”,通过公开渠道收集的敏感信息,可能直接导致高危漏洞命中(如弱口令登录、配置文件泄露)。

(1)代码与配置泄露

- 代码托管平台:GitHub、GitLab,通过关键词搜索(如目标域名、公司名称、项目名称),查找泄露的源代码、配置文件(含数据库账号密码、API 密钥、服务器地址);

- 配置文件泄露:扫描目标 Web 服务的常见配置文件路径(如

/config.php、/application.yml、/backup.zip、/db.sql),可通过 Dirsearch、DirBuster 等工具进行目录扫描; - 实战技巧:对 GitHub 搜索结果按 “最近更新” 排序,重点关注员工个人仓库泄露的内部配置,利用正则表达式筛选敏感信息(如

password=.*、secret=.*)。

(2)业务敏感信息

- 用户数据泄露:通过搜索引擎、暗网、第三方平台,查询是否存在目标厂商的用户数据(如手机号、邮箱、账号密码),可用于后续弱口令测试、撞库攻击;

- 业务逻辑信息:梳理目标业务流程(如注册 - 登录 - 下单 - 支付 - 售后),记录关键接口(如

/api/login、/api/pay、/api/user/info)、参数格式(如user_id、order_id、token),为后续逻辑漏洞挖掘提供依据; - 内部文档泄露:通过百度文库、豆丁网等平台,搜索目标厂商的内部培训文档、技术手册,可能包含系统架构、接口说明、安全策略等敏感信息。

3. 技术栈与架构梳理:明确漏洞挖掘方向

不同技术栈对应不同的漏洞类型,梳理目标系统的技术栈,可实现 “针对性挖掘”,提升效率:

- 前端技术栈:通过浏览器 F12 开发者工具(Network/Console)或 Wappalyzer 插件,识别前端框架(Vue、React、jQuery)、JS 库版本,关注已知漏洞(如旧版 jQuery 的 XSS 漏洞);

- 后端技术栈:通过响应头(如

Server字段、X-Powered-By字段)、接口返回格式,识别后端语言(PHP、Java、Python)、Web 服务器(Nginx、Apache、Tomcat)、框架(Spring Boot、Struts2、ThinkPHP); - 数据库类型:通过接口报错信息(如 SQL 注入报错)、默认端口(3306=MySQL、1433=MSSQL、5432=PostgreSQL),判断数据库类型,针对性测试对应数据库的漏洞(如 MySQL 的宽字节注入);

- 架构信息:判断系统是否为分布式架构、是否使用 CDN、是否存在负载均衡,例如通过多个子域名的 IP 是否一致判断是否使用 CDN,通过

Set-Cookie中的JSESSIONID判断是否为 Java Web 应用。

二、SRC 漏洞挖掘:从基础到业务的精准打击

在完成全维度信息收集后,漏洞挖掘需遵循 “先基础漏洞,后业务逻辑漏洞;先低危漏洞,后中高危漏洞” 的原则,结合信息收集结果,逐一验证可能存在的漏洞类型。SRC 中高价值漏洞主要集中在 Web 基础漏洞、业务逻辑漏洞、配置类漏洞三类。

1. Web 基础漏洞挖掘:覆盖 OWASP Top 10 核心类型

Web 基础漏洞是 SRC 中最常见的漏洞类型,也是新手入门的主要方向,重点关注 OWASP Top 10 中的核心漏洞:

(1)SQL 注入漏洞

- 挖掘思路:寻找用户可控且未经过滤的参数(如 URL 参数、POST 参数、Cookie、HTTP 头),通过输入特殊字符(

'、"、and 1=1、or 1=2)观察响应是否异常(报错、内容变化、延迟); - 测试方法:

- 手工测试:针对

id=1这类参数,尝试id=1'(判断是否存在注入点)、id=1 and 1=1/id=1 and 1=2(判断是否为布尔盲注)、id=1 and sleep(5)(判断是否为时间盲注); - 工具辅助:Burp Suite Intruder 模块批量测试参数,SQLMap 自动化探测注入点并导出数据(需注意 SRC 规则,避免过度扫描);

- 手工测试:针对

- 重点测试位置:登录接口、列表查询接口、搜索功能、数据详情页、后台数据导出功能。

(2)跨站脚本(XSS)漏洞

- 挖掘思路:寻找用户输入能被页面输出的位置(如评论区、昵称、搜索结果页),注入恶意 JS 脚本(

<script>alert(1)</script>、<img src=x onerror=alert(1)>),判断脚本是否执行; - 分类测试:

- 反射型 XSS:重点测试 URL 参数、搜索框,注入脚本后观察页面是否即时执行;

- 存储型 XSS:重点测试评论区、留言板、用户资料编辑功能,注入脚本后查看其他用户访问时是否执行;

- DOM 型 XSS:通过浏览器 F12 分析 JS 代码,寻找通过

document.write、innerHTML等方法将用户输入插入页面的逻辑,构造特殊输入触发漏洞;

- 绕过技巧:针对输入过滤,尝试大小写混合(

<Script>alert(1)</Script>)、标签变形(<scr<script>ipt>)、事件触发(<a href=x onclick=alert(1)>)。

(3)文件上传漏洞

- 挖掘思路:寻找文件上传功能(如头像上传、附件上传、文档上传),尝试上传恶意文件(PHP 木马、ASP 木马、JSP 木马),通过绕过文件校验机制获取 WebShell;

- 绕过方法:

- 后缀名绕过:针对黑名单过滤,尝试特殊后缀(

.php5、.phtml、.asp;.jpg)、大小写后缀(.PhP)、空格 / 点后缀(.php.、.php); - MIME 类型绕过:通过 Burp Suite 修改

Content-Type字段(将image/jpeg改为application/octet-stream); - 文件内容绕过:在恶意文件头部添加图片文件头(

GIF89a),伪装成图片文件;

- 后缀名绕过:针对黑名单过滤,尝试特殊后缀(

- 重点测试位置:用户头像上传、后台附件上传、第三方集成的文件存储功能(如网盘、文档管理系统)。

(4)服务器端请求伪造(SSRF)漏洞

- 挖掘思路:寻找存在外部资源调用的功能(如 URL 预览、图片爬虫、远程数据获取),构造内部 IP 或敏感地址(

127.0.0.1、192.168.1.1),判断是否能访问内部服务; - 测试方法:

- 基础测试:在 URL 参数中输入

http://127.0.0.1:80,观察响应是否返回本地 Web 服务页面; - 进阶测试:尝试访问内部数据库端口(

http://127.0.0.1:3306)、远程桌面端口(http://127.0.0.1:3389),通过响应时间或报错信息判断端口是否开放;

- 基础测试:在 URL 参数中输入

- 重点测试位置:URL 预览功能、批量爬取工具、远程备份功能、API 接口中的外部资源调用参数。

2. 业务逻辑漏洞挖掘:SRC 高价值漏洞核心来源

业务逻辑漏洞因绕过常规安全防护(如 WAF、输入过滤),且直接影响业务安全,在 SRC 中往往被判定为中高危漏洞,是提升漏洞价值的关键方向。

(1)越权访问漏洞

- 挖掘思路:业务逻辑中存在权限校验缺失,导致低权限用户可访问 / 操作高权限用户的数据或功能;

- 分类测试:

- 水平越权:同一权限级别用户之间的数据访问,如通过修改

user_id参数,查看其他用户的个人信息、订单记录; - 垂直越权:低权限用户访问高权限功能,如普通用户通过访问

/admin/index.php直接进入后台,或通过修改role参数提升权限;

- 水平越权:同一权限级别用户之间的数据访问,如通过修改

- 测试方法:

- 抓取关键接口(如

/api/user/info、/api/order/detail),修改用户标识参数(user_id、uid、token); - 注销登录后,测试是否仍能访问需要登录的接口(未失效的 Cookie、Token);

- 抓取关键接口(如

- 重点测试位置:用户中心、订单管理、后台管理系统、数据查询 / 导出功能。

(2)支付逻辑漏洞

- 挖掘思路:支付流程中存在参数篡改、逻辑校验缺失,导致攻击者可实现 “少付多拿”“免费购买” 等恶意操作;

- 常见漏洞点:

- 金额篡改:通过 Burp Suite 修改支付金额参数(如

price=100改为price=0.01),提交订单后完成支付; - 订单重复支付:支付成功后,重复提交支付请求,导致多次扣款或多次发货;

- 优惠券滥用:通过修改优惠券 ID、重复使用已核销的优惠券,实现超额优惠;

- 金额篡改:通过 Burp Suite 修改支付金额参数(如

- 测试方法:全程抓取支付流程的 HTTP 请求(创建订单 - 提交支付 - 支付回调 - 订单确认),逐一修改关键参数(金额、优惠券 ID、订单状态),验证业务逻辑是否存在漏洞。

(3)密码重置漏洞

- 挖掘思路:密码重置流程中,身份验证机制存在缺陷,导致攻击者可重置他人账号密码;

- 常见漏洞点:

- 验证码泄露:重置密码的验证码通过明文传输、存储在 Cookie 中,或可重复使用;

- 身份校验缺失:仅通过手机号尾号、邮箱前缀等弱校验即可重置密码;

- 参数篡改:修改重置密码接口中的

user_id或手机号参数,重置其他用户密码;

- 测试方法:模拟密码重置流程,抓取验证码请求与重置请求,分析参数是否可控、验证码是否有效校验。

3. 配置类漏洞挖掘:容易被忽视的中高危漏洞

配置类漏洞多因管理员配置不当导致,防御成本低但危害较大,在 SRC 中提交通过率高:

(1)弱口令与默认口令

- 挖掘思路:针对登录接口(Web 后台、数据库、远程登录),使用常见弱口令字典进行暴力破解或撞库;

- 常用字典:账号(admin、root、test、企业简称),密码(123456、admin@123、企业名称 + 年份、手机号后 6 位);

- 重点测试位置:Web 后台登录(

/admin、/manage)、数据库远程登录(3306/1433 端口)、服务器 SSH/RDP 登录(22/3389 端口)、物联网设备登录。

(2)敏感端口开放与服务暴露

- 挖掘思路:通过端口扫描发现敏感端口开放,且未做访问控制或认证;

- 高危端口:3389(Windows RDP)、22(Linux SSH)、3306(MySQL)、1433(MSSQL)、6379(Redis)、27017(MongoDB);

- 测试方法:使用 Nmap 扫描端口后,尝试登录或访问服务,如 Redis 未授权访问可直接写入公钥获取服务器权限。

(3)安全配置缺失

- 常见漏洞点:

- Web 服务器配置:Nginx/Apache 未禁用目录浏览、未配置 HTTPS、存在敏感文件泄露(.htaccess、nginx.conf);

- 应用程序配置:未开启 CSRF 防护、Session 有效期过长、错误页面泄露敏感信息(如数据库连接失败详情);

- 第三方组件配置:使用默认配置的 CMS(如织梦、WordPress)、未及时更新的插件 / 组件(如 Log4j2、Struts2)。

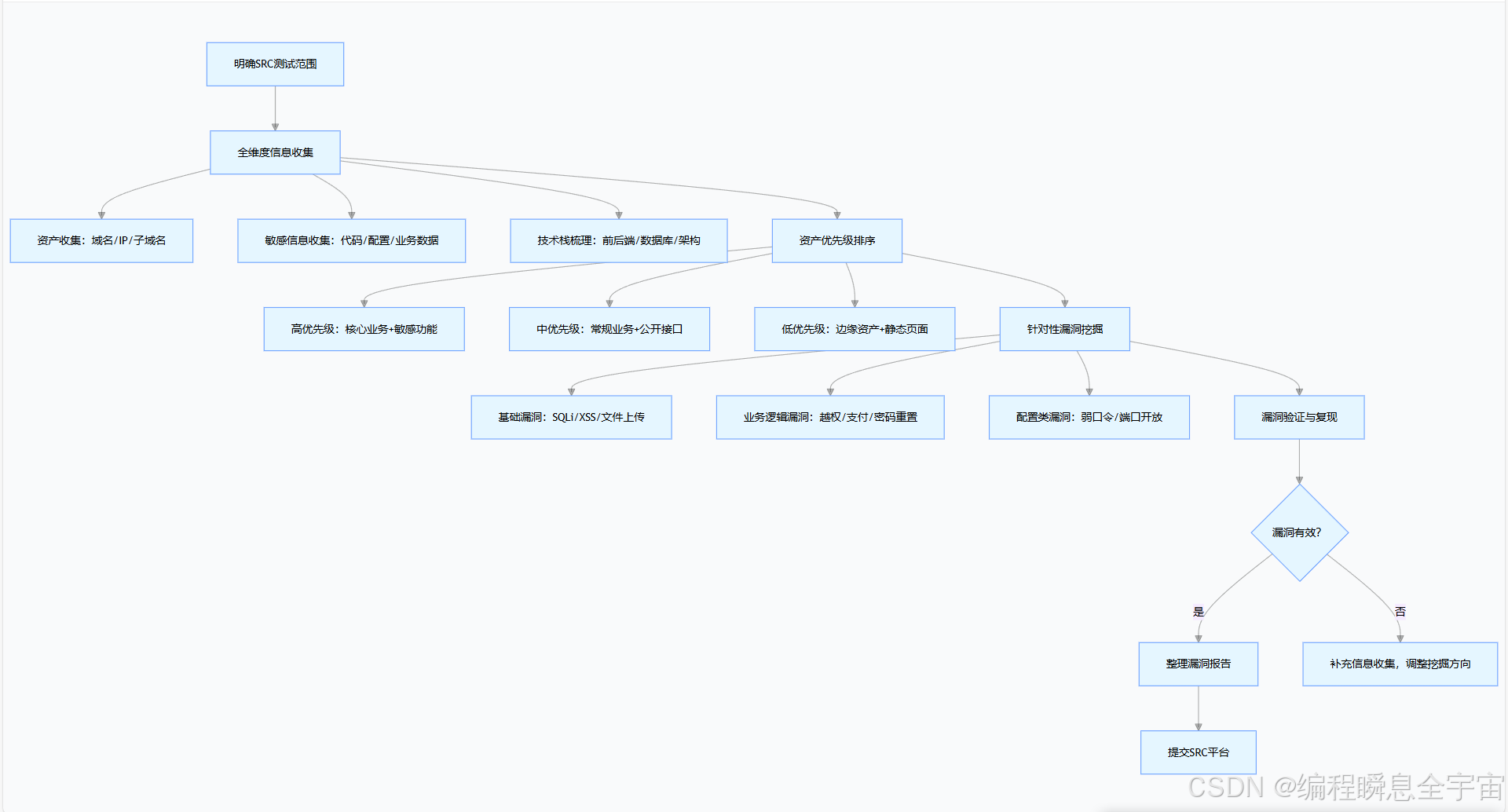

三、信息收集与漏洞挖掘的闭环流程

信息收集与漏洞挖掘并非线性流程,而是相互反馈、持续优化的闭环,具体流程如下:

流程核心要点:

- 优先级排序:信息收集后需对资产进行优先级划分,优先测试用户量大、数据敏感的核心业务(如支付系统、用户中心),提升漏洞价值;

- 持续反馈:漏洞挖掘过程中若未发现漏洞,需返回信息收集阶段,补充资产或敏感信息(如挖掘新的子域名、查找更多接口);

- 漏洞复现:提交漏洞前需完整复现漏洞过程,记录关键步骤、截图或视频,避免因 “复现失败” 被判定为无效漏洞。

四、实战工具清单与高效使用技巧

1. 信息收集工具分类与适用场景

| 工具类型 | 核心工具 | 适用场景 | 使用技巧 |

|---|---|---|---|

| 子域名挖掘 | OneForAll、Sublist3r、crt.sh | 挖掘主域关联的子域名 | 多工具交叉验证,去重后筛选存活资产 |

| 端口扫描 | Nmap、Masscan、Goby | 探测 IP 段内开放端口与服务 | 避免全端口扫描,优先扫描常见高危端口;使用-T4参数平衡速度与隐蔽性 |

| 目录扫描 | Dirsearch、DirBuster、Burp Suite Intruder | 查找敏感文件与目录 | 加载自定义字典(含备份文件、配置文件路径),设置合理线程避免触发防护 |

| 敏感信息搜索 | GitHub 搜索、Shodan、Fofa | 查找代码泄露、业务资产 | 结合正则表达式筛选敏感信息;Fofa 语法精准定位目标(如body="目标企业名称") |

| 技术栈识别 | Wappalyzer、WhatWeb、Burp Suite Extender | 识别前后端技术栈与框架 | 结合响应头、页面源码交叉验证,避免误判 |

2. 漏洞挖掘工具分类与使用规范

| 工具类型 | 核心工具 | 适用场景 | 注意事项 |

|---|---|---|---|

| 抓包分析 | Burp Suite、Fiddler | 篡改参数、测试接口漏洞 | 仅用于授权测试;避免高频请求触发 WAF 拦截 |

| 自动化扫描 | Xray、AWVS、Nessus | 批量检测基础漏洞 | 扫描前确认 SRC 允许自动化工具;避免扫描生产环境核心业务 |

| 漏洞利用 | SQLMap、蚁剑、MSF | 验证漏洞并获取权限 | 严格遵循 SRC 规则,禁止破坏性操作(如删除数据、植入木马) |

| 代码审计 | Seay 源代码审计系统、Fortify | 挖掘代码层漏洞 | 针对开源 CMS 或泄露的源代码,重点审计高危函数 |

五、SRC 漏洞挖掘注意事项

- 合规性优先:严格遵守 SRC 平台规则,仅测试厂商明确授权的资产;禁止未授权访问、数据窃取、破坏性测试等违法违规操作,否则需承担法律责任;

- 漏洞报告规范:报告需包含 “漏洞位置、危害等级、复现步骤、修复建议”,附清晰截图或视频;避免模糊描述(如 “某页面存在 XSS 漏洞”),需明确具体 URL 与参数;

- 避免重复提交:提交前检索 SRC 平台已公开的漏洞,避免提交重复漏洞;若发现同类型漏洞但危害更高(如普通 XSS vs 存储型 XSS),需明确区分差异;

- 尊重厂商反馈:若漏洞被判定为 “无效”,可根据厂商反馈补充复现步骤或验证证据;若确为误判,可申请二次审核;

- 持续学习迭代:关注行业动态与新漏洞类型(如 Log4j2、Spring Cloud Config 漏洞),更新工具与字典;总结 SRC 提交经验,优化信息收集与漏洞挖掘流程。

结语

SRC 中的漏洞挖掘与信息收集是 “技术 + 耐心 + 思维” 的综合体现。信息收集的深度决定了漏洞挖掘的广度,而漏洞挖掘的精度决定了最终的价值产出。从业者需建立 “全维度信息收集 - 优先级排序 - 针对性挖掘 - 闭环优化” 的系统思维,既要熟练掌握工具的使用,也要深入理解漏洞原理与业务逻辑,同时坚守合法合规的底线。

随着网络安全防护水平的提升,基础漏洞的发现难度逐渐增加,而业务逻辑漏洞、配置类漏洞的价值愈发凸显。未来,SRC 漏洞挖掘将更注重 “业务理解” 与 “精准打击”,只有将信息收集做细、将漏洞原理吃透、将实战技巧用活,才能在 SRC 挖掘中持续产出高价值漏洞,实现个人技术成长与行业价值贡献的双赢。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

SRC漏洞挖掘全流程解析

SRC漏洞挖掘全流程解析

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?