网络安全行业的就业门槛,从来不是 “学完所有技术”,而是 “掌握岗位所需的核心能力”。很多初学者陷入 “盲目囤课、工具堆砌” 的误区,学了 1 年仍找不到工作,本质是没搞懂 “不同岗位的就业合格线”。

结合行业招聘数据和主流岗位需求,本文将拆解渗透测试、安全运维、代码审计、安全服务 4 类核心岗位的 “就业达标标准”,提供可量化的能力清单、学习重点和实战要求,帮初学者精准对标岗位,避免无效学习。

一、先明确:网络安全主流就业岗位及核心定位

网络安全就业市场呈现 “岗位细分、能力聚焦” 的特点,不同岗位的核心职责和学习重点差异显著。先找准目标岗位,再针对性提升,才能高效就业。

| 岗位名称 | 核心职责 | 招聘需求占比 | 入门薪资范围(一线城市) | 核心能力侧重 |

|---|---|---|---|---|

| 渗透测试工程师 | 模拟黑客攻击,挖掘 Web / 内网漏洞,输出测试报告 | 35% | 12K-20K | 漏洞挖掘、工具实战、报告撰写 |

| 安全运维工程师 | 服务器安全配置、漏洞扫描修复、日志分析、应急响应 | 30% | 10K-18K | 系统安全、工具部署、故障排查 |

| 代码审计工程师 | 审计 PHP/Java 等代码,发现框架 / 业务漏洞,输出修复建议 | 15% | 15K-25K | 编程语言、漏洞原理、代码分析 |

| 安全服务工程师 | 企业安全咨询、渗透测试项目交付、安全培训 | 20% | 11K-19K | 项目落地、沟通表达、综合技能 |

核心结论:入门优先选择 “渗透测试工程师” 或 “安全运维工程师”(招聘需求大、门槛适中);有编程基础可瞄准 “代码审计工程师”(薪资更高);沟通能力强可考虑 “安全服务工程师”(项目导向)。

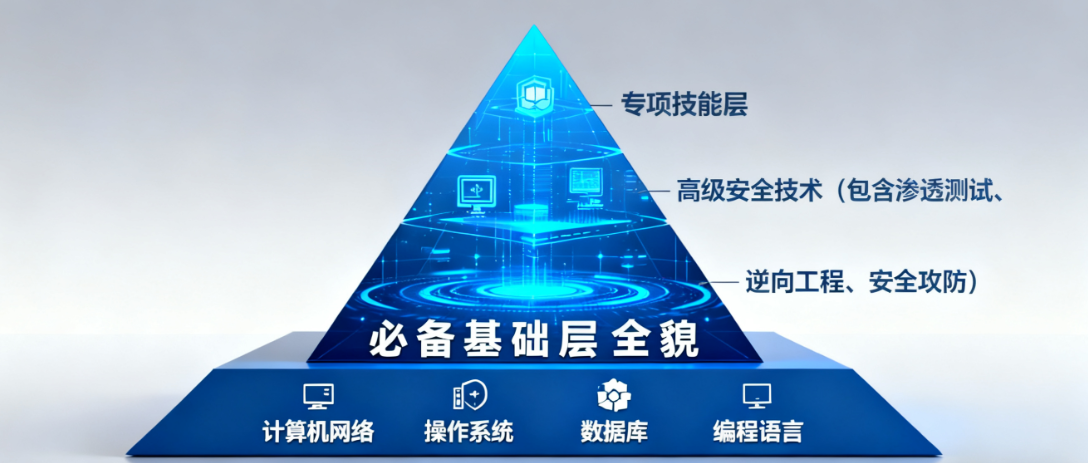

二、通用就业能力达标清单

无论选择哪个岗位,以下 4 类基础能力是 “就业敲门砖”,缺一不可。这是行业的 “最低合格线”,未达标者很难通过初筛。

1. 网络与系统基础

- 网络基础:精通 TCP/IP 协议(三次握手、四次挥手)、HTTP/HTTPS 协议(请求方法、状态码、Cookie/Session),能看懂网络拓扑图,区分公网 / 内网 IP。

- 系统基础:熟练操作 Linux(CentOS/Ubuntu)和 Windows Server,掌握 Linux 核心命令(

netstat/grep/find/chmod)、服务器日志查看(/var/log/auth.log)、用户权限管理。 - 达标标准:能独立搭建 “Nginx+PHP+MySQL”Web 环境,排查 “端口不通”“权限不足”“数据库连接失败” 等基础问题。

2. 安全工具实操

- 信息收集:会用 Nmap(端口扫描)、OneForAll(子域名收集)、Fofa/ZoomEye(资产搜索),能获取目标的域名、IP、端口、服务版本等信息。

- 漏洞扫描:熟练使用 Burp Suite(抓包、改包、重放)、Xray/Goby(漏洞扫描),能识别 SQL 注入、XSS、文件上传等基础漏洞。

- 漏洞利用:会用 SQLMap(SQL 注入自动化测试)、蚁剑 / 菜刀(WebShell 连接)、Metasploit(漏洞利用框架),能在靶场完成漏洞复现。

- 达标标准:在 DVWA 靶场中,独立完成 SQL 注入、XSS、文件上传、CSRF 等漏洞的利用,输出完整测试步骤。

3. 核心漏洞原理

- 必学漏洞:聚焦 OWASP Top 10 核心漏洞,包括 SQL 注入、XSS(存储型 / 反射型 / DOM 型)、文件上传、CSRF、命令注入、SSRF、逻辑越权。

- 学习要求:不仅要 “会用工具利用”,还要懂 “漏洞成因” 和 “防御方法”。例如:

- 懂 SQL 注入的本质是 “参数未过滤导致 SQL 语句拼接”,防御核心是 “参数化查询”;

- 懂 XSS 的危害是 “窃取 Cookie、钓鱼”,防御核心是 “输入过滤、输出编码、CSP 策略”。

- 达标标准:能清晰阐述 3 类核心漏洞的 “成因 - 利用 - 防御” 逻辑,写出简单的漏洞分析文档。

4. 合规与法律意识

- 核心要求:明确 “合法实战边界”,知晓《网络安全法》《数据安全法》,不参与未经授权的攻击、漏洞挖掘行为。

- 达标标准:仅在合法场景(靶场、SRC 平台、授权项目)开展实战,提交漏洞报告时遵守平台规则,不泄露企业敏感数据。

三、不同岗位的 “就业合格线” 拆解(可直接对标)

在通用基础上,不同岗位有明确的 “专项能力要求”。以下是各岗位的 “就业合格线”,达标即可投递简历,竞争力不足可通过项目经验弥补。

1. 渗透测试工程师:以 “漏洞挖掘 + 实战成果” 为核心

核心能力要求

- 漏洞挖掘:能独立挖掘 Web 应用的 SQL 注入、XSS、文件上传、逻辑越权等漏洞,在 SRC 平台提交≥2 个有效漏洞(低危及以上),或完成≥3 个主流靶场(SQLI-LAB、Upload-Lab、VulnHub)的 80% 关卡。

- 内网渗透:掌握 “边界突破→信息收集→横向移动→权限提升” 基础流程,会用 MSF 生成后门、Hydra 破解弱口令、Cobalt Strike 简单操作,能在模拟内网环境(如 Metasploitable 3)中拿下 1 台以上目标机器。

- 报告撰写:能输出结构完整的渗透测试报告,包含 “测试范围、漏洞详情(位置 + 利用步骤 + 截图)、危害等级、修复建议”,语言专业且易懂。

- 加分项:考取 CISP-PTE 证书、参与过红队评估项目、有高危漏洞挖掘记录。

避坑提示:不要沉迷 CTF 竞赛,CTF 题目多偏向 “解题思维”,与企业实战需求(如业务逻辑漏洞挖掘)脱节,新手优先聚焦 SRC 和靶场实战。

2. 安全运维工程师:以 “配置 + 监控 + 应急” 为核心

核心能力要求

- 安全配置:能完成 Linux/Windows 服务器的安全加固(关闭无用端口、配置防火墙、禁用 root 远程登录)、Web 服务器(Nginx/Apache)安全配置(隐藏版本号、设置 HTTPS)、数据库(MySQL)权限最小化配置。

- 漏洞修复:会用 Nessus/OpenVAS 进行漏洞扫描,能根据扫描报告修复高危漏洞(如 Apache Log4j 漏洞、Tomcat 弱口令),并验证修复效果。

- 日志分析:能通过 Nginx/Apache 日志排查 Web 攻击(如 SQL 注入、暴力破解),通过 Linux

/var/log日志定位异常登录行为,使用 ELK 栈搭建简单日志分析平台者加分。 - 应急响应:能处理常见安全事件(如服务器中木马、网站被篡改),会删除恶意文件、拦截异常 IP、恢复网站数据,懂基础的攻击溯源(如通过 IP 查询 WHOIS 信息)。

- 加分项:考取 CISAW 证书、熟悉云安全(阿里云 / 腾讯云)配置、会编写自动化运维脚本(Python)。

3. 代码审计工程师:以 “代码分析 + 漏洞定位” 为核心

核心能力要求

- 编程语言:熟练掌握至少一门后端语言(PHP/Java 优先),能读懂框架源码(如 ThinkPHP、Spring Boot),理解代码执行流程。

- 漏洞识别:能通过 “关键词搜索”“流程分析” 定位代码中的高危漏洞(如 SQL 注入、文件包含、反序列化),熟悉主流框架的常见漏洞点(如 Struts2 OGNL 表达式注入、ThinkPHP 5.x 远程代码执行)。

- POC 编写:会用 Python/Java 编写简单的漏洞验证脚本(POC),能复现审计发现的漏洞,验证漏洞是否可利用。

- 实战经验:独立审计过至少 1 个开源 CMS(如织梦 DedeCMS、帝国 CMS),发现并复现≥3 个已知漏洞,或提交 1 个代码层面的新漏洞。

- 加分项:有企业级项目代码审计经验、熟悉代码审计工具(如 Fortify、CodeQL)、能编写漏洞修复方案。

4. 安全服务工程师:以 “项目交付 + 沟通” 为核心

核心能力要求

- 项目执行:能配合团队完成渗透测试、安全评估项目,负责指定模块(如 Web 应用测试、日志分析),按时输出测试结果。

- 沟通表达:能向客户清晰讲解漏洞危害和修复建议,组织简单的安全培训(如员工安全意识培训、应急响应演练)。

- 文档撰写:能独立编写项目交付文档(测试报告、安全方案、培训课件),格式规范、逻辑清晰。

- 技术储备:具备渗透测试或安全运维的基础能力,能应对客户的常见技术咨询(如 “如何防范勒索病毒”“网站被攻击后怎么办”)。

- 加分项:有项目管理经验、持有 CISP 证书、擅长演讲或培训。

四、就业前的 3 个关键准备动作

达到 “合格线” 后,做好以下 3 件事,能让你从众多求职者中脱颖而出,尤其是零基础转行或学历普通的候选人。

1. 积累 “可验证的实战成果”

- 靶场成果:整理 3 个核心靶场(如 SQLI-LAB、Upload-Lab、VulnHub)的通关笔记,包含 “漏洞位置、利用步骤、截图、修复建议”,形成可展示的文档。

- SRC 成果:在阿里云 SRC、腾讯 SRC、补天等平台提交≥2 个有效漏洞,获取漏洞证书或致谢邮件,截图保存作为简历附件。

- 项目成果:参与开源项目的漏洞挖掘、加入安全工作室做兼职测试、或模拟企业项目(如 “某电商网站安全评估”),输出完整的项目报告。

展示形式:可创建个人技术博客(如 优快云、知乎),发布漏洞分析、项目总结文章;或整理成 GitHub 仓库,包含笔记、脚本、报告模板。

2. 优化简历:用 “成果” 代替 “技能罗列”

- 错误示例:“熟练使用 Burp Suite、SQLMap、Nmap 等工具,懂 SQL 注入、XSS 漏洞。”

- 正确示例:“使用 Burp Suite+SQLMap 在 SRC 平台发现 2 个高危 SQL 注入漏洞,获官方致谢;独立完成 VulnHub 3 个靶场通关,输出包含漏洞利用和修复建议的测试报告。”

- 简历结构:优先展示 “实战成果→项目经验→技能清单→证书”,突出与目标岗位匹配的能力,避免冗长的个人介绍。

3. 准备面试:针对性演练技术问题和实战场景

- 技术问题:提前梳理核心知识点,如 “SQL 注入的类型及防御方法”“XSS 和 CSRF 的区别”“Linux 服务器安全加固步骤”“如何排查网站被篡改问题”,确保回答有条理、有细节。

- 实战场景:部分公司会安排 “现场测试”,如 “给一个测试域名,找出 1 个漏洞”“分析一段有漏洞的代码”,提前在靶场模拟练习,熟悉操作流程。

- 沟通技巧:面试时多讲 “具体案例”,如 “我在某项目中,通过日志分析发现了暴力破解行为,随后配置防火墙拦截了异常 IP,并修改了服务器密码策略”,用案例证明能力。

五、常见学习误区:

很多初学者明明达到了 “合格线”,却因踩坑导致就业失败。以下 4 个误区,一定要避开:

1. 误区 1:“学得多而不精”,盲目追求 “全栈安全”

- 表现:同时学渗透测试、代码审计、逆向工程、移动安全,每个方向都只懂皮毛,没有一个能达到 “就业合格线”。

- 后果:简历没有亮点,面试时被问深一点就答不上来,被判定为 “基础不扎实”。

- 正确做法:先聚焦 1 个核心岗位(如渗透测试),达到合格线后再拓展其他技能,做 “专才 + 通才”,而非 “全才 + 庸才”。

2. 误区 2:“只学工具,不学原理”,沦为 “脚本小子”

- 表现:会用 SQLMap 跑注入、用 Burp 改包,但不懂 “为什么能成功”,遇到 WAF 拦截、漏洞变种就束手无策。

- 后果:面试时无法解释漏洞原理,工作中只能处理简单漏洞,难以胜任复杂项目,薪资上限低。

- 正确做法:学每个工具前,先懂对应的漏洞原理;学完工具后,尝试手动复现漏洞(如不用 SQLMap,手动构造 SQL 注入语句),加深理解。

3. 误区 3:“忽视文档撰写”,技术再好也难就业

- 表现:能挖到漏洞,但写不出规范的测试报告,或报告逻辑混乱、缺乏截图和修复建议。

- 后果:企业招聘时,很看重 “文档能力”(尤其是安全服务、渗透测试岗位),报告写得差会被认为 “不专业”,即使技术达标也可能被拒绝。

- 正确做法:每完成一个靶场或漏洞挖掘,都强制自己写测试报告,参考企业级报告模板(如包含 “测试摘要、风险评级、修复优先级”),锻炼逻辑和表达能力。

4. 误区 4:“迷信证书,忽视实战”

- 表现:花大量时间考证书(如 CEH、CISP),却没有任何靶场或 SRC 实战经验,简历上只有证书,没有成果。

- 后果:证书是 “加分项”,不是 “必需品”,企业更看重 “能不能干活”。没有实战经验,即使有证书,也很难通过技术面。

- 正确做法:先达到 “就业合格线”(实战成果达标),再根据岗位需求考证书(如渗透测试考 CISP-PTE,安全运维考 CISAW),证书 + 实战才是最优组合。

六、总结:就业的本质是 “能力匹配”,而非 “技术堆砌”

网络安全行业的就业逻辑很简单:企业招聘的是 “能解决问题的人”,而非 “懂很多技术的人”。判断自己是否 “好就业”,核心看 3 点:

- 是否达到目标岗位的 “就业合格线”(通用基础 + 专项能力);

- 是否有 “可验证的实战成果”(靶场、SRC、项目);

- 是否能通过简历和面试,让企业相信你能胜任工作。

对于初学者来说,不用追求 “学完所有技术”,先聚焦 1 个岗位,按 “通用基础→专项技能→实战成果→面试准备” 的路径推进,6-12 个月即可达到就业标准。

网络安全行业人才缺口大,只要找对方向、踏实实战,就能顺利就业。记住:就业的关键不是 “你学了多少”,而是 “你能为企业创造什么价值”—— 而价值的核心,就是你达标后的专项能力和实战经验。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

网络安全就业能力指南

网络安全就业能力指南

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?