引言:被低估的 “高危漏洞”,却是安全岗位的 “必考题”

在网络安全领域,有一类漏洞看似 “简单”,却常年霸占 SRC 平台高危漏洞 TOP3、渗透测试实战高频发现榜单 —— 它就是越权漏洞。某头部安全厂商 2024 年报告显示,78% 的企业 Web 系统存在不同程度的越权漏洞,其中 32% 可直接导致用户敏感数据泄露、核心业务逻辑被篡改,而修复这类漏洞的安全工程师,平均薪资比普通开发岗高出 25%-30%。

对安全从业者而言,越权漏洞不仅是 “入门必学” 的基础漏洞,更是打开高薪岗位的 “钥匙”—— 无论是渗透测试、SRC 白帽、安全审计,还是应急响应,掌握越权漏洞的原理与利用技巧,意味着能快速定位企业安全短板,也意味着更广阔的就业选择和更高的职业议价权。本文将从本质、分类、实战到防御,全方位拆解越权漏洞,让你彻底搞懂 “为什么掌握它的安全工程师更吃香”。

一、越权漏洞的本质:权限边界的 “致命裂缝”

要理解越权漏洞,首先要搞懂 “权限控制” 的核心逻辑 —— 企业系统会为不同角色(如普通用户、管理员、游客)分配不同操作权限,比如普通用户只能查看自己的订单,管理员可修改所有用户信息。而越权漏洞,就是系统权限校验机制存在缺陷,导致低权限角色能突破边界,执行高权限操作或访问未授权资源。

1. 越权漏洞的 3 个核心特征

- 普遍性:几乎所有带用户角色的系统(电商、社交、办公 OA)都可能存在,尤其是快速迭代的业务系统,开发人员易忽略权限校验;

- 高危性:无需复杂工具,仅通过修改请求参数(如用户 ID、角色标识)即可利用,部分越权漏洞可直接获取用户手机号、银行卡信息,或篡改支付金额;

- 隐蔽性:常规漏洞扫描工具(如 Xray、Nessus)对越权漏洞的识别率仅 40% 左右,需结合业务逻辑手动测试,这也是安全工程师 “技术含金量” 的体现。

2. 越权漏洞的危害:从数据泄露到业务瘫痪

某电商平台曾因 “水平越权漏洞” 导致 10 万用户订单信息泄露 —— 攻击者通过修改请求中的 “order_id” 参数,可查看任意用户的订单详情(含收货地址、手机号);某金融 APP 因 “垂直越权漏洞” 被恶意利用,普通用户修改请求头的 “role” 字段为 “admin”,即可进入后台重置他人账户密码。这些案例背后,是企业数百万的损失,也是掌握越权漏洞挖掘技术的安全工程师的 “价值所在”。

二、越权漏洞 3 大分类:原理 + 实战案例,看完就能上手测试

越权漏洞根据 “突破权限的方向”,可分为水平越权、垂直越权、功能越权三类,每类的利用逻辑和实战场景不同,但核心都是 “绕过权限校验”。以下结合真实案例,拆解每类漏洞的原理与利用步骤。

1. 水平越权:同级别用户的 “权限互踩”

定义:同一权限级别(如普通用户 A 和普通用户 B)的角色,突破边界访问或操作对方的资源,比如 A 能查看 B 的个人信息、修改 B 的订单状态。核心原因:系统仅通过 “前端参数”(如 user_id、order_id)标识资源归属,未在服务端验证 “当前登录用户是否有权操作该资源”。

实战案例:某社交 APP 用户信息水平越权

-

正常场景:用户 A 登录后,访问 “我的资料” 接口,请求包如下:

GET /api/user/info?user_id=123 HTTP/1.1 Host: app.example.com Cookie: sessionid=abc123; # 用户A的会话ID响应返回用户 A 的昵称、手机号、头像(user_id=123)。

-

漏洞利用:攻击者在 Burp Suite 中拦截请求,将 “user_id=123” 改为 “user_id=456”(用户 B 的 ID),重新发送请求:

GET /api/user/info?user_id=456 HTTP/1.1 Host: app.example.com Cookie: sessionid=abc123; # 仍为用户A的会话ID响应直接返回用户 B 的所有个人信息,水平越权漏洞利用成功。

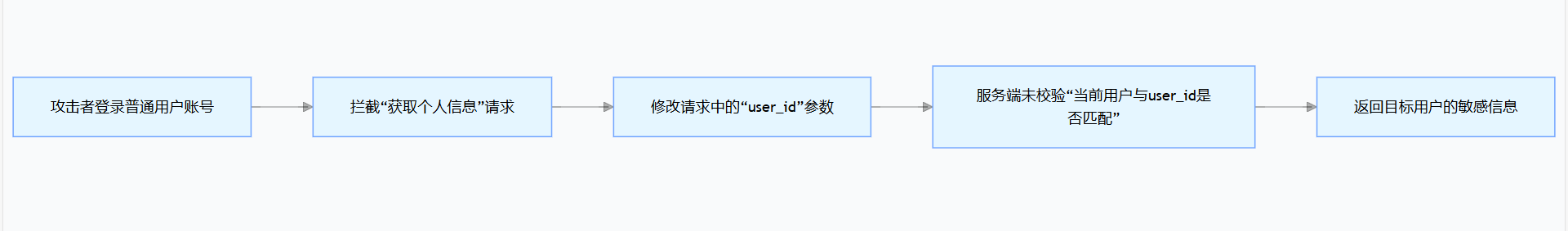

水平越权攻击链路图

2. 垂直越权:低权限到高权限的 “越级跳跃”

定义:低权限角色(如普通用户)突破权限边界,执行高权限角色(如管理员、系统管理员)的操作,比如普通用户进入后台管理系统、删除全量用户数据。核心原因:系统仅在前端通过 “按钮隐藏”“URL 拦截” 限制低权限用户访问,未在服务端对 “角色标识” 进行校验,或校验逻辑可被绕过。

实战案例:某办公 OA 系统垂直越权

-

正常场景:管理员登录后,访问 “用户管理” 后台的接口为:

POST /api/admin/deleteUser HTTP/1.1 Host: oa.example.com Cookie: sessionid=admin456; Content-Type: application/json {"user_id":789,"role":"admin"} # 请求体含管理员角色标识普通用户访问该接口时,前端会提示 “无权限”,但未拦截请求发送。

-

漏洞利用:普通用户拦截请求,修改两个关键参数:

-

将 Cookie 中的 “sessionid” 改为自己的(普通用户会话 ID:user789);

-

将请求体中的 “role” 字段改为 “admin”,重新发送:

POST /api/admin/deleteUser HTTP/1.1 Host: oa.example.com Cookie: sessionid=user789; Content-Type: application/json {"user_id":789,"role":"admin"}

服务端仅校验 “role” 字段是否为 “admin”,未验证会话对应的真实角色,导致普通用户成功删除目标用户,垂直越权漏洞利用成功。

-

3. 功能越权:未授权访问 “特殊功能”

定义:用户访问或使用 “未对其开放的功能模块”,这些模块可能未在前端显示,但接口已上线,且无权限校验,比如普通用户使用 “系统备份” 功能、导出全量数据。核心原因:功能开发时未同步配置权限控制策略,或测试环境的功能接口被误部署到生产环境,且未做权限拦截。

实战案例:某电商后台 “数据导出” 功能越权

-

隐藏接口发现:渗透测试工程师通过 “目录扫描” 工具(如 Dirsearch),发现电商后台存在未公开接口

/api/export/allOrder(用于导出全量订单数据),该接口未在前端显示。 -

漏洞验证:普通用户登录后,直接通过 Burp Suite 发送请求:

GET /api/export/allOrder?format=excel HTTP/1.1 Host: shop.example.com Cookie: sessionid=user101; # 普通用户会话ID服务端未校验 “当前用户是否为管理员”,直接返回包含 10 万条订单数据的 Excel 文件,功能越权漏洞利用成功。

三、越权漏洞实战利用 5 步曲:工具 + 技巧,新手也能快速上手

掌握越权漏洞的利用,无需复杂的代码能力,关键在于 “理解业务逻辑 + 精准修改参数”。以下是渗透测试工程师常用的 5 步实战流程,结合工具演示,新手可直接套用。

步骤 1:信息收集 —— 定位 “权限相关接口”

-

核心目标:找出系统中与 “用户 ID、角色、资源标识” 相关的接口,这类接口是越权漏洞的高发区;

-

工具与方法:

- 用 Burp Suite 开启 “被动抓包”,记录用户操作(如查看资料、修改订单、访问后台)的所有请求;

- 筛选请求中含 “user_id、role、order_id、admin、manage” 等关键词的接口,整理成列表;

- 用 “目录扫描工具”(Dirsearch、Gobuster)挖掘未公开的管理接口(如 /admin、/manage)。

步骤 2:参数分析 —— 识别 “权限标识字段”

对收集到的接口,重点分析 3 类参数,这些是越权漏洞的 “突破口”:

- 资源标识参数:如 user_id(用户 ID)、order_id(订单 ID)、goods_id(商品 ID),水平越权常通过修改这类参数实现;

- 角色标识参数:如 role(角色)、is_admin(是否管理员)、permission(权限等级),垂直越权常修改这类参数;

- 会话关联参数:如 Cookie(sessionid)、Token(令牌),部分系统会通过会话关联角色,需确认会话是否与权限强绑定。

步骤 3:权限测试 ——3 种核心测试方法

针对不同类型的越权漏洞,采用对应的测试策略,以下是实战中成功率最高的 3 种方法:

| 测试方法 | 适用场景 | 操作步骤 |

|---|---|---|

| 参数遍历法 | 水平越权(如查看他人信息) | 1. 拦截含 “user_id” 的请求;2. 用 Burp Intruder 遍历 user_id(如 1-1000);3. 分析响应,若返回非当前用户的信息,即存在漏洞 |

| 角色伪装法 | 垂直越权(如普通用户进后台) | 1. 拦截管理员接口的请求,记录 “role=admin” 等参数;2. 用普通用户会话重新发送请求,修改角色参数;3. 若能执行管理员操作,即存在漏洞 |

| 接口直访法 | 功能越权(如访问隐藏功能) | 1. 收集未公开的管理接口(如 /api/admin/backup);2. 用普通用户会话直接访问该接口;3. 若能返回功能数据或执行操作,即存在漏洞 |

步骤 4:绕过技巧 —— 应对 “基础权限校验”

部分系统会做简单的权限校验,需掌握 3 种常见的绕过方法,提升漏洞利用成功率:

- 参数位置替换:若 URL 中的 “user_id” 被校验,尝试将其移到请求体(POST 参数)或 Cookie 中,部分系统仅校验 URL 参数;

- 大小写绕过:将 “role=admin” 改为 “role=Admin”“role=ADMIN”,部分系统的角色校验不区分大小写;

- 空值 / 默认值绕过:将 “user_id=123” 改为 “user_id=”(空值)或 “user_id=0”(默认值),部分系统会返回全量数据。

步骤 5:结果验证 —— 确认漏洞危害与证据

利用成功后,需收集 “可复现的证据”,这是渗透测试报告的核心,也是安全工程师 “专业性” 的体现:

- 记录完整的请求包(含参数、Cookie)和响应包(含敏感数据或操作结果);

- 录制操作视频,从 “正常访问” 到 “漏洞利用” 的全流程;

- 评估漏洞危害(如泄露数据量、是否影响核心业务),为修复方案提供依据。

四、越权漏洞防御:4 个核心维度,从根源杜绝风险

对企业而言,越权漏洞的修复成本远低于被攻击后的损失;对安全工程师而言,掌握防御逻辑能更精准地挖掘漏洞,也能为企业提供更有价值的安全方案。以下是行业公认的 4 个核心防御维度:

1. 服务端强校验:权限校验的 “最后一道防线”

- 核心原则:所有权限校验必须在服务端执行,不能依赖前端隐藏或拦截;

- 具体措施

- 每个接口都需验证 “当前登录用户的角色” 与 “操作资源的归属” 是否匹配,比如查看订单时,服务端需查询 “order_id 对应的用户 ID 是否等于当前登录用户 ID”;

- 角色标识(如 role)需从 “会话存储的真实角色” 中获取,不能信任前端传入的角色参数;

- 敏感操作(如删除用户、导出数据)需二次校验(如验证码、管理员密码)。

2. 参数加密:让 “权限标识” 无法被篡改

- 对 “user_id、order_id” 等核心资源参数进行加密(如 AES 加密),且加密密钥仅存储在服务端,前端无法解密或修改;

- 会话 Token 需包含 “角色信息” 并签名(如 JWT Token),服务端验证 Token 签名的同时,校验角色权限,防止 Token 被篡改。

3. 最小权限原则:从源头缩小风险范围

- 为每个角色分配 “最小必要权限”,比如普通用户仅开放 “查看自己资料、修改自己密码” 的权限,不开放 “查看他人资料” 的接口;

- 管理接口采用 “IP 白名单” 限制访问,仅允许企业内网 IP 调用,降低外部攻击风险。

4. 日志审计:及时发现越权攻击

- 记录所有 “权限相关操作” 的日志,包括操作人、操作时间、请求参数、响应结果;

- 对 “异常权限操作”(如普通用户频繁访问管理员接口、短时间内遍历大量 user_id)设置告警,及时发现越权攻击。

五、掌握越权漏洞:打开安全行业 “高薪大门” 的钥匙

越权漏洞看似是 “基础漏洞”,却是安全岗位的 “分水岭”—— 能精准挖掘并复现越权漏洞的从业者,不仅证明了其 “业务逻辑分析能力”,更体现了 “实战思维”,而这正是企业高薪争抢的核心能力。

1. 就业面:覆盖安全行业核心岗位

掌握越权漏洞的原理与利用,可胜任以下岗位,且这些岗位的市场需求年均增长 18%:

- 渗透测试工程师:越权漏洞是 Web 渗透的核心测试点,也是项目交付的重要成果;

- SRC 白帽黑客:越权漏洞在 SRC 平台的 “奖金率” 高达 60%,部分高危越权漏洞单条奖金可达 1-5 万元;

- 安全审计工程师:在代码审计、系统审计中,需识别 “权限校验逻辑缺陷”,预防越权漏洞;

- 应急响应工程师:越权攻击是数据泄露的主要原因之一,需快速分析攻击链路,定位漏洞。

2. 薪资水平:远超同年限技术岗位

根据《2024 年中国网络安全人才发展报告》,具备 “Web 漏洞挖掘能力(含越权漏洞)” 的从业者,薪资显著高于其他技术岗位:

- 初级岗位(1-3 年经验):年薪 15-25 万元,比同年限开发岗高 20%;

- 中级岗位(3-5 年经验):年薪 25-40 万元,部分具备实战经验的工程师可达 45 万元;

- 高级岗位(5 年以上经验):年薪 40-80 万元,红队负责人、安全架构师等岗位薪资无上限。

3. 技能延伸:为高阶安全技术打基础

越权漏洞的 “业务逻辑分析能力”,是学习高阶安全技术的基础:

- 学习代码审计时,能快速定位 “权限校验相关代码”,识别框架级越权漏洞;

- 学习内网渗透时,能通过 “越权获取的账号密码” 横向移动,提升攻击成功率;

- 学习红队技术时,能结合越权漏洞构建 “完整攻击链”,为客户提供更真实的安全评估。

结语:越权漏洞的 “技术价值”,远不止 “找漏洞”

越权漏洞的学习,本质是 “理解系统权限设计逻辑” 的过程 —— 它不仅教会你 “如何找到漏洞”,更教会你 “如何从攻击者视角思考安全”。对从业者而言,掌握越权漏洞,意味着拥有了 “看透系统安全短板” 的能力,而这种能力,正是安全行业高薪岗位的核心竞争力。

在网络安全人才缺口达 327 万的当下,企业需要的不是 “只会用工具的脚本小子”,而是 “能结合业务逻辑挖掘漏洞、提供防御方案” 的实战型人才。从越权漏洞入手,打好基础,再延伸到代码审计、内网渗透、红队技术,你会发现:安全行业的高薪与广阔前景,从来都属于 “懂技术、会实战” 的从业者。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

870

870

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?