一、误区澄清:“黑客玩游戏不充钱” 是真的吗?

在网络传言中,“黑客靠技术实现游戏 0 元购”“破解内购免费拿道具” 的说法长期流传,甚至有人将 “绕过支付系统” 视为 “黑客技术的体现”。但从技术本质与法律边界来看,这类说法存在两大核心误区:

1. 误区 1:“技术能绕过支付,实现真正的 0 元购”

所有宣称 “能实现游戏 0 元购” 的技术手段,本质都是 “篡改局部数据” 而非 “突破支付体系”。例如:

- 篡改客户端本地数据(如修改游戏存档中的金币数量、道具代码),仅能实现 “本地显示虚假数据”,服务器会通过数据校验(如对比本地与服务器存档哈希值)发现异常,最终将数据重置,甚至封禁账号;

- 拦截网络支付请求(如用抓包工具将支付金额改为 0),但游戏支付流程会经过 “服务器端二次校验”“支付平台签名验证” 双重防护,篡改后的请求会因 “签名不匹配”“金额异常” 被直接拒绝,无法生成有效订单。

2. 误区 2:“黑客靠技术免费玩游戏,不涉及违法”

从法律定义来看,任何试图 “绕过支付系统获取游戏道具 / 服务” 的行为,都可能构成盗窃或破坏计算机信息系统。即使未直接获利(如免费获取虚拟道具),只要侵犯了游戏公司的财产权(虚拟道具属于受法律保护的 “网络虚拟财产”),或篡改了游戏数据,就已触犯法律。

结论:不存在 “合法的游戏 0 元购技术”。所谓 “黑客不充钱玩游戏”,要么是谣言,要么是黑客实施违法犯罪的行为,且这类行为极易被溯源追责。

二、“游戏 0 元购” 的技术幻象:3 类常见手段与本质拆解

市面上流传的 “游戏 0 元购技术”,本质都是利用 “信息不对称” 制造的假象。以下拆解 3 类典型手段的技术逻辑、局限性与风险,让读者看清其 “不可行性” 与 “违法性”。

1. 手段 1:客户端数据篡改 ——“本地虚假繁荣,服务器一查就破”

技术逻辑

通过修改游戏客户端文件或内存数据,实现 “道具 / 金币数量篡改”,常见工具包括 Cheat Engine(内存修改器)、IDA Pro(逆向工具)、APK 改之理(安卓应用反编译工具)。例如:在某单机手游中,用 Cheat Engine 搜索 “金币数量” 对应的内存地址,将数值从 100 改为 100000,客户端会显示 “金币已增加”,但未与服务器交互。

核心局限性

- 单机游戏仅能临时生效:若为纯单机游戏(无服务器同步),篡改后可临时使用,但一旦卸载或更新游戏,数据会丢失;

- 网游直接触发风控:网游的核心数据(如金币、道具、等级)均存储在服务器,客户端仅负责 “显示”。篡改客户端数据后,服务器会通过 “数据一致性校验”(如计算本地数据与服务器数据的哈希值)发现异常,触发账号封禁,甚至追溯设备 IP。

典型案例

2023 年,某玩家用 Cheat Engine 修改《原神》客户端的 “原石数量”,虽然客户端显示 “原石 10 万”,但登录服务器后,系统立即检测到数据异常,不仅清空虚假原石,还永久封禁该账号及关联设备。

2. 手段 2:网络抓包改参 ——“支付请求篡改,签名验证拦死”

技术逻辑

利用 Burp Suite、Fiddler 等抓包工具,拦截游戏与服务器之间的支付请求,篡改 “支付金额”“订单状态” 等参数(如将 “amount=648” 改为 “amount=0”,或直接将 “status=unpaid” 改为 “status=paid”),试图绕过支付流程。

核心防御机制

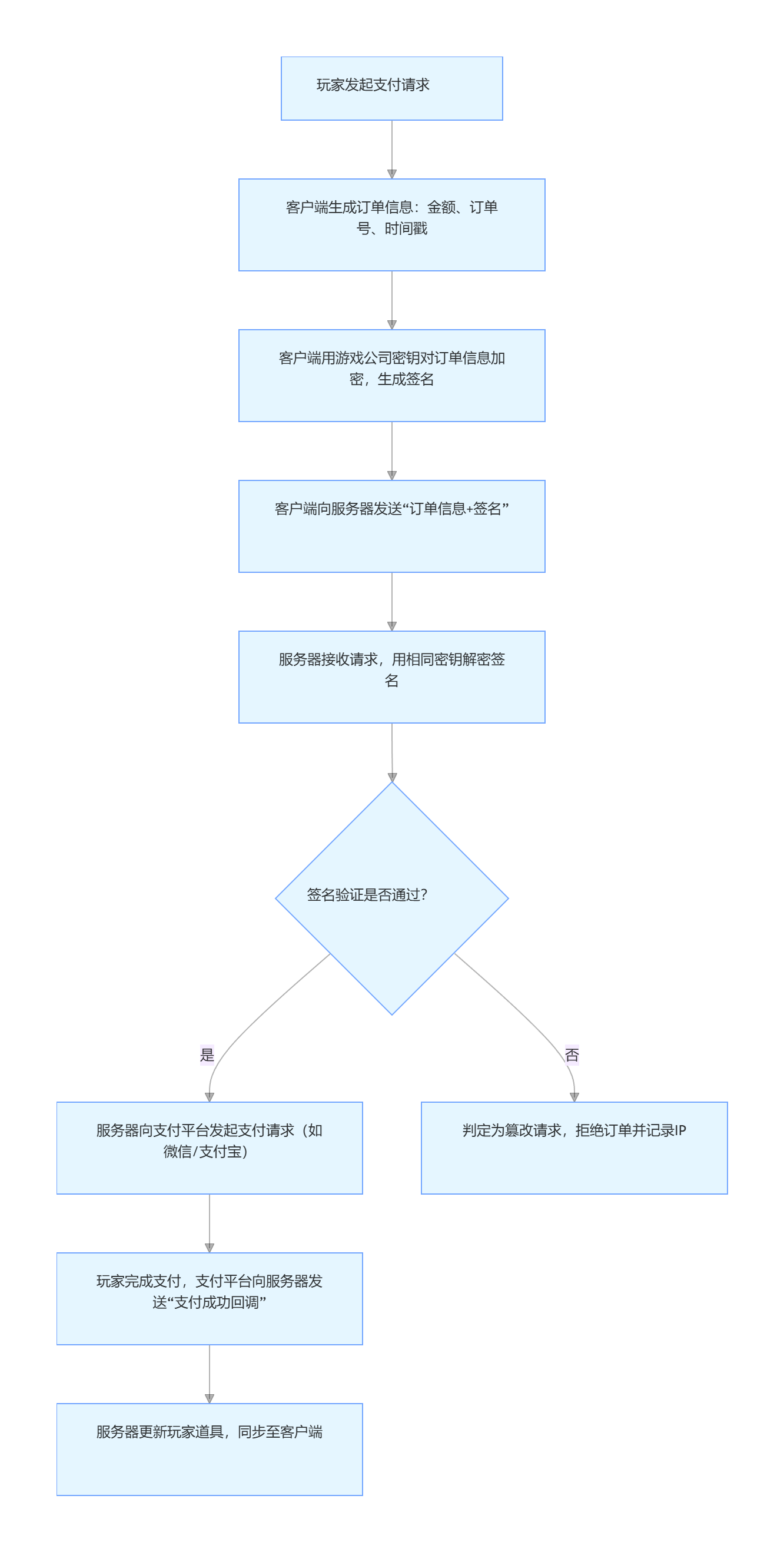

游戏支付流程已形成 “多层加密防护”,篡改请求会被直接拦截,以下为正常支付流程与篡改失败逻辑:

从流程可见,篡改 “支付金额” 会导致 “客户端签名” 与 “服务器解密结果” 不一致,直接触发拒绝逻辑;即使伪造 “支付成功回调”,也会因缺乏支付平台的官方签名(如微信支付的回调签名)被识破。

典型案例

2022 年,某团伙用 Fiddler 篡改某手游的 “钻石购买请求”,将金额改为 0 后发送至服务器。服务器立即检测到签名异常,不仅拒绝订单,还通过 IP 溯源锁定团伙位置,最终 3 人因 “破坏计算机信息系统罪” 被判刑。

3. 手段 3:破解支付接口 / 伪造授权 ——“攻击服务器,刑事风险极高”

技术逻辑

通过逆向工程破解游戏支付接口的加密算法,或伪造 “内部授权凭证”(如员工测试账号、后台管理权限),直接调用服务器接口发放道具,属于 “攻击服务器端” 的行为,技术门槛最高,但违法性也最强。

核心风险

- 技术上难以突破:游戏公司的支付接口通常部署在高防护服务器(如配备 WAF、IDS 入侵检测系统),接口加密算法(如 RSA、AES)定期更新,破解难度极大;

- 法律上直接犯罪:此类行为已构成《刑法》第 285 条 “非法侵入计算机信息系统罪”(若侵入后台管理系统)或第 286 条 “破坏计算机信息系统罪”(若篡改服务器数据),最高可判处 10 年有期徒刑。

典型案例

2021 年,某技术人员逆向破解某网游的 “道具发放接口”,伪造授权凭证后向自己账号发放价值 10 万元的虚拟道具。游戏公司通过服务器日志溯源,发现其 IP 与操作记录,最终该人员因 “盗窃罪” 被判处有期徒刑 2 年,并处罚金 5 万元。

三、法律红线:“游戏 0 元购” 的 3 类刑事风险

从司法实践来看,任何试图 “技术绕过支付获取游戏利益” 的行为,都可能触发以下 3 类刑事风险,且取证难度低(服务器日志、支付记录、IP 轨迹均可作为证据),几乎不存在 “逃脱追责” 的可能。

1. 风险 1:盗窃罪 —— 虚拟道具≠“无价值”,照样构成盗窃

根据《刑法》第 264 条,“以非法占有为目的,盗窃公私财物数额较大的,构成盗窃罪”。而《关于办理危害计算机信息系统安全刑事案件应用法律若干问题的解释》明确规定:“网络虚拟财产(如游戏道具、金币)的价值,按市场交易价格或游戏公司定价计算”。

- 立案标准:若获取的虚拟道具价值达到 “数额较大”(通常为 1000-3000 元,各地标准不同),即可立案;

- 典型案例:2020 年,某玩家破解某手游后台,盗取 100 个 “限定皮肤”(市场定价 198 元 / 个,总价值 19800 元),最终以 “盗窃罪” 被判处有期徒刑 1 年,缓刑 1 年,并处罚金 2 万元。

2. 风险 2:破坏计算机信息系统罪 —— 篡改数据 =“破坏系统”

根据《刑法》第 286 条,“违反国家规定,对计算机信息系统中存储、处理或者传输的数据和应用程序进行删除、修改、增加的操作,后果严重的,构成破坏计算机信息系统罪”。

- “后果严重” 的认定:包括 “造成经济损失 5000 元以上”“影响 10 台以上计算机系统正常运行”“多次实施破坏行为” 等;

- 量刑标准:后果严重的,处 5 年以下有期徒刑或拘役;后果特别严重的,处 5 年以上有期徒刑。

3. 风险 3:非法侵入计算机信息系统罪 —— 突破权限 =“非法侵入”

根据《刑法》第 285 条,“违反国家规定,侵入国家事务、国防建设、尖端科学技术领域以外的计算机信息系统或者采用其他技术手段,获取该计算机信息系统中存储、处理或者传输的数据,情节严重的,构成非法侵入计算机信息系统罪”。

- 适用场景:若通过破解账号密码、利用漏洞等方式,侵入游戏公司的后台管理系统、支付系统,即使未获取道具,也可能构成此罪;

- 量刑标准:情节严重的,处 3 年以下有期徒刑或拘役;情节特别严重的,处 3 年以上 7 年以下有期徒刑。

四、游戏行业的防御体系:为何 “0 元购” 技术难以得逞?

游戏公司为防范 “支付篡改”“数据篡改” 等行为,已建立 “多层级、全流程” 的防御体系,从技术上彻底封死 “0 元购” 的可能。以下为游戏支付与数据防护架构图:

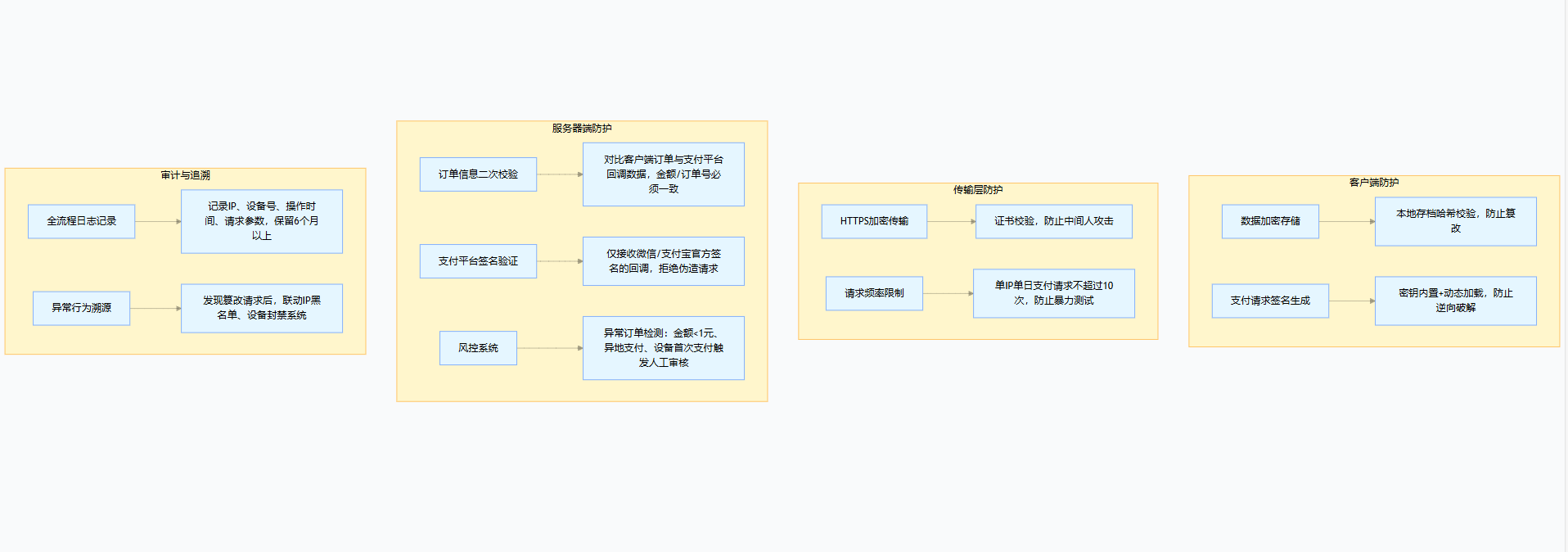

核心防御手段解析

- 客户端防护:本地数据采用 “哈希 + 密钥” 加密存储,篡改后无法通过服务器校验;支付请求的签名密钥动态加载,逆向工具难以提取;

- 传输层防护:HTTPS 加密防止抓包篡改,请求频率限制避免暴力破解;

- 服务器端防护:订单信息与支付平台 “双重校验”,确保金额、订单号一致;风控系统实时拦截异常订单(如 “648 元道具改为 0 元”“新设备首次支付 10 万元道具”);

- 审计与追溯:全流程日志记录可追溯所有操作,一旦发现异常,立即封禁账号、设备,并联动警方溯源。

五、正确认知:网络安全技术的边界与价值

网络安全技术的核心价值是 “保护系统安全”“防范违法攻击”,而非 “破坏规则”“获取非法利益”。对于游戏玩家与技术爱好者,需明确以下 3 点认知:

1. 区分 “白帽技术” 与 “黑产行为”

- 白帽技术:在合法授权下,帮助游戏公司发现漏洞(如通过游戏 SRC 平台提交支付系统漏洞),获取漏洞奖励,此类行为受法律保护且受行业尊重;

- 黑产行为:未经授权,试图篡改支付数据、侵入服务器,获取非法利益,此类行为属于违法犯罪,必将面临法律制裁。

2. 虚拟财产受法律保护,切勿心存侥幸

游戏中的虚拟道具、金币等,虽为 “数字形式”,但具有 “市场价值”“稀缺性”,属于《民法典》规定的 “网络虚拟财产”,受法律保护。试图通过技术手段获取,与盗窃实物财产无本质区别。

3. 技术学习应走正规路径

若对网络安全技术感兴趣,可通过以下合法途径学习:

- 参与 CTF 竞赛(如 GeekPwn、DEF CON CTF),提升漏洞挖掘与攻防能力;

- 加入游戏公司的 SRC 平台(如腾讯游戏安全中心、网易安全响应中心),合法提交漏洞;

- 考取 CISP-PTE、CEH 等正规证书,进入网络安全行业,通过合法工作实现技术价值。

六、总结:技术不是 “免费玩游戏” 的工具,而是守护安全的武器

网络传言中的 “游戏 0 元购技术”,本质是 “违法犯罪的幌子” 与 “技术幻象”。从技术上看,游戏公司的多层防御体系已封死篡改空间;从法律上看,任何试图绕过支付的行为都将面临刑事追责。

对于技术爱好者而言,网络安全技术的魅力在于 “发现漏洞、修复漏洞、守护系统安全”,而非 “利用漏洞破坏规则”。游戏的本质是娱乐,遵守规则、尊重知识产权,才是享受游戏的正确方式;而技术的价值,在于用它守护数字世界的安全,而非谋取非法利益。

最终,“靠技术免费玩游戏” 不仅不现实,更是一条通往法律制裁的歧途 —— 技术可以成就人,也可以毁灭人,关键在于能否守住法律与道德的边界。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

游戏0元购技术真相与法律风险

游戏0元购技术真相与法律风险

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?