前言:5 年运维的 “中年焦虑”,让我盯上了网络安全

凌晨 1 点,我盯着监控屏幕上的 “服务器 CPU 利用率 100%” 告警,第 N 次远程登录重启服务。做运维的第 5 年,我的工作早已变成 “重启、换硬盘、查日志” 的循环 —— 月薪卡在 15K,看着身边做开发的同事纷纷涨到 25K+,再想到 35 岁的 “职业天花板”,焦虑感像潮水一样涌来。

转机出现在一次公司安全演练中。那天,外部渗透测试团队用 “Nginx 解析漏洞” 轻松拿下了我负责维护的 Web 服务器,我看着他们在终端里敲出的命令,突然发现:“这些 Linux 命令、服务器配置,我不是天天都在用吗?”

后来我在网上刷网络安全相关的技能要求——Linux 系统、网络协议、服务器配置、日志分析,这些我深耕 5 年的能力,居然都是渗透测试的基础。那天晚上,我下定决心:“转行渗透测试,把运维优势变成核心竞争力。”

第一步:先搞懂 —— 运维转行渗透,你已有 50% 的基础

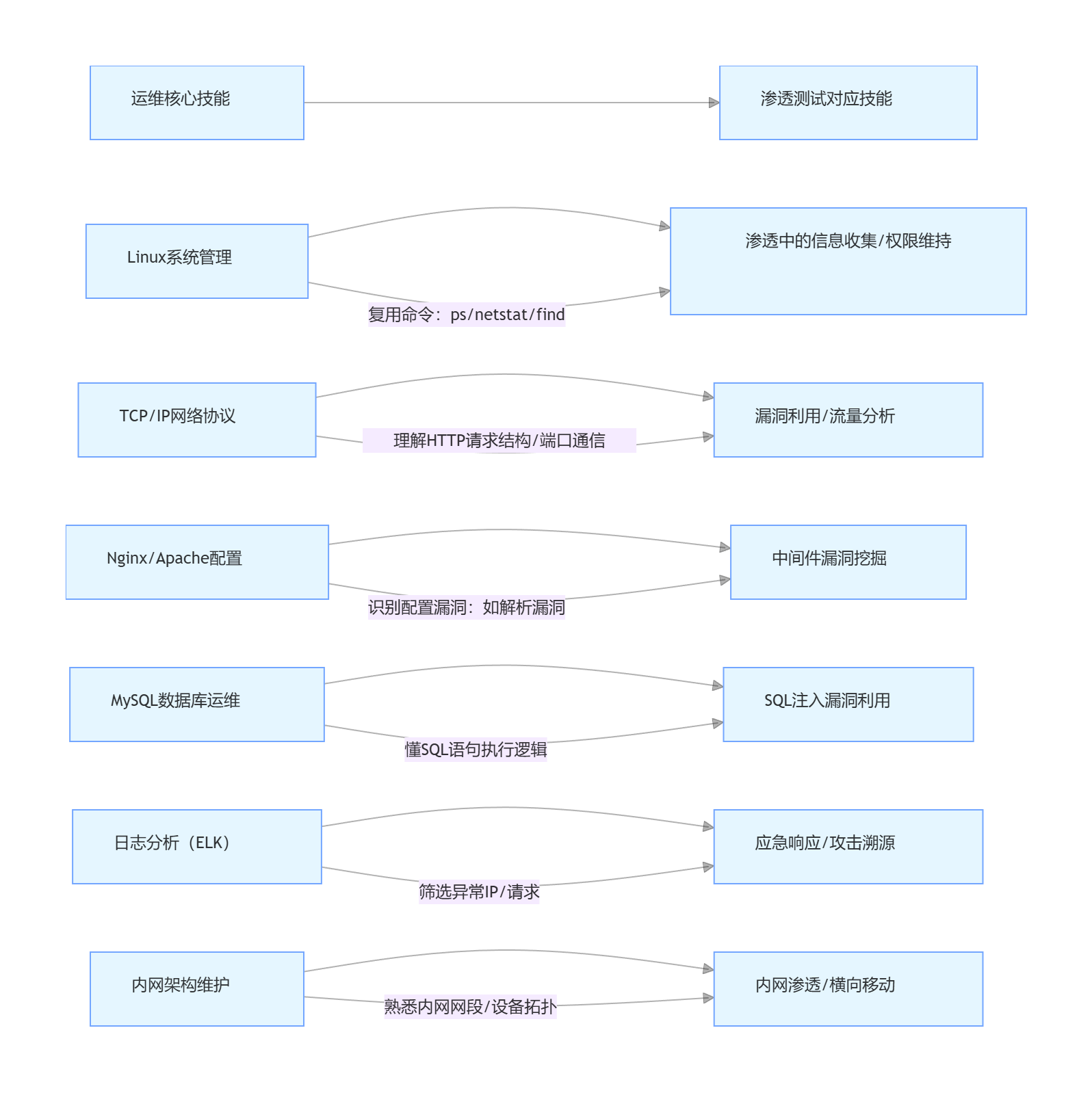

很多运维同事问我:“转行渗透是不是要从零开始?” 其实不是 —— 运维的核心技能,早已为渗透测试铺好了路。我整理了 “运维→渗透技能映射图”,清楚看到两者的重叠点:

这 50% 的重叠,就是运维转行的 “天然优势”。比如我做运维时天天用netstat -tuln查端口,转行后用同样的命令在渗透中看目标服务器开放的高危端口;之前用 ELK 分析 nginx 日志排查故障,现在用同样的方法分析攻击日志溯源 —— 这些技能不用重新学,只需要 “转换思维”。

但光靠优势不够,剩下 50% 的 “渗透专属技能”,才是决定你能否转型成功的关键。

第二步:核心技能补充 —— 运维需补的 6 块 “短板”

结合我 6 个月的转行经历,运维转行渗透需要重点补充 6 块技能,每一块都要 “结合运维经验学,避免从零开始”。

1. 信息收集:从 “运维监控” 到 “渗透侦察”(1-2 周)

运维基础:你早已会用nmap扫端口、ping测连通性,知道怎么看服务器开放的服务。需补短板:渗透的信息收集更 “全面”,要从 “单台服务器” 扩展到 “整个资产集群”。

必学内容:

- 子域名收集:用 OneForAll、Layer 子域名挖掘机,获取目标的 “隐藏资产”(比如test.xxx.com、admin.xxx.com)—— 运维通常只关注业务域名,而渗透要找 “未授权访问的后台”;

- 指纹识别:用 Wappalyzer、潮汐库,识别网站 CMS(如织梦、WordPress)、中间件版本(如 Tomcat 7.0.96)—— 运维关注 “版本是否稳定”,渗透关注 “版本是否有漏洞”(比如 Tomcat 7.0.96 有弱口令漏洞);

- 敏感信息挖掘:用 Google 语法(如

site:xxx.com filetype:pdf)找泄露的账号密码、用 Git 泄露工具找未删除的源码 —— 这些是运维不会关注,但渗透必须查的 “突破口”。

实战任务:以你维护过的公司测试域名为例,用 OneForAll 收集 10 个以上子域名,用 Wappalyzer 识别每个域名的 CMS 和中间件,记录下有 “高危版本”(如 Apache 2.4.49)的资产。

2. 漏洞挖掘:从 “故障排查” 到 “漏洞利用”(1-2 月)

运维基础:你懂日志分析、能排查服务器故障,知道 “配置错误” 会导致系统异常 —— 这和 “漏洞” 的本质(人为疏忽导致的安全缺陷)相通。需补短板:渗透要主动 “找漏洞”“利用漏洞”,而不是被动 “修故障”。

必学内容(聚焦 OWASP Top10):

| 漏洞类型 | 运维关联经验 | 需学核心技能 | 实战工具 |

|---|---|---|---|

| SQL 注入 | 懂 MySQL 查询语句,会写select * from user | 1. 理解 “语句拼接漏洞”(如id=1' or 1=1#);2. 会用 Union 查询、盲注;3. 懂 “参数化查询” 防御逻辑 | SQLMap、Burp Suite |

| 文件上传 | 懂服务器文件权限,知道chmod设置 | 1. 会绕过后缀名过滤(如改.php 为.php5);2. 会做图片马(图片 + PHP 代码);3. 懂 “文件内容校验” 防御 | 蚁剑、中国菜刀 |

| XSS | 懂前端页面渲染,知道 JS 脚本执行逻辑 | 1. 分清存储型 / 反射型 XSS;2. 会构造窃取 Cookie 的脚本;3. 懂 CSP 防御机制 | Burp Suite、BeEF |

| 中间件漏洞 | 懂 Nginx/Apache 配置,会重启服务 | 1. 记高危漏洞(如 Nginx 解析漏洞、Tomcat 弱口令);2. 会用 POC 验证漏洞(如用 Burp 发漏洞请求) | POC 库、Goby |

我的学习技巧:用 “故障类比” 学漏洞 —— 比如你之前遇到过 “Nginx 配置错误导致 403”,现在学 “Nginx 解析漏洞” 时,就理解 “配置不当会导致文件解析异常”;之前修复过 “MySQL 弱口令”,现在学 “SQL 注入” 时,就知道 “人为疏忽会导致数据泄露”。

实战任务:在 DVWA 靶场(运维可本地搭),用 SQL 注入拿到管理员密码、用文件上传 getshell,每个漏洞都记录 “利用步骤” 和 “对应的运维配置缺陷”(比如 SQL 注入对应 “未过滤用户输入”)。

3. 内网渗透:从 “内网维护” 到 “横向突破”(1-2 月)

运维基础:你懂内网网段划分(如 192.168.1.0/24)、会配置交换机 VLAN、知道怎么远程登录内网服务器 —— 这些是内网渗透的 “地图”。需补短板:渗透要 “突破边界→横向移动→控制全网”,而运维只需要 “维护已知设备”。

必学内容:

- 边界突破:通过 Web 漏洞(如文件上传)拿到 “边界服务器” 权限(运维常说的 “DMZ 区服务器”),这是进入内网的第一步;

- 信息收集:在边界服务器上用

ipconfig看内网网段、net view看在线主机、whoami看当前权限 —— 这些命令运维天天用,渗透中用来找 “内网目标”; - 横向移动:用弱口令扫描工具(Hydra)破解其他服务器的账号密码、用漏洞利用工具(如 MSF)攻击内网漏洞主机(如永恒之蓝)—— 运维关注 “设备连通性”,渗透关注 “设备可攻击性”;

- 权限维持:在拿下的服务器上部署后门(如 cs 马、计划任务),确保后续能随时访问 —— 运维会清理后门,渗透要 “隐藏后门”。

实战任务:在 VMware 里搭 “边界服务器(CentOS)+ 内网服务器(Windows Server)” 环境,模拟 “通过 Web 漏洞拿下边界机→用 Hydra 破解内网机 3389 密码→登录内网机” 的全流程。

4. 代码审计:从 “脚本部署” 到 “漏洞溯源”(1-2 月)

运维基础:你会部署 PHP/Java 项目、会看简单的报错日志(如 “500 错误”),知道 “代码问题” 会导致服务异常。需补短板:渗透要能 “读代码→找漏洞”,而不是只看报错。

必学内容(从 PHP 入手,运维接触最多):

-

高危函数识别

:重点记 5 类函数,结合你部署过的项目理解:

- SQL 注入:

mysql_query($_GET['id'])(未过滤参数,对应你部署过的 PHP 项目登录功能); - 文件包含:

include($_GET['file'])(参数可控,对应你部署过的 “模板切换” 功能); - 文件上传:

move_uploaded_file($_FILES['file']['tmp_name'], $path)(未校验后缀,对应你维护过的 “头像上传” 功能); - 命令注入:

system("ping ".$_GET['ip'])(未过滤特殊字符,对应你写过的 “网络检测脚本”); - 反序列化:

unserialize($_GET['data'])(存在魔术方法,对应你接触过的 “缓存序列化” 功能);

- SQL 注入:

-

简单 POC 编写:用 Python 写 10 行以内的漏洞验证脚本(如检测 SQL 注入的脚本),结合你运维的 Python 脚本经验,不用从零学编程。

实战任务:下载开源 CMS(如织梦 DedeCMS),找到其中的 “文件上传漏洞” 代码,分析漏洞成因,并写一个简单的 POC 验证漏洞。

5. 工具使用:从 “运维工具” 到 “渗透工具”(1 周)

运维基础:你会用ssh远程登录、top看进程、tcpdump抓包 —— 这些工具的 “使用逻辑” 和渗透工具相通。需补短板:渗透工具更 “专注安全”,要掌握 3 类核心工具:

| 工具类型 | 运维类比 | 必学工具 | 核心用法(结合运维经验) |

|---|---|---|---|

| 抓包分析 | tcpdump | Burp Suite | 像用 tcpdump 抓网络包一样,抓 HTTP 请求,改参数测试漏洞 |

| 漏洞扫描 | nmap | Goby/Xray | 像用 nmap 扫端口一样,扫服务器漏洞,重点看高危告警 |

| 渗透框架 | ansible(运维自动化) | Metasploit/Cobalt Strike | 像用 ansible 管理多台服务器一样,用 MSF 管理多台被控主机 |

我的技巧:把渗透工具和运维工具 “绑定记忆”—— 比如用 Burp 抓包时,想起用 tcpdump 抓包的逻辑;用 MSF 生成后门时,想起用 ansible 推送脚本的流程,上手会快很多。

6. 合规意识:从 “安全合规” 到 “合法渗透”(1 天)

运维基础:你懂公司的 “等保合规” 要求,知道 “数据不能外泄”—— 这和渗透的 “合法测试” 原则相通。需补短板:渗透必须 “授权测试”,绝对不能碰 “未授权资产”,否则会触犯法律。

必记 3 条红线:

- 只测授权资产:公司内部测试需拿到书面授权,外部测试只能在 SRC 平台(如阿里云 SRC、腾讯 SRC)或靶场;

- 不破坏数据:渗透中不能删除、修改目标数据(比如运维知道 “删库跑路” 的后果,渗透同理);

- 不留存后门:测试结束后,必须清理所有后门和测试文件,避免给目标留下安全隐患。

血泪教训:我转行初期,一时好奇用 nmap 扫了客户的生产服务器,结果被网警约谈 —— 运维一定要记住:“你维护的服务器不能随便测,渗透的授权原则比技术更重要。”

第三步:实战落地路径 —— 运维转行的 “快速通道”

光学技能不够,必须通过实战把 “运维经验 + 渗透技能” 融合起来。我总结了 3 条适合运维的实战路径,能快速积累项目经验。

1. 第一阶段:靶场练手(1-2 月)—— 用运维经验 “降维打击”

选择和 “运维场景” 贴近的靶场,比如:

- DVWA:练 Web 漏洞,你可以用运维的 “服务器配置经验” 分析漏洞成因(如文件上传漏洞对应 “nginx 配置未校验后缀”);

- VulnHub(Metasploitable 3):练内网渗透,你可以用运维的 “内网架构经验” 规划横向移动路径(比如先拿下 DMZ 区服务器,再进内网办公区);

- Upload-Lab:练文件上传漏洞,你可以用运维的 “文件权限经验” 理解 “为什么改后缀能绕过”(如 Linux 下.php5 会被解析为 PHP 文件)。

我的经历:在 Metasploitable 3 靶场中,我用运维的 “Tomcat 维护经验”,很快发现靶场的 Tomcat 存在弱口令(默认账号密码 tomcat/tomcat),轻松拿下服务器权限 —— 这比纯新手入门快了至少 1 倍。

2. 第二阶段:SRC 实战(2-3 月)—— 用运维技能 “挖漏洞”

SRC(安全应急响应中心)是运维转行的 “最佳实战场”,因为你可以用 “运维视角” 找漏洞:

- 中间件漏洞:你熟悉 Nginx、Tomcat 的版本漏洞,比如 Tomcat 7.0.96 的弱口令、Nginx 2.4.49 的路径穿越,这些在 SRC 中很容易出成果;

- 配置漏洞:你懂 “运维配置错误” 会导致漏洞,比如 MySQL 默认端口 3306 开放、redis 未设密码,这些是新手容易忽略,但你能快速发现的漏洞;

- 日志漏洞:你会分析日志,比如在 SRC 测试中,通过分析目标的 nginx 日志,发现 “后台地址泄露” 或 “异常登录记录”,进而找到漏洞。

我的成果:转行第 3 个月,我在阿里云 SRC 提交了 “某企业 Tomcat 弱口令漏洞”,用的就是运维的 “中间件维护经验”—— 我知道很多公司的运维为了方便,会用默认账号密码,果然一试就中,还拿到了 500 元奖金。

3. 第三阶段:内部项目(2-3 月)—— 用 “运维身份” 切入渗透

在公司内部找 “渗透机会”,比如:

- 协助安全团队做渗透测试:你熟悉公司的服务器架构、网段划分,能帮安全团队快速定位资产,甚至发现 “运维专属漏洞”(如未授权的备份服务器);

- 做内部安全巡检:把 “运维巡检” 升级为 “安全巡检”,比如在检查服务器时,顺便测是否有弱口令、是否开放高危端口,形成安全报告;

- 参与应急响应:公司遇到安全事件时,你用运维的 “日志分析经验”+ 渗透的 “溯源技能”,快速定位攻击源,比如通过分析 ssh 日志找到暴力破解的 IP。

我的转型关键:在公司的一次安全演练中,我用 “运维的内网架构经验”,指出了安全团队忽略的 “内网打印机未授权访问” 漏洞,得到领导认可 —— 这成了我从运维转渗透的 “敲门砖”。

第四步:在职转行时间规划 —— 每天 2 小时,6 个月落地

作为在职运维,不用辞职学习,每天 2 小时足够:

时间分配技巧:

- 早上 1 小时:学理论(如漏洞原理、工具用法),利用通勤时间看 优快云 文章或视频;

- 晚上 1 小时:做实战(如靶场练习、SRC 挖洞),结合当天学的理论,边练边记;

- 周末额外 2 小时:整理笔记,把 “运维经验 + 渗透技能” 的结合点写成文档(比如 “Nginx 配置与文件上传漏洞的关系”),加深记忆。

结语:运维转行渗透,不是 “从零开始”,而是 “优势升级”

很多运维同事担心 “转行难”,但我用 6 个月的经历证明:运维转行渗透,比零基础入门至少快 3 倍 —— 因为你早已掌握 Linux、网络、服务器这些 “底层能力”,只需要补充 “渗透思维” 和 “专属技能”。

最后送大家一句话:“运维的价值,不止于‘维护稳定’,更在于‘发现风险’—— 而渗透测试,就是把‘发现风险’变成了更有前景的职业。”

如果你也是在职运维,不妨从今天开始:打开 Kali Linux,用你熟悉的nmap扫一次靶场端口 —— 你会发现,转行的第一步,比想象中简单。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

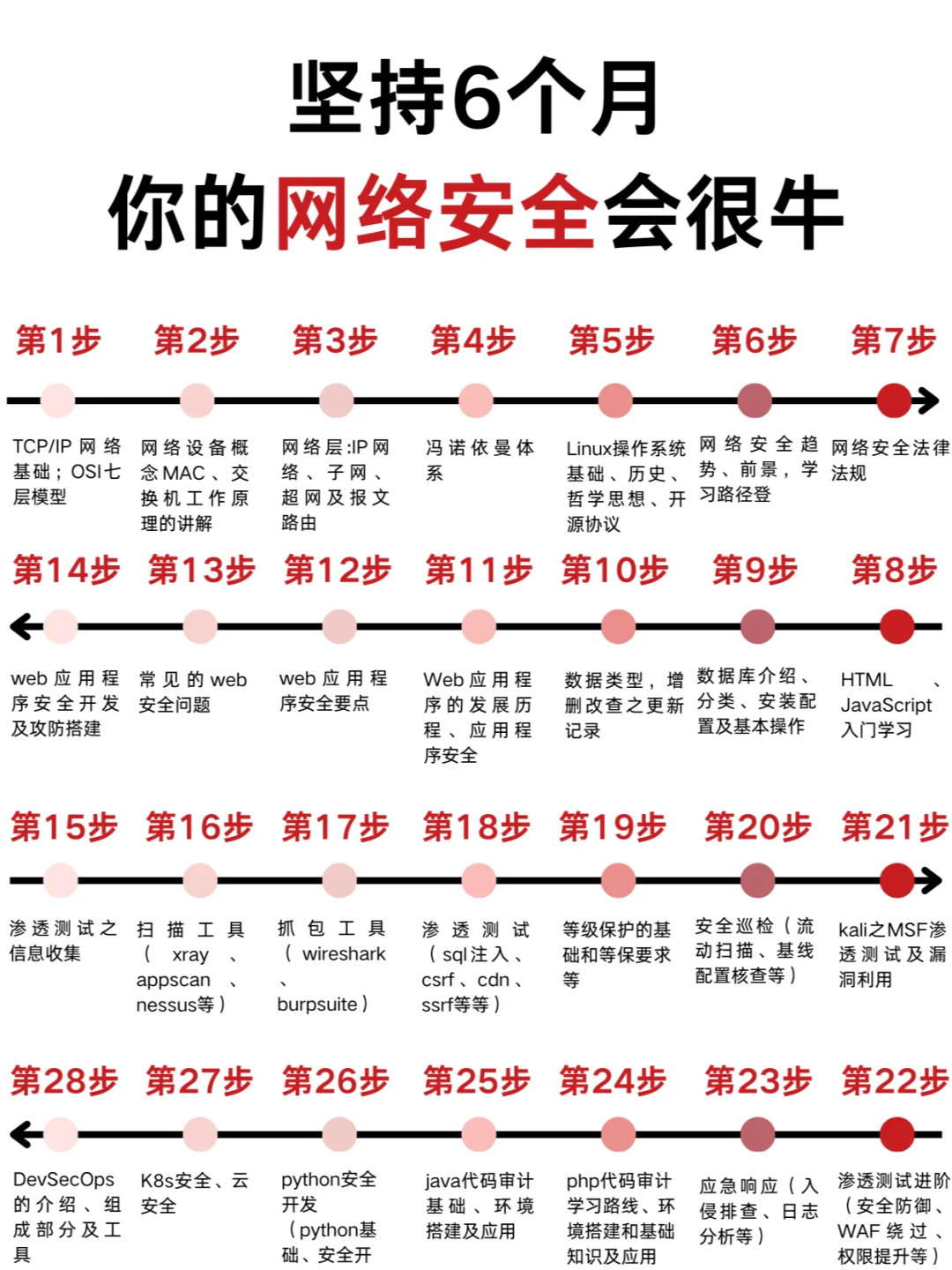

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

582

582

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?