引言:从 “代码搬运” 到 “安全守护”,程序员转行的新趋势

打开招聘平台不难发现一个现象:越来越多标注 “5 年 Java 开发”“3 年前端工程师” 的简历,在技能栏里新增了 “渗透测试”“代码审计”“漏洞挖掘” 等关键词;在技术社群中,“Java 转代码审计”“Python 开发转网安工具开发” 的讨论热度持续攀升。

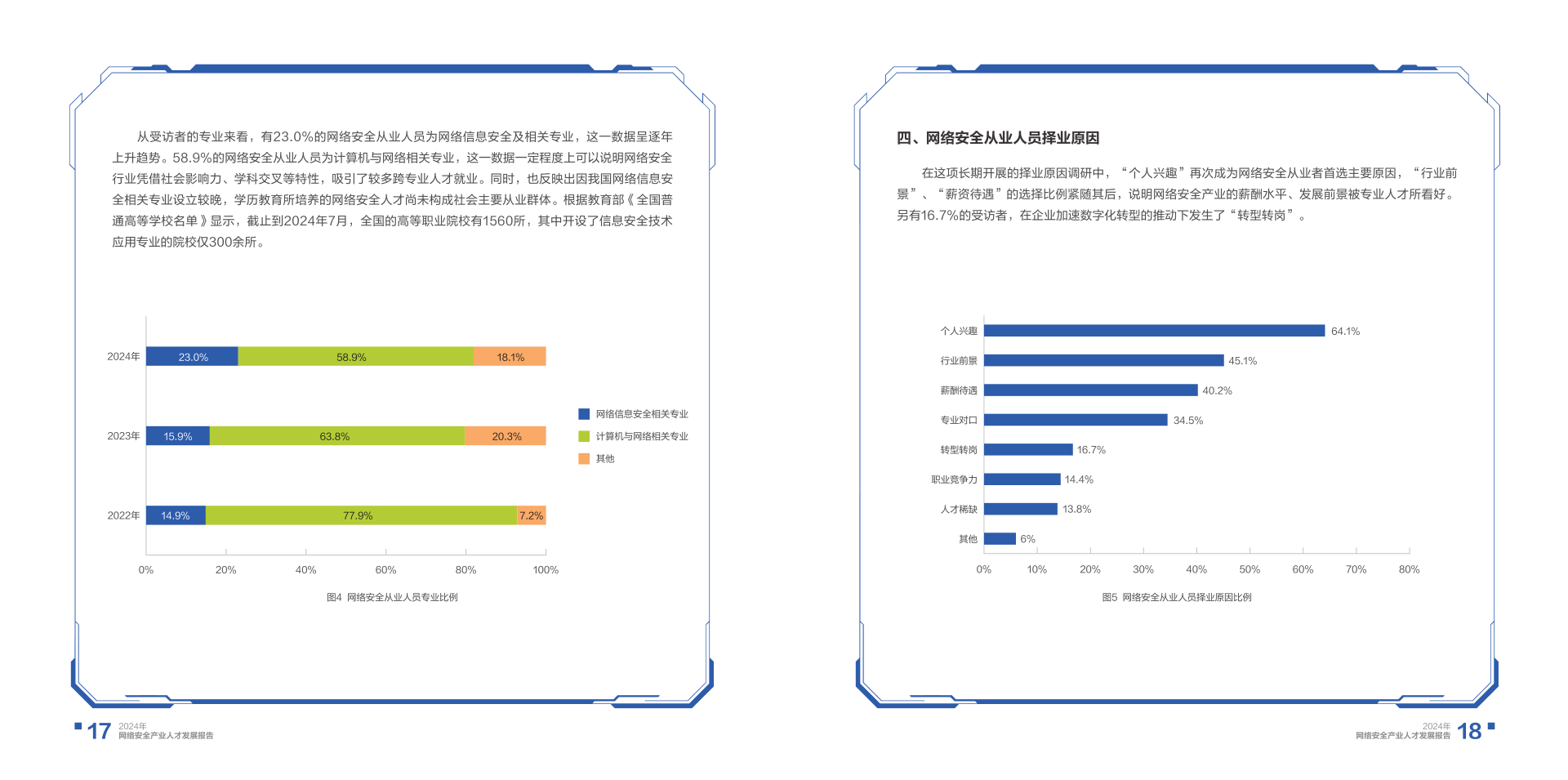

据《2024 年中国网络安全人才发展报告》显示,近3年转行进入网络安全领域的从业者中,有42%来自程序员群体,其中 Java、Python、Web 前端开发者占比最高。这种转行潮并非偶然,而是程序员在职业困境、行业红利、技术适配性等多重因素叠加下的理性选择。本文将从 “程序员职业痛点”“网安行业吸引力”“技术适配优势”“政策趋势推动” 四个维度,拆解这一现象背后的核心逻辑。

一、程序员的职业困境:转行的 “内在推力”

程序员选择转行,本质是对现有职业痛点的主动突围。随着 IT 行业进入成熟期,传统开发岗位的 “内卷化”“技术迭代压力”“职业天花板” 等问题日益凸显,成为推动程序员寻找新赛道的核心动力。

1. 技术内卷加剧:同质化竞争下的 “生存压力”

传统开发领域的技术门槛逐渐降低,尤其是基础 CRUD(增删改查)岗位,新人经过 3-6 个月培训即可上手,导致市场供需失衡。以 Java 开发为例:

- 据 BOSS 直聘数据,2024 年 Java 开发岗位的投递量与招聘量比例达 8:1,部分二三线城市甚至超过10:1;

- 企业对基础开发的要求不断提高,“3 年经验要求掌握微服务、分布式、云原生” 成为常态,而薪资涨幅却逐年放缓,一线城市 5 年 Java 开发的平均薪资增速从 2020 年的 15% 降至 2024 年的 8%。

这种 “高竞争、低回报” 的现状,让不少程序员陷入 “加班改 BUG 却难获晋升” 的困境,开始寻找竞争更小的赛道。

2. 技术迭代过快:“终身学习” 变成 “被迫追赶”

程序员需要面对高频次的技术更新,尤其是前端、移动端等领域,技术迭代周期甚至缩短至 6-12 个月:

- 前端开发者需在 3 年内掌握 Vue2→Vue3→Vite→Nuxt3 的技术栈迭代,错过一个版本就可能面临 “技能过时” 风险;

- Java 生态从 JDK8 到 JDK17 的升级中,新增的 Records、Sealed Classes 等特性,要求开发者重新适配现有项目;

- 云原生技术的普及,迫使传统后端开发者额外学习 K8s、Docker、Istio 等容器化技术,学习成本呈指数级增长。

相比之下,网络安全的核心技术体系更稳定 ——SQL 注入、XSS、文件上传等基础漏洞原理 decade 未变,核心工具(BurpSuite、Nmap、SQLMap)的使用逻辑长期稳定,开发者无需频繁 “推翻重来”。

3. 职业天花板明显:35 岁危机的 “提前到来”

传统开发岗位的职业生命周期较短,多数企业更倾向招聘 35 岁以下的程序员,认为 “年轻人学习能力强、加班意愿高”。数据显示:

- 某招聘平台 2024 年的调研显示,35 岁以上的 Java 开发岗位招聘需求仅占总量的 12%,而 30 岁以下需求占比达 68%;

- 基础开发岗位的晋升路径狭窄,多数程序员在 5-8 年后会面临 “要么转管理,要么被淘汰” 的选择,而管理岗名额仅占技术岗总量的 15% 左右。

网络安全领域则呈现 “越老越吃香” 的特点 —— 随着实战经验积累,安全工程师对漏洞的敏感度、攻防策略的制定能力会持续提升,35 岁以上的资深安全专家(如红队负责人、安全架构师)需求占比达 35%,且薪资是同年限开发岗位的 1.5-2 倍。

4. 业务价值模糊:从 “创造者” 沦为 “工具人”

不少程序员长期从事 “重复劳动”,难以感受到核心价值:

- 后端开发者可能长期负责 “接口调试”“数据同步” 等重复性工作,无法参与核心业务决策;

- 前端开发者可能陷入 “像素级还原设计稿”“兼容多浏览器” 的细节中,技术成果难以直接体现业务价值;

- 这种 “代码搬运” 式的工作,容易让程序员产生 “职业倦怠”,而网络安全岗位则能直接解决 “数据泄露”“系统被攻击” 等关键风险,价值感更强烈。

二、网络安全行业:转行的 “外在拉力”

如果说程序员的职业困境是 “推力”,那么网络安全行业的多重优势就是 “拉力”。在数字经济快速发展的背景下,网安行业呈现 “人才缺口大、薪资待遇高、发展空间广” 的特点,成为程序员转行的理想选择。

1. 人才缺口巨大:供需失衡下的 “就业红利”

网络安全人才缺口已成为制约行业发展的核心问题,且缺口规模持续扩大:

- 据工信部数据,2025 年我国网络安全人才需求将达 327 万,而现有从业人员仅 86 万,缺口超 240 万;

- 细分领域的缺口更突出,代码审计、红队渗透、应急响应等实战型岗位的招聘周期平均为 45 天,远高于开发岗位的 25 天;

- 这种 “供不应求” 的现状,让具备编程基础的程序员成为网安企业的 “优先招聘对象”,转行门槛显著低于其他行业。

下图清晰展示了 2020-2025 年我国网络安全人才供需差的变化趋势:

2. 薪资待遇优厚:远超同年限开发岗位

网络安全岗位的薪资水平不仅高于传统开发,且涨幅更稳定:

- 据职友集数据,2024 年一线城市网络安全工程师的平均薪资为 25.8K / 月,而同年限 Java 开发的平均薪资为 19.2K / 月,差距达 34%;

- 资深岗位的薪资差距更大,5 年经验的红队工程师平均薪资达 45K / 月,而 5 年经验的 Java 技术组长平均薪资为 32K / 月;

- 网安岗位还存在 “额外收益”,如 SRC 漏洞奖金(单次奖励 500-10 万元)、护网行动补贴(单日补贴 2000-5000 元),进一步提升收入水平。

下表对比了一线城市不同年限程序员与网安工程师的平均薪资:

| 工作年限 | Java 开发平均薪资(K / 月) | 前端开发平均薪资(K / 月) | 网络安全工程师平均薪资(K / 月) | 薪资差距(网安 vs 开发) |

|---|---|---|---|---|

| 1-3 年 | 12-18 | 11-17 | 18-25 | +50%-47% |

| 3-5 年 | 19-28 | 18-26 | 25-35 | +32%-35% |

| 5-8 年 | 32-45 | 30-42 | 45-60 | +41%-43% |

| 8 年以上 | 45-60 | 42-55 | 60-80 | +33%-45% |

3. 职业路径多元:适配不同技术背景的程序员

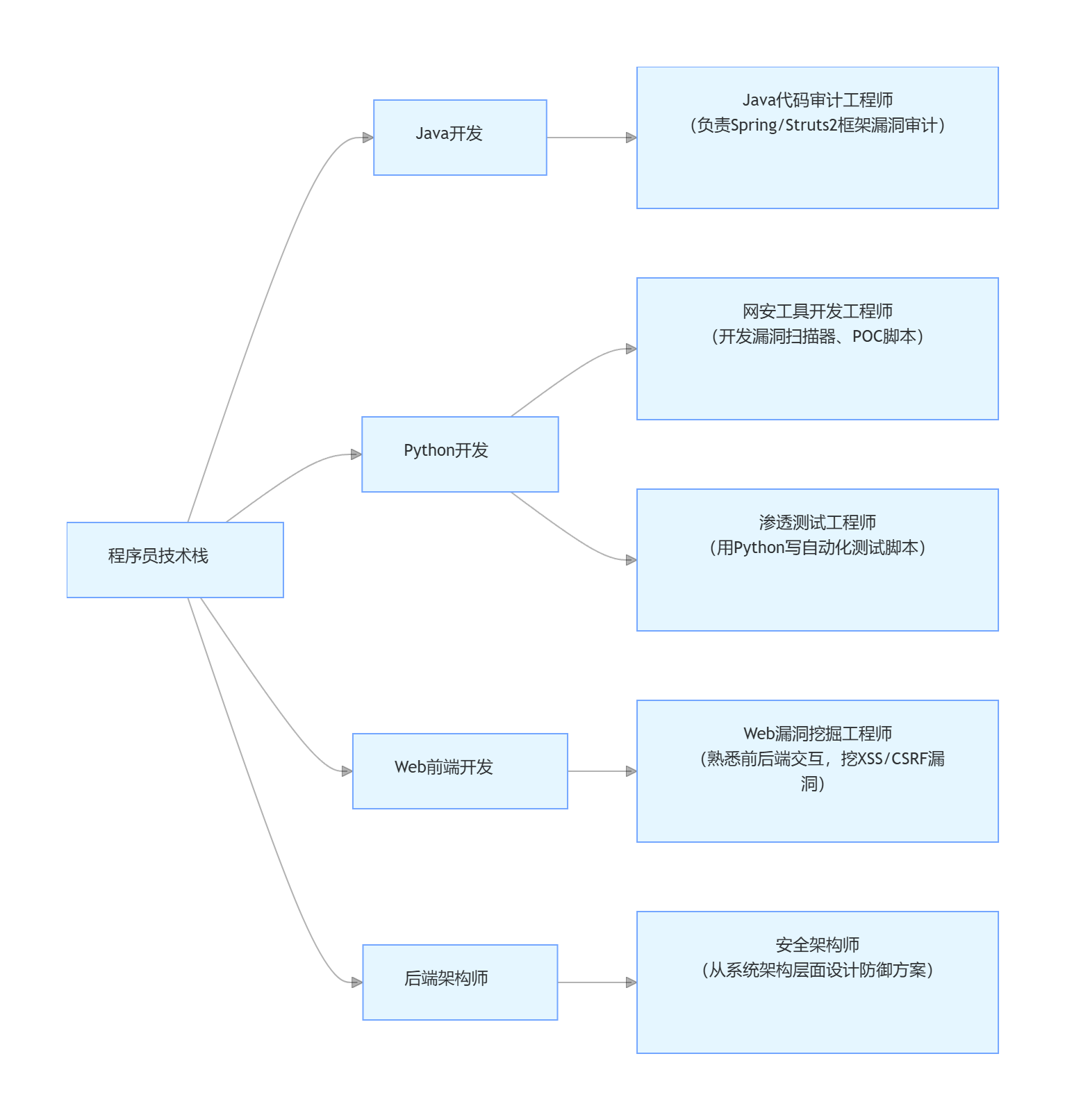

网络安全行业细分方向众多,程序员可根据自身技术栈 “无缝衔接”,降低转行成本。具体适配路径如下:

这种 “技术栈复用” 的优势,让程序员转行后能快速上手:

- Java 开发者可利用框架经验,转型 Java 代码审计,专注于 Struts2、Spring Boot 等主流框架的漏洞挖掘;

- Python 开发者可快速掌握漏洞扫描工具开发、自动化渗透脚本编写,转型渗透测试或工具开发;

- Web 前端开发者因熟悉浏览器交互逻辑,在挖掘 XSS、DOM 型漏洞时具备天然优势,可转型 Web 漏洞挖掘工程师。

4. 政策驱动明显:合规需求倒逼人才招聘

随着《网络安全法》《数据安全法》《个人信息保护法》的落地,企业的安全合规需求呈爆发式增长:

- 等保 2.0 要求所有三级及以上系统必须配备专职安全人员,否则将面临罚款;

- 金融、医疗、政务等关键行业需定期开展 “红队评估”“漏洞检测”,催生大量实战型安全岗位;

- 据《2024 年企业网络安全投入报告》,78% 的企业计划在未来 1 年内增加安全团队规模,其中 65% 优先招聘有开发背景的安全人才。

三、程序员转网安:天然的 “技术适配优势”

程序员之所以成为网安行业的 “优选转行群体”,核心在于两者的技术体系高度适配 —— 程序员积累的编程能力、系统认知、业务思维,都是网安岗位的核心竞争力,能显著降低转行难度。

1. 编程基础:网安实战的 “核心支撑”

网络安全并非 “纯工具使用”,而是需要扎实的编程能力作为支撑,这正是程序员的优势所在:

- 代码审计:需能读懂 Java/PHP/Python 代码,识别高危函数(如

mysql_query、eval),判断漏洞风险,而程序员的代码阅读能力是基础; - 工具开发:漏洞扫描器、POC 脚本、自动化渗透工具等,多采用 Python/Go 开发,Python 开发者可直接复用编程经验;

- 漏洞利用:编写 Exploit(漏洞利用代码)需理解汇编、C 语言,后端开发者在底层技术认知上更具优势。

例如,某 Java 开发转行代码审计后,仅用 2 个月就独立完成了某电商平台的 Spring Cloud 框架漏洞审计,原因在于其熟悉 Spring 生态的源码逻辑,能快速定位 “配置不当导致的 RCE 漏洞”。

2. 系统认知:精准挖漏洞的 “前提”

程序员对系统架构、业务逻辑的理解,能帮助其更精准地发现漏洞:

- 后端开发者熟悉 “接口设计→数据库交互→业务逻辑处理” 的全流程,容易发现 “越权访问”“逻辑漏洞”(如支付金额篡改);

- 前端开发者了解 “Cookie/Session 机制”“AJAX 请求逻辑”,在挖掘 CSRF、XSS 漏洞时能快速定位攻击点;

- 相比零基础学习者,程序员能更快理解 “漏洞产生的根源”,而非停留在 “工具使用” 层面。

例如,某 Web 前端开发者转行后,通过分析某社交平台的 “私信发送” 接口,发现前端未对 “接收者 ID” 做校验,仅在后端做了简单判断,进而构造请求实现 “越权发送私信”,这种漏洞挖掘能力正是基于对前后端交互逻辑的理解。

3. 问题排查思维:攻防对抗的 “关键能力”

程序员在日常工作中积累的 “BUG 排查” 思维,与网安岗位的 “漏洞挖掘” 逻辑高度一致:

- 程序员排查 BUG 时,会通过 “日志分析→断点调试→场景复现” 定位问题,而网安工程师挖掘漏洞时,会通过 “流量分析→参数测试→漏洞复现” 验证风险;

- 这种 “逻辑推理 + 细节敏感” 的能力,让程序员在面对复杂系统时,能更快找到漏洞线索。

例如,某后端开发者在测试某金融 APP 时,通过分析 “转账接口” 的日志,发现 “转账金额” 参数在后端仅做了 “非空校验”,未做 “正数校验”,进而构造 “负数金额” 实现 “转账后余额增加” 的逻辑漏洞,这种排查思路正是复用了日常排查接口 BUG 的经验。

四、程序员转网安的实操建议:从 “有基础” 到 “能落地”

虽然程序员转网安具备天然优势,但仍需明确方向、系统学习,避免陷入 “盲目学工具”“理论脱离实战” 的误区。以下是具体的实操建议:

1. 方向选择:按技术栈精准定位,拒绝 “全面开花”

避免盲目学习所有网安方向,应根据自身技术栈选择细分领域:

- 若擅长 Java/PHP:优先选择 “代码审计”,聚焦对应语言的框架漏洞(如 Java 的 Log4j、PHP 的 ThinkPHP);

- 若擅长 Python:优先选择 “渗透测试” 或 “工具开发”,重点学习漏洞扫描脚本编写、POC 开发;

- 若擅长 Web 前端:优先选择 “Web 漏洞挖掘”,专注于 XSS、CSRF、DOM 型漏洞的实战挖掘。

2. 能力构建:聚焦 “实战成果”,而非 “工具罗列”

网安行业更看重 “实战经验”,学习时需以 “产出成果” 为目标:

- 入门阶段(1-3 个月):掌握 Nmap、Burp Suite、SQLMap 等核心工具,完成 DVWA、SQLI-LAB 等靶场的全难度测试;

- 进阶阶段(4-8 个月):在 SRC 平台提交 5-10 个有效漏洞(如阿里云 SRC、腾讯 SRC),积累真实漏洞挖掘经验;

- 提升阶段(9-12 个月):参与开源项目的漏洞审计(如织梦 CMS、帝国 CMS),或加入安全工作室参与红队项目,积累项目经验。

3. 证书加持:选择 “高含金量” 证书,提升竞争力

证书虽非必需,但能帮助程序员快速证明能力,优先选择以下两类证书:

- 实战型证书:CISP-PTE(注册渗透测试工程师)、OSCP(Offensive Security Certified Professional),侧重实战操作,认可度高;

- 合规型证书:CISAW(注册信息安全保障人员)、等保测评师,适合计划进入金融、政务等合规要求高的行业。

结语:转行不是 “逃避”,而是 “赛道升级”

越来越多程序员转行网络安全,并非对开发岗位的 “否定”,而是对 “更有潜力、更具价值、更长生命周期” 赛道的主动选择。在数字经济时代,网络安全已成为 “数字基建的基石”,而具备开发背景的安全人才,既能理解系统底层逻辑,又能快速落地安全方案,将成为行业的 “核心竞争力”。

对于程序员而言,转行网安不是 “从零开始”,而是 “技术复用 + 能力延伸”—— 用已有的编程基础、系统认知,结合网安行业的实战需求,就能快速实现职业升级。未来,随着攻防对抗的持续升级,“开发 + 安全” 的复合型人才将更受青睐,这也为程序员的职业发展提供了新的可能性。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?