前言:技术扫不出漏洞的系统,被一封邮件破防了

去年夏天,我参与某车企的红队评估项目 —— 客户的 IT 团队信心满满,说 “我们部署了顶级 WAF 和EDR,你们肯定拿不下核心系统”。

前 3 天,我们用 Nmap 扫端口、用 Xray 扫漏洞、用 MSF 试 exp,结果只找到 2 个低危漏洞,连边界服务器的 shell 都没拿到。技术负责人调侃:“要不你们认输吧,我们的防御可不是摆设。”

直到第 4 天,我换了个思路 —— 不再死磕技术,转而 “攻人”。我用 Gophish 搭了个钓鱼平台,伪装成 “车企总部 HR”,给员工发了封标题为 “【紧急通知】2024 年员工福利补贴申领” 的邮件,附件里藏了个伪装成 “申请表” 的宏病毒。

没想到,24 小时内,有 12 个员工点开了附件 —— 其中包括 IT 部门的一名管理员。当我们通过他的电脑横向移动,拿到生产系统的 root 权限时,客户的技术负责人脸色都变了:“我们防了这么多技术漏洞,居然栽在一封邮件上?”

那次实战让我彻底明白:在网络安全领域,技术是黑客的 “武器”,而社会工程学是 “兵法” —— 再坚固的技术防御,也抵不过人性的弱点。这篇文章,我会结合 3 次红队实战经历,拆解社会工程学的核心逻辑,告诉你为什么 “懂人性的黑客,才是真的可怕”。

一、先搞懂:社会工程学不是 “骗术”,是黑客的 “底层逻辑”

很多人觉得社会工程学就是 “骗术”—— 比如骗密码、骗链接,但在实战中,它是一套 “精准利用人性弱点” 的系统化方法论。

“网络安全的防御体系分两层:一层是技术层(防火墙、WAF、密码),一层是人性层(员工的警惕心、信息保护意识)。技术层的漏洞可以通过升级补丁修复,但人性层的漏洞 —— 贪婪、恐惧、信任、疏忽,从古至今从未变过。”

第一次对这句话有体感,是我刚做渗透测试时的 “翻车经历”:

那时我刚学会用 SQLMap 跑注入,信心满满去测一个小企业的官网 —— 结果 WAF 拦截得死死的,试了 10 种绕过方法都没用。后来我逛他们公司的论坛,发现行政小姐姐在发 “招聘启事”,留了个人微信。我伪装成 “应聘技术岗的应届生”,加了她微信,闲聊时说 “想提前了解下公司的系统,方便以后工作”,她直接把 “官网后台地址 + 测试账号密码” 发了过来 —— 全程没用到一句技术命令,只靠 “装萌新” 就拿到了权限。

从那以后,我开始刻意学习社会工程学,后来发现:在 80% 的真实渗透场景中,社会工程学比技术攻击更高效、更难防御—— 因为技术漏洞会被修复,但 “员工会信陌生人、会点陌生链接、会把密码贴在显示器上” 这些事,只要人性不变,就永远存在。

二、3 类高频社会工程学手段:我用它们拿下过 5 家企业的核心系统

社会工程学不是 “靠运气骗人”,而是有明确的分类和操作流程。结合我的实战经历,最常用、成功率最高的是这 3 类手段,每一类都有可复制的 “套路”。

1. 钓鱼攻击:90% 的员工会踩的 “温柔陷阱”

钓鱼攻击是社会工程学的 “王牌手段”—— 通过伪装成可信身份(如 HR、IT、领导),用邮件、短信、微信发诱导内容(如链接、附件),让目标主动 “交出权限”。

我的实战案例:一封 “薪资表” 邮件,拿下财务系统去年给某电商公司做红队评估时,我们的目标是财务系统(存着客户支付数据)。技术扫描发现,财务系统在内网,且只允许公司 IP 访问,根本无法从外部突破。

于是我们做了 3 步操作:

- 信息收集:从脉脉找到财务部门的 3 个员工,记下他们的名字和邮箱格式(如 “张三” 对应 “zhangsan@公司域名”);

- 搭建钓鱼平台:用 Gophish 生成伪装成 “财务部” 的发件邮箱,附件命名为 “2024 年 Q2 薪资明细表(加密版).exe”—— 其实是带木马的可执行文件,图标改成 Excel 样式;

- 发送并等待:邮件正文写 “@所有人 本次薪资调整明细已发,双击附件输入工号密码即可解密查看”,故意加了 “薪资调整” 这个钩子。

结果不到 1 小时,财务经理就点开了附件 —— 木马成功运行,我们拿到了她的电脑权限,顺着内网路径直接进入财务系统。事后复盘,客户的 IT 负责人说:“我们天天提醒员工别点开陌生附件,没想到‘薪资’两个字就能破防。”

核心逻辑:利用 “贪婪 + 焦虑”—— 员工对 “薪资、福利、晋升” 等利益相关的内容毫无抵抗力,哪怕有警惕心,也会抱着 “看看也无妨” 的心态点击。

2. Pretext 攻击:伪装身份,让目标主动 “开门”

Pretext( pretext, pretext 攻击)是 “编一个合理的身份和理由”,让目标相信你 “属于这个圈子”,从而主动泄露信息或授权权限。简单说,就是 “装自己人”。

我的实战案例:伪装成供应商,骗到内网地址某次给某医院做渗透时,我们需要先拿到内网的网段(如 192.168.1.0/24),但外网扫描完全看不到。于是我选了 “供应商” 这个身份 —— 医院的设备供应商(如 CT 机、病床)很多,员工对这类身份的信任度高。

我先在医院官网找到采购部的电话,打过去说:“您好,我是 XX 医疗设备的售后,之前给你们供的 CT 机需要做固件升级,麻烦提供下设备的内网 IP,我远程调试下。”

采购部的员工没多想,直接说:“你等下,我找 IT 要下地址 —— 我们的设备都在 192.168.5.0/24 网段,CT 机的 IP 是 192.168.5.123,你直接连就行。”

拿到网段后,我们用之前拿到的一个普通员工账号(通过钓鱼得到),通过 VPN 接入内网,很快就找到了 HIS 系统(医院信息系统)的入口 —— 整个过程没用到任何技术漏洞,全靠 “编身份”。

核心逻辑:利用 “信任 + 专业性”—— 人们对 “有明确身份、懂行业术语” 的人会放松警惕,尤其是企业内部的 “跨部门协作” 场景(如采购对接供应商、IT 对接售后),员工不会反复核实身份。

3. 诱饵攻击:把 “陷阱” 放在目标眼前,等着上钩

诱饵攻击是 “物理层面的社工”—— 把带恶意程序的载体(如 U 盘、移动硬盘)放在目标的活动区域(如公司停车场、会议室、电梯口),标上吸引人的标签(如 “客户名单”“薪资表”“项目方案”),等着员工捡走插入电脑。

我的实战案例:停车场的 “薪资表 U 盘”,5 人中招去年给某互联网公司做红队评估时,客户的内网防御很严,我们决定用诱饵攻击。

我们买了 20 个廉价 U 盘,每个都植入了 “自动运行的木马”(通过修改 autorun.inf 文件),然后在 U 盘上贴了张纸条,写着 “2024 年 Q3 薪资调整表(仅核心员工查看)”—— 故意用 “核心员工” 刺激好奇心。

然后,我们在客户公司的停车场、电梯口、会议室角落各放了几个。结果 1 天内,有 5 个员工捡了 U 盘并插入电脑 —— 其中 2 个是技术部的,我们通过他们的电脑拿到了内网的管理员权限。

事后问一个捡 U 盘的员工:“你不觉得奇怪吗?怎么会有薪资表掉在地上?” 他说:“当时想着‘捡来看看有没有我的薪资调整’,没多想就插电脑了。”

核心逻辑:利用 “好奇 + 疏忽”—— 人们对 “意外发现的敏感信息” 有天然的好奇心,且在物理场景中,比线上更难保持警惕(比如不会怀疑 “地上的 U 盘有病毒”)。

三、社会工程学的 “底层密码”:4 个人性弱点,黑客百用不厌

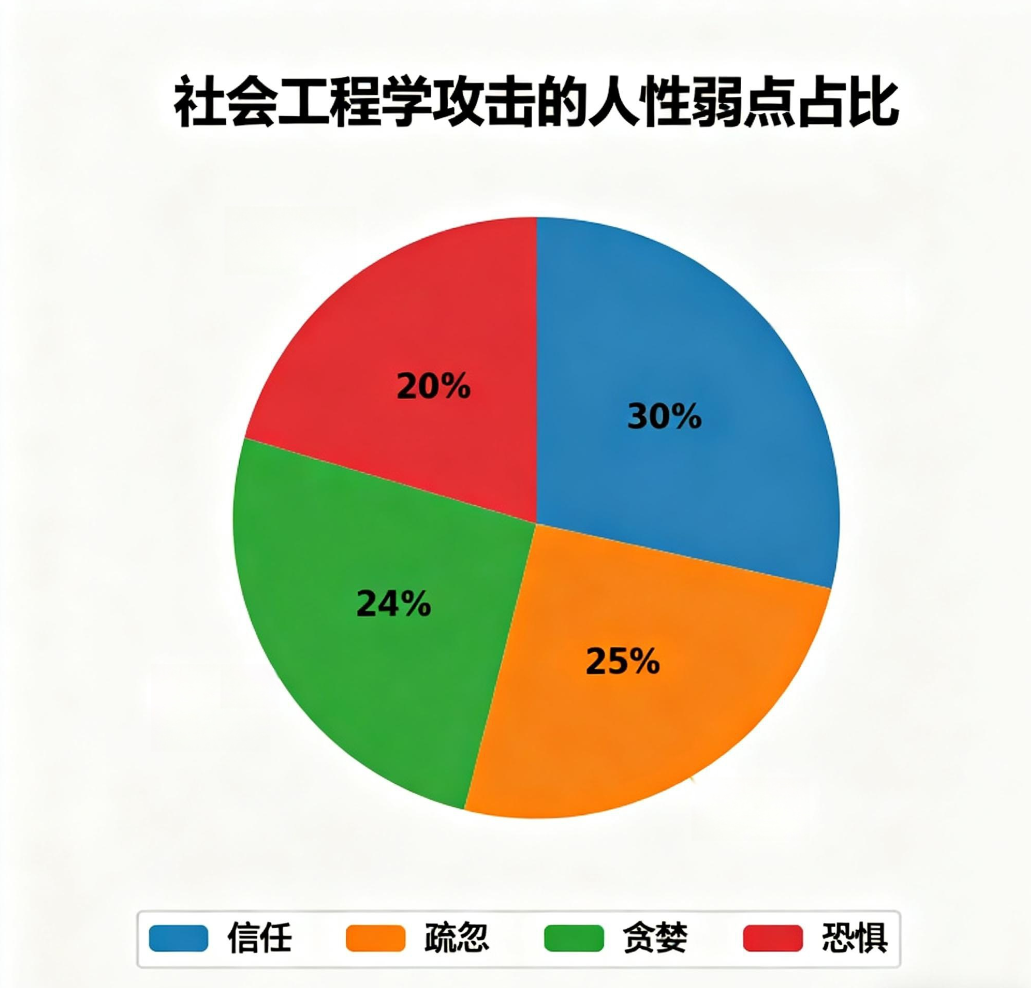

所有社会工程学手段,本质都是 “精准打击人性弱点”。我整理了实战中最容易被利用的 4 个弱点,用一张图就能看清它们的 “杀伤力占比”:

这 4 个弱点,几乎覆盖了 90% 的社工攻击场景,每个都有明确的 “利用套路”:

1. 信任:最容易被突破的 “心理防线”

弱点表现:对 “有身份、有理由、有熟人背书” 的人缺乏警惕,比如相信 “领导的邮件”“IT 的通知”“同事的求助”。利用套路:

- 伪装成 “领导”:用相似的邮箱(如 “zhang 总” 的邮箱是 zhang@xxx.com,伪造一个 zhang1@xxx.com)发邮件,说 “紧急要一份客户数据,你先发给我”;

- 伪装成 “同事”:加员工微信时说 “我是新入职的小王,之前李姐(真实员工)让我加你对接工作”,用 “熟人背书” 降低警惕;

- 用 “专业术语”:和 IT 聊时说 “我们需要开通 445 端口的访问权限,用于域内文件共享”,用行业术语体现 “专业性”。

实战教训:我曾伪装成 “客户公司的技术总监”,给运维发邮件要 “服务器 root 密码”,运维没核实就直接发了 —— 他后来解释:“以为是领导紧急要用,没敢多问。”

2. 疏忽:最常见的 “低级错误”

弱点表现:员工在日常操作中的 “不规范行为”,比如密码贴在显示器上、电脑不锁屏、随便给陌生人开门。利用套路:

- 肩窥:在客户的会议室、食堂,假装等待时看员工输入密码,记下来后登录系统;

- 趁虚而入:看到没人的工位电脑没锁屏,直接坐下操作,拷贝文件或创建后门;

- 垃圾桶寻宝:在客户公司的垃圾桶里找 “废弃的文件”,比如写着密码的便签、打印的员工名单。

实战教训:某次红队评估,我在客户的茶水间看到一个 IT 的工位没锁屏,直接走过去打开远程桌面,把木马植入了服务器 —— 整个过程不到 2 分钟,没人发现。

3. 贪婪:最容易 “主动上钩” 的弱点

弱点表现:对 “免费福利、额外利益、内部信息” 有强烈渴望,比如 “免费领礼品”“提前看薪资”“获取客户名单”。利用套路:

- 发 “福利诱导”:伪装成 HR 发 “员工专属福利:免费领购物卡,点击链接领取”;

- 发 “内部信息”:伪装成市场部发 “2024 年 Q4 客户名单(内部版),仅限部门成员查看”;

- 发 “晋升机会”:伪装成 CEO 秘书发 “晋升候选人名单(初稿),提前了解竞争情况”。

实战教训:我曾给某公司员工发 “免费领星巴克券” 的链接,点击率高达 40%—— 哪怕链接需要填 “工号 + 密码”,也有 20% 的员工照填不误。

4. 恐惧:最容易 “被迫妥协” 的弱点

弱点表现:害怕 “账号冻结、数据丢失、责任追究”,比如 “账号异常需要验证”“系统故障要承担责任”。利用套路:

- 发 “账号冻结通知”:伪装成 IT 发 “您的账号检测到异地登录,1 小时内不验证将冻结,点击链接验证”;

- 发 “故障追责通知”:伪装成运维发 “您负责的服务器出现故障,若 10 分钟内不配合修复,将上报领导追责”;

- 发 “法律风险通知”:伪装成法务发 “您的邮箱收到违规邮件,需配合提供邮件记录,否则承担法律责任”。

实战教训:有次我给某财务发 “账号异常冻结” 的短信,她 10 分钟内就点了链接并填了密码 —— 后来她说:“怕账号冻了影响发工资,没多想就填了。”

四、反制社会工程学:我给企业和个人的 3 条 “保命建议”

既然社会工程学利用的是人性弱点,防御也该从 “人性 + 制度” 双管齐下。结合我给企业做安全培训的经验,这 3 条建议最有效:

1. 企业:定期做 “钓鱼演练”,把警惕心刻进员工骨子里

我给客户做安全服务时,一定会推动 “钓鱼演练”—— 不是简单发通知,而是真的模仿黑客做一次钓鱼攻击,然后统计成功率,针对性培训。

比如某制造企业,第一次演练时钓鱼邮件的点击率是 45%,我们针对 “高风险部门”(财务、IT、采购)做了专项培训:

- 教他们 “核实发件人”:看邮箱后缀是否正确(如公司官方邮箱是 @xxx.com,不是 @xxx.cn);

- 教他们 “识别诱饵”:带 “紧急”“福利”“薪资” 等关键词的邮件要警惕,陌生附件不点开;

- 教他们 “走流程核实”:收到领导或其他部门的请求,先通过企业微信 / 电话确认,不直接回复邮件。

3 个月后再做演练,点击率降到了 8%—— 员工的警惕心不是靠 “通知” 培养的,是靠 “实战演练” 练出来的。

2. 企业:推行 “最小权限原则”,哪怕被社工也不致命

很多企业的权限管理混乱,比如 “普通员工能访问财务数据”“IT 能登录所有服务器”—— 一旦这类员工被社工,整个系统都会沦陷。

我建议企业按 “最小权限原则” 梳理权限:

- 员工只能访问 “自己工作需要的系统”(如财务只能访问财务系统,市场只能访问 CRM);

- 敏感操作需要 “多人验证”(如服务器 root 密码需要 2 个管理员分别输入一半);

- 定期回收权限(如离职员工 24 小时内注销所有账号,临时员工到期收回权限)。

比如某电商公司,之前 IT 管理员被社工后,黑客能直接进入核心数据库;推行最小权限后,IT 只能访问边界服务器,要进数据库需要财务和技术总监双人授权 —— 哪怕再被社工,黑客也拿不到核心数据。

3. 个人:记住 “三不原则”,避开 99% 的社工陷阱

对个人来说,防御社会工程学很简单,记住 “三不” 就行:

- 不轻易相信:陌生邮件、短信、微信,哪怕伪装成 “领导、IT、HR”,也要通过其他渠道核实(比如给领导打个电话确认);

- 不随便点击:陌生链接、附件一律不点开,尤其是带 “紧急、福利、冻结” 等关键词的内容;

- 不泄露信息:工号、密码、内网地址、客户数据等敏感信息,绝不通过邮件、微信随便发给别人,哪怕对方说 “紧急需要”。

我自己就有个习惯:收到 “领导要数据” 的邮件,一定会先在企业微信上跟领导确认 —— 哪怕因此被领导说 “麻烦”,也比泄露数据强。

结语:真正的黑客,懂技术更懂人性

做渗透测试 5 年,我见过太多 “技术大牛” 卡在 “人性防线” 前,也见过不少 “技术一般但懂社工” 的人轻松拿下系统。这让我想起 优快云 上那篇文章的结尾:

“技术漏洞会随着补丁更新而消失,但人性的弱点永远存在。对黑客来说,学会利用人性,比掌握 100 个 0day 漏洞更有价值;对防御者来说,守住人性的防线,比部署 100 台防火墙更重要。”

最后要强调的是:社会工程学的价值,不该用在 “攻击” 上,而该用在 “防御” 上 —— 我们学习它,不是为了 “玩弄人性”,而是为了看清人性的弱点,保护自己和企业不被攻击。

就像我每次给客户做红队评估后,都会提交一份 “社工防御报告”,详细列出他们员工的薄弱点和改进建议 —— 因为真正的安全,从来不是 “比谁的技术更强”,而是 “比谁更懂如何保护自己”。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

2141

2141

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?