在渗透测试领域,有一款工具几乎是所有白帽黑客的 “标配”—— 它能抓包改包、扫描漏洞、暴力破解,甚至能定制化攻击流程,它就是Burp Suite。作为零基础入门渗透测试的核心工具,很多新手会陷入 “只会点按钮,不懂原理”“功能太多学不会” 的误区。

结合我在 优快云 分享的零基础实战经验,这篇文章将从 “基础配置→核心模块→靶场实战→进阶技巧” 四个维度,带大家真正掌握 Burp Suite,从 “工具使用者” 变成 “工具驾驭者”,文末还会附上新手常见问题解决方案,帮你避开 90% 的坑。

一、先搞懂:Burp Suite 是什么?

在开始学习前,我们先明确一个核心问题:为什么 Burp Suite 是渗透测试的 “必学工具”?

简单来说,Burp Suite 是一款Web 应用安全测试工具集,它整合了 “抓包分析、漏洞扫描、攻击注入、会话管理” 等功能,相当于把 “手术刀、放大镜、扳手” 装进了一个工具箱。无论是挖 SQL 注入、XSS 漏洞,还是破解弱口令、分析接口逻辑,都离不开它。

对于零基础新手,Burp Suite 的核心价值在于:

- 降低实战门槛:不用手写复杂的 HTTP 请求代码,通过图形化界面就能完成漏洞测试;

- 覆盖全流程需求:从 “信息收集” 到 “漏洞验证” 再到 “漏洞利用”,一个工具就能搞定;

- 贴近企业实战:企业渗透测试中,90% 的 Web 漏洞测试(如接口越权、参数篡改)都依赖 Burp。

目前 Burp Suite 分为两个版本:

- 社区版(免费):包含 Proxy、Repeater、Intruder 等核心功能,足够新手入门;

- 专业版(付费):新增主动扫描、漏洞库更新、插件市场等功能,适合企业级测试。

新手初期用社区版即可,等需要批量扫描或复杂测试时,再考虑升级专业版(或通过官方教育计划申请免费授权)。

二、零基础第一步:BurpSuite 安装与基础配置(超详细步骤)

很多新手卡在 “第一步”—— 安装后抓不到包、浏览器报证书错误。这部分我们用 “Windows 系统 + Chrome 浏览器” 为例,一步步教大家配置,确保 10 分钟内搞定。

1. 前置准备:安装 Java 环境

Burp Suite 基于 Java 开发,必须先安装 Java(JRE 或 JDK 均可):

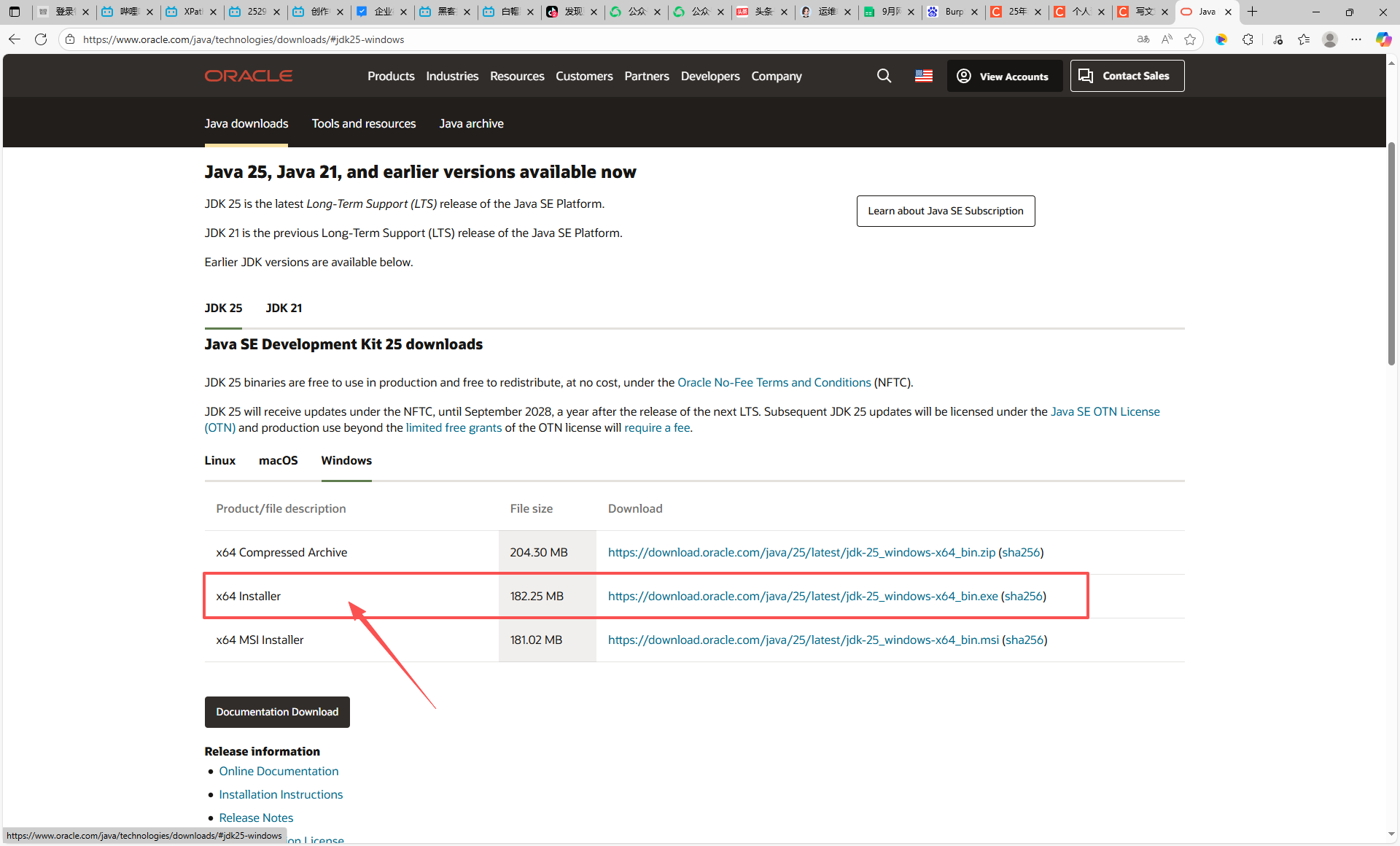

-

下载地址:Java 官方下载页,选择 “Windows x64 Installer”;

-

安装时默认下一步,记住安装路径(后续可能用到);

-

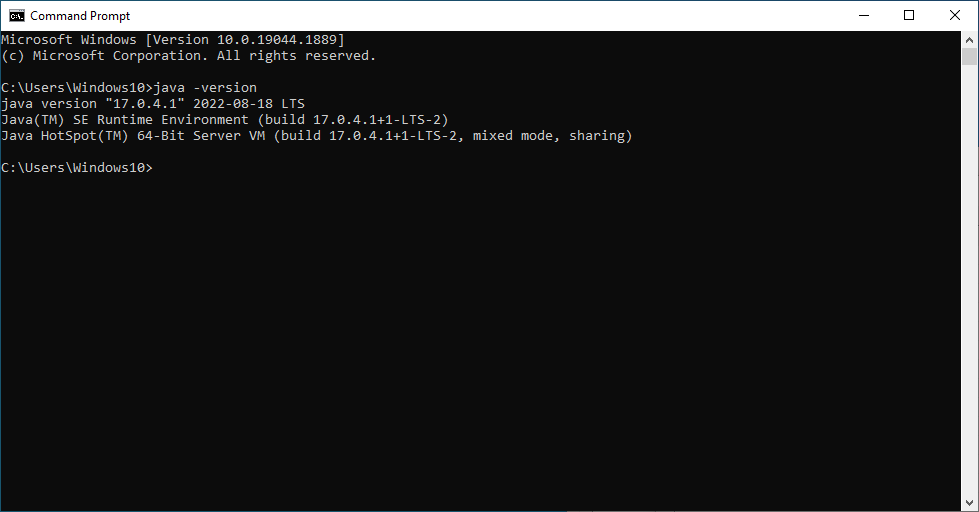

验证:打开 cmd,输入

java -version,能显示版本号(这里的截图是因为我已经安装过了,所以显示的是以前的版本)即成功。

2. 安装 Burp Suite 社区版

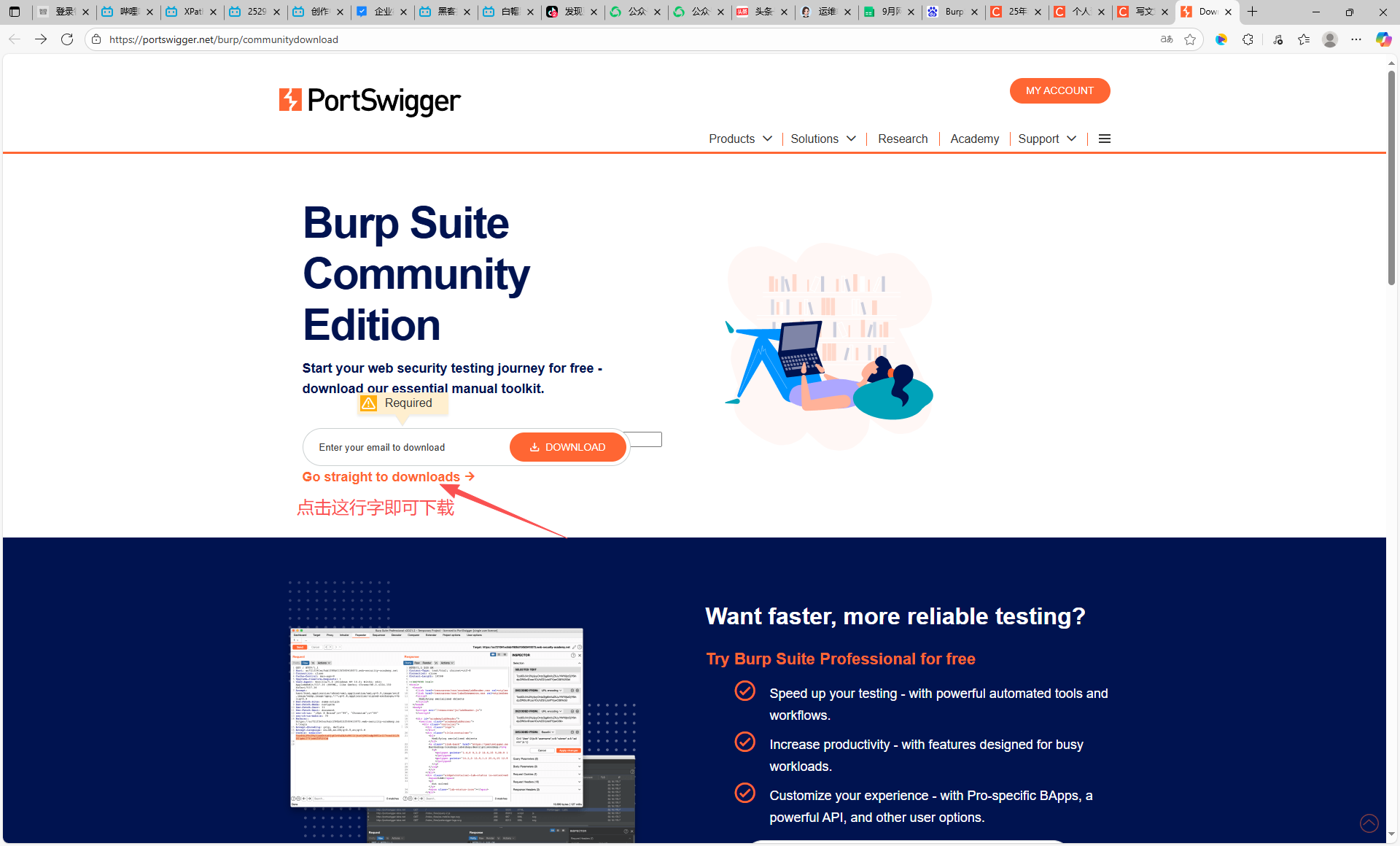

-

下载地址:BurpSuite 官方下载页,选择 “Burp Suite Community Edition”;(也可以直接看文末扫描免费获取破解版安装包)

-

双击安装包,默认下一步,安装完成后打开,选择 “Temporary project”(临时项目),点击 “Next”;

-

选择 “Use Burp defaults”(使用默认配置),点击 “Start Burp”,等待加载完成。

3. 配置浏览器代理:让流量经过 Burp

Burp 默认监听 “127.0.0.1:8080”,需要让浏览器把流量转发到这个端口:

- 打开 Chrome,进入 “设置→高级→系统→打开您的计算机的代理设置”;

- 在 “代理” 中,开启 “使用代理服务器”,地址填 “127.0.0.1”,端口填 “8080”,点击 “保存”;

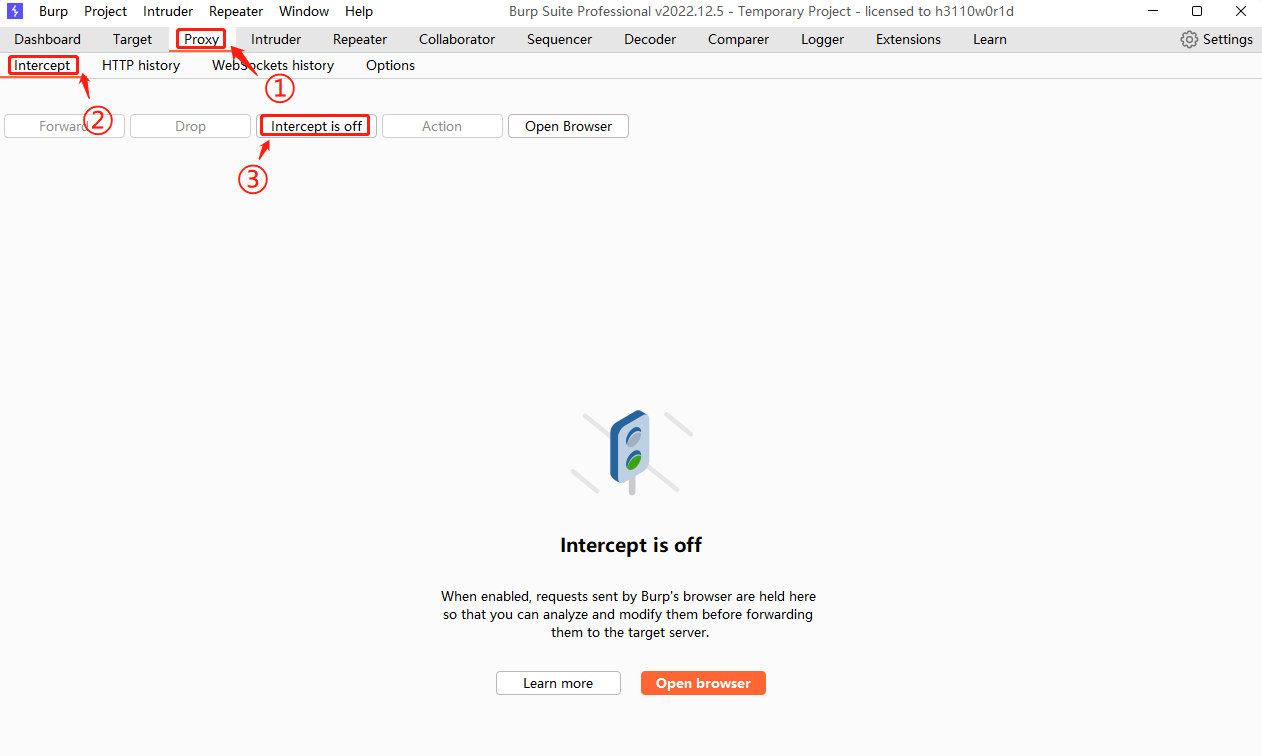

- 回到 Burp,点击 “Proxy→Intercept”,确保 “Intercept is on”(拦截开启,按钮为橙色)。

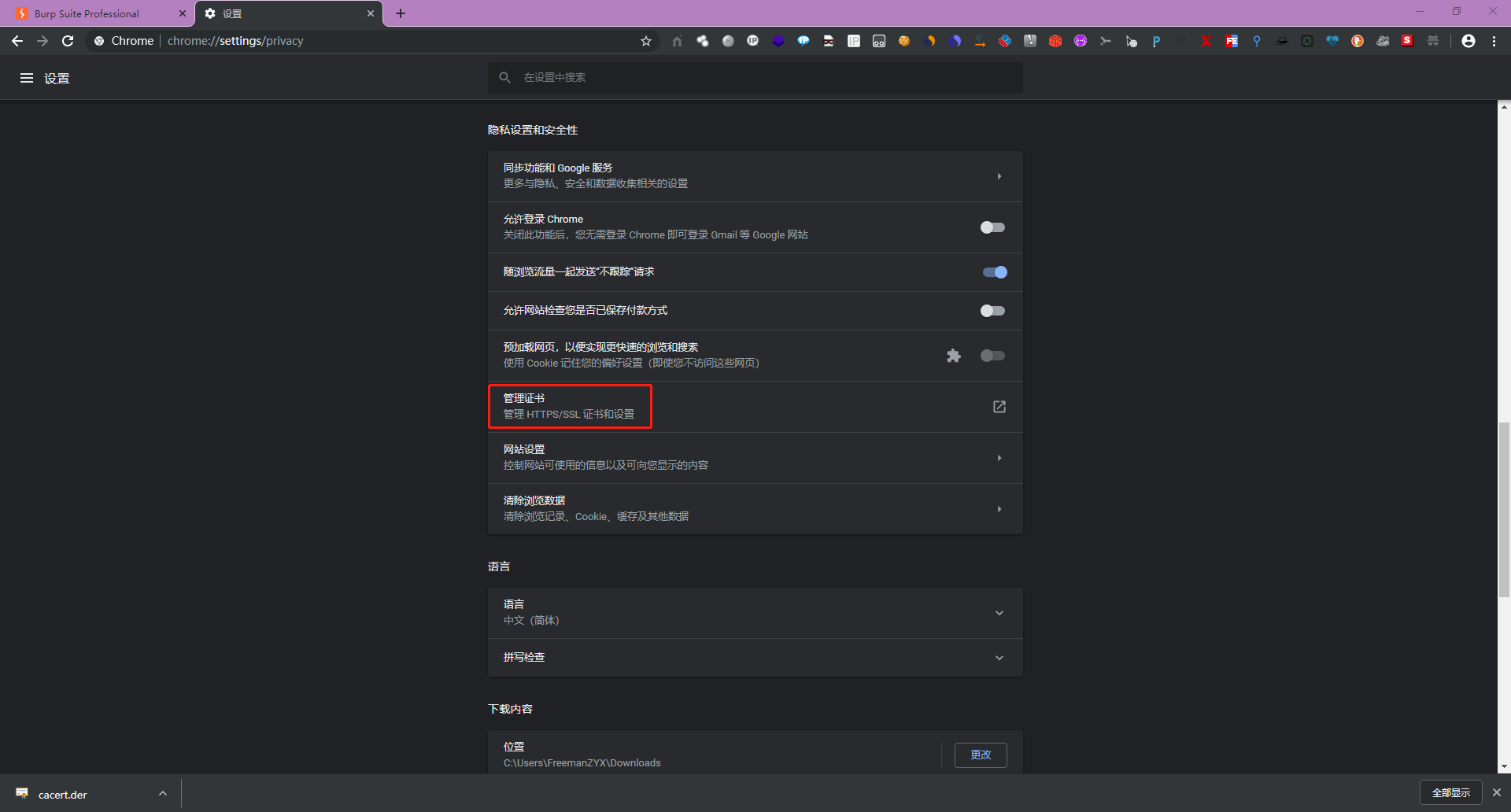

4. 安装 Burp 证书:解决 HTTPS 抓包报错

如果不装证书,抓 HTTPS 请求(如淘宝、百度)会报 “证书错误”,步骤如下:

-

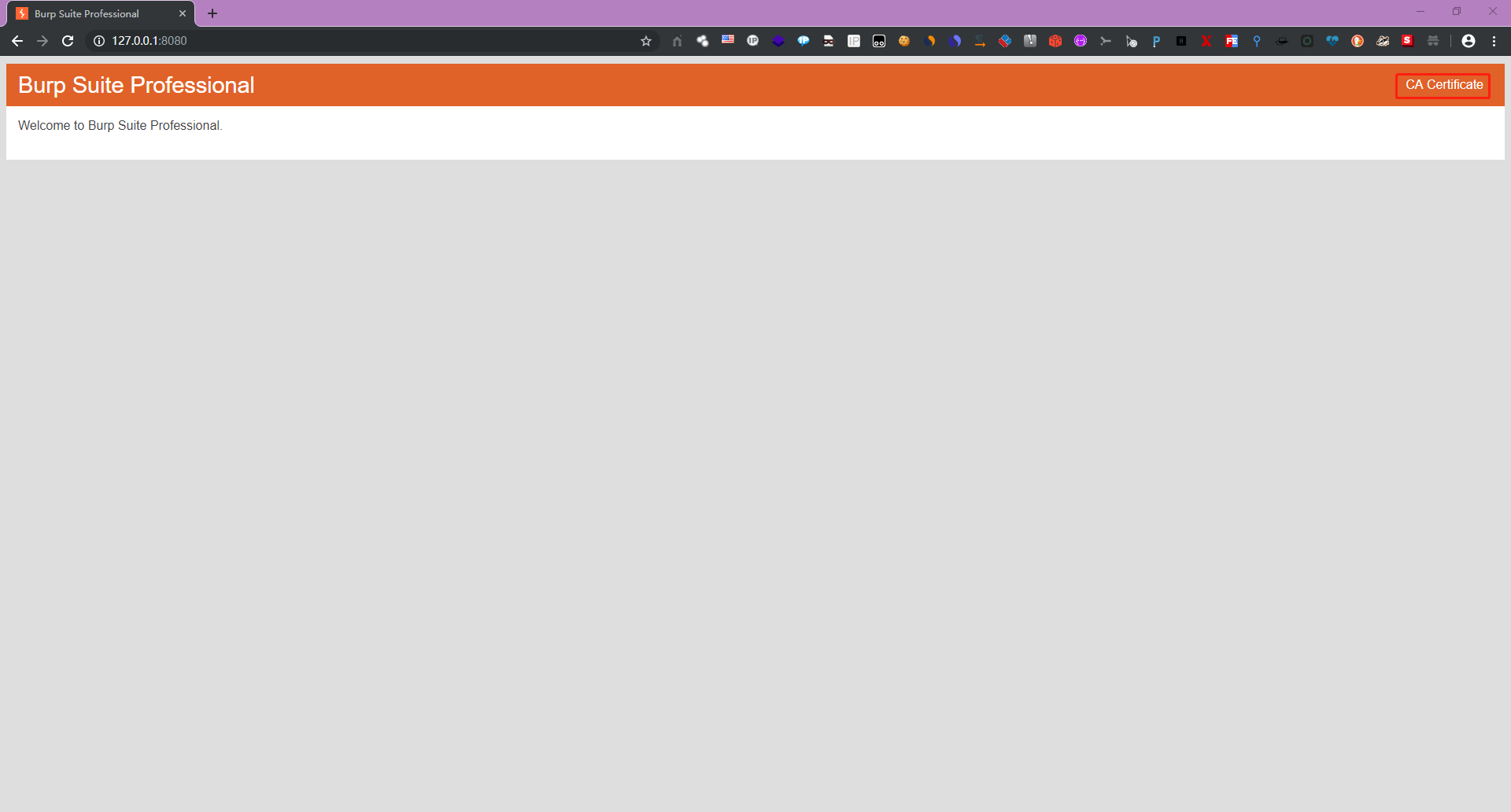

打开 Chrome,访问

http://burp(注意:不是http://burp.com),点击 “CA Certificate” 下载证书;

-

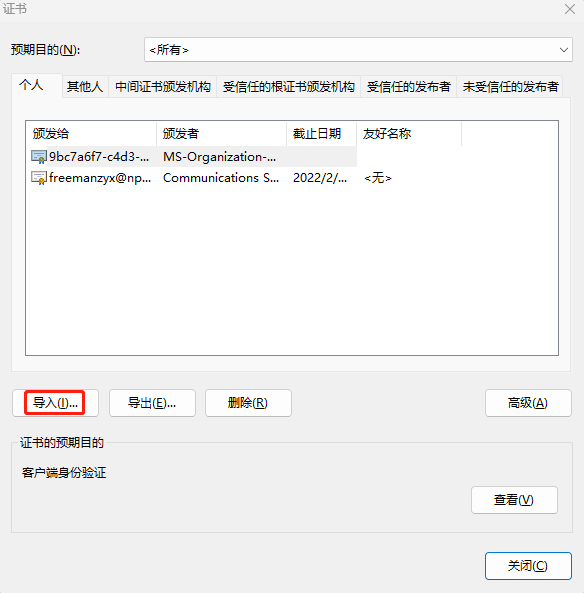

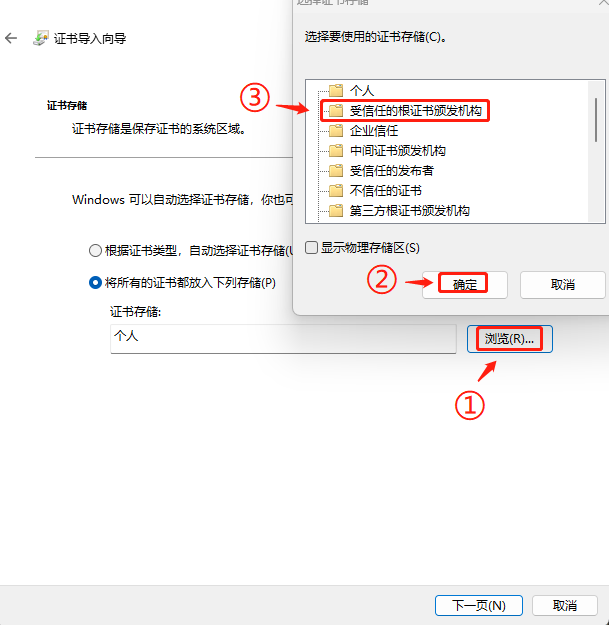

进入 Chrome“设置→隐私和安全→安全→管理证书”,切换到 “受信任的根证书颁发机构”,点击 “导入”;

-

选择刚下载的证书,默认下一步,最后点击 “完成”,弹出警告时选择 “是”。

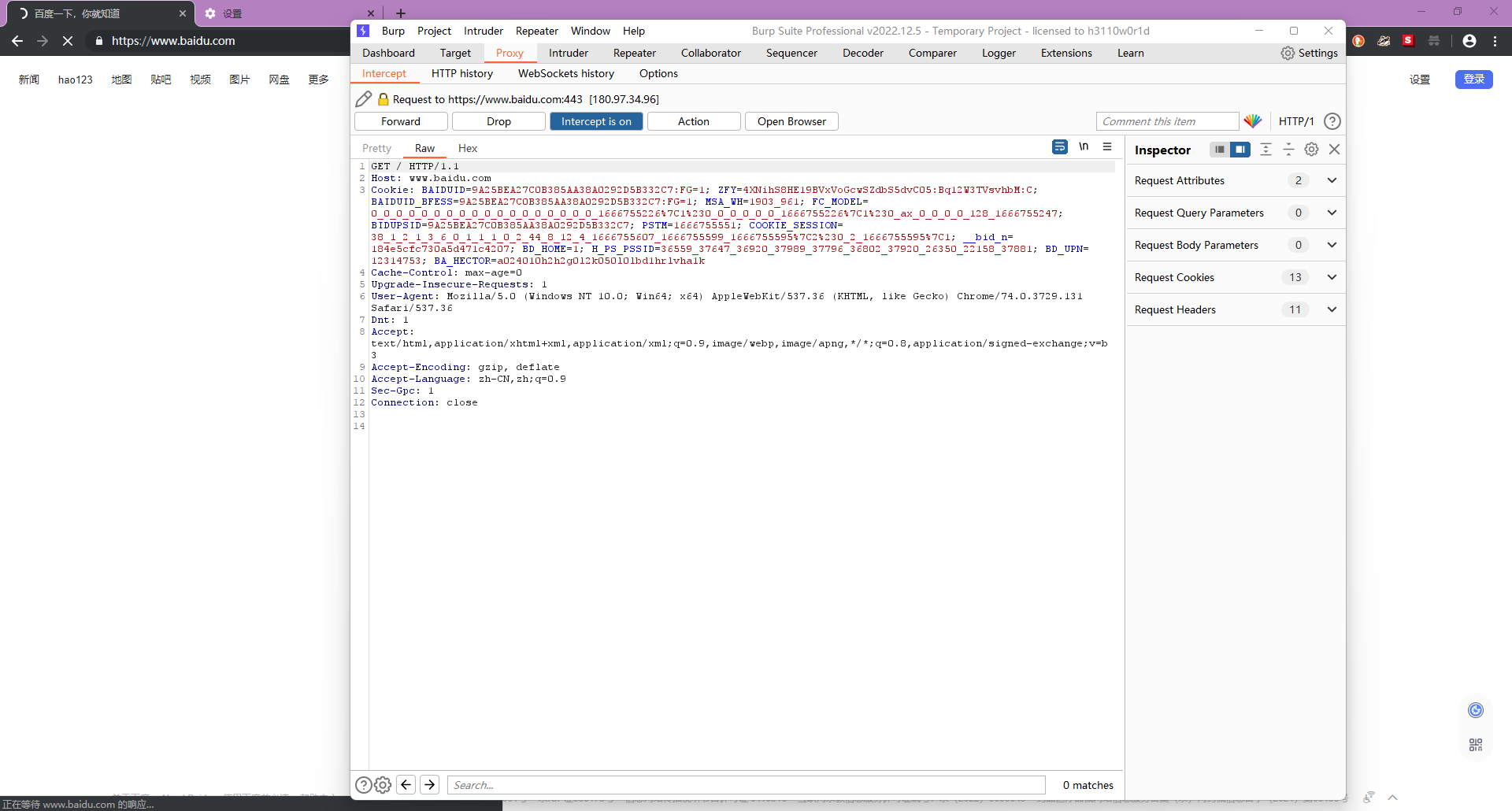

5. 验证配置:抓第一个包

-

保持 Burp 的 “Intercept is on”,打开 Chrome 访问 “http://www.baidu.com”;

-

此时 Burp 的 “Proxy→Intercept” 面板会显示一个 HTTP 请求(百度的首页请求),说明配置成功;

-

点击 “Forward”(放行),浏览器就能正常加载百度首页了。

三、核心模块精讲:新手必学的 5 个功能(附实战场景)

Burp Suite 功能繁多,但新手只需掌握 5 个核心模块,就能应对 80% 的渗透测试场景。每个模块我们都结合 “实战场景” 讲解,避免 “学了不用”。

1. Proxy(代理):渗透测试的 “眼睛”

核心作用:拦截、查看、修改浏览器与服务器之间的 HTTP/HTTPS 请求,是所有测试的基础。

新手必学操作:

- 开启 / 关闭拦截:点击 “Intercept is on/off” 切换,测试时开启拦截,正常浏览时关闭;

- 查看请求 / 响应:拦截到请求后,“Request” 面板看浏览器发了什么(如参数、Cookie),“Response” 面板看服务器返回了什么(如页面内容、状态码);

- 修改请求:在 “Request” 面板直接修改参数(如把

id=1改成id=2),点击 “Forward” 发送修改后的请求,观察服务器响应变化。

实战场景:测试 “越权访问” 漏洞

比如某网站的用户信息页 URL 是http://test.com/user?id=123(123 是当前用户 ID),用 Proxy 拦截请求,把id=123改成id=124,如果服务器返回了 124 用户的信息,说明存在 “水平越权” 漏洞。

2. Repeater(中继器):漏洞验证的 “手术刀”

核心作用:重复发送同一个请求,支持反复修改参数、调整请求头,适合精准验证漏洞(如 SQL 注入、XSS)。

新手必学操作:

- 发送请求到 Repeater:在 Proxy 拦截到请求后,右键选择 “Send to Repeater”;

- 修改参数并发送:切换到 “Repeater” 面板,修改参数(如在输入框内容后加

'),点击 “Send” 发送,查看响应; - 对比响应:多次修改参数后,对比不同响应的差异(如是否出现 SQL 错误信息)。

实战场景:验证 SQL 注入漏洞

在 DVWA 靶场的 “SQL Injection” 关卡,用 Proxy 拦截登录请求(username=admin&password=123),发送到 Repeater:

- 把

username=admin改成username=admin',点击 “Send”,响应出现 “SQL syntax error”(SQL 语法错误),说明可能存在注入; - 再改成

username=admin' or 1=1#,点击 “Send”,响应显示 “登录成功”,确认存在 SQL 注入漏洞。

3. Intruder(入侵者):暴力破解与批量测试的 “机枪”

核心作用:批量发送请求,支持 “暴力破解密码”“批量修改参数”“枚举 ID” 等场景,是渗透测试中的 “效率工具”。

新手必学操作:

- 标记攻击点:在 Proxy 拦截请求后,右键 “Send to Intruder”,在 “Positions” 面板,用 “Add §” 把要批量修改的参数括起来(如

username=§admin§&password=§123§); - 选择攻击类型:新手常用 “Sniper”(单参数批量测试,如只破解密码)和 “Battering ram”(多参数用同一字典,如用户名密码相同的弱口令);

- 加载字典:在 “Payloads” 面板,选择 “Simple list”,点击 “Load” 加载字典(新手推荐用 “top1000 弱密码字典”);

- 开始攻击:点击 “Start attack”,等待结果,通过 “Length”(响应长度)或 “Status”(状态码)判断是否成功(如登录成功的响应长度通常与失败不同)。

实战场景:破解后台弱口令

某网站后台登录 URL 是http://test.com/login,请求参数为username=admin&password=123:

- 用 Intruder 标记

password=§123§,选择 “Sniper” 攻击类型; - 加载 “top1000.txt” 字典,包含 “123456”“admin123” 等常见密码;

- 攻击后发现,当密码为 “admin123” 时,响应长度比其他密码长(说明登录成功),成功破解弱口令。

4. Scanner(扫描器):漏洞探测的 “雷达”

核心作用:自动扫描 Web 应用中的漏洞(如 SQL 注入、XSS、文件包含),社区版仅支持 “被动扫描”,专业版支持 “主动扫描”。

新手必学操作(社区版):

- 开启被动扫描:进入 “Scanner→Options”,确保 “Passive scanning”(被动扫描)已勾选;

- 浏览目标网站:保持 Proxy 拦截关闭,正常浏览目标网站(如 DVWA),Burp 会自动分析流量,发现漏洞后在 “Scanner→Results” 中显示;

- 查看漏洞详情:点击漏洞条目,能看到 “漏洞类型”“请求 / 响应”“修复建议”(如 XSS 漏洞会提示 “需要输入过滤”)。

注意:社区版的被动扫描不会主动发送攻击请求,安全性高,适合新手在授权靶场测试;专业版的主动扫描会发送攻击 Payload,可能影响目标系统,需获得明确授权。

5. Decoder(解码器):数据处理的 “转换器”

核心作用:对 URL、Base64、Hex 等编码进行 “编码 / 解码”,解决 “参数看不懂” 的问题(很多网站会对敏感参数编码)。

新手必学操作:

- 解码:在 Proxy 中看到乱码参数(如

%E7%AE%A1%E7%90%86%E5%91%98),复制到 Decoder,选择 “URL Decode”,解码后得到 “管理员”; - 编码:测试 XSS 漏洞时,需要把

<script>编码成%3Cscript%3E绕过简单过滤,复制<script>到 Decoder,选择 “URL Encode” 即可。

实战场景:分析编码后的参数

某网站的用户 ID 参数是user_id=5Y2Vyc2U%3D,用 Decoder 解码后发现是 “secret”,说明该参数可能存储敏感信息,可进一步测试是否能篡改。

四、零基础实战:用 Burp Suite 挖掘 DVWA 靶场 3 个高危漏洞

理论学得再好,不如动手实战。我们以 “DVWA 靶场(安全级别:Low)” 为例,用 Burp Suite 完整挖掘 SQL 注入、XSS、文件上传 3 个高危漏洞,步骤详细到新手能跟着做。

实战 1:SQL 注入漏洞挖掘(Repeater+Intruder)

-

环境准备:本地搭建 DVWA 靶场,登录后将安全级别设为 “Low”;

-

抓包分析:进入 “SQL Injection” 关卡,输入

admin和123,用 Proxy 拦截请求,发现参数为username=admin&password=123; -

漏洞验证(Repeater):

- 把请求发送到 Repeater,修改

username=admin',发送后响应出现 “SQL syntax error”,确认存在注入点; - 再修改

username=admin' or 1=1#&password=123,发送后响应显示 “Welcome to the password protected area admin”,登录成功;

- 把请求发送到 Repeater,修改

-

批量获取数据(Intruder):

- 标记

username=admin' union select 1,§1§,3#(§1§ 为攻击点),选择 “Sniper” 类型; - 加载 “information_schema.tables” 字典(包含数据库表名),攻击后通过响应获取数据库中的表名(如 “users”);

- 再修改 Payload 为

username=admin' union select 1,username,password from users where user_id=§1§#,批量获取所有用户的账号密码。

- 标记

实战 2:XSS 漏洞挖掘(Proxy+Repeater)

-

环境准备:进入 DVWA 的 “XSS (Reflected)” 关卡(反射型 XSS);

-

抓包分析:在输入框输入

test,点击 “Submit”,用 Proxy 拦截请求,发现参数为name=test; -

漏洞验证:

- 把请求发送到 Repeater,修改

name=<script>alert('xss')</script>,点击 “Send”; - 查看 “Response” 面板,发现

<script>alert('xss')</script>被原样返回,说明存在反射型 XSS 漏洞; - 复制响应中的 URL(如

http://127.0.0.1/dvwa/vulnerabilities/xss_r/?name=<script>alert('xss')</script>),在浏览器打开,会弹出 “xss” 警告框,验证成功。

- 把请求发送到 Repeater,修改

实战 3:文件上传漏洞挖掘(Proxy+Intruder)

-

环境准备:进入 DVWA 的 “File Upload” 关卡;

-

抓包分析:选择一个 “test.txt” 文件上传,用 Proxy 拦截请求,发现请求中包含 “filename=test.txt” 和 “Content-Type:text/plain”(文件类型);

-

漏洞验证:

- 把请求发送到 Repeater,修改 “filename=test.php”(将后缀改为.php),同时把 “Content-Type:text/plain” 改为 “Content-Type:image/jpeg”(伪装成图片);

- 点击 “Send”,响应显示 “Uploaded successfully”,说明文件上传成功;

- 访问上传路径(如

http://127.0.0.1/dvwa/hackable/uploads/test.php),若页面能正常访问(无 404),说明存在文件上传漏洞(可进一步上传一句话木马)。

五、新手进阶:3 个提升效率的技巧(插件 + 配置)

当你熟练掌握核心模块后,这 3 个进阶技巧能让你的测试效率提升 10 倍,也是企业渗透测试中的常用操作。

1. 安装实用插件(社区版也能装)

Burp 的插件生态非常丰富,新手推荐 3 个必装插件:

- WAF Bypass Tool:自动生成 WAF 绕过 Payload(如 SQL 注入的关键词变形),应对 “参数被 WAF 拦截” 的场景;

- SQLi Helper:辅助 SQL 注入测试,自动生成 Union 查询、盲注 Payload,减少手动编写的工作量;

- Logger++:增强 Burp 的日志功能,可按 “URL、参数、状态码” 筛选请求,方便后续分析。

安装方法:

- 下载插件的 JAR 文件(可在GitHub搜索插件名);

- 打开 Burp,进入 “Extender→Extensions→Add”,选择 JAR 文件,点击 “Next”,安装完成。

2. 配置被动扫描规则(减少误报)

社区版的被动扫描可能会出现 “误报”(把正常内容当成漏洞),可通过配置规则优化:

- 进入 “Scanner→Options→Passive scanning rules”;

- 关闭 “Low severity”(低危)漏洞的扫描(如 “Directory listing enabled”),新手重点关注 “High”(高危)和 “Medium”(中危)漏洞;

- 对 “XSS”“SQL injection” 等核心漏洞,勾选 “Enable”,确保不遗漏。

3. 会话保持(避免频繁登录)

测试需要登录的网站时,频繁登录会浪费时间,可通过 Burp 保持会话:

- 登录网站后,用 Proxy 拦截一个已登录的请求,复制 “Cookie” 字段(如

PHPSESSID=abc123); - 进入 “Project options→Sessions→Session handling rules→Add”;

- 选择 “Add cookie to requests”,粘贴复制的 Cookie,点击 “OK”,后续 Burp 发送的请求会自动带上该 Cookie,无需重复登录。

六、新手常见问题解决方案(避坑指南)

这部分整理了我当初学习 Burp 时踩过的坑,每个问题都附具体解决方案,帮你节省时间。

| 常见问题 | 原因 | 解决方案 |

|---|---|---|

| 抓不到 HTTP 请求 | 1. 浏览器代理未配置;2. Burp 未启动;3. 端口被占用 | 1. 重新检查 Chrome 代理设置(127.0.0.1:8080);2. 确认 Burp 已打开且 Proxy 模块正常;3. 更换 Burp 端口(Proxy→Options→Edit,改端口为 8888,同步修改浏览器代理) |

| HTTPS 请求报证书错误 | 1. 未安装 Burp 证书;2. 证书未导入 “受信任的根证书” | 1. 重新访问http://burp下载证书;2. 导入证书时选择 “受信任的根证书颁发机构”,而非 “个人” |

| Intruder 攻击速度慢 | 1. 字典太大;2. Burp 线程数设置过低 | 1. 新手先用 “top100 弱密码” 小字典测试;2. 进入 “Intruder→Options→Number of threads”,把线程数从 10 改为 20(不要超过 50,避免被目标封禁 IP) |

| Scanner 扫描不到漏洞 | 1. 社区版仅支持被动扫描;2. 未浏览目标网站 | 1. 社区版需正常浏览目标(如点击按钮、提交表单),让 Burp 分析流量;2. 专业版可开启主动扫描(Scanner→New scan),但需授权 |

| Repeater 发送请求后无响应 | 1. 请求参数错误;2. 目标网站不可达;3. Cookie 过期 | 1. 对比 Proxy 中的正常请求,检查参数是否正确;2. 用浏览器访问目标 URL,确认网站能打开;3. 重新获取登录 Cookie,更新到 Repeater 请求中 |

结语:Burp Suite 是工具,思维才是核心

很多新手会陷入 “唯工具论”,认为 “学好 Burp 就能成为渗透测试工程师”。但实际上,Burp 只是 “工具”,真正的核心是 “漏洞思维”—— 比如看到一个参数,能想到 “是否能篡改”;看到文件上传,能想到 “是否能绕过后缀过滤”。

建议大家在学习 Burp 的同时,多思考 “漏洞原理”(如 SQL 注入的本质是语句拼接漏洞)、“业务逻辑”(如支付流程中可能存在的金额篡改漏洞),并在授权环境(靶场、SRC)中反复实战。

当你能熟练用 Burp 挖掘真实漏洞,并用它解决企业的安全问题时,你会发现:Burp 不仅是一款工具,更是你渗透测试之路上的 “第一个伙伴”。

现在就打开 Burp,搭好 DVWA 靶场,开始你的第一个漏洞测试吧 —— 实战,才是最好的学习方式!

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

1963

1963

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?