前言

摸鱼选手表示最近鱼儿很多。。。好吧我摊牌了,最近忙着考驾照,真折磨人啊,赶紧补一补入门的逆向,不然白给了要。本次准备写两个Re的题解,都是来自攻防世界的进阶

正言

re1-100

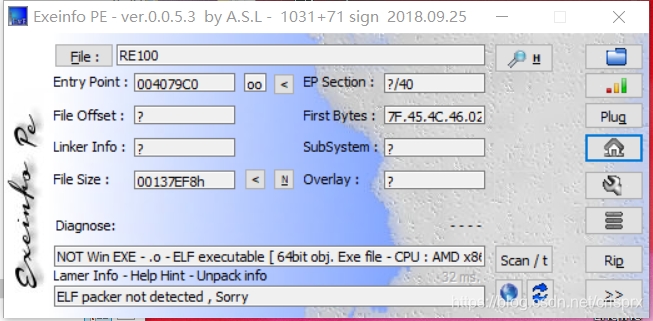

自从上次入门后,现在做题的顺序基本摸清了,并且现在的题还没有出现啥花指令这些恶心内容,先把文件放到exeinfope中查看文件属性:

64位的ELF文件,直接拖到IDApro来看吧:

// TAGS: ['file']

int __cdecl __noreturn main(int argc, const char **argv, const char **envp)

{

__pid_t v3; // eax

size_t v4; // rax

ssize_t v5; // rbx

bool v6; // al

char **argva; // [rsp+0h] [rbp-1D0h]

bool bCheckPtrace; // [rsp+13h] [rbp-1BDh]

ssize_t numRead; // [rsp+18h] [rbp-1B8h]

ssize_t numReada; // [rsp+18h] [rbp-1B8h]

char bufWrite[200]; // [rsp+20h] [rbp-1B0h]

char bufParentRead[200]; // [rsp+F0h] [rbp-E0h]

unsigned __int64 v13; // [rsp+1B8h] [rbp-18h]

argva = (char **)argv;

v13 = __readfsqword(0x28u);

bCheckPtrace = detectDebugging();

if ( pipe(pParentWrite) == -1 )

exit(1);

if ( pipe(pParentRead) == -1 )

exit(1);

v3 = fork();

if ( v3 != -1 )

{

if ( v3 )

{

close(pParentWrite[0]);

close(pParentRead[1]);

while ( 1 )

{

printf("Input key : ", argva);

memset(bufWrite, 0, 0xC8uLL);

gets(bufWrite, 0LL);

v4 = strlen(bufWrite);

v5 = write(pParentWrite[1], bufWrite, v4);

if ( v5 != strlen(bufWrite) )

printf("parent - partial/failed write", bufWrite);

do

{

memset(bufParentRead, 0, 0xC8uLL);

numReada = read(pParentRead[0], bufParentRead, 0xC8uLL);

v6 = bCheckPtrace || checkDebuggerProcessRunning();

if ( v6 )

{

puts("Wrong !!!\n");

}

else if ( !checkStringIsNumber(bufParentRead) )

{

puts("Wrong !!!\n");

}

else

{

if ( atoi(bufParentRead) )

{

puts("True");

本文深入解析了两个逆向工程挑战题目的解决过程,详细介绍了如何通过分析代码逻辑找到flag和破解程序保护机制的方法。

本文深入解析了两个逆向工程挑战题目的解决过程,详细介绍了如何通过分析代码逻辑找到flag和破解程序保护机制的方法。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

837

837

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?