warmup-php

给了源码:

<?php

spl_autoload_register(function($class){

require("./class/".$class.".php");

});

highlight_file(__FILE__);

error_reporting(0);

$action = $_GET['action'];

$properties = $_POST['properties'];

class Action{

public function __construct($action,$properties){

$object=new $action();

foreach($properties as $name=>$value)

$object->$name=$value;

$object->run();

}

}

new Action($action,$properties);

?>

这里创建了一个未定义的类,在实例时会从/class目录下寻找,通过foreach循环对属性进行赋值,最后调用run方法。

附件给出了class目录文件

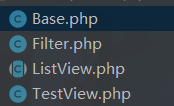

先看看Base.php

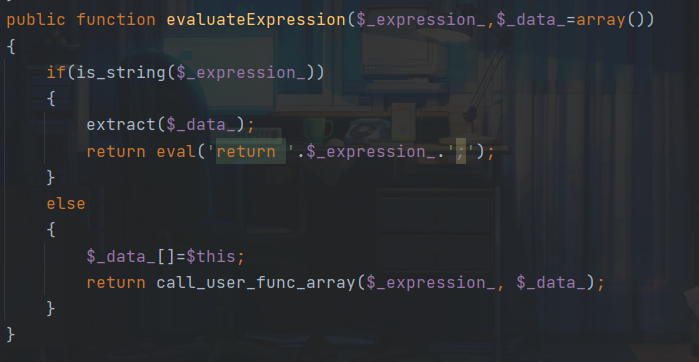

这里evaluateExpression函数中有eval和回调函数,很危险,我们最终目的应该就是调用函数进行命令执行

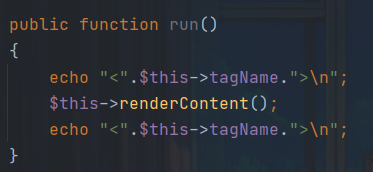

继续审计,run方法是在ListView中定义:

跟进一下:

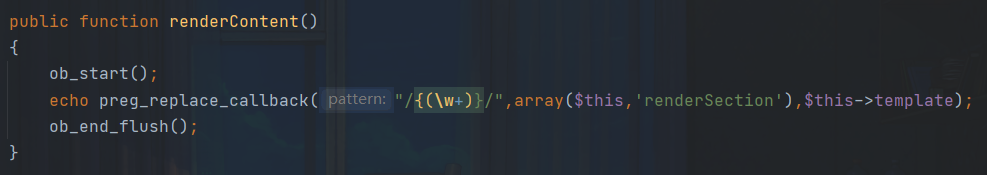

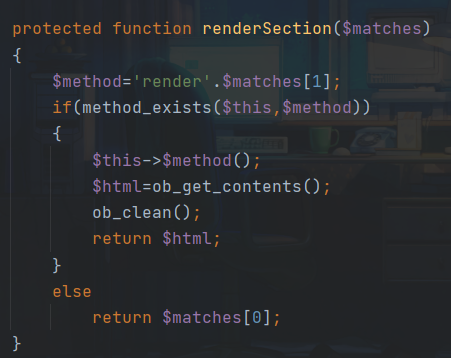

preg_replace_callback — 执行一个正则表达式搜索并且使用一个回调进行替换。再看到renderSection

那么调用链很清晰,通过ListView::run->ListView::renderContent->ListView::renderSection我们可以调用TestView类的任意方法,需要注意的是由于正则匹配的模式,我们需要令$this->template = "{TableBody}"才能正确执行。接下来进入TestView类:

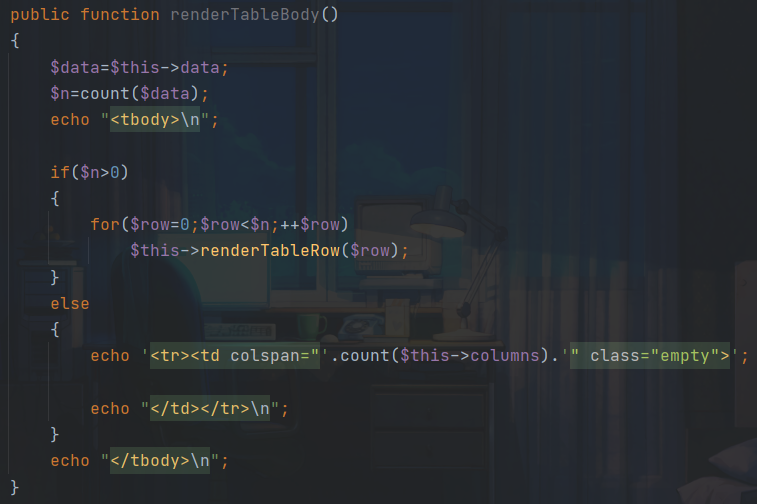

这里需要设置$data的值才能进入renderTableRow

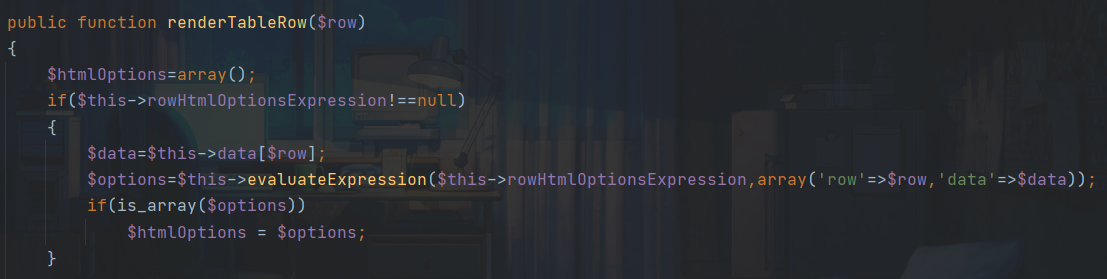

该方法中由于$this->rowHtmlOptionsExpression可控,我们可以进入到evaluateExpression方法,这里又回到开头

public function evaluateExpression($_expression_,$_data_=array

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1150

1150

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?