在你沉浸于云计算可能带来的兴奋之时,你是否想过“或许僵尸网络能够应用于云计算或者云安全这一领域”;又或者僵尸网络倘若掌握某方面云计算技术,将其僵尸组成一个僵尸云,是否会给我们的安全带来更大的挑战。

如果想让僵尸网络为云所用,则必须对比之间的相同点与不同点,这样才能得出关键的信息。

僵尸网络 Botnet 是指采用一种或多种传播手段,将大量主机感染bot程序(僵尸程序)病毒,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。早期出现IRC聊天网络中,最初的Bot是管理者用于管理应用服务时所编写的智能程序,但其后来却被一些不怀好意的人利用其思路来控制电脑,基于bot的协议有IRC,HTTP,P2P等。

云是一种虚拟的计算机资源。狭义云计算指IT基础设施的交付和使用模式,指通过网络以按需、易扩展的方式获得所需资源;广义的则是由所需资源变为获得所需服务。

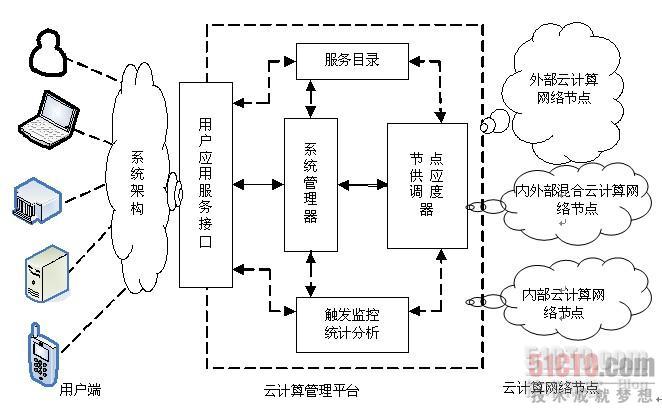

云与僵尸网络的共同点(1)都是基于大流量以及大数据的一种资源,对于网络流量都十分依赖 (2)将分散分布的计算资源聚合在一起来完成某项大任务 (3)它们都是基于一对多的控制。对于云来说(如下图),它的集中端为云服务提供商。而对于僵尸网络(如下图),它的集中端为攻击者或者僵尸网络服务商。 (4)无论是云计算还是僵尸网络,其使用模式和能力都超越了个人电脑CPU的限制(这也是为什么僵尸网络出现的原因,它使得攻击者能够以极低的代价高效地控制大量的资源为其服务)

云与僵尸网络的不同点:(1)云计算可以突破各种底层资源的异构性,它打破底层资源的边界,使得资源被统一的调度和使用,成为一个“资源池”。云就如生活中的水,电这种资源,可按需分配;而反观僵尸网络,其缺少突破各种底层资源异构性的能力,只能针对某一种系统通过某个通用漏洞,传播bot程序,其获得只能是某一种具有共同漏洞的资源。 (2)对于云计算,由于资源的统一化,其可以应用于大型的计算和其它任务,对于不同的客户,提供可伸缩的资源分配;而相对于僵尸网络,由于底层边界限制,控制者只能对僵尸网络发送相同指令,而他们也只能完成相同的任务;比如DDos(分布式拒绝服务攻击),发送大量垃圾邮件,制造虚假访问次数,进行金融诈骗,甚至提供向任何云服务的阴影的服务。(3)云与个人PC之间的关系如同连通器,它们之间实现是一种动态平衡,以及可伸缩供给。而僵尸网络与个人PC之间如同一个大拼图,每一个感染bot程序的PC就是拼图的一个小块件。

有了以上的对比,或许我们就能把僵尸网络的某些优点应用于云。

(1)借鉴僵尸网络的bot程序,我们可以在云端用户上安装一个应用客户端程序,通过程序在云服务商与用户之间建立一个通道,用以实现虚拟计算资源的分配。这样的借鉴有以下优点:【1】可以降低网络不稳定对于云服务提供的影响 【2】降低由于新的传输协议缺陷带来的危险性,即应用程序可以使用MD5和以及3DES等多种算法对之间信息加密,保护云的安全性

(2)僵尸的网络的优点之一是自动传播,只要感染主机发现了具有相同漏洞的主机,便会自动感染,从而实现控制。而反观云计算则是打破异构性,显然寻找共同点(僵尸网络)比打破异构性(云)容易得多,也就是说,我们在实现“资源池”这一区域时,倘若能通过寻找资源的共同点来实现虚拟资源的调动,则云计算将会更进一步

(3)还有僵尸网络中,受感染主机一接入网络,就会去寻找下一台感染主机,从而增加僵尸网络的规模。倘若我们能够利用上这一点,只要接入网络者,会自动成为云的一部分。相应,接入者能够获得相应云计算服务。那时将会使私人云的门槛降低,从而才能实现的云的普遍化。

但在最后,我们也不得不提出。倘若,僵尸网络方面吸收云计算方面的技术,从而打破底层资源的异构性,那么僵尸网络将会大麾旗下,那时云安全将陷入困境。

“ 居安思危,我们要防止云可能成为下一个僵尸网络”。

236

236

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?