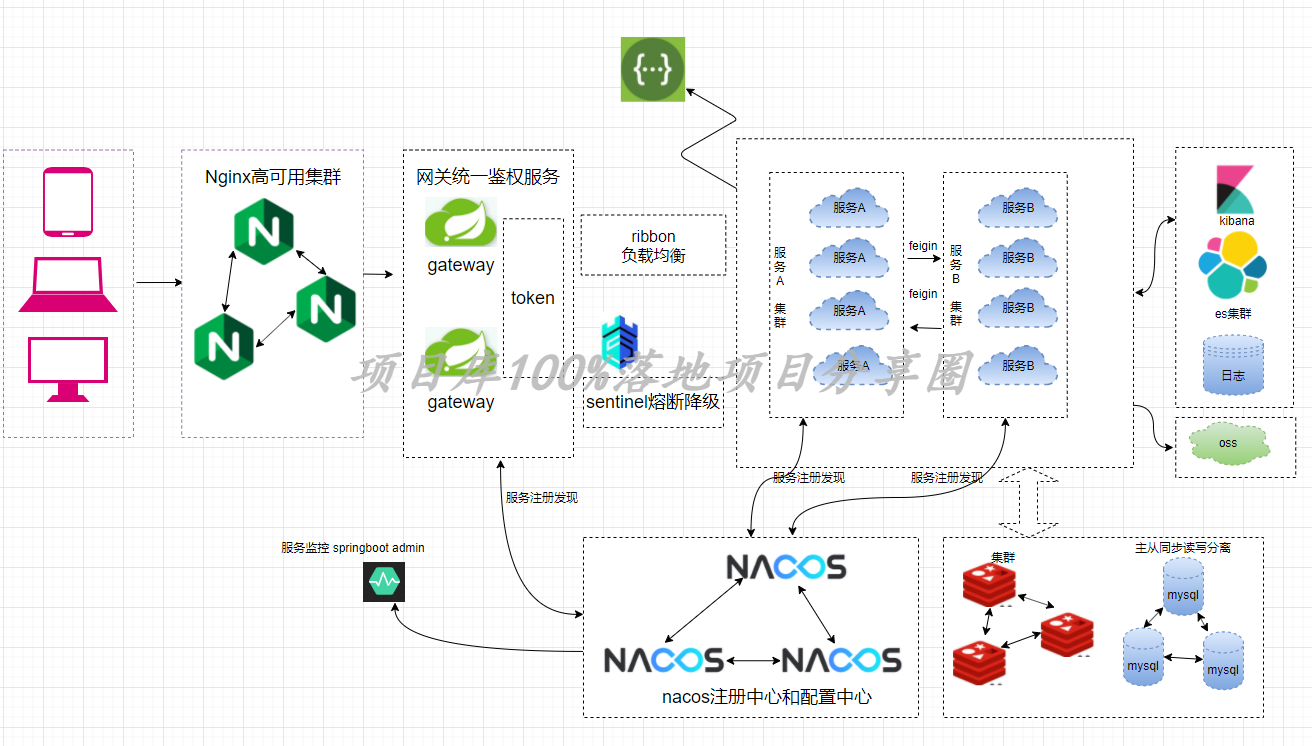

基于Vue-admin-template + SpringCloud+SpringAlibaba+SpringSecurity 搭建的权限框架 系统采用现在最流行的微服务架构,SpringCloud+SpringAlibaba搭建,使用nacos作为注册中心,配置中心, 使用gateway作为网关,采用sentinel作为断路器。OpenFeign服务消费,使用SpringSecurity Auth2 完成登录认证和授权。 完成SSO单点登录实现。采用redis作为缓存技术。部署采用k8s容器编排系统。是你学习架构的不二选择。

springcloud+springcloudalibaba+auth+vue

系统介绍:

基于Vue-admin-template + SpringCloud+SpringAlibaba+SpringSecurity 搭建的权限框架

系统采用现在最流行的微服务架构,SpringCloud+SpringAlibaba搭建,使用nacos作为注册中心,配置中心,

使用gateway作为网关,采用sentinel作为断路器。OpenFeign服务消费,使用SpringSecurity Auth2 完成登录认证和授权。

完成SSO单点登录实现。采用redis作为缓存技术。部署采用k8s容器编排系统。是你学习架构的不二选择

系统结构图:

功能说明:

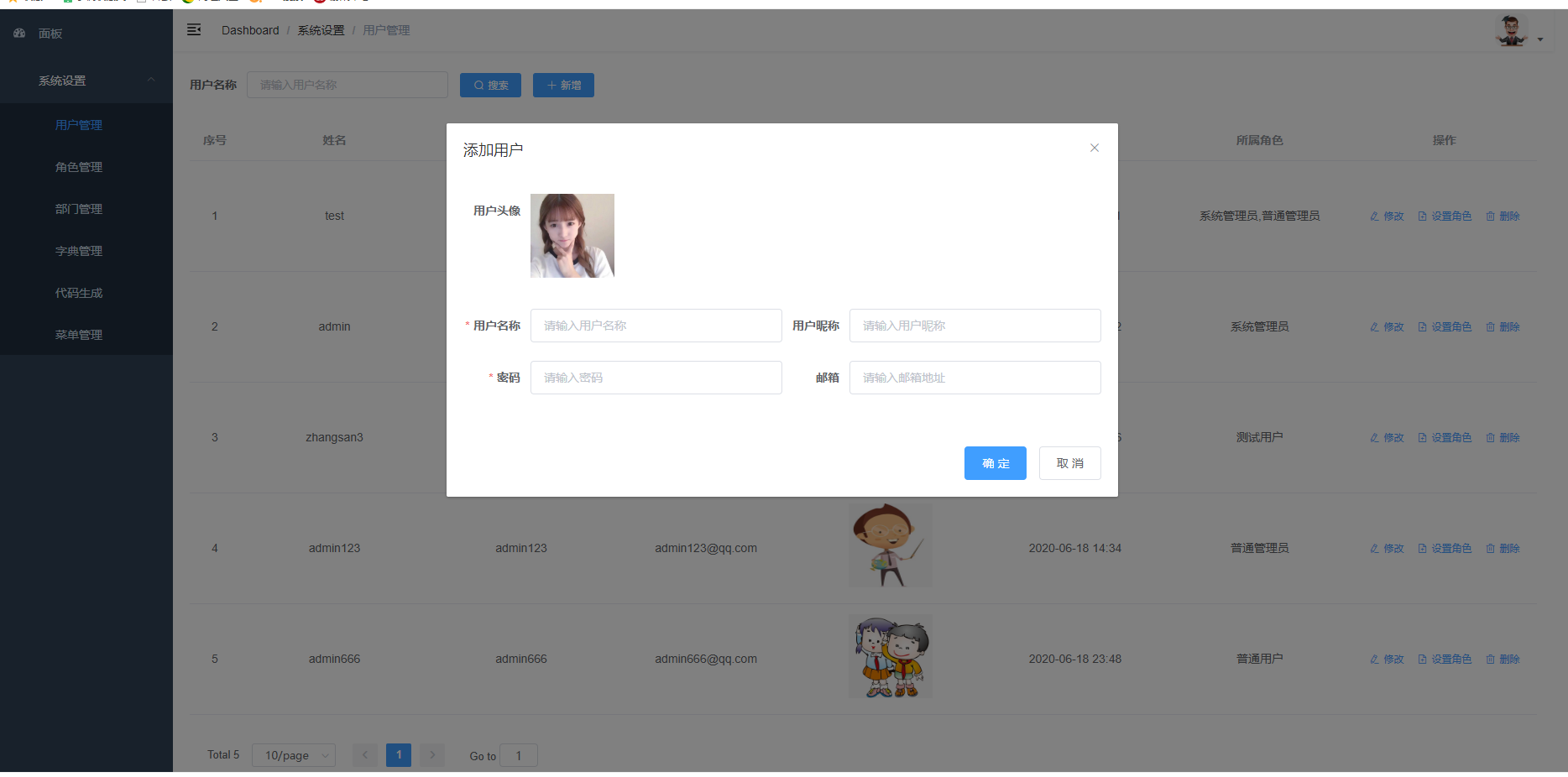

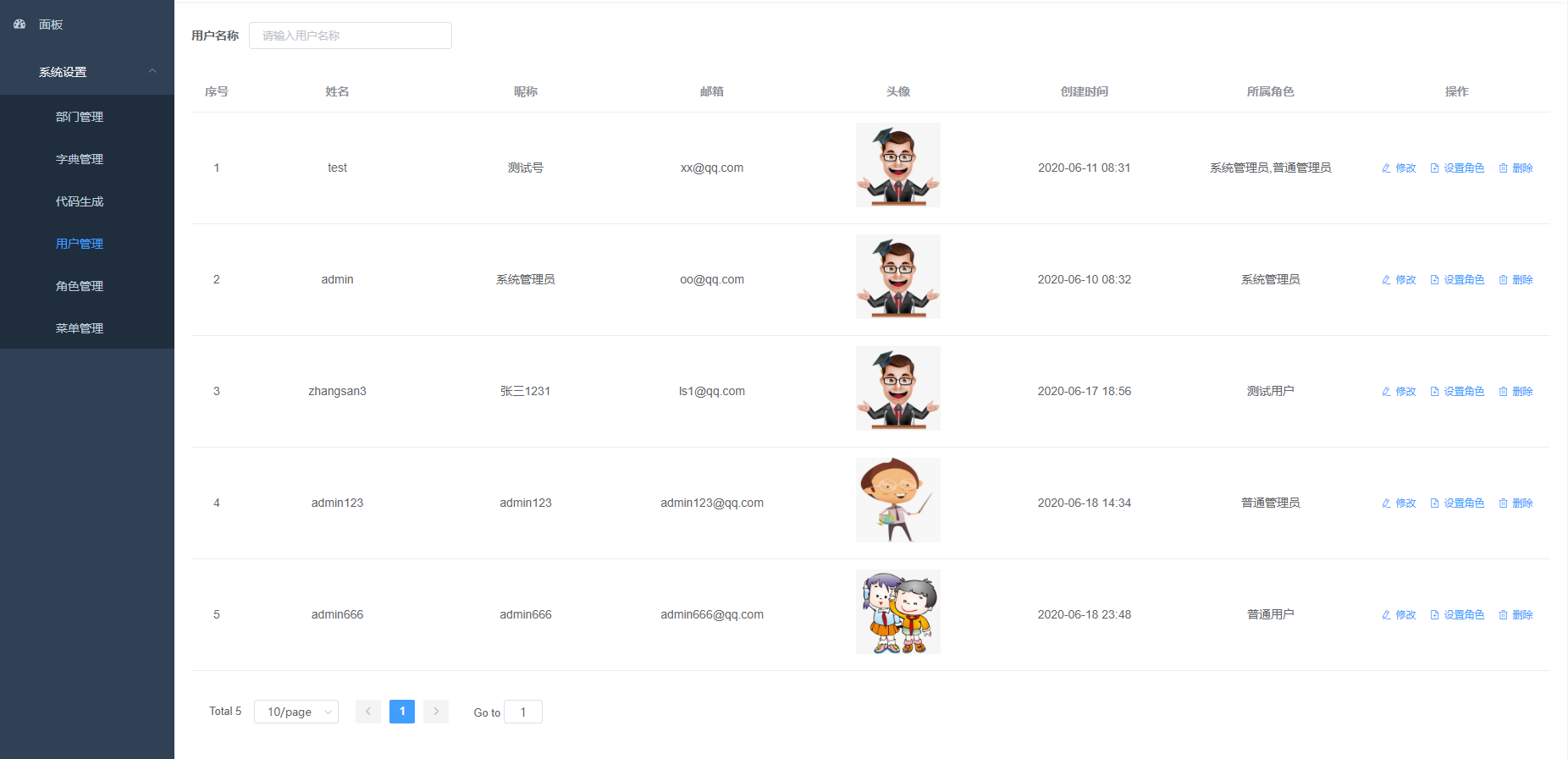

用户管理: 用户新增 用户修改

展示头像 用户设定角色

用户删除 用户修改角色

用户上传头像

角色管理: 角色新增 角色修改

角色列表 角色删除

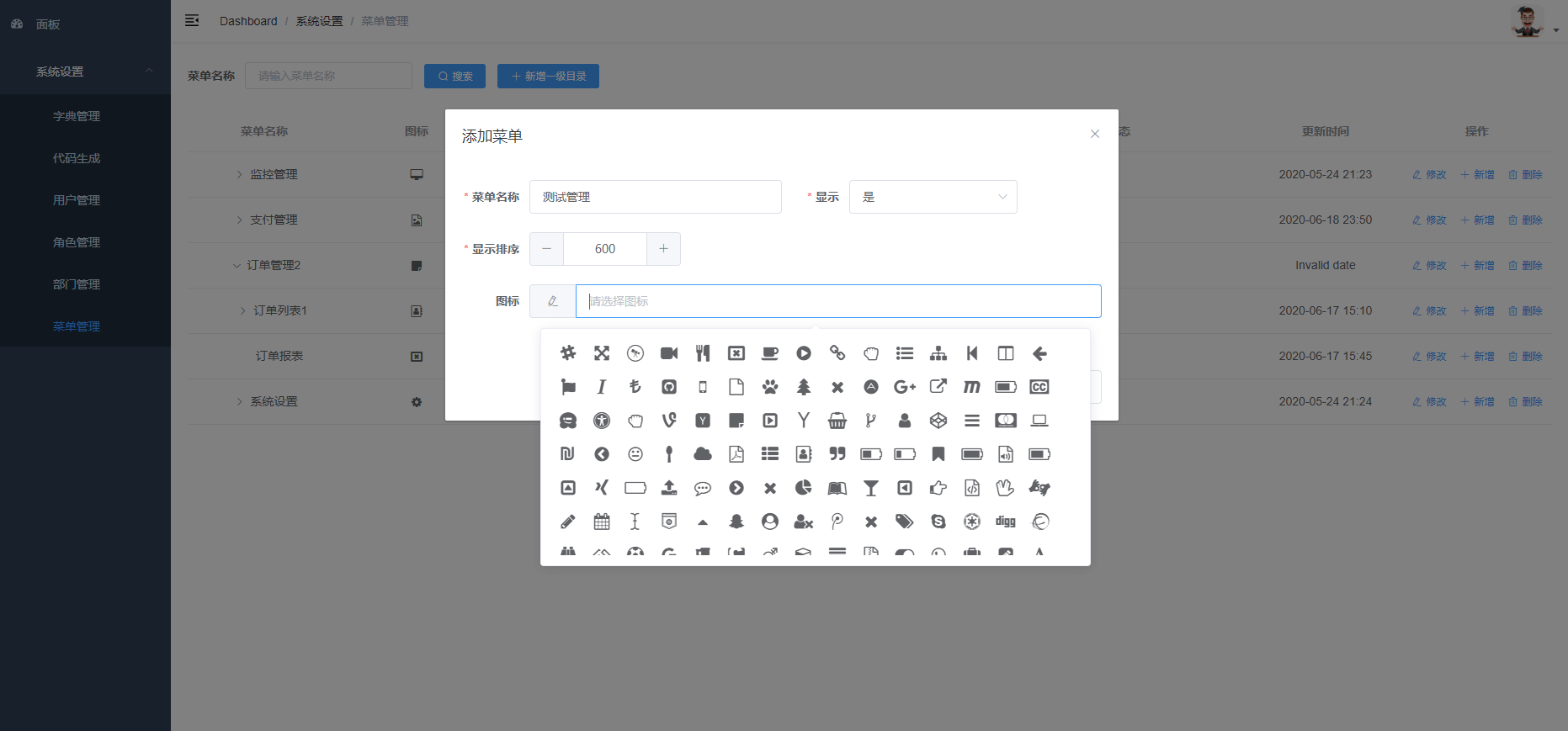

菜单管理: 菜单添加一级目录菜单

菜单添加二级页面菜单

添加三级按钮权限

修改菜单操作

删除菜单操作

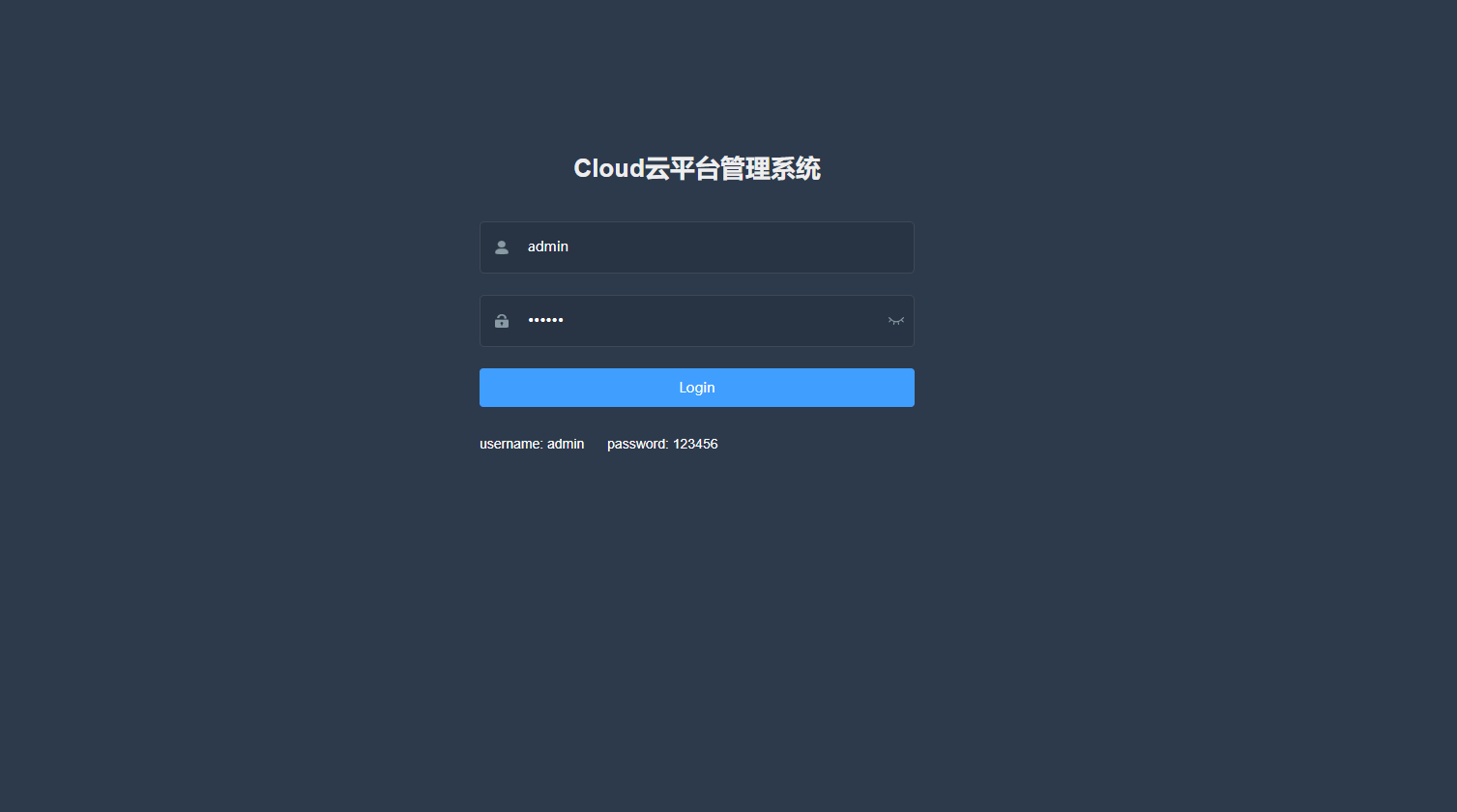

用户登录: auth的登录认证

redis存储token值

等

权限图片:

登录图片

用户管理:

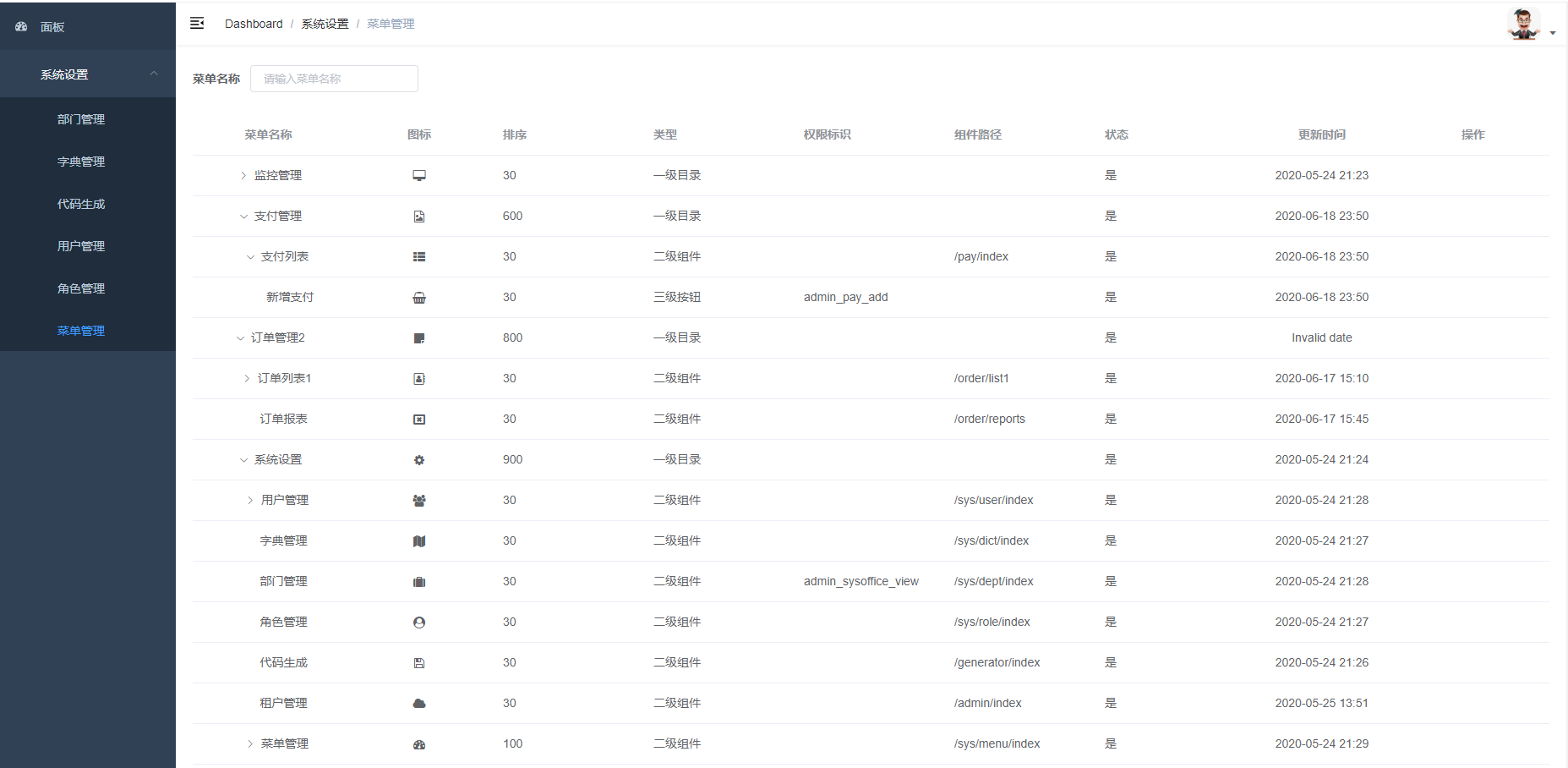

菜单管理:

新增菜单:

源码下载地址:

https://gitee.com/soul_PreCoder/soul_parent

如果你觉得好,就到star 打星星哟 谢谢!!!

微服务权限框架:Vue-admin-template + SpringCloud+SpringAlibaba+SpringSecurity

微服务权限框架:Vue-admin-template + SpringCloud+SpringAlibaba+SpringSecurity

该博客介绍了如何利用Vue-admin-template结合SpringCloud、SpringAlibaba和SpringSecurity构建一个权限管理框架。系统采用Nacos作为注册和配置中心,Gateway作为网关,Sentinel作为断路器,并实现了SSO单点登录,使用Redis缓存,部署在K8s上。

该博客介绍了如何利用Vue-admin-template结合SpringCloud、SpringAlibaba和SpringSecurity构建一个权限管理框架。系统采用Nacos作为注册和配置中心,Gateway作为网关,Sentinel作为断路器,并实现了SSO单点登录,使用Redis缓存,部署在K8s上。

83

83

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?