1 配置防盗链

2 访问控制Directory

3 访问控制FilesMatch

4 限定某个目录禁止解析php

5 限制user_agent

6 php相关配置

7 php扩展模块装安

扩展

几种限制ip的方法 http://ask.apelearn.com/question/6519

apache 自定义header http://ask.apelearn.com/question/830

apache的keepalive和keepalivetimeout http://ask.apelearn.com/question/556

apache开启压缩 http://ask.apelearn.com/question/5528

apache2.2到2.4配置文件变更 http://ask.apelearn.com/question/7292

apache options参数 http://www.365mini.com/page/apache-options-directive.htm

apache禁止trace或track防止xss http://ask.apelearn.com/question/1045

apache 配置https 支持ssl http://ask.apelearn.com/question/1029

apache rewrite教程 http://coffeelet.blog.163.com/blog/static/13515745320115842755199/ http://www.cnblogs.com/top5/archive/2009/08/12/1544098.html

apache rewrite 出现死循环 http://ask.apelearn.com/question/1043

php错误日志级别参考 http://ask.apelearn.com/question/6973

php开启短标签 http://ask.apelearn.com/question/120

php.ini详解 http://legolas.blog.51cto.com/2682485/493917

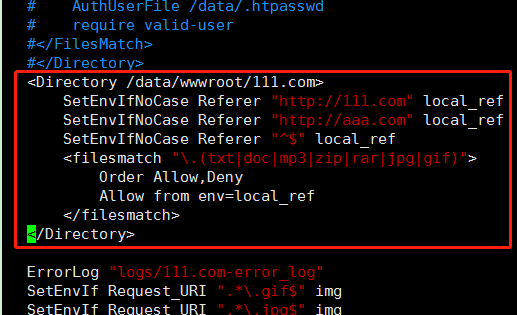

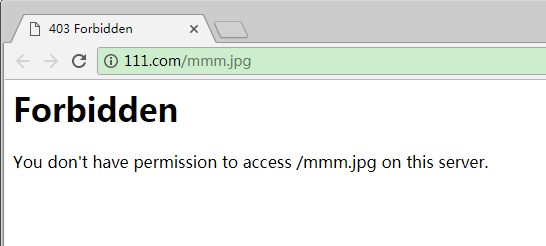

1、配置防盗链

编辑虚拟主机配置文件:

vim /usr/local/apache2.4/conf/extra/httpd-vhosts.conf

vim /usr/local/apache2.4/conf/extra/httpd-vhosts.conf

注: 如果在referer白名单中不加“^#”(空referer),直接访问指定内容将会被拒绝。

curl命令

curl -e 指定referer

[root@adailinux ~]# curl -e "http://ask.apelearn.com/" -x192.168.8.131:80 111.com/baidu.png -I

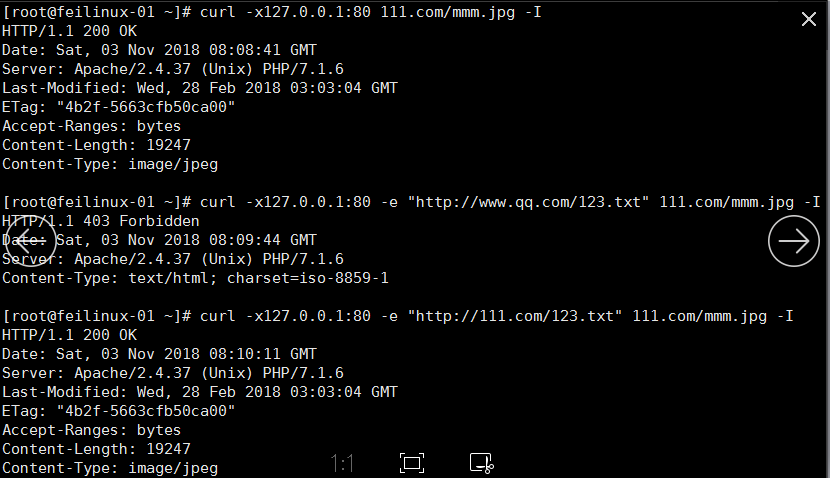

2、访问控制Directory

编辑虚拟主机配置文件:

3、访问控制FilesMatch

4、限定某个目录禁止解析php

- 核心配置文件内容

<Directory /data/wwwroot/www.123.com/upload>

php_admin_flag engine off

</Directory>

- curl测试时直接返回了php源代码,并未解析

假如有一个目录是允许上传图片的,可能让黑客上传了一个PHP文件,由于网站可以执行PHP文件,一旦执行,就会让黑客拿到服务器权限,为了避免这种情况发生,我们需要把能上传文件的目录禁止解析PHP。

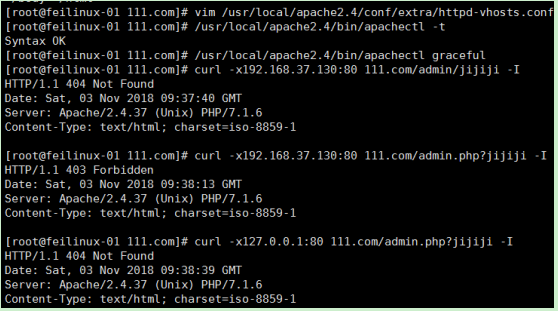

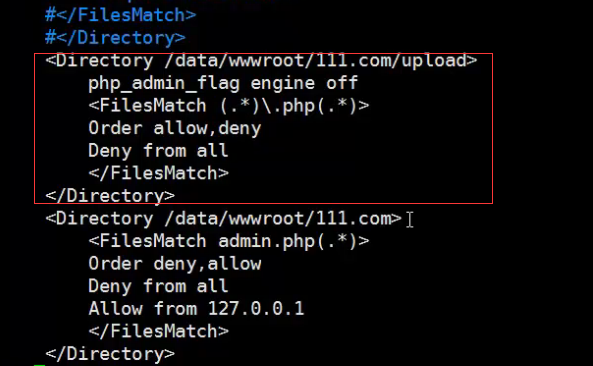

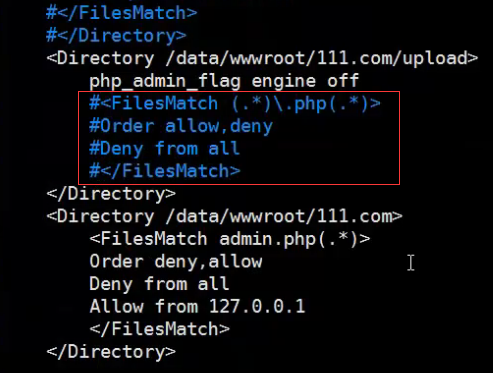

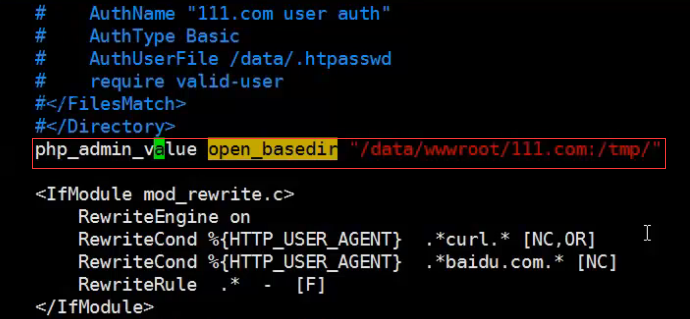

打开虚拟主机配置文件vim /usr/local/apache2.4/conf/extra/httpd-vhosts.conf,添加内容如下(红框中),保存退出

php_admin_flag engine off ,禁止解析php

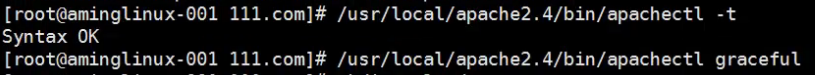

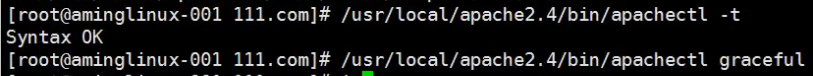

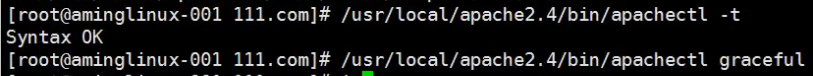

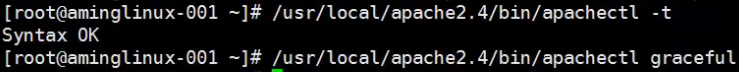

检查配置文件语法正误,并重新配置文件

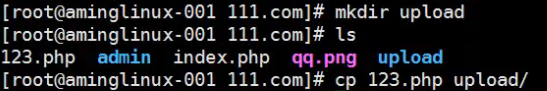

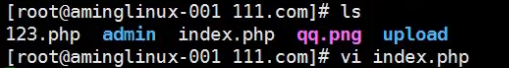

创建一个upload,新建php文件

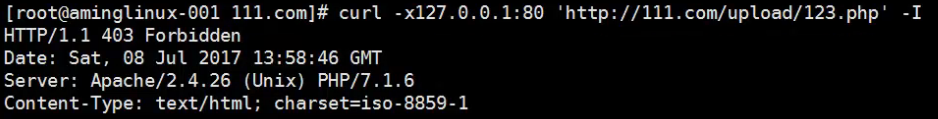

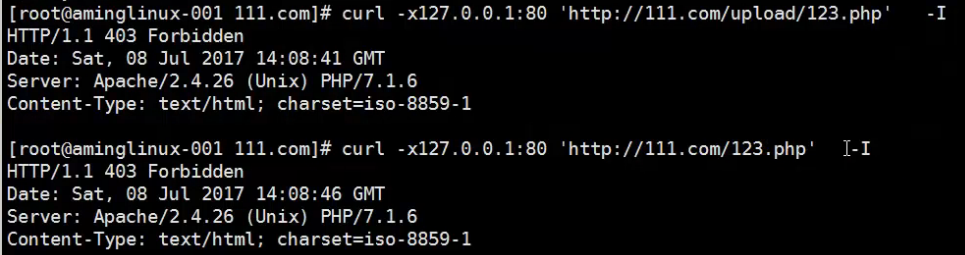

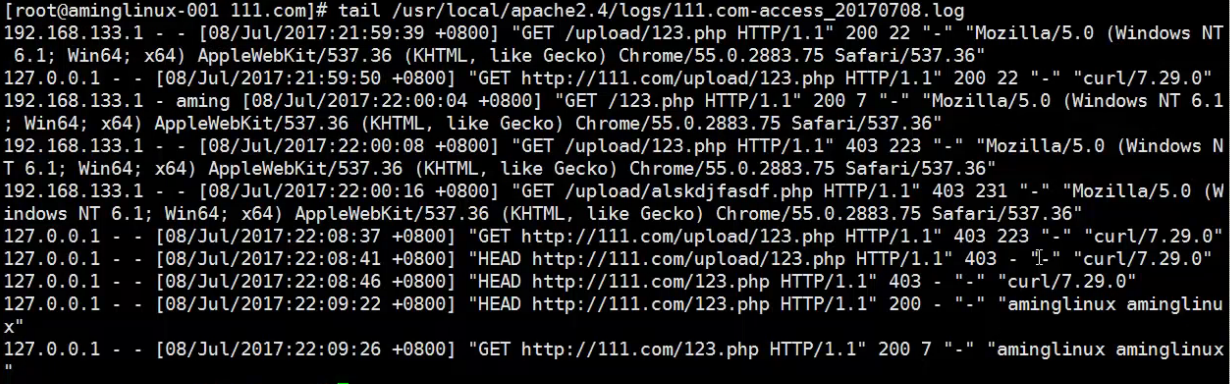

curl测试,出现403

那么先打开虚拟主机配置文件,注释掉FilesMatch那几行

检查配置文件语法正误,并重新配置文件

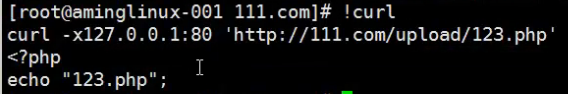

这时访问php,发现无法解析,只是显示源代码

访问111.com/upload/123.php,会直接下载,也没办法解析

如果这时候再打开虚拟主机配置文件,取消FilesMatch那几行注释,检查配置文件语法正误,并重新配置文件,然后再访问111.com/upload/123.php

禁止php解析,就是为了提高服务器安全性,一般静态文件存放的目录是不允许解析php的

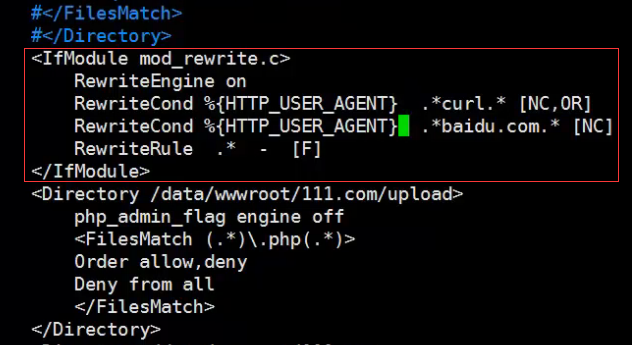

5、限制user_agent

- user_agent可以理解为浏览器标识

- 核心配置文件内容

<IfModule mod_rewrite.c>

RewriteEngine on

RewriteCond %{HTTP_USER_AGENT} .*curl.* [NC,OR]

RewriteCond %{HTTP_USER_AGENT} .*baidu.com.* [NC]

RewriteRule .* - [F]

</IfModule>

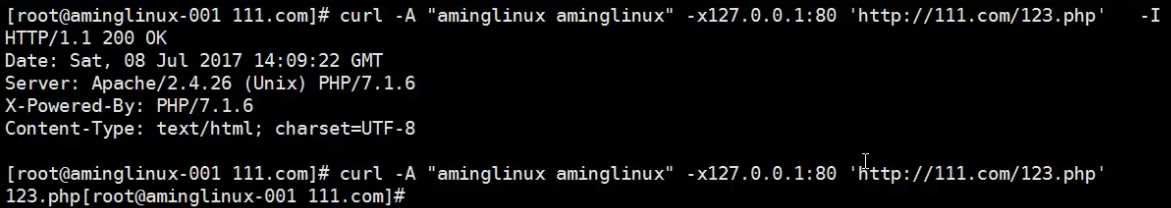

- curl -A "123123" 指定user_agent

有时候,网站会受到一种黑客攻击叫 cc 攻击,cc攻击就是利用很多用户的电脑同时访问同一个站点,当访问量或者频率达到一定层次,会耗尽服务器资源,从而使之不能正常提供服务。由于其中这些恶意请求的user_agent相同或者相似,那我们就可以通过限制user_agent发挥防攻击的作用,减轻服务器压力。

打开虚拟主机配置文件vim /usr/local/apache2.4/conf/extra/httpd-vhosts.conf,添加内容如下(红框中),保存退出

NC表示忽略大小写,OR是两条命令的连接符,表示或者的意思,不加OR就表示并且。

检查配置文件语法正误,并重新配置文件

curl访问测试,出现403

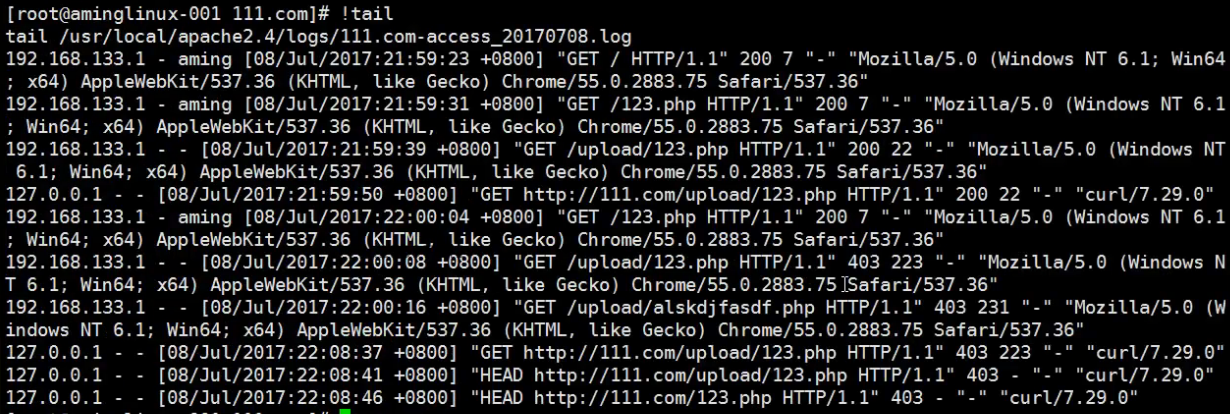

查看访问日志

自定义user_agent

查看访问日志

curl -A 指定user_agent,curl -e指定referer,curl -I查看状态码,curl -x相当于省略了hosts

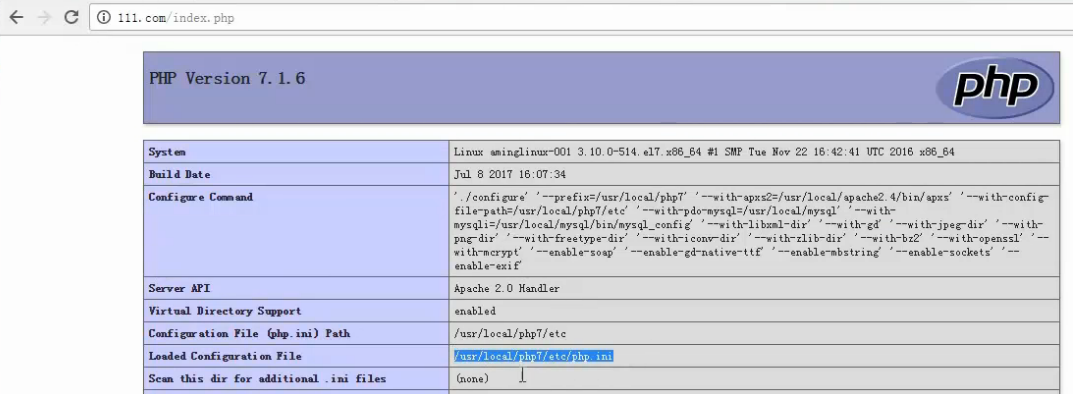

6、php相关配置

- 查看php配置文件位置

- /usr/local/php/bin/php -i|grep -i "loaded configuration file"

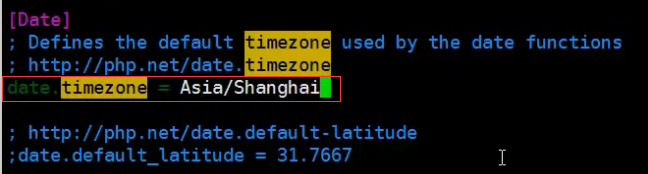

- date.timezone

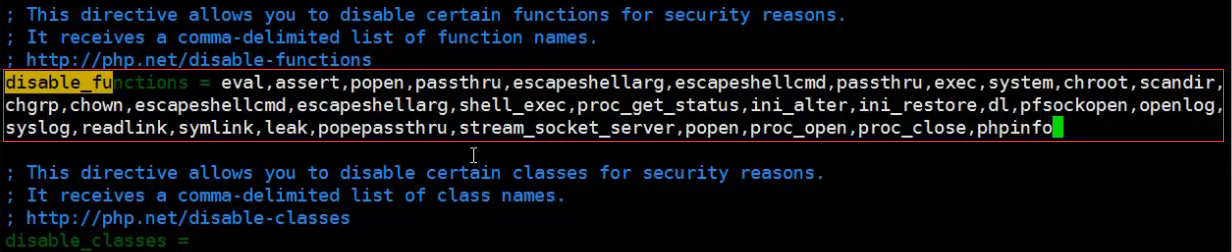

- disable_functions eval,assert,popen,passthru,escapeshellarg,escapeshellcmd,passthru,exec,system,chroot,scandir,chgrp,chown,escapeshellcmd,escapeshellarg,shell_exec,proc_get_status,ini_alter,ini_restore,dl,pfsockopen,openlog,syslog,readlink,symlink,leak,popepassthru,stream_socket_server,popen,proc_open,proc_close

- error_log, log_errors, display_errors, error_reporting

- open_basedir

- php_admin_value open_basedir "/data/wwwroot/111.com:/tmp/"

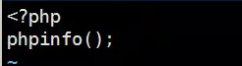

在111.com的根目录下创建phpinfo

切换到源码包路径,复制文件

![]()

![]()

![]()

找到配置文件的路径

打开并配置PHP文件,vim /usr/local/php/etc/php.ini

搜索/disable_functions,禁掉一些的函数,保存退出

重新加载配置文件/usr/local/apache2.4/bin/apachectl graceful

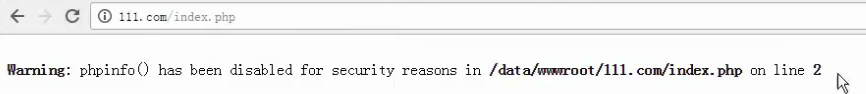

再去浏览器访问111.com/index.php,会发现phpinfo无法打开

打开配置文件,搜索/timezone,定义date.timezone时区,如果不定义,有时候会有一些告警信息,注意删掉date前面的分号

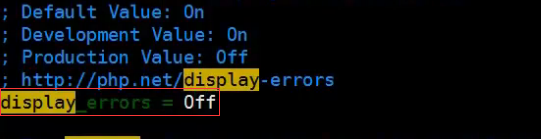

搜索display_errors,将On改成Off,这样就不会把错误的信息直接显示在浏览器上

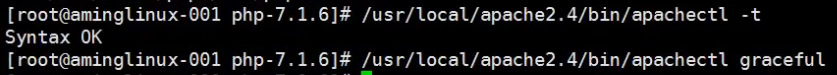

检查配置文件语法正误,并重新加载配置文件

在浏览器中访问111.com/index.php,会看到的是白页

然后配置错误日志,搜索/log_errors,看到log_errors=On,表示错误日志已开启

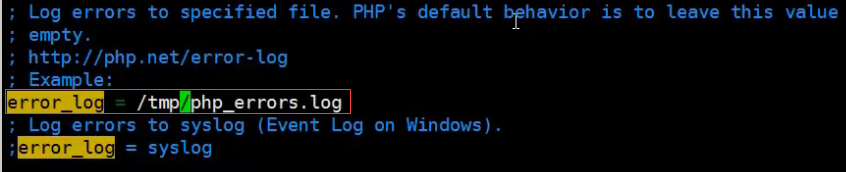

搜索/error_log,定义错误日志文件路径error_log= /tmp/php_errors.log,error_log前的分号去掉

搜索/error_reporting,定义日志的级别,默认为ALL;在生产环境中,notices出现的频率很高。

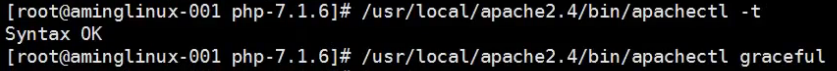

检查配置文件语法正误,并重新加载配置文件

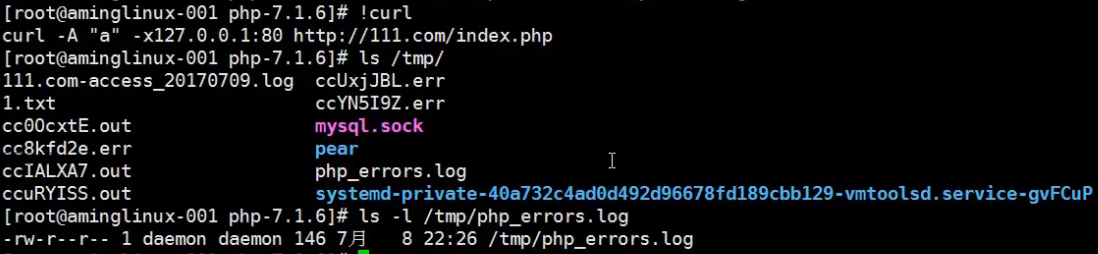

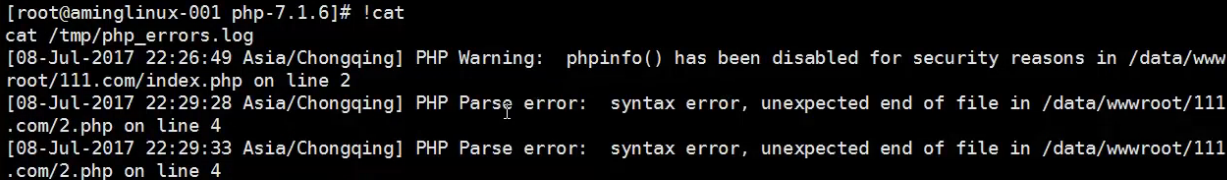

再访问一下,会看到生成了php_errors.log,并且属主属组是daemon

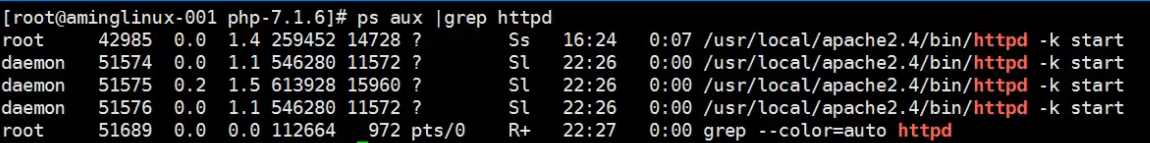

查看进程

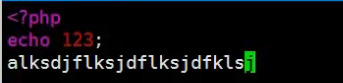

再做个测试

![]()

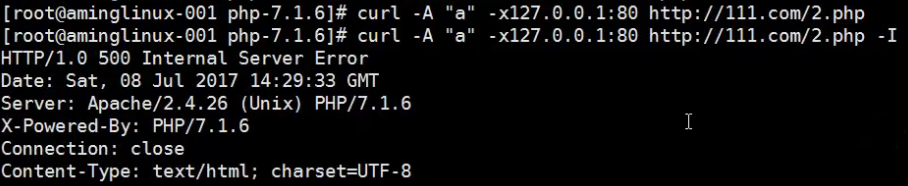

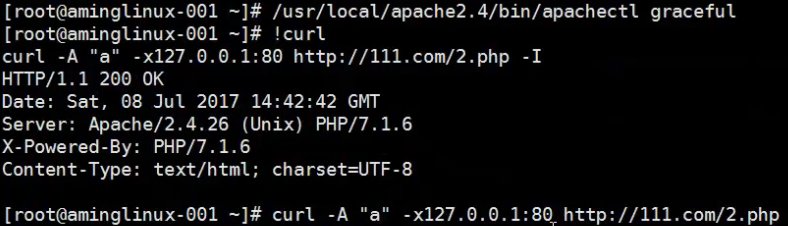

curl访问2.php,显示的的状态码为500

查看错误日志

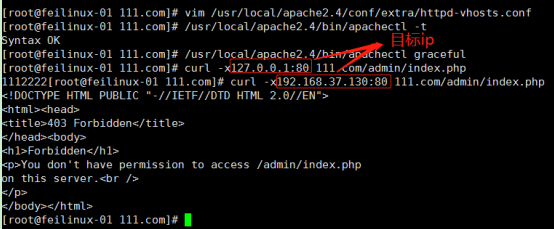

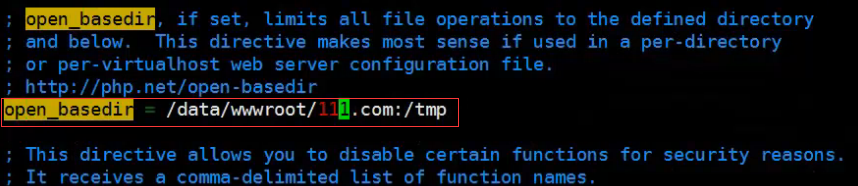

安全相关的参数open_basedir

打开php配置文件 vim /usr/local/php/etc/php.ini

搜索/open_basedir,去掉分号,修改成open_basedir = /data/wwwroot/111.com:/tmp

重新加载配置文件,然后访问2.php,就不会报错了

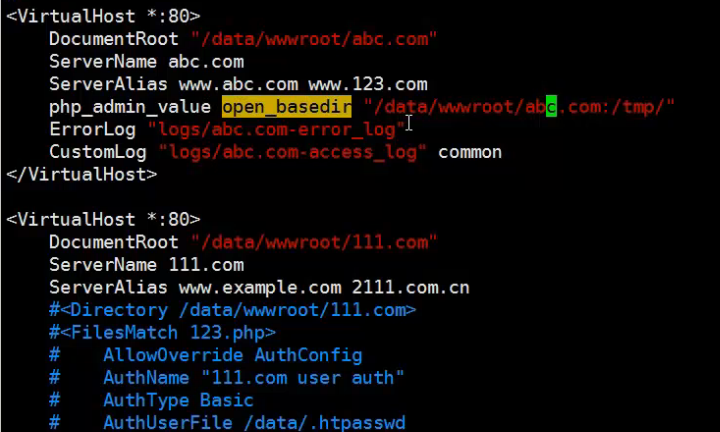

针对不同的虚拟主机去限制不同的open_basedir,打开虚拟主机配置文件

检查配置文件语法正误,并重新加载配置文件

这样就可以了,针对不同的虚拟主机去限制不同的open_basedir

![]()

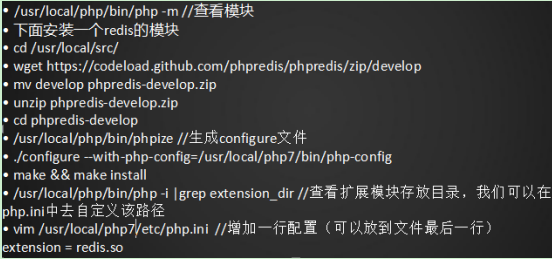

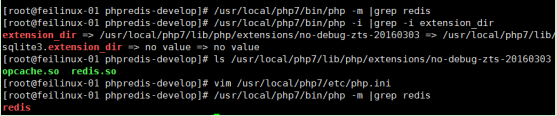

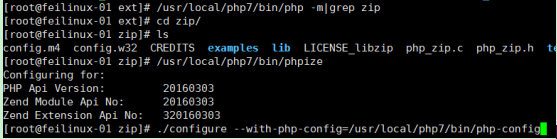

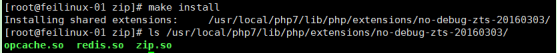

7、php扩展模块安装

如果要自定义扩展模块可以先看看ext目录下有没有,如果没有才去wget,如果有就执行以下步骤,如要扩展zip这个模块:

![]()

Make && make install

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?