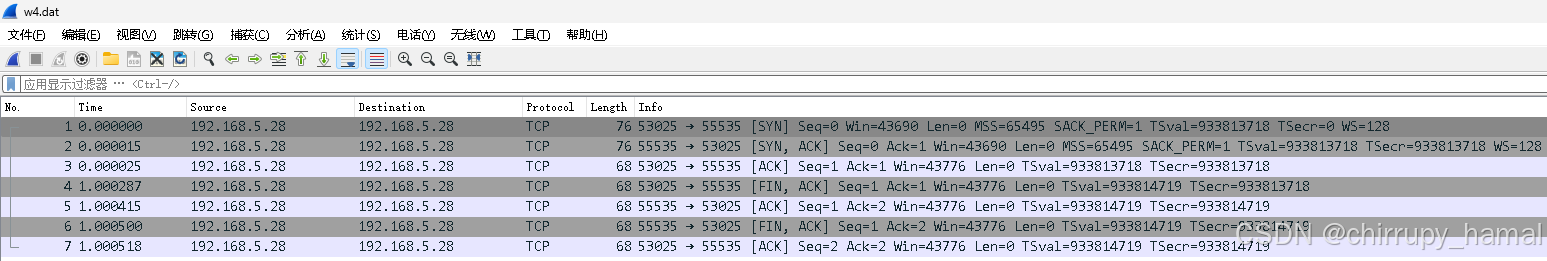

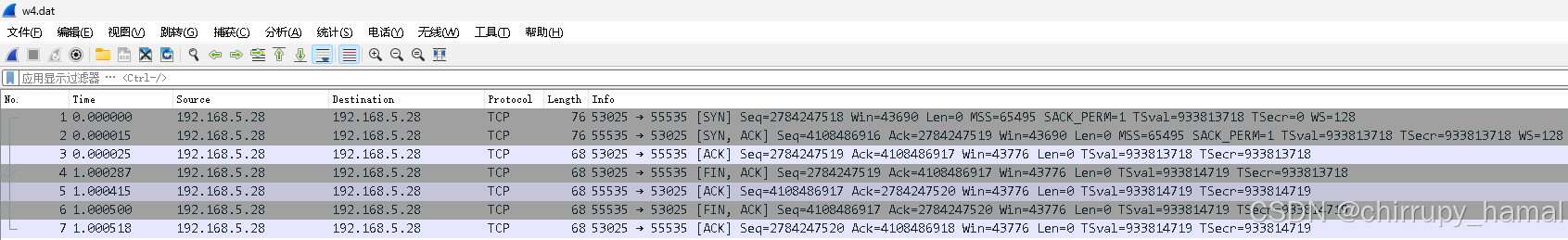

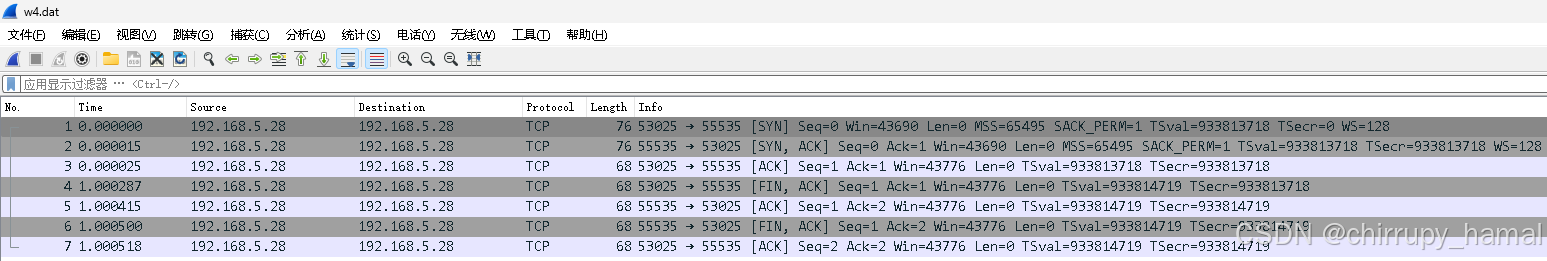

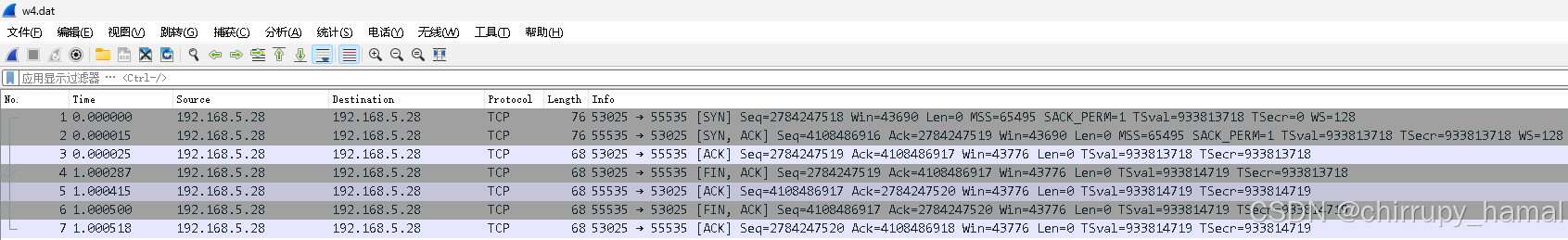

Wireshark 工具帮我们做了优化,它默认显示的序列号是相对值,而不是真实值

如果你想看到实际的序列号,可以右键菜单【协议首选项】->【Relative seq…】

为什么每次抓包的序列号都是从 0 开始?

于 2025-07-16 10:19:39 首次发布

Wireshark 工具帮我们做了优化,它默认显示的序列号是相对值,而不是真实值

如果你想看到实际的序列号,可以右键菜单【协议首选项】->【Relative seq…】

763

763

2462

2462

1059

1059

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?